Usuwanie malware trojańskiego Medusa z twojego urządzenia Android

![]() Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Czym jest trojan Medusa?

Medusa to nazwa trojana bankowego, którego zbadaliśmy i przeanalizowaliśmy na próbce uzyskanej z VirusTotal. To złośliwe oprogramowanie atakuje systemy operacyjne Android; umożliwia zdalną kontrolę dostępu do zainfekowanych urządzeń i może wydobywać z nich szeroką gamę wrażliwych danych.

Początkowo Medusa był wykorzystywany przeciwko organizacjom finansowym z siedzibą w Turcji; jednak jego działalność rozprzestrzeniła się na Stany Zjednoczone, Kanadę i Europę.

Przegląd malware Medusa

Podobnie jak większość szkodliwych programów dla systemu Android, trojan Medusa wykorzystuje usługi ułatwień dostępu systemu Android w celu uzyskania dostępu i kontroli nad zaatakowanymi urządzeniami. Usługi te mają na celu pomoc użytkownikom mającym trudności w interakcji z ich urządzeniami.

Dzięki usługom ułatwień dostępu Medusa może czytać ekran, manipulować ekranem dotykowym i wykonywać inne złośliwe działania. W ten sposób trojan może uzyskać kontrolę nad urządzeniem zbliżoną do kontroli użytkownika (np. wizualizować zawartość, symulować ekran dotykowy, zatwierdzać/odrzucać działania, blokować/odblokowywać ekran itp.).

Medusa ma jednak również inne zdolności. Posiada funkcje keyloggera (tj. nagrywania naciśnięć klawiszy). Ten trojan jest również zdolny do robienia zrzutów ekranu oraz przesyłania strumieniowego audio i wideo na żywo za pośrednictwem mikrofonu i kamery urządzenia. Medusa nadużywa funkcji Android Notification Direct Reply, która pozwala mu przechwytywać i manipulować powiadomieniami.

Większość trojanów bankowych atakuje określone aplikacje bankowości internetowej, ale istnieją dowody sugerujące, że Medusa może próbować uzyskać dane logowania, ominąć procesy 2FA (uwierzytelniania dwuskładnikowego) i wykonać nieuczciwe transakcje za pośrednictwem dowolnej aplikacji bankowej.

Podsumowując, infekcje trojanem Medusa mogą powodować poważne problemy z prywatnością, znaczne straty finansowe, a nawet kradzież tożsamości.

| Nazwa | Malware Medusa |

| Typ zagrożenia | Złośliwe oprogramowanie na Androida, złośliwa aplikacja |

| Nazwy wykrycia | Avast-Mobile (Android:Evo-gen [Trj]), ESET-NOD32 (wariant Android/TrojanDropper.Agent.IV), Fortinet (Android/BianLian.10484!tr), Kaspersky (HEUR:Trojan-Dropper.AndroidOS.Agent.sl), Pełna lista (VirusTotal) |

| Objawy | Urządzenie działa wolno, ustawienia systemu są zmieniane bez zgody użytkownika, pojawiają się podejrzane aplikacje, znacznie wzrasta zużycie danych i baterii, przeglądarki przekierowują na podejrzane strony internetowe, wyświetlane są natrętne reklamy. |

| Metody dystrybucji | Zainfekowane załączniki do wiadomości e-mail, złośliwe reklamy online, socjotechnika, zwodnicze aplikacje, oszukańcze strony internetowe. |

| Zniszczenie | Skradzione dane osobowe (wiadomości prywatne, loginy/hasła itp.), zmniejszona wydajność urządzenia, szybkie rozładowywanie baterii, zmniejszona prędkość internetu, ogromne straty danych, straty finansowe, skradziona tożsamość (złośliwe aplikacje mogą nadużywać aplikacji komunikacyjnych). |

| Usuwanie malware (Android) | Aby usunąć nfekcje malware, nasi badacze bezpieczeństwa zalecają przeskanowanie twojego urządzenia z Androidem legalnym oprogramowaniem anty-malware. Polecamy Avast, Bitdefender, ESET lub Malwarebytes. |

Przykłady trojanów bankowych

Ghimob, Basbanke i BlackRock to tylko kilka przykładów przeanalizowanych przez nas trojanów bankowych na Androida. Warto zauważyć, że malware oprogramowanie może mieć różne funkcje w różnych kombinacjach.

Popularne możliwości obejmują pobieranie/instalację dodatkowych złośliwych programów, szpiegowanie (np. nagrywanie ekranu, naciśnięcia klawiszy, audio/wideo itp.), szyfrowanie danych/blokowanie ekranu (ransomware), eksfiltrację plików, ekstrakcję danych itd. Niezależnie od sposobu działania malware, jego infekcje zagrażają bezpieczeństwu urządzenia/użytkownika.

Jak Medusa dostał się na moje urządzenie?

Zaobserwowano, że Medusa rozprzestrzenia się za pomocą „SMiShing", tj. za pośrednictwem wiadomości tekstowych (SMS) zawierających łącza prowadzące do zhakowanych/złośliwych stron internetowych, które rozsyłają tego trojana.

Jednak cyberprzestępcy mają tendencję do wykorzystywania wielu technik do rozsyłania malware. Popularne techniki dystrybucji obejmują pobrania drive-by, spam, niewiarygodne kanały pobierania (np. nieoficjalne witryny i strony z freeware, sieci wymiany peer-to-peer itp.), oszustwa internetowe, narzędzia do nielegalnej aktywacji („łamania" zabezpieczeń), fałszywe aktualizacje itd.

Aby omówić niektóre z tych metod, pirackie narzędzia mogą powodować infekcje zamiast aktywować programy licencjonowane. Fałszywe programy aktualizujące infekują systemy, wykorzystując słabości nieaktualnego oprogramowania i/lub instalując malware.

Poczta spamowa (e-maile, SMS-y itp.) jest również wykorzystywana do rozsyłania malware. Wiadomości mogą zawierać zainfekowane pliki jako załączniki lub linki do ich pobrania. Pliki te mogą być dokumentami PDF i Microsoft Office, archiwami, plikami wykonywalnymi, JavaScript itp. Po otwarciu złośliwych plików inicjowany jest łańcuch infekcji.

Jak uniknąć instalacji malware?

Zdecydowanie zalecamy ostrożność w przypadku przychodzących wiadomości e-mail, SMS-ów i innej poczty. Nie wolno otwierać/klikać załączników i linków zawartych w podejrzanych wiadomościach, ponieważ może to spowodować infekcję malware. Ponadto wszystkie pliki do pobrania muszą być wykonywane z oficjalnych i zweryfikowanych źródeł. Innym zaleceniem jest aktywowanie i aktualizowanie programów wyłącznie za pomocą narzędzi zapewnionych przez legalnych programistów.

Musimy podkreślić, jak ważne jest posiadanie zainstalowanego i aktualizowanego na bieżąco renomowanego programu antywirusowego. To oprogramowanie musi być używane do uruchamiania regularnych skanów systemu oraz usuwania zagrożeń i problemów.

Szybkie menu:

- Wprowadzenie

- Jak usunąć historię przeglądania w przeglądarce Chrome?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Chrome?

- Jak przywrócić przeglądarkę Chrome?

- Jak usunąć historię przeglądania z przeglądarki Firefox?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Firefox?

- Jak przywrócić przeglądarkę Firefox?

- HJak odinstalować potencjalnie niechciane i/lub złośliwe aplikacje?

- Jak uruchomić urządzenie z Androidem w "Trybie awaryjnym"?

- Jak sprawdzić zużycie baterii różnych aplikacji?

- Jak sprawdzić zużycie danych przez różne aplikacje?

- Jak zainstalować najnowsze aktualizacje oprogramowania?

- Jak przywrócić system do jego domyślnego stanu?

- Jak wyłączyć aplikacje, które mają uprawnienia administratora?

Usuń historię przeglądania z przeglądarki Chrome:

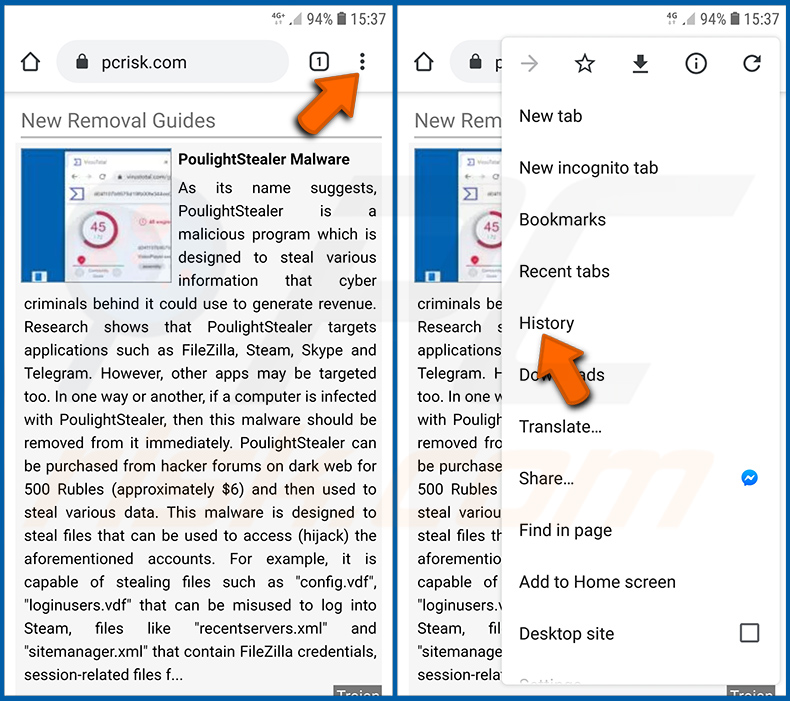

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i wybierz „Historia" w otwartym menu rozwijanym.

Stuknij „Wyczyść dane przeglądania", wybierz zakładkę „ZAAWANSOWANE", wybierz zakres czasu i typy danych, które chcesz usunąć, i stuknij „Wyczyść dane".

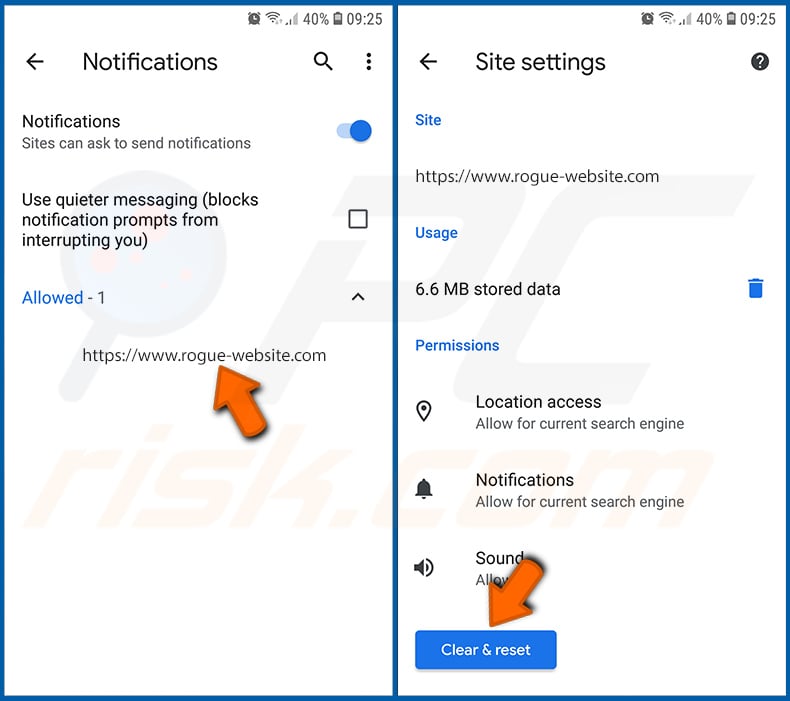

Wyłącz powiadomienia przeglądarki w przeglądarce Chrome:

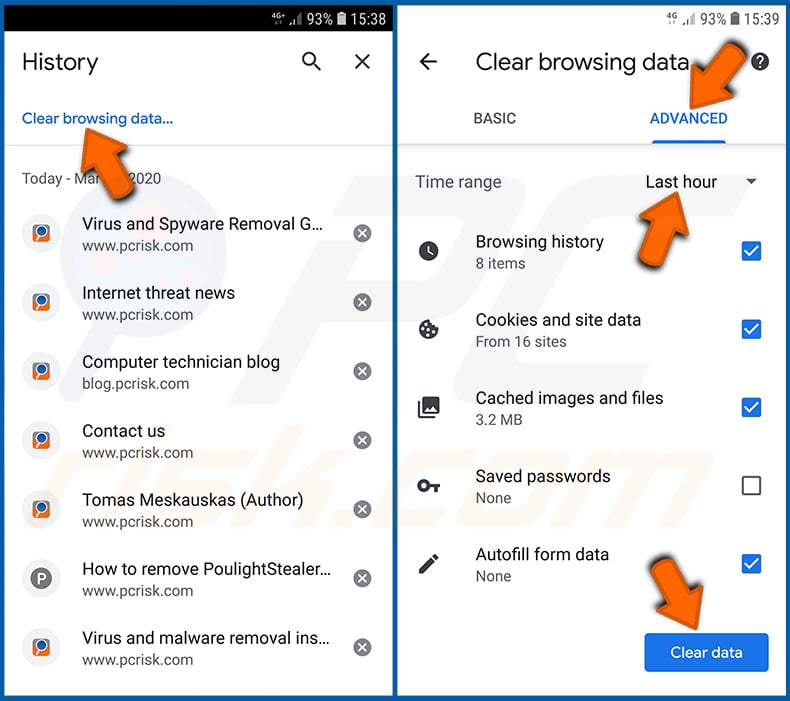

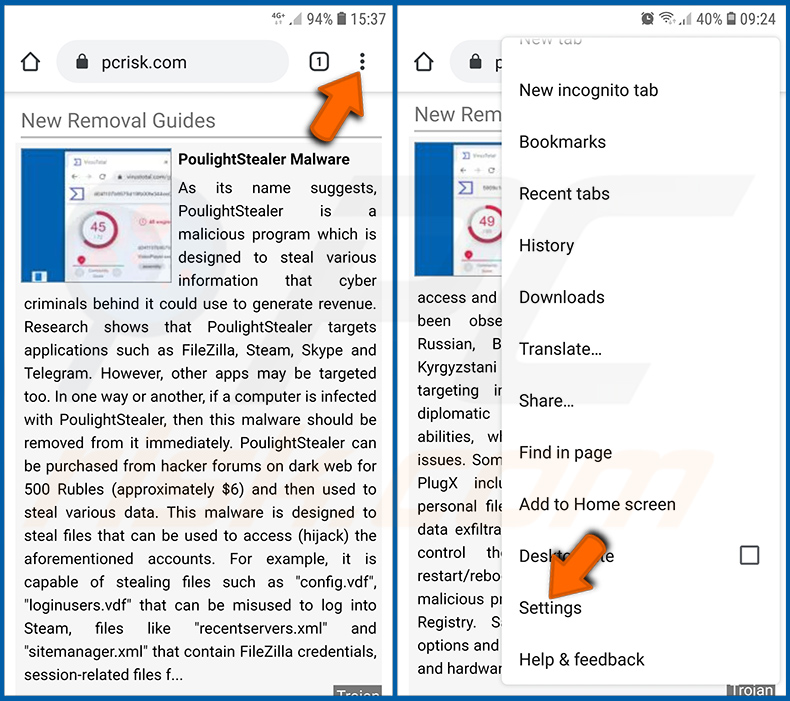

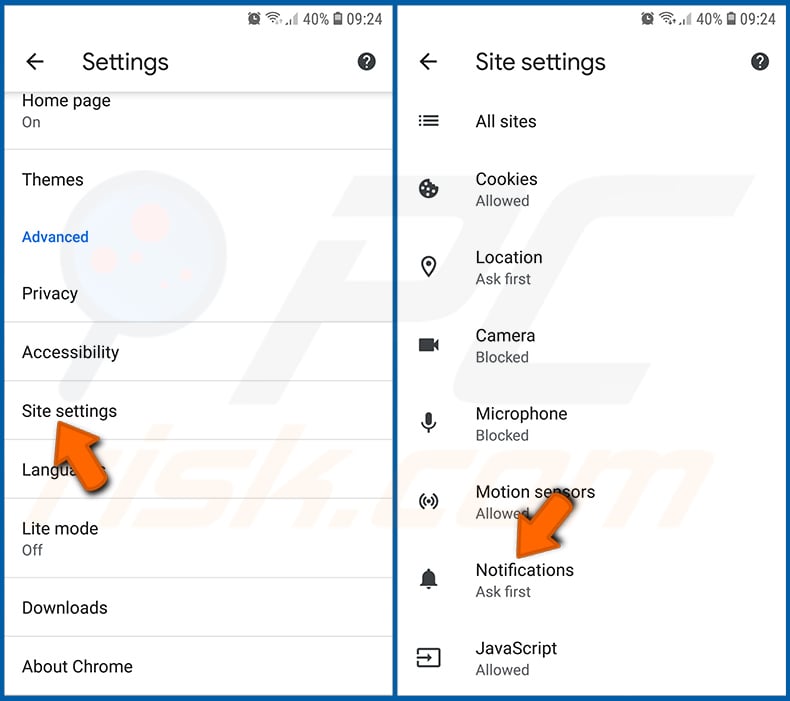

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Ustawienia".

Przewiń w dół, aż zobaczysz opcję „Ustawienia witryny" i kliknij ją. Przewiń w dół, aż zobaczysz opcję „Powiadomienia" i stuknij ją.

Znajdź witryny, które dostarczają powiadomienia przeglądarki, stuknij je i kliknij „Wyczyść i zresetuj". Spowoduje to usunięcie uprawnień przyznanych tym witrynom w celu dostarczania powiadomień. Jednak jeśli ponownie odwiedzisz tę samą witrynę, może ona ponownie poprosić o pozwolenie. Możesz wybrać, czy udzielić tych uprawnień, czy nie (jeśli zdecydujesz się odmówić, witryna przejdzie do sekcji „Zablokowane" i nie będzie już prosić o pozwolenie).

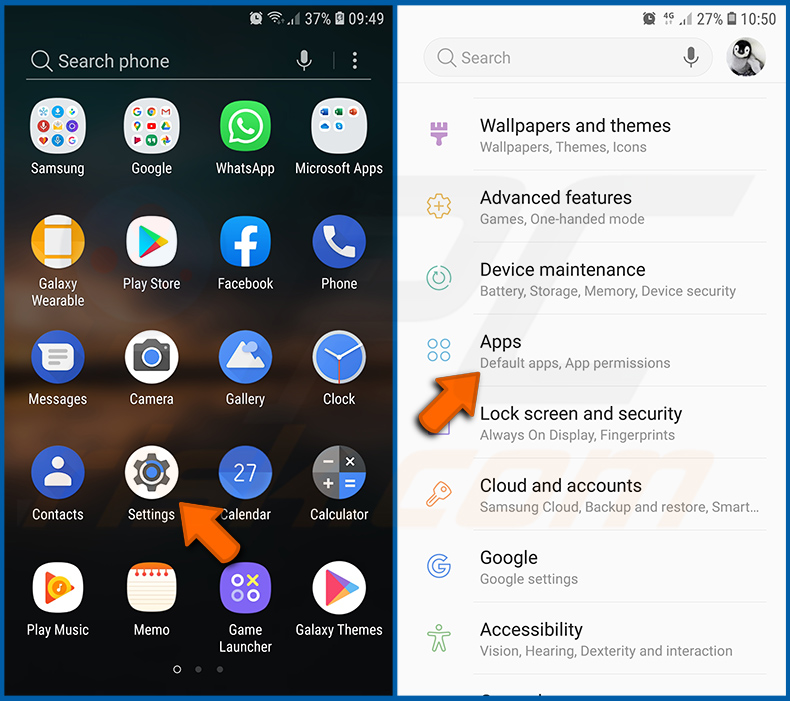

Przywróć przeglądarkę Chrome:

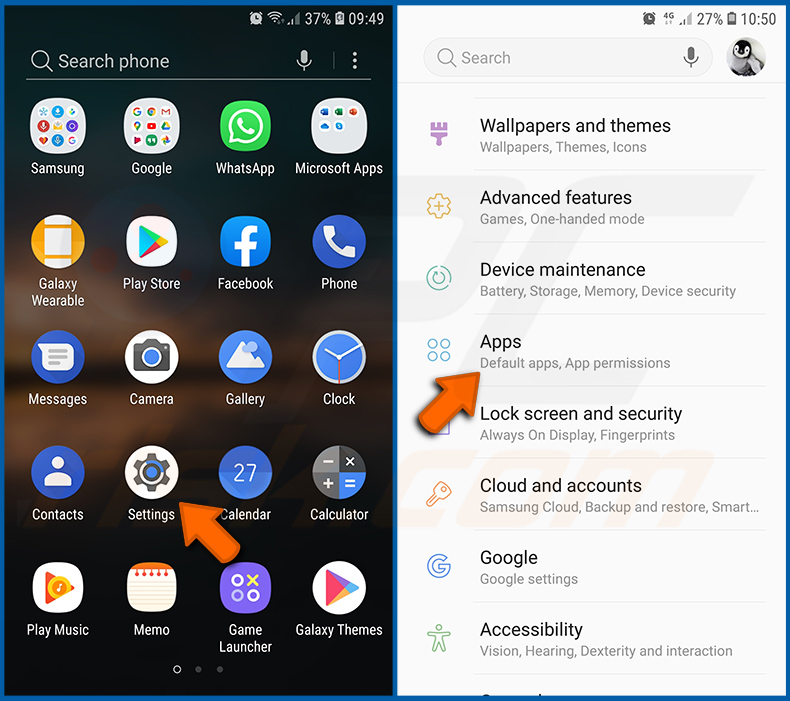

Przejdź do „Ustawienia", przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Chrome", wybierz ją i wybierz opcję „Pamięć".

Stuknij „ZARZĄDZAJ PAMIĘCIĄ", a następnie „WYCZYŚĆ WSZYSTKIE DANE" i potwierdź czynność, stukając „OK". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

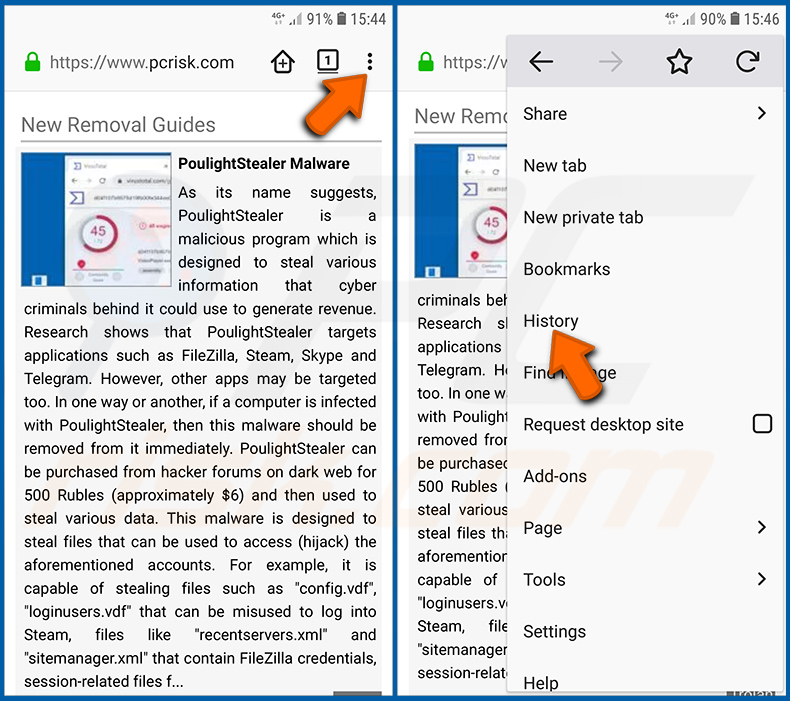

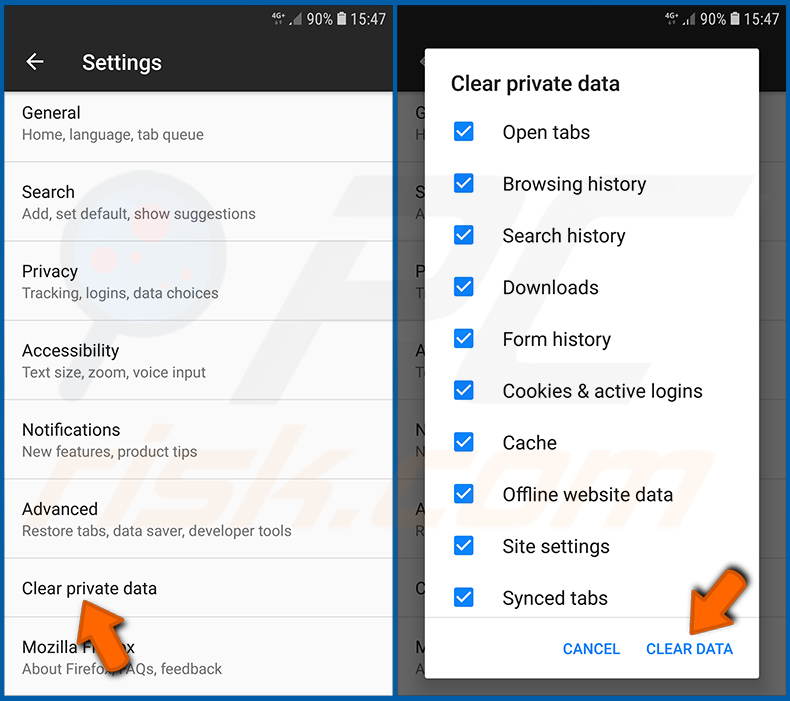

Usuń historię przeglądania z przeglądarki Firefox:

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Przewiń w dół, aż zobaczysz „Wyczyść prywatne dane" i stuknij tę opcję. Wybierz typy danych, które chcesz usunąć i stuknij „WYCZYŚĆ DANE".

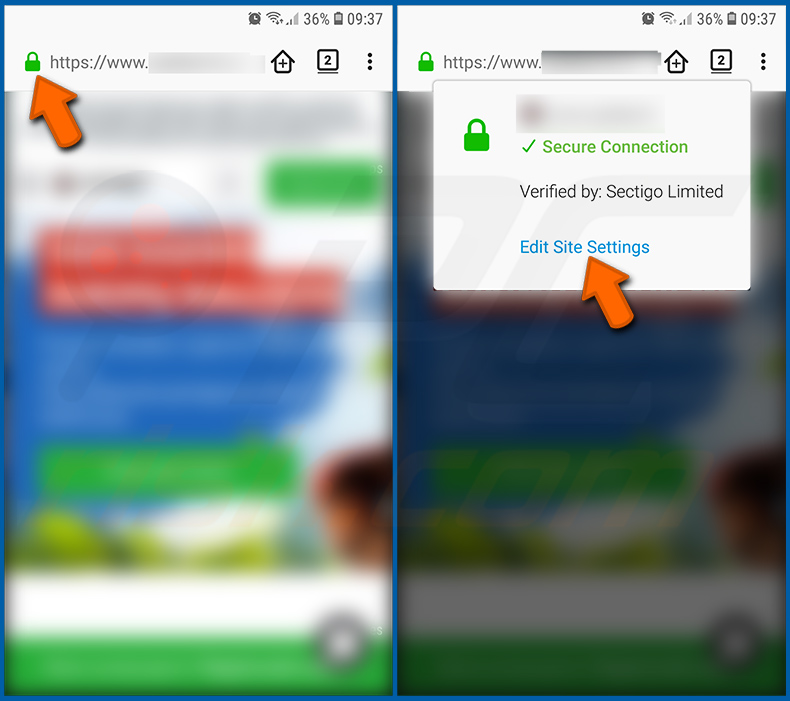

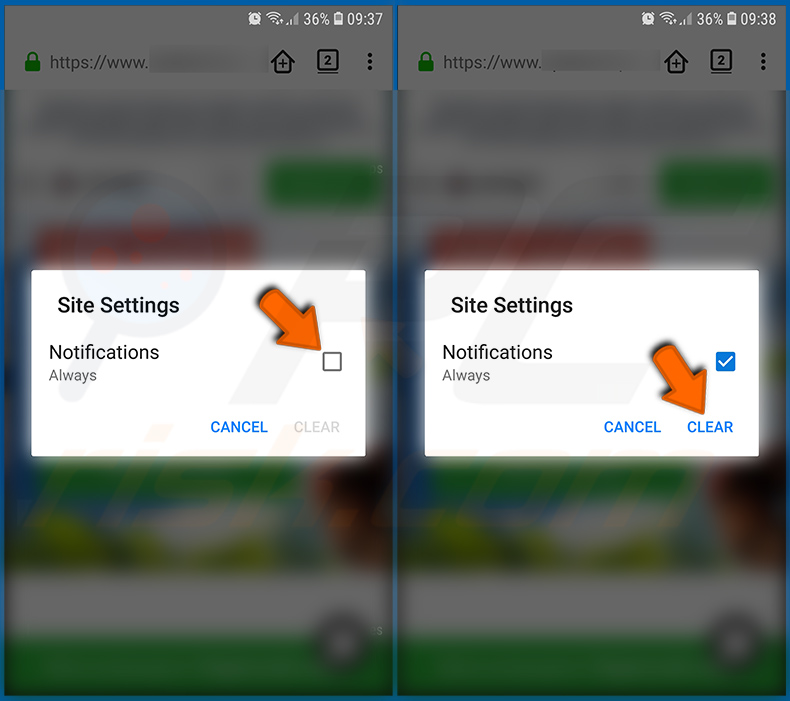

Wyłącz powiadomienia przeglądarki w przeglądarce Firefox:

Odwiedź witrynę, która dostarcza powiadomienia przeglądarki, stuknij ikonę wyświetlaną po lewej stronie paska adresu URL (ikona niekoniecznie będzie oznaczać „Kłódkę") i wybierz „Edytuj ustawienia witryny".

W otwartym okienku pop-up zaznacz opcję „Powiadomienia" i stuknij „WYCZYŚĆ".

Przywróć przeglądarkę Firefox:

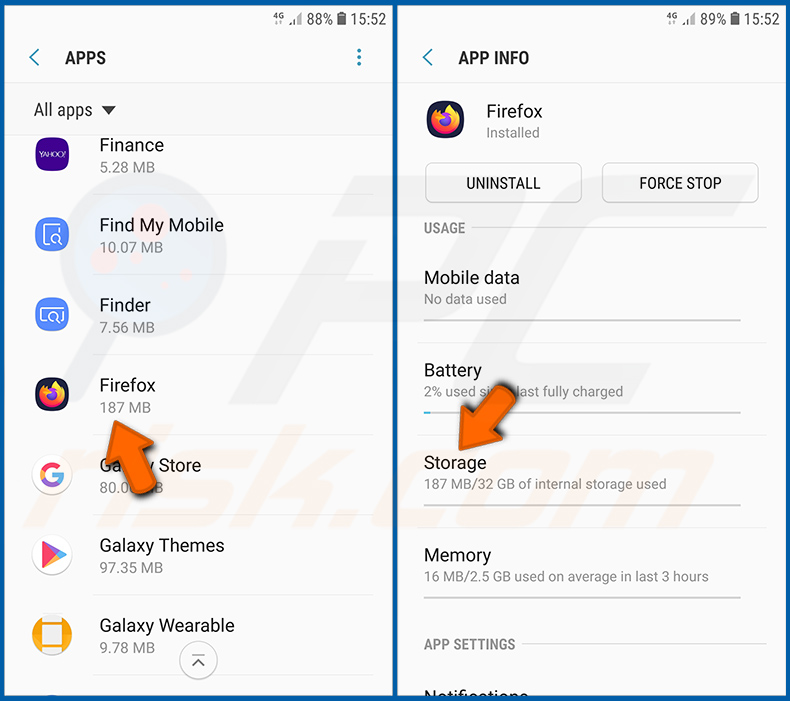

Przejdź do „Ustawienia", przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Firefox", wybierz ją i wybierz opcję „Pamięć".

Stuknij „WYCZYŚĆ DANE" i potwierdź akcję stukając „USUŃ". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

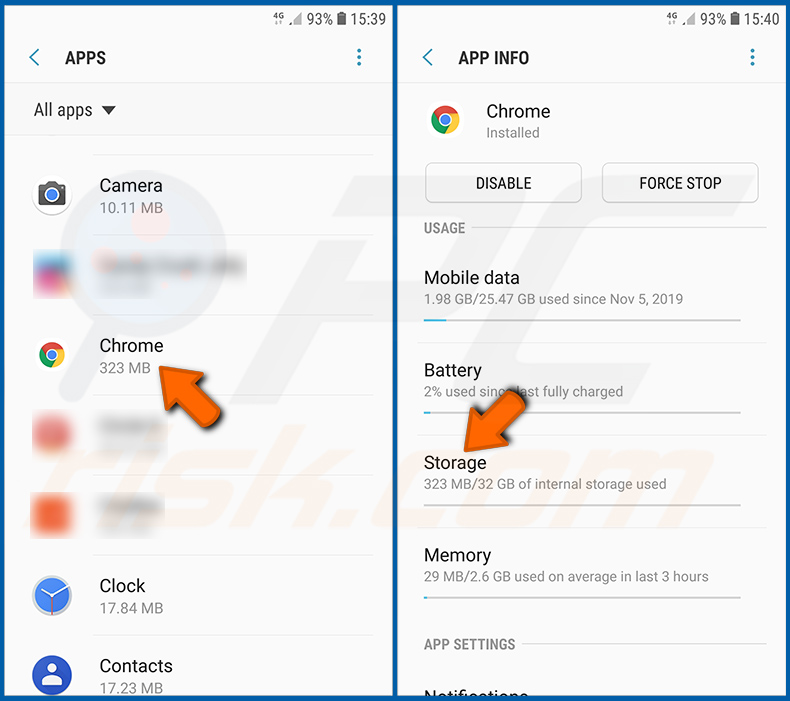

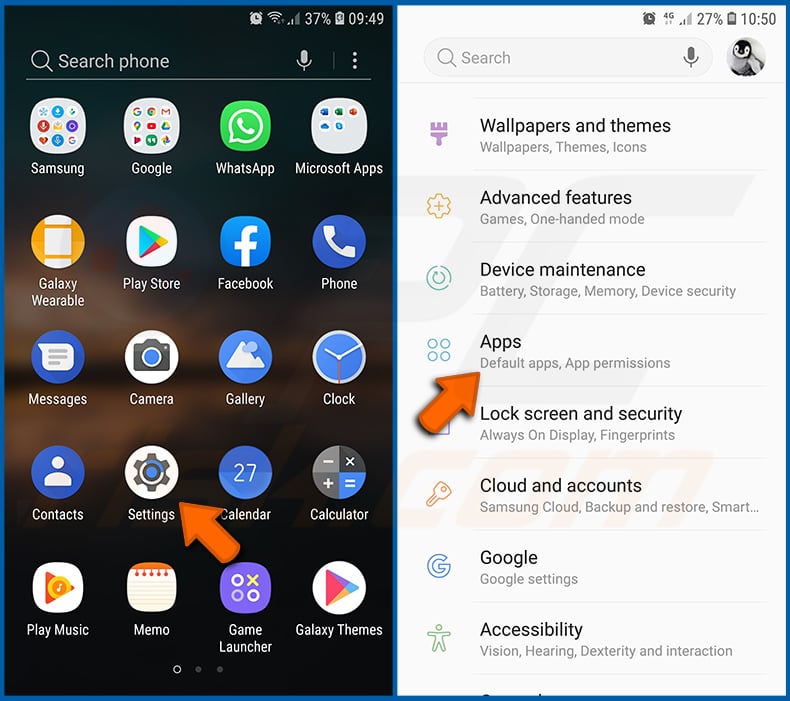

Odinstaluj potencjalnie niechciane i/lub złośliwe aplikacje:

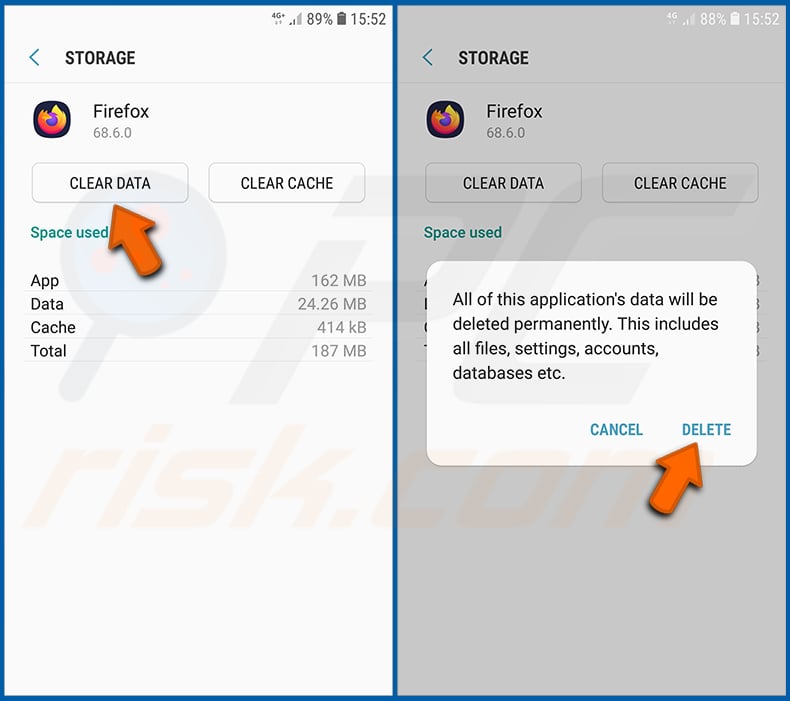

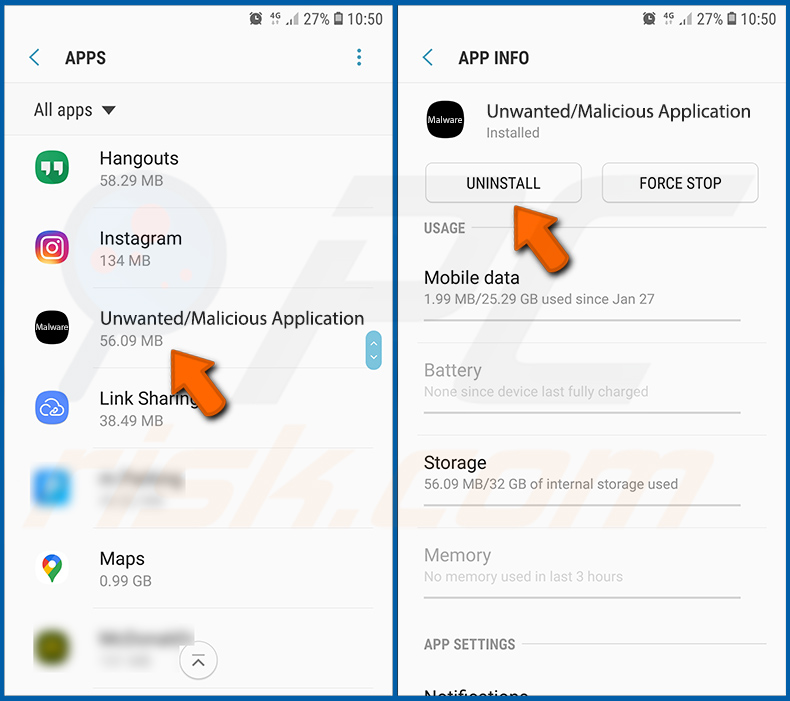

Przejdź do „Ustawienia", przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż zobaczysz potencjalnie niechcianą i/lub złośliwą aplikację, wybierz ją i stuknij „Odinstaluj". Jeśli z jakiegoś powodu nie możesz usunąć wybranej aplikacji (np. wyświetla się komunikat o błędzie), spróbuj użyć „Trybu awaryjnego".

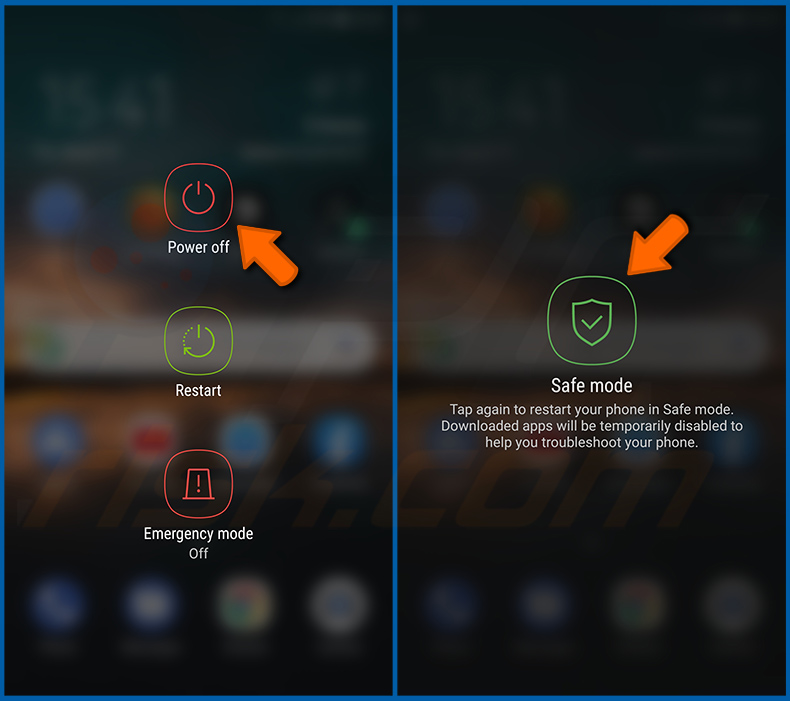

Uruchom urządzenie z Androidem w „Trybie awaryjnym":

„Tryb awaryjny" w systemie operacyjnym Android tymczasowo wyłącza uruchamianie wszystkich aplikacji innych firm. Korzystanie z tego trybu to dobry sposób na diagnozowanie i rozwiązywanie różnych problemów (np. usuwanie złośliwych aplikacji, które uniemożliwiają to, gdy urządzenie działa „normalnie").

Naciśnij przycisk „Zasilanie" i przytrzymaj go, aż zobaczysz ekran „Wyłącz". Stuknij ikonę „Wyłącz" i przytrzymaj ją. Po kilku sekundach pojawi się opcja „Tryb awaryjny" i będzie można ją uruchomić ponownie uruchamiając urządzenie.

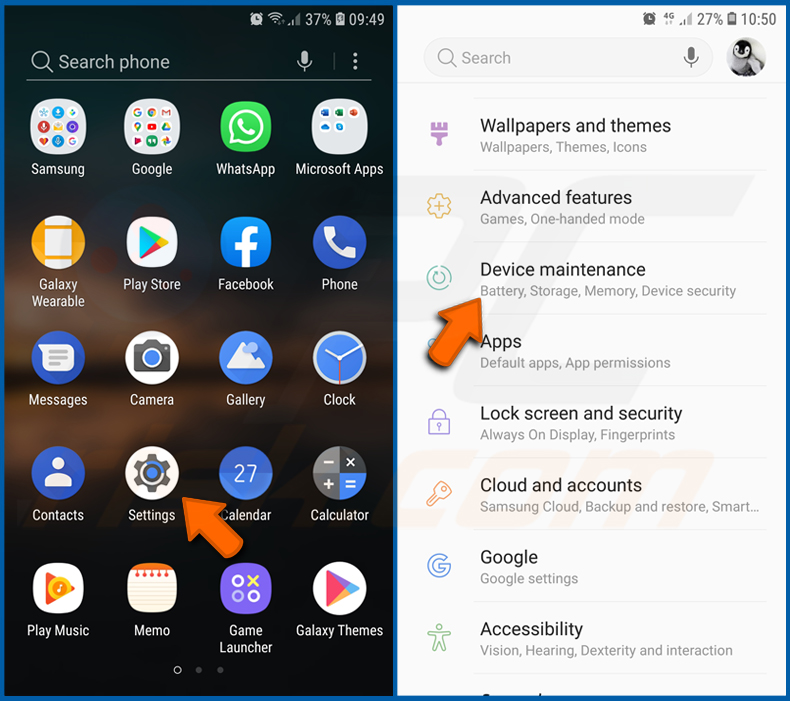

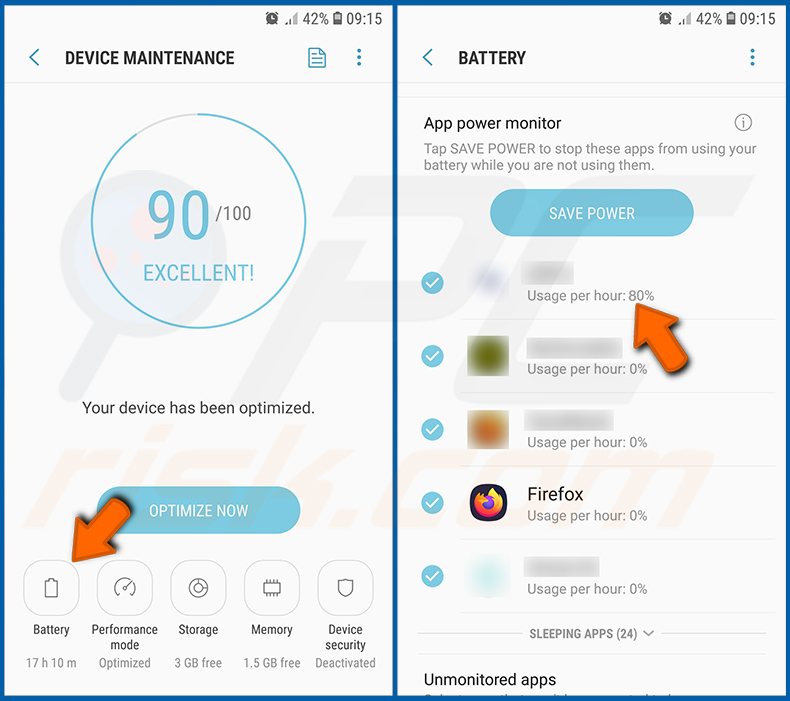

Sprawdź zużycie baterii w różnych aplikacjach:

Przejdź do „Ustawienia", przewiń w dół, aż zobaczysz „Konserwacja urządzenia" i stuknij tę opcję.

Stuknij „Bateria" i sprawdź użycie każdej aplikacji. Legalne/oryginalne aplikacje są zaprojektowane tak, aby zużywać jak najmniej energii, aby zapewnić najlepsze wrażenia użytkownika i oszczędzać energię. Dlatego wysokie zużycie baterii może wskazywać, że aplikacja jest złośliwa.

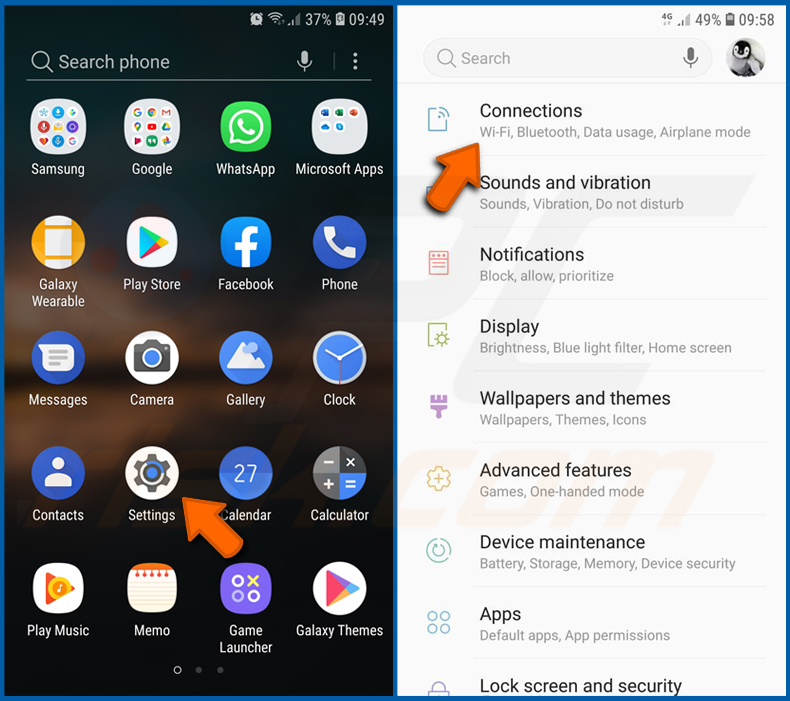

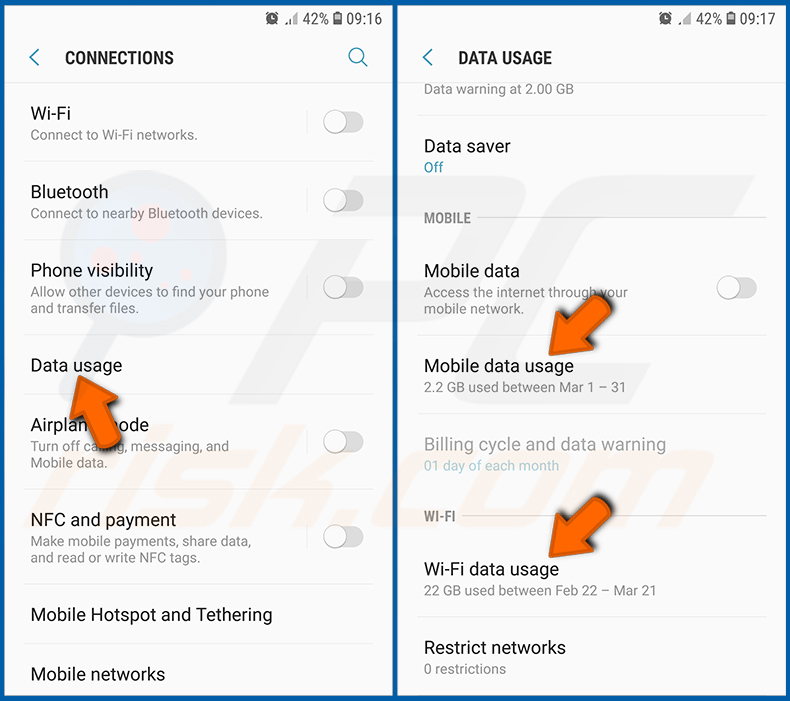

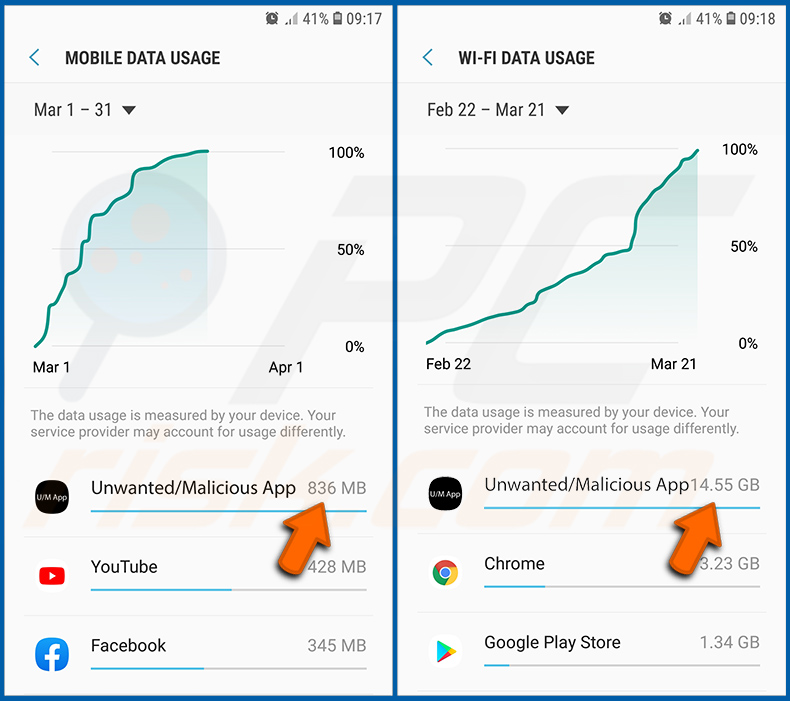

Sprawdź wykorzystanie danych różnych aplikacji:

Przejdź do „Ustawienia", przewiń w dół, aż zobaczysz „Połączenia" i stuknij tę opcję.

Przewiń w dół, aż zobaczysz „Użycie danych" i wybierz tę opcję. Podobnie jak w przypadku baterii, legalne/oryginalne aplikacje są zaprojektowane tak, aby maksymalnie zminimalizować zużycie danych. Dlatego znaczne wykorzystanie danych może wskazywać na obecność złośliwej aplikacji. Pamiętaj, że niektóre złośliwe aplikacje mogą być zaprojektowane do działania tylko wtedy, gdy urządzenie jest połączone z siecią bezprzewodową. Z tego powodu należy sprawdzić użycie danych mobilnych i Wi-Fi.

Jeśli znajdziesz aplikację, która wykorzystuje znaczące dane, mimo że nigdy jej nie używasz, zdecydowanie zalecamy jej natychmiastowe odinstalowanie.

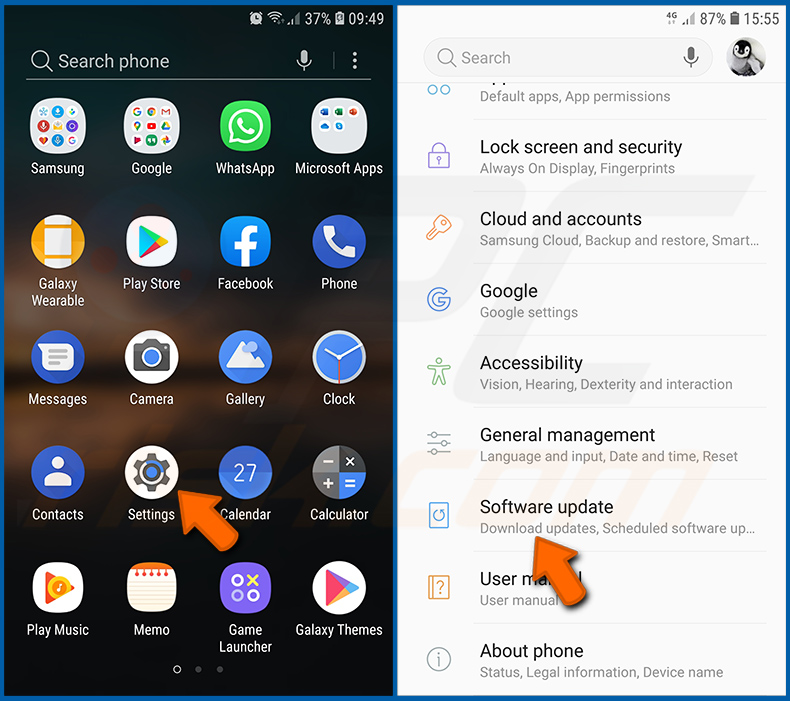

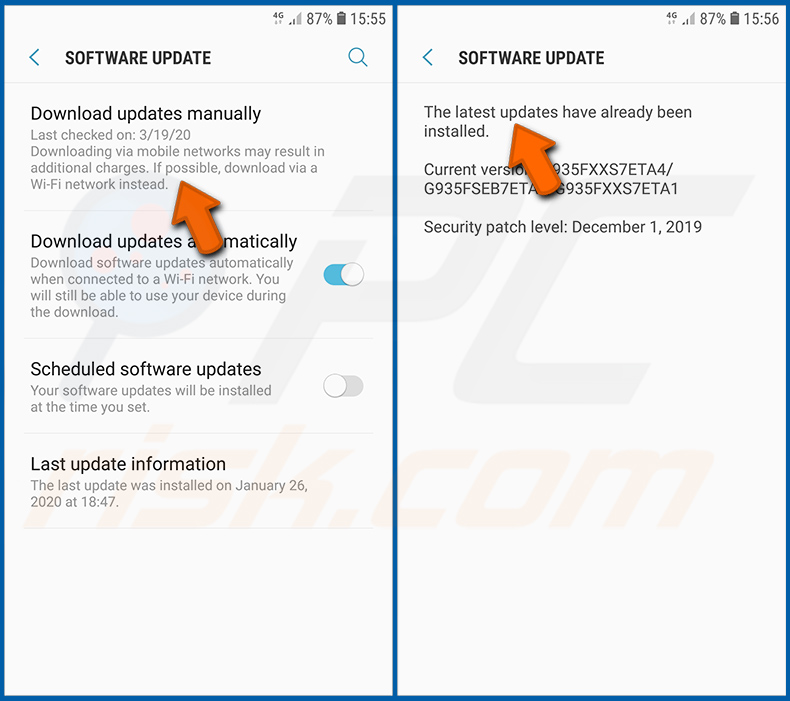

Zainstaluj najnowsze aktualizacje oprogramowania:

Utrzymywanie aktualności oprogramowania to dobra praktyka zapewniająca bezpieczeństwo urządzeń. Producenci urządzeń nieustannie publikują różne łatki bezpieczeństwa i aktualizacje Androida, aby naprawić błędy i luki, które mogą być wykorzystywane przez cyberprzestępców. Nieaktualny system jest znacznie bardziej podatny na ataki, dlatego zawsze należy upewnić się, że oprogramowanie urządzenia jest aktualne.

Przejdź do „Ustawienia", przewiń w dół, aż zobaczysz „Aktualizacja oprogramowania" i stuknij tę opcję.

Stuknij opcję „Pobierz aktualizacje ręcznie" i sprawdź, czy są dostępne aktualizacje. Jeśli tak, zainstaluj je natychmiast. Zalecamy również włączenie opcji „Pobieraj aktualizacje automatycznie" — pozwoli to systemowi powiadomić ię o wydaniu aktualizacji i/lub zainstalować ją automatycznie.

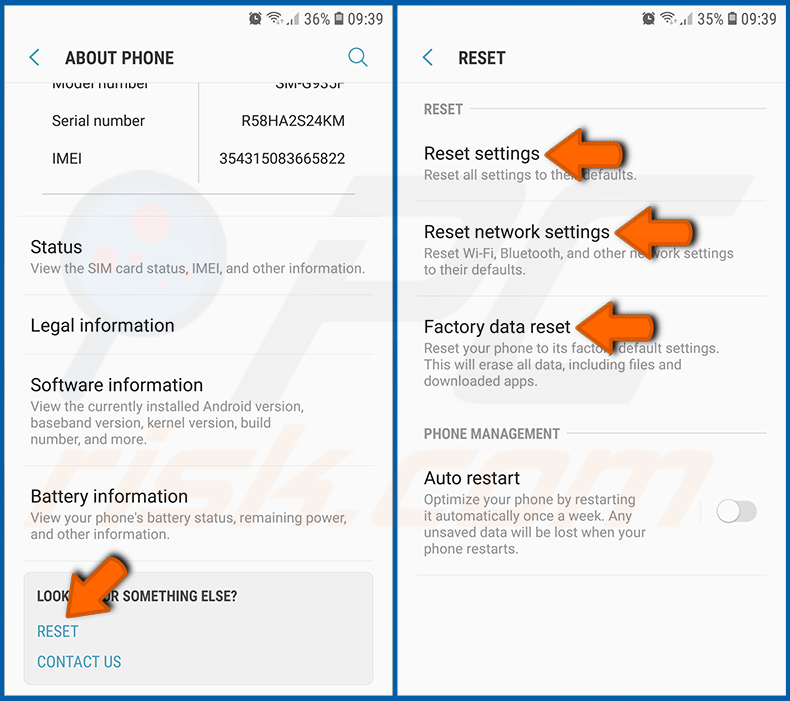

Przywróć system do stanu domyślnego:

Wykonanie „Resetu do ustawień fabrycznych" to dobry sposób na usunięcie wszystkich niechcianych aplikacji, przywrócenie ustawień systemowych do wartości domyślnych i ogólne wyczyszczenie urządzenia. Pamiętaj również, że wszystkie dane w urządzeniu zostaną usunięte, w tym zdjęcia, pliki wideo/audio, numery telefonów (przechowywane w urządzeniu, a nie na karcie SIM), wiadomości SMS itd. Oznacza to, że urządzenie zostanie przywrócone do stanu początkowego/fabrycznego.

Możesz także przywrócić podstawowe ustawienia systemowe lub po prostu ustawienia sieciowe.

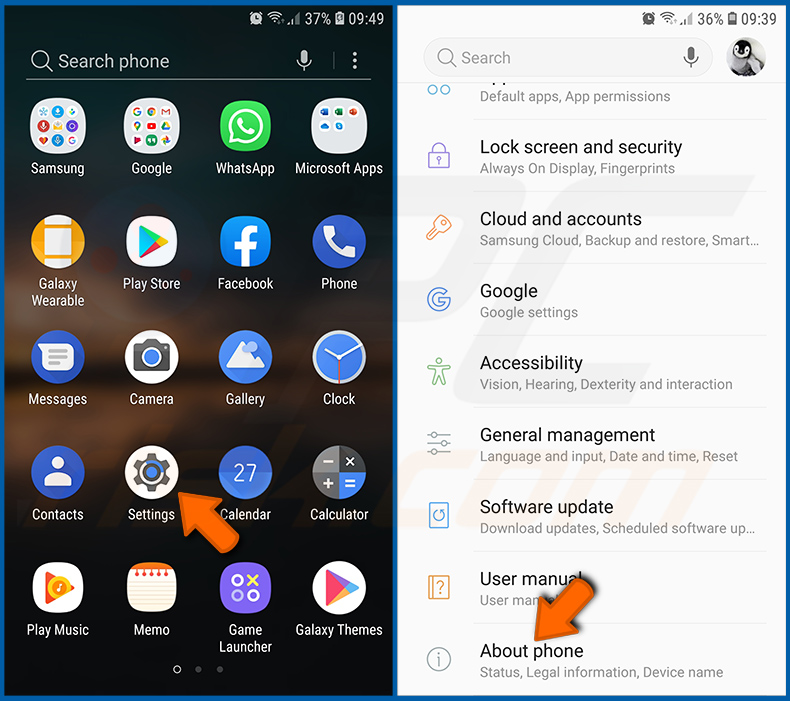

Przejdź do „Ustawienia", przewiń w dół, aż zobaczysz „Informacje o telefonie" i stuknij tę opcję.

Przewiń w dół, aż zobaczysz „Resetuj" i stuknij tę opcję. Teraz wybierz akcję, którą chcesz wykonać:

„Przywróć ustawienia" - przywróć wszystkie ustawienia systemowe do domyślnych;

„Przywróć ustawienia sieciowe" - przywróć wszystkie ustawienia związane z siecią do domyślnych;

„Przywróć dane fabryczne" - przywróć cały system i całkowicie usuń wszystkie zapisane dane;

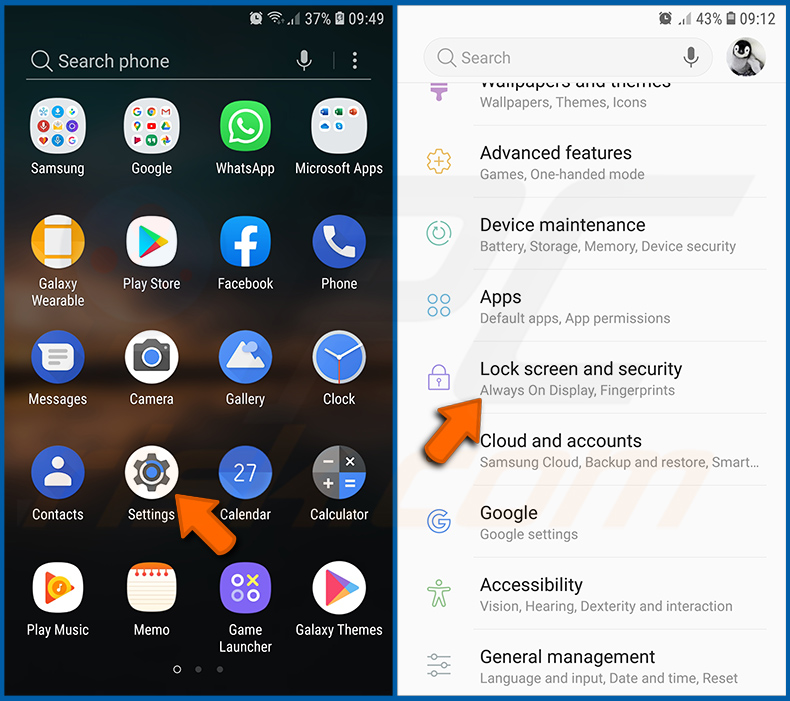

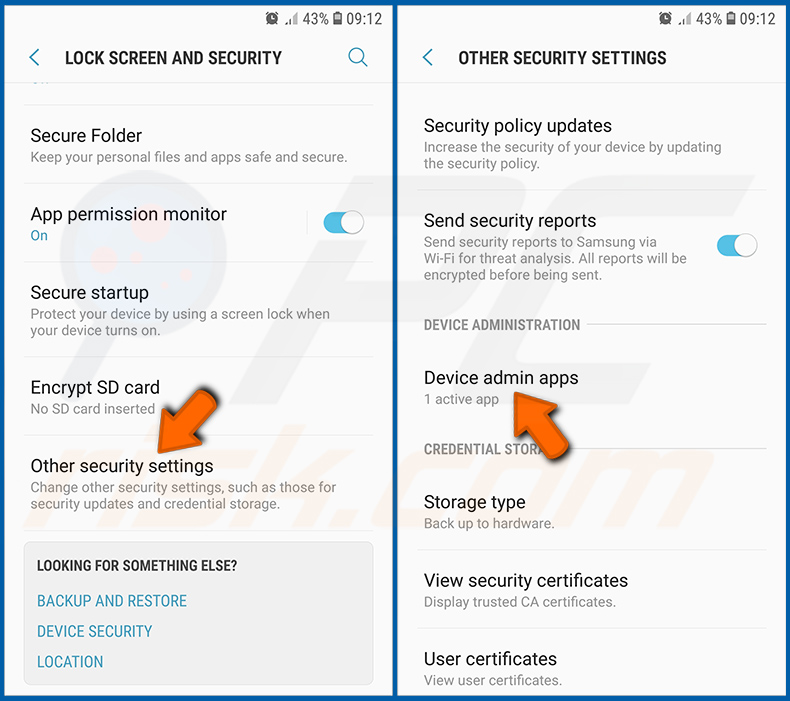

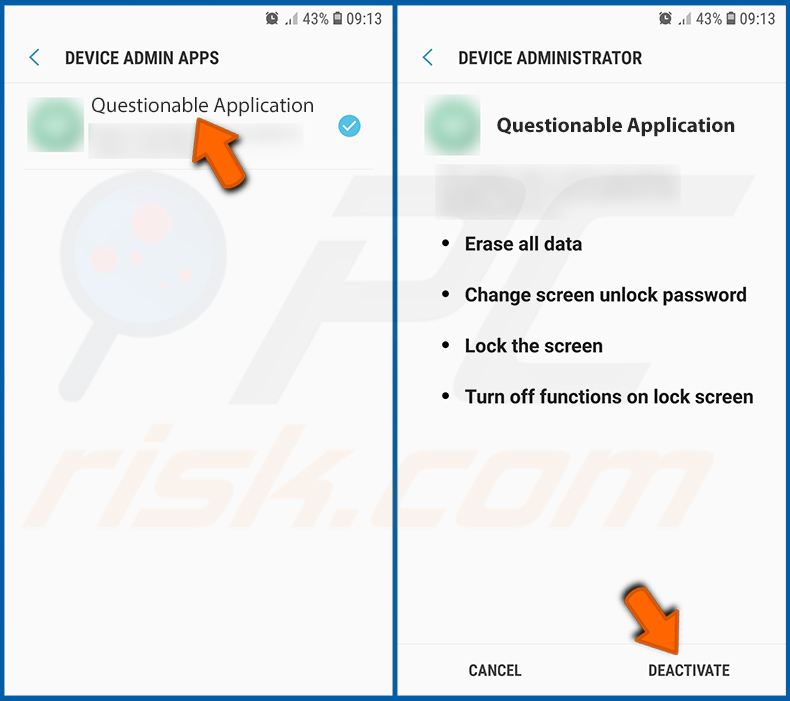

Wyłącz aplikacje, które mają uprawnienia administratora:

Jeśli złośliwa aplikacja otrzyma uprawnienia administratora, może poważnie uszkodzić system. Aby urządzenie było jak najbardziej bezpieczne, zawsze sprawdzaj, które aplikacje mają takie uprawnienia i wyłączaj te, które nie powinny.

Przejdź do „Ustawienia", przewiń w dół, aż zobaczysz „Zablokuj ekran i zabezpieczenia" i stuknij tę opcję.

Przewiń w dół, aż zobaczysz „Inne ustawienia zabezpieczeń", stuknij tę opcję, a następnie stuknij „Aplikacje administratora urządzenia".

Zidentyfikuj aplikacje, które nie powinny mieć uprawnień administratora, stuknij je, a następnie stuknij „DEZAKTYWUJ".

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany malware Medusa. Czy trzeba sformatować urządzenie pamięci masowej, aby się go pozbyć?

Nie, Medusa można usunąć bez formatowania.

Jakie są największe problemy, jakie może powodować złośliwe oprogramowanie Medusa?

Zagrożenia stwarzane przez malware zależą od możliwości programu i sposobu działania cyberprzestępców. Ogólnie rzecz biorąc, trojany, takie jak Medusa, mogą powodować poważne problemy z prywatnością, straty finansowe i prowadzić do kradzieży tożsamości.

Jaki jest cel malware Medusa?

Niezależnie od funkcjonalności szkodliwego programu, większość z nich jest publikowana tylko w celu generowania przychodów dla cyberprzestępców. Jednak malware może zostać wydane, aby rozbawić przestępców lub zakłócić niektóre procesy (np. witryny internetowej, usługi, firmy itp.). Ataki te mogą być również motywowane osobistymi urazami lub przyczynami politycznymi/geopolitycznymi.

Jak malware Medusa dostało się do mojego komputera?

Zaobserwowano, że Meduza rozsyła się za pośrednictwem złośliwych wiadomości tekstowych (SMS). Jednak prawdopodobnie stosowane są również inne metody dystrybucji. Malware rozprzestrzenia się głównie za pośrednictwem poczty spamowej (e-maili, SMS-ów itp.), pobrań drive-by, oszustw internetowych, stron internetowych z freeware i stron trzecich do pobrania, sieci wymiany peer-to-peer, nielegalnych narzędzi aktywacji oprogramowania („łamania" zabezpieczeń), fałszywych aktualizacji itd.

▼ Pokaż dyskusję