Jak uniknąć zostania oszukanym przez e-mail phishingowy „A file was shared with you"

![]() Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Czym jest „A file was shared with you"?

Jest to jedna z wielu wiadomości phishingowych wysyłanych przez cyberprzestępców, którzy próbują ukraść poufne informacje od niczego niepodejrzewających użytkowników. Pamiętaj, że cyberprzestępcy stojący za e-mailami phishingowymi maskują je jako wiadomości od legalnych firm lub osób. W takim przypadku odbiorcy są powiadamiani, że udostępniono im pliki dotyczące bonusów.

Zachęca się ich do przejrzenia plików poprzez zalogowanie się na swoje konta Microsoft za pośrednictwem „oficjalnej" witryny logowania Microsoft. Celem tego oszustwa jest nakłonienie odbiorców do udzielenia pozwolenia nieuczciwej aplikacji, co następnie umożliwia cyberprzestępcom kradzież różnych danych z kont Microsoft odbiorców. Nie można ufać ani temu, ani innym podobnym e-mailom.

Więcej informacji o oszustwie e-mail „A file was shared with you"

CCyberprzestępcy stojący za tą wiadomością phishingową proszą odbiorców o pobranie pliku udającego dokument dotyczący wypłaty premii. Odbiorcy rzekomo pobierają go za pośrednictwem podanego linku do witryny, który najwyraźniej prowadzi do oficjalnej strony logowania Microsoft.

Problem z otwartym adresem URL to jego parametry: „response_time", „redirect uri" i „scope". Pierwszy parametr wskazuje, jaki rodzaj dostępu jest wymagany. W tym konkretnym przypadku wymagany jest token identyfikacyjny oraz kod autoryzacyjny. Nieuczciwa aplikacja wymienia je na token dostępu, którego używa do uzyskiwania dostępu do danych.

Drugi parametr określa lokalizację, do której wysyłane są tokeny i kody autoryzacyjne. W tym przypadku do domeny naśladującej legalny podmiot Office 365, który znajduje się w Bułgarii. Trzeci parametr zawiera uprawnienia, jakie użytkownik nadaje wspomnianej wyżej nieuczciwej aplikacji.

Zasadniczo głównym celem tego ataku phishingowego jest skłonienie odbiorców do wprowadzenia ich danych logowania do konta Microsoft, aby uwierzytelnili się za pomocą protokołów OAuth2 i OIDC.

Po uwierzytelnieniu protokoły te autoryzują dostęp nieuczciwej aplikacji, która może być następnie wykorzystana przez cyberprzestępców do uzyskania dostępu do produktów i usług Microsoft, takich jak Office, Skype, Outlook, OneDrive itd. (tj. w celu uzyskania dostępu do hostowanych plików, zdjęć, kontaktów i innych treści).

Cyberprzestępcy mogą wykorzystywać uzyskane informacje do dokonywania nieuczciwych zakupów, rozsyłania wiadomości phishingowych (w tym tej), oszukańczych e-maili, a nawet złośliwego oprogramowania, kradzieży tożsamości itp. Działania te zależą od dokumentów i innych danych, do których nieuczciwa aplikacja może uzyskać dostęp na produktach lub usługach firmy Microsoft użytkowników.

Dlatego tej sytuacji można uniknąć, po prostu ignorując te e-maile phishingowe i nie zezwalając na złośliwy dostęp do danych.

| Nazwa | A file was shared with you Email Scam. |

| Typ zagrożenia | Phishing, oszustwa e-mailowe, inżynieria społeczna, oszustwo finansowe. |

| Przebranie | Ten e-mail jest zamaskowany jako wiadomość dotycząca premii za pierwszy kwartał. |

| Objawy | Nieautoryzowane zakupy online, zmienione hasła do kont internetowych, kradzież tożsamości, nielegalny dostęp do komputera. |

| Metody dystrybucji | Oszukańcze e-maile, nieuczciwe reklamy pop-up online, techniki zatruwania wyszukiwarek, domeny z błędami pisowni. |

| Zniszczenie | Utrata poufnych informacji prywatnych, strata pieniężna, kradzież tożsamości. |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Podobne oszustwa

Inne przykłady oszustw e-mailowych to "Your Google Ads Account Has Been Suspended", "ShareFile Attachment" i "Attn Lucky Winner". W większości przypadków stojący za nimi cyberprzestępcy próbują oszukać odbiorców w celu podania poufnych informacji (takich jak dane logowania i dane karty kredytowej) lub przelania im pieniędzy.

E-maile są często wykorzystywane do nakłaniania odbiorców do zainstalowania malware (np. ransomware, trojanów). Nigdy nie podawaj poufnych danych osobowych za pośrednictwem e-maili lub nieznanych stron internetowych ani nie otwieraj plików/linków w nich zawartych.

Jak kampanie spamowe infekują komputery?

Złośliwe oprogramowanie jest instalowane za pośrednictwem e-maili, gdy użytkownicy otwierają złośliwe załączniki lub pliki pobrane za pośrednictwem łączy do witryn zawartych w wiadomościach. Niektóre przykłady plików, które cyberprzestępcy często dołączają do swoich wiadomości, to złośliwe dokumenty Microsoft Office, dokumenty PDF, pliki wykonywalne (.exe), pliki archiwów (ZIP, RAR) i pliki JavaScript.

Pamiętaj, że złośliwe dokumenty MS Office infekują komputery tylko wtedy, gdy użytkownicy udzielą im pozwolenia na włączenie edycji/zawartości (poleceń makr). Należy pamiętać, że złośliwe dokumenty otwarte w wersjach starszych niż Microsoft Office 2010 będą instalować malware bez pytania o uprawnienia (ponieważ te wersje nie zawierają trybu widoku chronionego).

Jak uniknąć instalacji malware?

Nie ufaj ani nie otwieraj e-maili, które są nieistotne, otrzymane z podejrzanych, nieznanych adresów lub zawierają załączniki i/lub linki do stron internetowych. Oprogramowanie należy pobierać wyłącznie z oficjalnych stron internetowych i za pośrednictwem bezpośrednich linków do pobierania.

Nie należy ufać sieciom peer-to-peer, zewnętrznym programom pobierania, nieoficjalnym stronom itp., które mogą być wykorzystywane do rozsyłania złośliwych plików i programów. Instalatory stron trzecich są również wykorzystywane do dystrybucji malware. Zainstalowane oprogramowanie musi być regularnie aktualizowane i aktywowane (jeśli to konieczne) za pomocą wbudowanych funkcji i narzędzi zaprojektowanych przez oficjalnych programistów.

Pamiętaj, że aktywowanie licencjonowanego oprogramowania za pomocą narzędzi stron trzecich jest nielegalne i często infekują one komputery malware. Wreszcie, ważne jest, aby regularnie skanować komputer w poszukiwaniu zagrożeń za pomocą renomowanego oprogramowania antywirusowego lub antyszpiegowskiego i aktualizować je.

Jeśli już otworzyłeś złośliwe załączniki, zalecamy wykonanie skanowania za pomocą Combo Cleaner, aby automatycznie usunąć zainfekowane malware.

Oficjalna strona logowania Microsoft używana w celu zapewnienia dostępu nieuczciwej aplikacji:

Inny przykład e-maila spamowego o tematyce udostępnianych dokumentów, wykorzystywanych do promowania strony phishingowej:

Prezentowany w nim tekst:

Temat: You have received some shared documents through Office Outlook

Dear ********,

Please review all documents at your earliest opportunity.

Kindly confirm receipt of documents to the designated personalities.

Files:4 Full scanned Documents

Invoice893338 - $16900.99.pdf

Invoice893339 - $3300.37.pdf

Invoice893340 - $40436.57.pdf

Swift-446478-8(USD)/20.04.2022.pdf

Received: 1:56:45 AM Wednesday, April 20, 2022

Priority / Status: Received

Recipient: ********For more information, easy access and solutions please visit,

hxxps://www.microsoft.com© 2022 ********

Inny przykład spamowej wiadomości e-mail o tematyce związanej z udostępnianiem plików, promującej witrynę phishingową:

Prezentowany w niej tekst:

Temat: You - receieve a share document

You - receieve a share document

Please study Document properly for contract meeting presentation and subsequent payments..

Meeting reminder message

This link will only work for (-).

Open

Unsubscribe From This List | Manage Email Preferences

Zrzut ekranu promowanej strony phishingowej:

Jeszcze inny przykład spamowej wiadomości e-mail o tematyce związanej z udostępnianiem plików, promującej witrynę phishingową:

Prezentowany w niej tekst:

Temat: ******** shared a file with you

******** shared a file with you

INVOICE- PDF

INVOICE PDF

permission globe icon This link will work for anyone.

Open

Microsoft Privacy Statement

Zrzut ekranu promowanej strony phishingowej:

Inny przykład e-maila spamowego związanego z udostępnianiem plików, w którym rozpowszechniany jest dokument HTML wykorzystywany do celów phishingu:

Prezentowany w nim tekst:

Temat: Payment Advice

SharedFiles

You received a new Document

Receiver ID: -

File Name: Payment Advice

1 item, 395 MB in total ・ Expires on 8/24/2022 6:59:03 a.m.Note: Preview file below.

Zrzut ekranu załączonego dokumentu HTML:

Inny przykład e-maila z kampanii spamowej „A File Was Shared With You":

Prezentowany w nim tekst:

Temat An important file has been shared with you.

Adobe PDF

Scanned document.pdf

A new and secured file has been shared with your email

-

for your review.

Please, click below to view document.View Online

Rev: 353836484639

Shared to -

Cloud service

Zrzut ekranu promowanej strony phishingowej:

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Czym jest Spam A File Was Shared With You?

- Typy złośliwych wiadomości e-mailowych.

- Jak rozpoznać złośliwy e-mail?

- Co zrobić jeśli dałeś się oszukać e-mailowi ze spamem?

Typy złośliwych wiadomości e-mailowych:

![]() E-maile phishingowe

E-maile phishingowe

Najczęściej cyberprzestępcy wykorzystują zwodnicze e-maile, aby nakłonić użytkowników internetu do podania swoich poufnych informacji prywatnych, na przykład danych logowania do różnych usług online, kont e-mail lub informacji bankowych online.

Takie ataki nazywane są phishingiem. W ataku phishingowym cyberprzestępcy zwykle wysyłają wiadomość e-mail z logo popularnej usługi (na przykład Microsoft, DHL, Amazon, Netflix), tworzą wrażenie pilności (zły adres wysyłki, nieaktualne hasło itp.) i umieszczają link, który mają nadzieję ich potencjalne ofiary klikną.

Po kliknięciu linku prezentowanego w takiej wiadomości ofiary są przekierowywane na fałszywą stronę internetową, która wygląda identycznie lub bardzo podobnie do oryginalnej. Ofiary są następnie proszone o podanie hasła, danych karty kredytowej lub innych informacji, które zostały skradzione przez cyberprzestępców.

![]() E-maile ze złośliwymi załącznikami

E-maile ze złośliwymi załącznikami

Innym popularnym wektorem ataku jest poczta spamowa ze złośliwymi załącznikami, które infekują komputery użytkowników malware. Złośliwe załączniki zwykle zawierają trojany zdolne do kradzieży haseł, informacji bankowych i innych poufnych informacji.

W przypadku takich ataków głównym celem cyberprzestępców jest nakłonienie potencjalnych ofiar do otwarcia zainfekowanego załącznika do wiadomości e-mail. Aby osiągnąć ten cel, wiadomości e-mail wspominają zwykle o ostatnio otrzymanych fakturach, faksach lub wiadomościach głosowych.

Jeśli potencjalna ofiara wpadnie w pułapkę i otworzy załącznik, jej komputery zostaną zainfekowane, a cyberprzestępcy mogą zebrać wiele poufnych informacji.

Chociaż jest to bardziej skomplikowana metoda kradzieży danych osobowych (filtry spamu i programy antywirusowe zwykle wykrywają takie próby), jeśli cyberprzestępcy będą skuteczni, mogą uzyskać znacznie szerszy wachlarz danych i zbierać informacje przez długi czas.

![]() E-maile wyłudzenia seksualnego

E-maile wyłudzenia seksualnego

To jest rodzaj phishingu. W takim przypadku użytkownicy otrzymują wiadomość e-mail z informacją, że cyberprzestępca może uzyskać dostęp do kamery internetowej potencjalnej ofiary i ma nagranie wideo przedstawiające masturbację.

Aby pozbyć się wideo, ofiary proszone są o zapłacenie okupu (zwykle przy użyciu Bitcoin lub innej kryptowaluty). Niemniej jednak wszystkie te twierdzenia są fałszywe — użytkownicy, którzy otrzymują takie wiadomości, powinni je zignorować i usunąć.

Jak rozpoznać złośliwy e-mail?

Chociaż cyberprzestępcy starają się, aby ich wiadomości z przynętą wyglądały na wiarygodne, oto kilka rzeczy, na które należy zwrócić uwagę, próbując wykryć e-mail phishingowy:

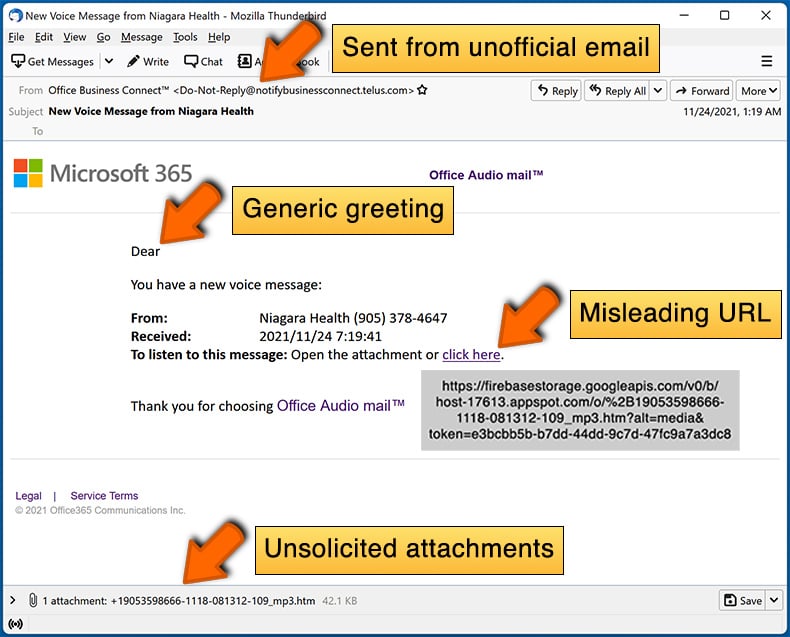

- Sprawdź adres e-mail nadawcy („od"): Najedź kursorem myszy na adres „od" i sprawdź, czy jest prawidłowy. Przykładowo, jeśli otrzymałeś wiadomość od Microsoft, sprawdź, czy adres e-mail to @microsoft.com, a nie coś podejrzanego, takiego jak @m1crosoft.com, @microsoft.com, @account-security-noreply.com itp.

- Sprawdź ogólne powitania: Jeśli powitanie w wiadomości brzmi „Szanowny użytkowniku", „Szanowny @twojamail.com", „Szanowny drogi kliencie", powinno to wzbudzić podejrzliwość. Najczęściej firmy zwracają się do ciebie po imieniu. Brak tych informacji może sygnalizować próbę phishingu.

- Sprawdź linki w wiadomości e-mail: Umieść wskaźnik myszy nad linkiem przedstawionym w e-mailu. Jeśli link wydaje się podejrzany, nie klikaj go. Przykładowo, jeśli otrzymałeś wiadomość od Microsoft, a link w wiadomości wskazuje, że prowadzi do adresu firebasestorage.googleapis.com/v0... nie powinieneś mu ufać. Najlepiej nie klikać żadnych linków w e-mailach, a najpierw odwiedzić witrynę firmy, która wysłała ci wiadomość.

- Nie ufaj ślepo załącznikom wiadomości e-mail: Najczęściej legalne firmy proszą cię o zalogowanie się na ich stronie internetowej i przejrzenie znajdujących się tam dokumentów. Jeśli otrzymałeś wiadomość e-mail z załącznikiem, dobrym pomysłem jest przeskanowanie jej programem antywirusowym. Zainfekowane załączniki do wiadomości e-mail są powszechnym wektorem ataku wykorzystywanym przez cyberprzestępców.

Aby zminimalizować ryzyko otwarcia phishingu i złośliwych wiadomości e-mail, zalecamy użycie Combo Cleaner.

Przykład spamowej wiadomości e-mail:

Co zrobić jeśli dałeś się oszukać e-mailowi ze spamem?

- Jeśli kliknąłeś link w wiadomości phishingowej i wprowadziłeś hasło - pamiętaj o jak najszybszej zmianie hasła. Zwykle cyberprzestępcy zbierają skradzione dane uwierzytelniające, a następnie sprzedają je innym grupom, które wykorzystują je do złośliwych celów. Jeśli zmienisz hasło w odpowiednim czasie, istnieje szansa, że przestępcy nie będą mieli wystarczająco dużo czasu, aby wyrządzić jakiekolwiek szkody.

- Jeśli podałeś dane swojej karty kredytowej - jak najszybciej skontaktuj się ze swoim bankiem i wyjaśnij sytuację. Istnieje duża szansa, że będziesz musiał anulować zagrożoną kartę kredytową i uzyskać nową.

- Jeśli zauważysz jakiekolwiek oznaki kradzieży tożsamości - powinieneś natychmiast skontaktować się z Federalną Komisją Handlu. Ta instytucja zbierze informacje o twojej sytuacji i stworzy osobisty plan naprawczy.

- Jeśli otworzyłeś złośliwy załącznik - twój komputer jest prawdopodobnie zainfekowany i powinieneś go przeskanować za pomocą renomowanej aplikacji antywirusowej. W tym celu zalecamy użycie Combo Cleaner.

- Pomóż innym użytkownikom internetu - zgłaszaj e-maile phishingowe do Roboczej Grupy Antyphishingowej, Centrum Skarg Przestępczości Internetowej, Narodowego Centrum Informacji o Przestępstwach Finansowych i Departamentu Sprawiedliwości USA.

Często zadawane pytania (FAQ)

Dlaczego otrzymałem ten e-mail?

Oszuści wysyłają identyczne wiadomości do wielu odbiorców, mając nadzieję, że uda im się kogoś oszukać. Te e-maile ze spamem nie mają żadnej personalizacji.

Podałem swoje dane osobowe, gdy zostałem oszukany przez ten e-mail. Co powinienem zrobić?

Jeśli udostępniłeś jakiekolwiek dane logowania do swojego konta (np. nazwy użytkownika i hasła), powinieneś natychmiast zmienić wszystkie swoje hasła. Jeśli ujawniłeś jakiekolwiek inne dane osobowe, takie jak dane karty kredytowej lub dane identyfikacyjne, zalecamy jak najszybsze skontaktowanie się z odpowiednimi organami.

Pobrałem i otworzyłem szkodliwy plik dołączony do e-maila. Czy mój komputer jest zainfekowany?

Jeśli ten plik jest plikiem wykonywalnym, prawdopodobieństwo infekcji jest wysokie. Jeśli jednak był to dokument taki jak .pdf lub .doc, istnieje szansa, że udało ci się uniknąć złośliwego oprogramowania, ponieważ samo otwarcie dokumentu niekoniecznie musi prowadzić do infiltracji systemu w niektórych przypadkach.

Przeczytałem wiadomość, ale nie otworzyłem załącznika. Czy mój komputer jest zainfekowany?

Samo otwarcie e-maila nie jest w żaden sposób szkodliwe. Prawdziwe niebezpieczeństwo polega na klikaniu łączy w e-mailach lub otwieraniu załączników, ponieważ działania te mogą prowadzić do infekcji systemu.

Czy Combo Cleaner usunie infekcje malware, które były obecne w załączniku e-mail?

Combo Cleaner może zidentyfikować i usunąć prawie wszystkie rozpoznane typy infekcji złośliwym oprogramowaniem. Należy jednak zauważyć, że wyrafinowane malware często może ukrywać się głęboko w systemie. Dlatego kompleksowe skanowanie systemu jest niezbędne, aby zapewnić jego całkowite usunięcie.

▼ Pokaż dyskusję