Jak usunąć trojana zdalnego dostępu 888 z twojego urządzenia z Androidem

![]() Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Czym jest RAT 888?

888 (znany również jako LodaRAT i Gaza007) to trojan zdalnego dostępu (RAT) atakujący systemy operacyjne Android. Trojany tego typu umożliwiają zdalny dostęp/kontrolę nad zainfekowanymi urządzeniami.

Początkowo programiści 888 RAT oferowali to malware na sprzedaż jako złośliwe oprogramowanie Windows OS (system operacyjny). W 2018 roku program został zaprezentowany jako builder RAT Android OS, a później jako przeznaczony dla systemów Linux. Jednak w 2019 roku wariant RAT 888 na Androida stał się dostępny za darmo.

Ten RAT jest powiązany z dwiema grupami cyberprzestępczymi - Kasablanka i BladeHawk. Według badaczy ESET, ten ostatni jest odpowiedzialny za kampanię cyberszpiegowską wymierzoną w kurdyjską grupę etniczną i jej zwolenników. RAT 888 był dystrybuowany pod przykrywką legalnych aplikacji promowanych na pro-kurdyjskich grupach na Facebooku.

W chwili pisania tego tekstu 888 kont i postów RAT zostało usuniętych. Jednak inne proliferatory i metody proliferacji nie są mało prawdopodobne.

Przegląd malware RAT 888

RAT 888 to złośliwe oprogramowanie, które umożliwia zdalny dostęp i kontrolę nad zainfekowanymi urządzeniami z Androidem. RAT są zwykle wielofunkcyjne, co oznacza, że mogą mieć różne zastosowania i powodować szeroki zakres poważnych problemów. 888 RAT nie jest wyjątkiem.

Po udanej infiltracji, to malware zaczyna zbierać odpowiednie dane urządzenia/systemu, np. szczegóły sprzętu i systemu operacyjnego, specyfikację kamery, adres IP (geolokalizację), listę zainstalowanych aplikacji i powiązane informacje, włączone uprawnienia itp. Ten trojan może również wykonywać polecenia powłoki i skryptu.

Jest w stanie zarządzać połączeniami telefonicznymi i wiadomościami tekstowymi. Może uzyskiwać listy kontaktów i dzienniki połączeń, wykonywać połączenia i nagrywać rozmowy telefoniczne (a także ogólny dźwięk przez mikrofon urządzenia, niezależnie od tego, czy ma miejsce aktywne połączenie).

888 RAT może przechwytywać SMS-y i wysyłać je na określone numery. To ostatnie oznacza, że ten RAT może potencjalnie zostać wykorzystany jako malware Toll Fraud. Inną cechą tego trojana jest możliwość odtwarzania dzwonka telefonu przez sześć sekund.

Inne możliwości spyware, które posiada RAT 888, obejmują robienie zrzutów ekranu, pobieranie plików i zdjęć, a także robienie zdjęć za pomocą aparatu (aparatów) urządzenia.

Może również otwierać aplikacje, a nawet wyświetlać przekonujące okno logowania do Facebooka, które wyłudza dane logowania do wspomnianych kont w sieciach społecznościowych. Złośliwy program może wymusić otwarcie określonych adresów URL podczas domyślnego przeglądania urządzenia. Ta zdolność może być wykorzystana do promowania witryn wyłudzających informacje lub rozpowszechniających malware.

Podsumowując, infekcje 888 RAT mogą spowodować utratę danych, poważne problemy z prywatnością, straty finansowe, a nawet kradzież tożsamości. Ponieważ to złośliwe oprogramowanie było wykorzystywane w politycznie/geopolitycznych atakach cyberszpiegowskich, jego infekcje mogą mieć szczególnie poważne konsekwencje.

Jeśli podejrzewasz, że twoje urządzenie z Androidem jest zainfekowane 888 RAT (lub innym malware) – zdecydowanie zalecamy skorzystanie z programu antywirusowego w celu bezzwłocznego usunięcia go.

| Nazwa | Trojan zdalnego dostępu 888 |

| Typ zagrożenia | Złośliwe oprogramowanie dla systemu Android, RAT, trojan zdalnego dostępu, trojan, złośliwa aplikacja. |

| Nazwy wykrycia | Avast-Mobile (Android:Evo-gen [Trj]), DrWeb (Android.Backdoor.739.origin), ESET-NOD32 (wariant Android/Spy.Agent.APU), Kaspersky (HEUR:Trojan-Spy.AndroidOS.Agent.abd), Pełna lista (VirusTotal) |

| Objawy | Urządzenie działa wolno, ustawienia systemowe są zmnieniane bez zgody użytkownika, pojawiają się podejrzane aplikacje, znacznie wzrasta zużycie danych i baterii, przeglądarki przekierowują na podejrzane strony internetowe, wyświetlane są natrętne reklamy. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy internetowe, inżynieria społeczna, oszukańcze aplikacje, oszukańcze strony internetowe. |

| Zniszczenie | Skradzione dane osobowe (prywatne wiadomości, loginy/hasła itp.), zmniejszona wydajność urządzenia, szybkie rozładowywanie baterii, zmniejszona prędkość internetu, ogromne straty danych, straty finansowe, skradziona tożsamość (złośliwe aplikacje mogą wykorzystywać aplikacje komunikacyjne). |

| Usuwanie malware (Android) | Aby wyeliminować infekcje złośliwym oprogramowaniem, nasi badacze bezpieczeństwa zalecają przeskanowanie twojego urządzenia z Androidem legalnym oprogramowaniem chroniącym przed złośliwym oprogramowaniem. Polecamy Avast, Bitdefender, ESET lub Malwarebytes. |

Przykłady trojanów zdalnego dostępu

Przeanalizowaliśmy niezliczone szkodliwe programy atakujące systemy operacyjne Android, a CapraRAT, AIVARAT i RAT Sandro to tylko kilka przykładów z możliwościami RAT.

Malware może mieć szeroki zakres funkcji i zastosowań. Jednak niezależnie od tego, jak działa to oprogramowanie i jakie są cele cyberprzestępców – obecność malware w systemie zagraża integralności urządzenia i bezpieczeństwu użytkownika. Dlatego wszystkie zagrożenia muszą zostać usunięte natychmiast po wykryciu.

Jak RAT 888 dostał się na moje urządzenie?

Jak wspomniano na początku, RAT 888 został wystawiony na sprzedaż, a niektóre jego „pirackie" wersje są dostępne w sieci. W związku z tym jest prawdopodobne, że będzie dystrybuowany przy użyciu szerokiej gamy technik – w zależności od cyberprzestępców używających go w danym momencie.

Trojan ten został powiązany z dwiema grupami cyberprzestępców o nazwach Kasablanka i BladeHawk. Szczególnie interesujące są kampanie RAT 888 stworzone przez BladeHawk. W nich trojan był przebrany za różne legalne aplikacje i promowany na Facebooku.

Kampanie te były motywowane politycznie/geopolitycznie oraz wymierzone w Kurdów i zwolenników tej grupy etnicznej. Szkodliwe aplikacje były promowane za pośrednictwem kont na Facebooku, głównie tych, które rzekomo dostarczały wiadomości w języku kurdyjskim lub na temat terytorium geokulturowego Kurdystanu. Malware było również publikowane w publicznych grupach na Facebooku skupiających się na treściach pro-kurdyjskich.

Chociaż te konkretne konta i posty zostały usunięte, nie jest wykluczone, że pojawiły się nowe i/lub inne metody rozprzestrzeniania są wykorzystywane do rozprzestrzeniania RAT 888.

Ogólnie rzecz biorąc, malware jest dystrybuowane przy użyciu taktyk phishingu i socjotechniki. Często jest przedstawiane jako lub dołączone do zwykłych programów/mediów.

Do najczęściej stosowanych metod dystrybucji należą: złośliwe załączniki/linki w poczcie spamowej (np. e-maile, SMS-y, wiadomości prywatne/błyskawiczne itp.), oszustwa internetowe, pobrania drive-by (podstępne i oszukańcze), podejrzane źródła pobierania (np. nieoficjalne witryny i strony internetowe z bezpłatnym oprogramowaniem, sieci udostępniania P2P itp.), narzędzia do nielegalnej aktywacji oprogramowania („pirackie"), fałszywe aktualizacje i złośliwe reklamy.

Jak uniknąć instalacji malware?

Zdecydowanie zalecamy sprawdzenie oprogramowania przed jego pobraniem/instalacją, np. poprzez przeczytanie warunków i recenzji ekspertów/użytkowników, sprawdzenie niezbędnych uprawnień, zweryfikowanie legalności programisty itp. Ponadto wszystkie pobrania muszą być wykonywane z oficjalnych i godnych zaufania kanałów.

Równie ważne jest aktywowanie i aktualizowanie oprogramowania przy użyciu oryginalnych narzędzi, ponieważ nielegalne narzędzia aktywacyjne („pirackie") i aktualizatory stron trzecich mogą zawierać malware.

Zalecamy ostrożność podczas przeglądania sieci, ponieważ oszukańcze i złośliwe materiały zwykle wydają się uzasadnione i nieszkodliwe. Taka sama czujność musi dotyczyć poczty przychodzącej. Załączniki lub linki znajdujące się w podejrzanych e-mailach, SMS-ach, wiadomościach prywatnych/błyskawicznych lub innych nie mogą być otwierane, ponieważ mogą być złośliwe i powodować infekcje systemu.

Musimy podkreślić znaczenie posiadania zainstalowanego i regularnie aktualizowanego niezawodnego oprogramowania antywirusowego. Programy bezpieczeństwa muszą być używane do przeprowadzania regularnych skanów systemu oraz usuwania wykrytych zagrożeń i problemów.

Wygląd RAT 888 udającego ekran logowania Facebooka (źródło obrazu: witryna ESET WeLiveSecurity):

Szybkie menu:

- Wprowadzenie

- Jak usunąć historię przeglądania z przeglądarki Chrome?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Chrome?

- Jak przywrócić przeglądarkę Chrome?

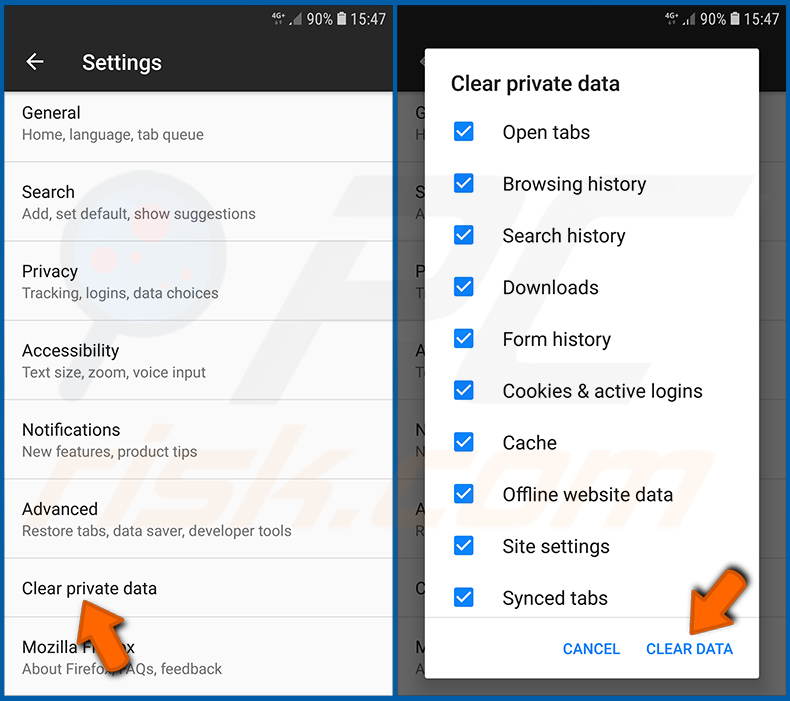

- Jak usunąć historię przeglądania z przeglądarki Firefox?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Firefox?

- Jak przywrócić przeglądarkę Firefox?

- Jak odinstalować potencjalnie niechciane i/lub złośliwe aplikacje?

- Jak uruchomić urządzenie z Androidem w "Trybie awaryjnym"?

- Jak sprawdzić zużycie baterii przez różne aplikacje?

- Jak sprawdzić zużycie danych przez różne aplikacje?

- Jak zainstalować najnowsze aktualizacje oprogramowania?

- Jak przywrócić system do jego stanu domyślnego?

- Jak wyłączyć aplikacje, które mają uprawnienia administratora?

Usuń historię przeglądania z przeglądarki Chrome:

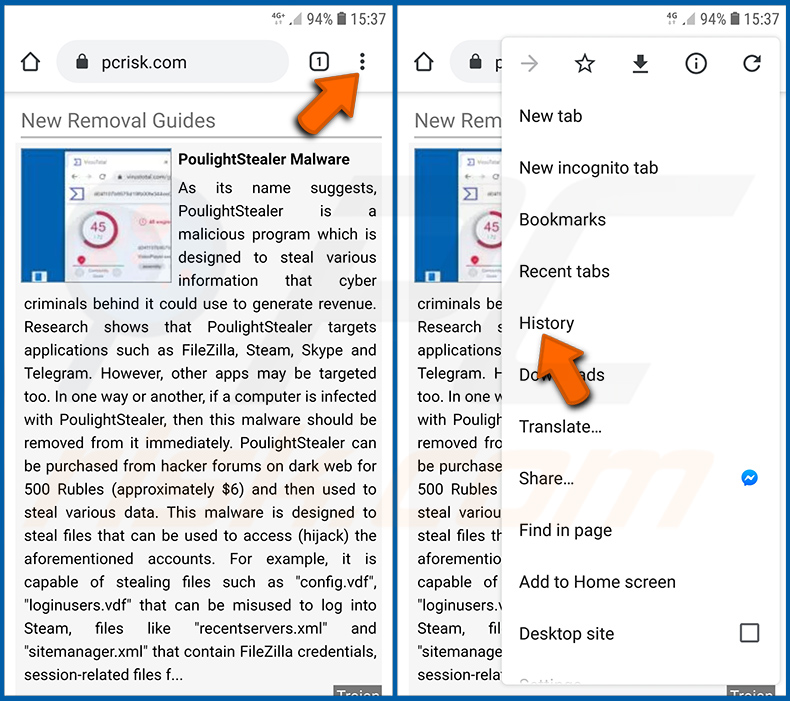

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Stuknij „Wyczyść dane przeglądania". Wybierz zakładkę „ZAAWANSOWANE". Wybierz zakres czasu i typy danych, które chcesz usunąć i stuknij „Wyczyść dane".

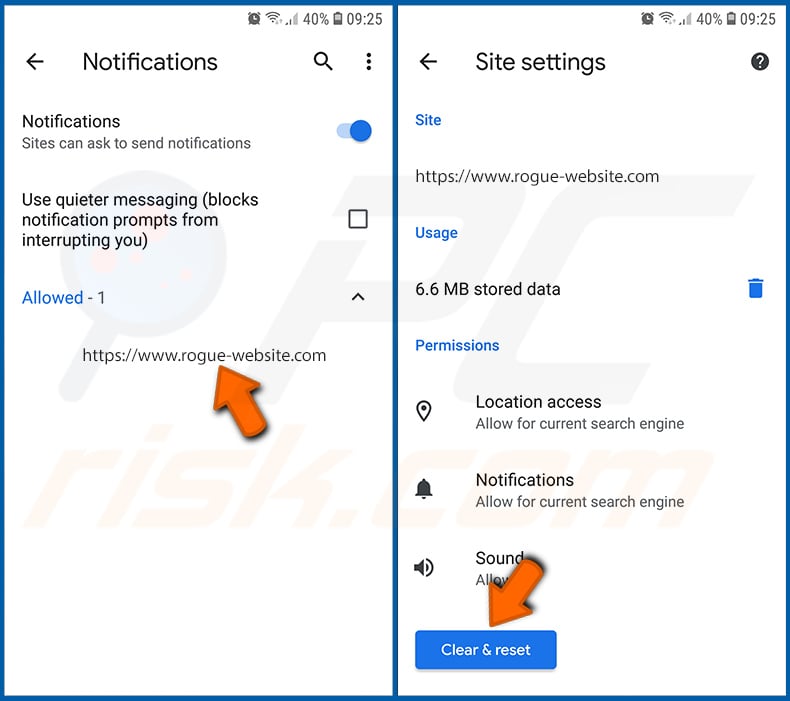

Wyłącz powiadomienia przeglądarki w przeglądarce Chrome:

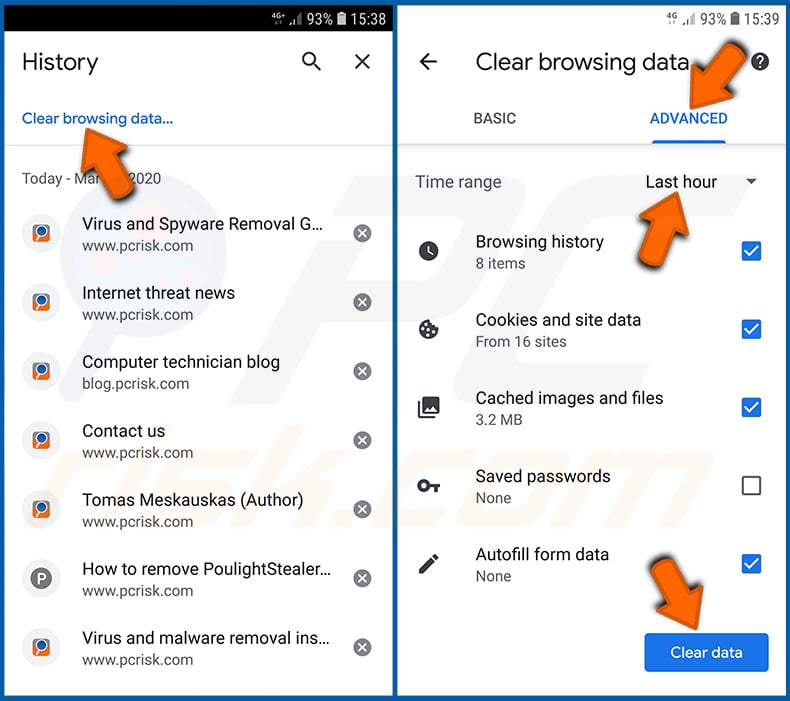

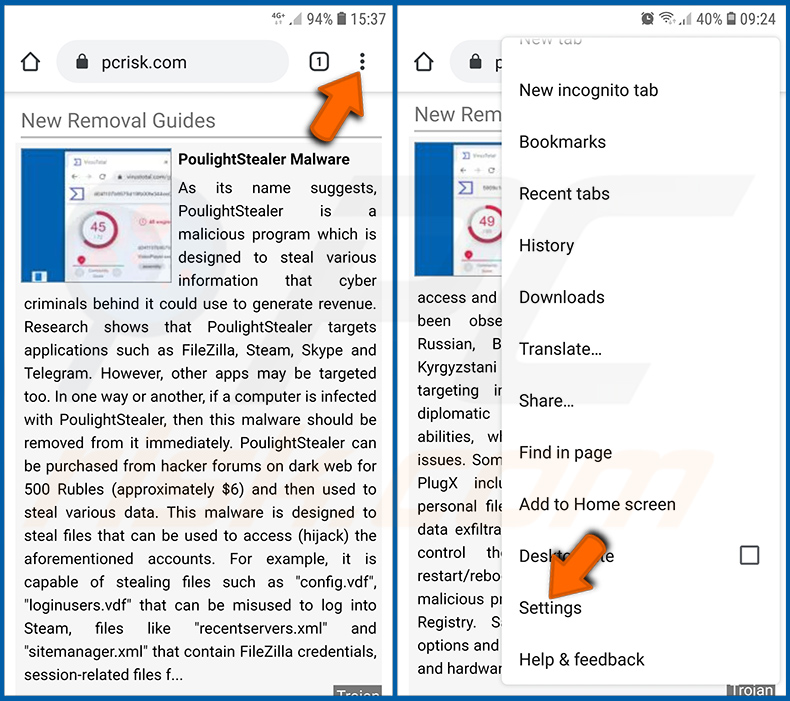

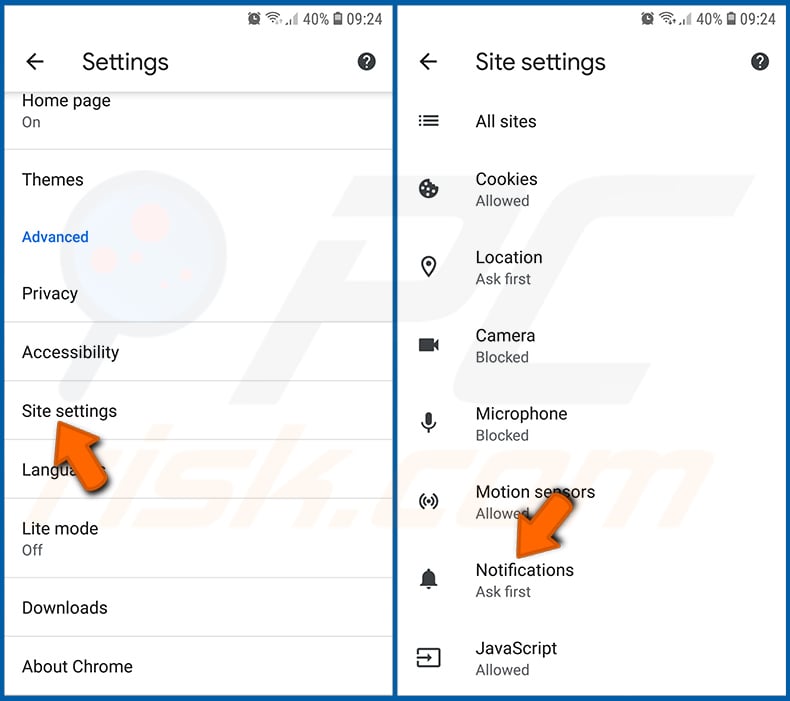

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Ustawienia".

Przewiń w dół, aż zobaczysz opcję „Ustawienia witryny" i kliknij ją. Przewiń w dół, aż zobaczysz opcję „Powiadomienia" i stuknij ją.

Znajdź witryny, które wyświetlają powiadomienia przeglądarki. Stuknij je i kliknij „Wyczyść i zresetuj". Spowoduje to usunięcie uprawnień przyznanych tym witrynom w celu wyświetlania powiadomień. Jednak, jeśli ponownie odwiedzisz tę samą witrynę może ona ponownie poprosić o zgodę. Możesz wybrać czy udzielić tych uprawnień, czy nie (jeśli zdecydujesz się odmówić, witryna przejdzie do sekcji „Zablokowane" i nie będzie już prosić o zgodę).

Przywróć przeglądarkę Chrome:

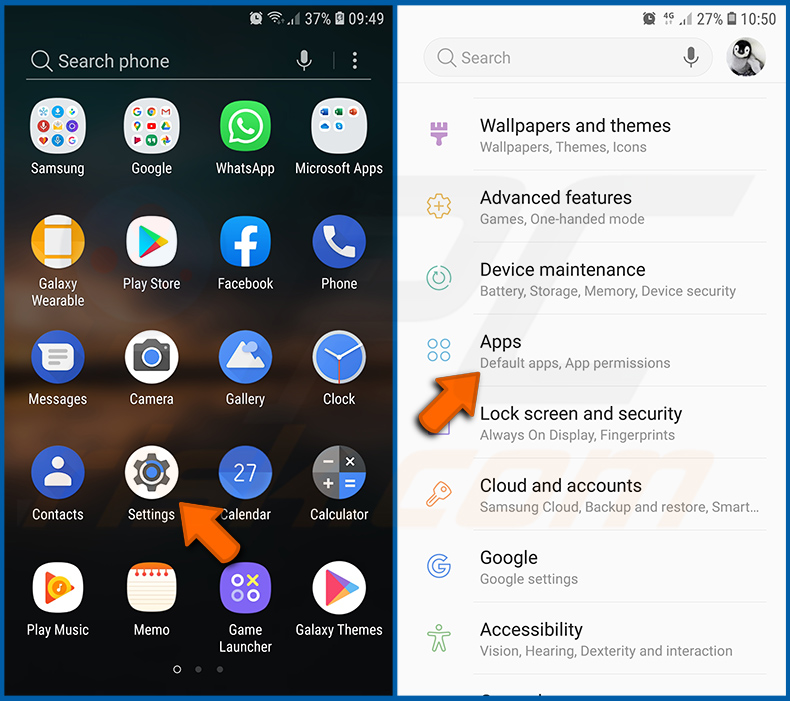

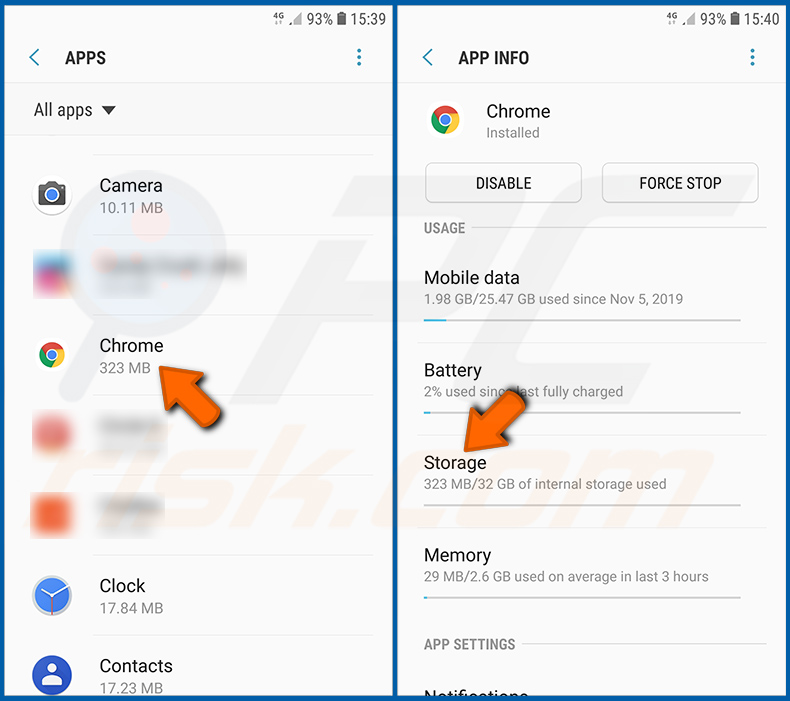

Przejdź do sekcji „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Chrome". Wybierz ją i stuknij opcję „Pamięć".

Stuknij „ZARZĄDZAJ PAMIĘCIĄ", a następnie „WYCZYŚĆ WSZYSTKIE DANE" i potwierdź czynność, stukając „OK". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

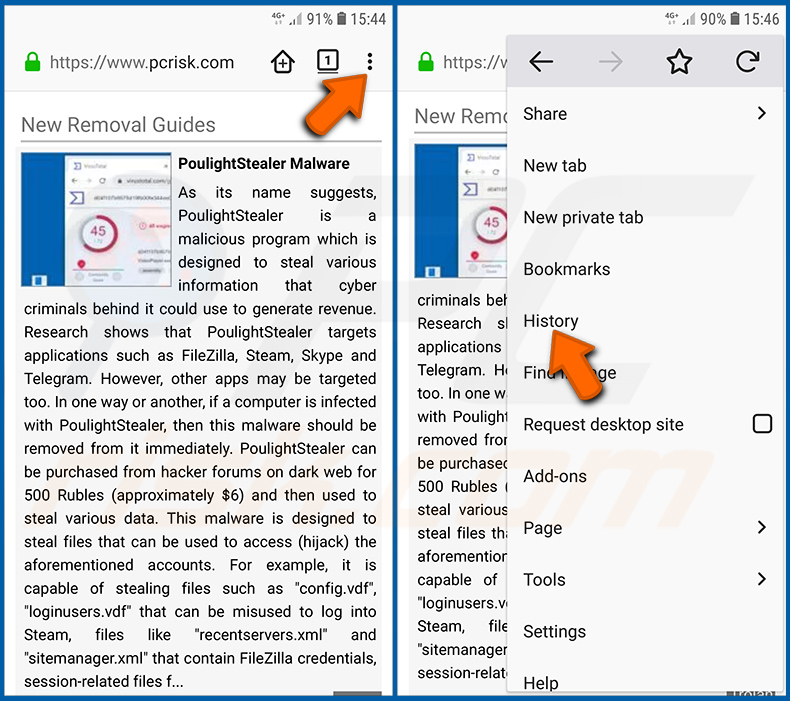

Usuń historię przeglądania z przeglądarki Firefox:

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Przewiń w dół, aż zobaczysz „Wyczyść prywatne dane" i stuknij tę opcję. Wybierz typy danych, które chcesz usunąć i stuknij „WYCZYŚĆ DANE".

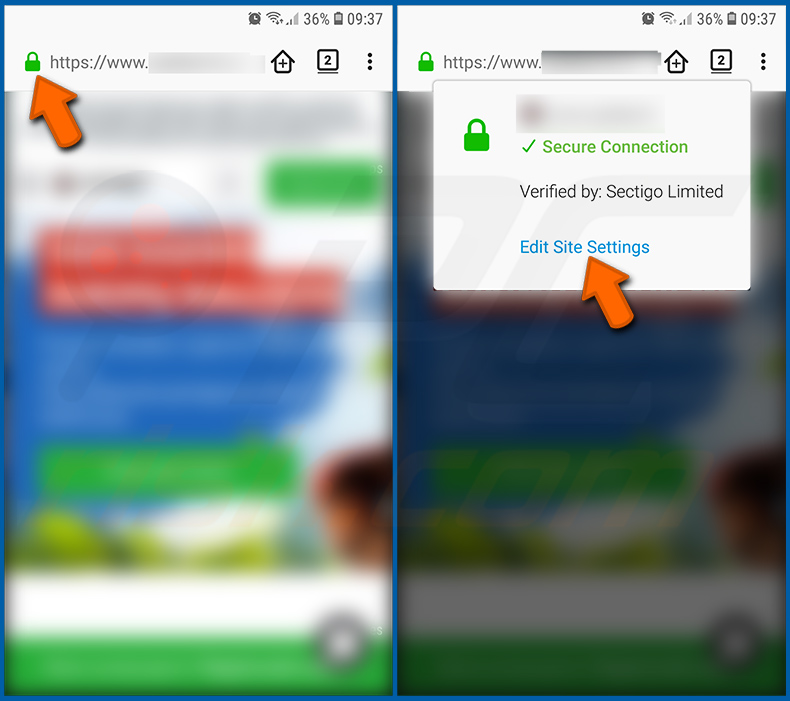

Wyłącz powiadomienia przeglądarki w przeglądarce Firefox:

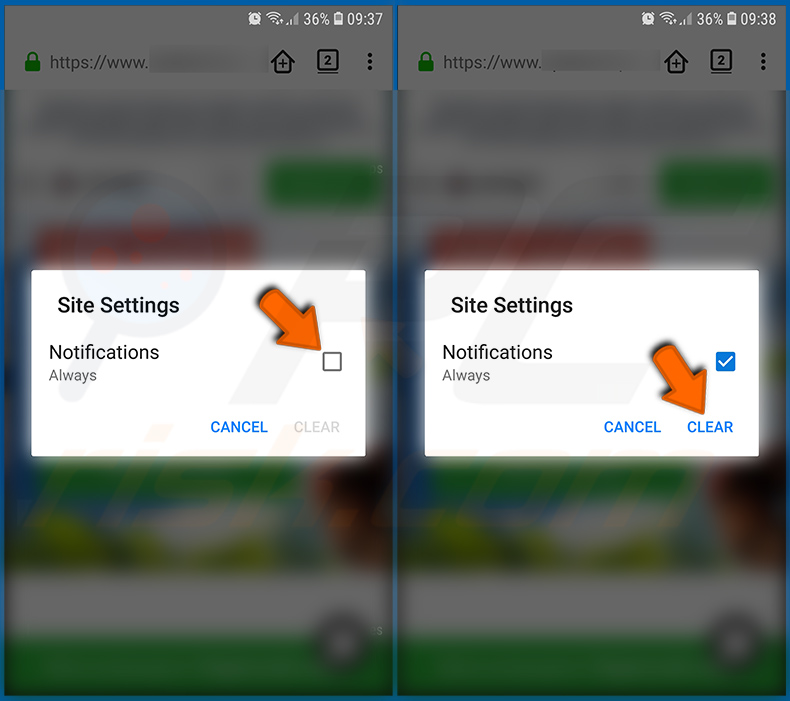

Odwiedź witrynę, która wyświetla powiadomienia przeglądarki. Stuknij ikonę wyświetlaną po lewej stronie paska adresu URL (ikona niekoniecznie będzie oznaczać „Kłódkę") i wybierz „Edytuj ustawienia witryny".

W otwartym okienku pop-up zaznacz opcję „Powiadomienia" i stuknij „WYCZYŚĆ".

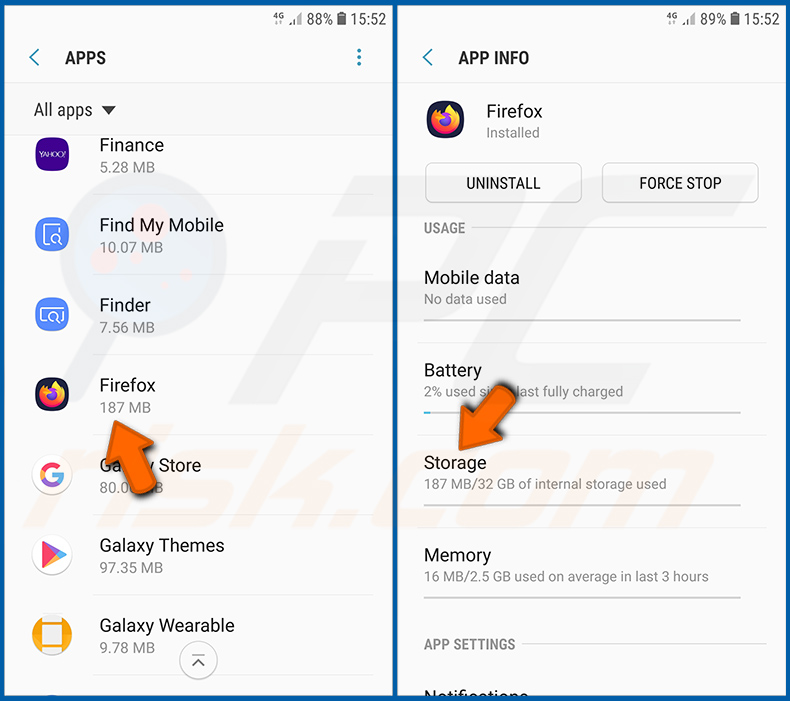

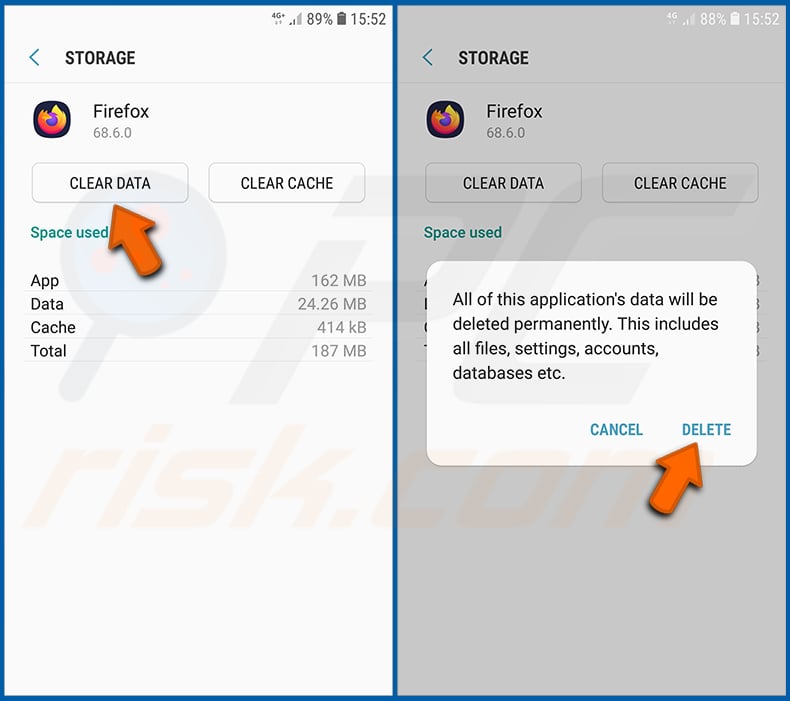

Przywróć przeglądarkę Firefox:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Firefox". Wybierz ją i wybierz opcję „Pamięć".

Stuknij „WYCZYŚĆ DANE" i potwierdź akcję stukając „USUŃ". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

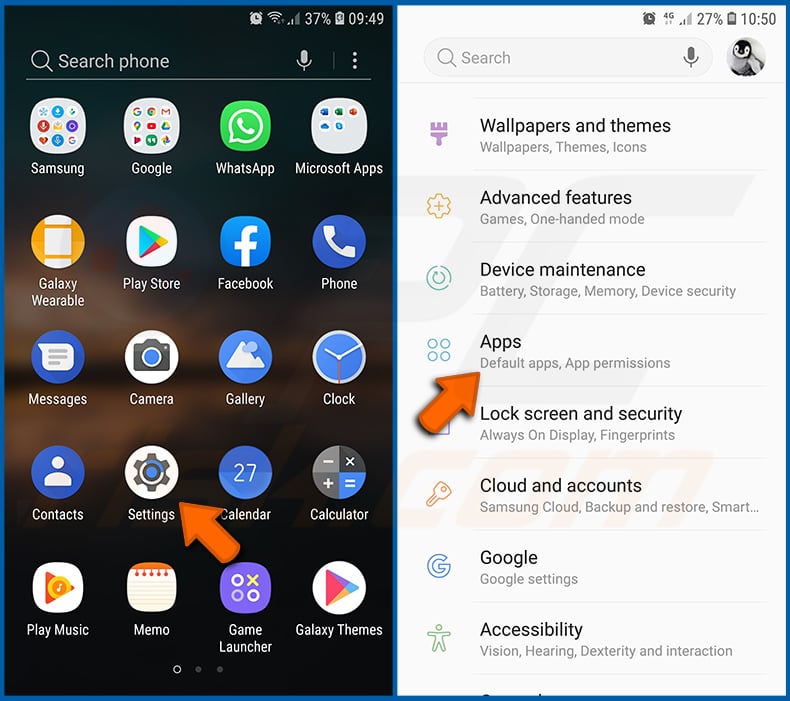

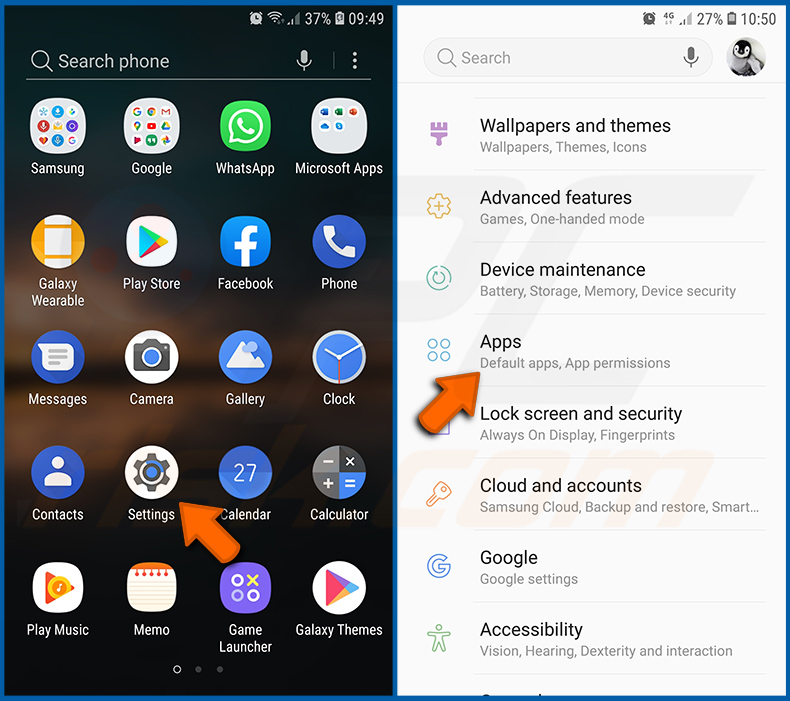

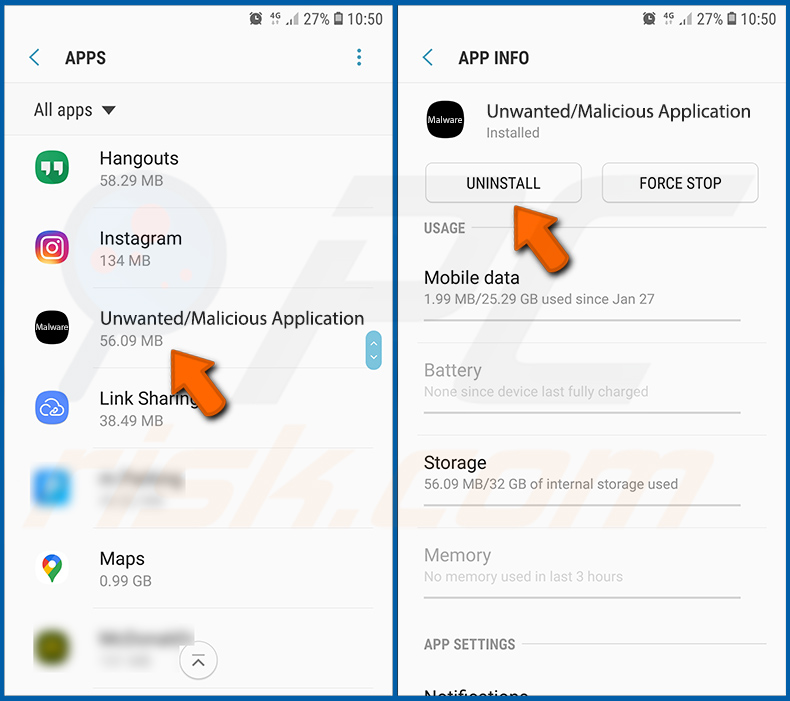

Odinstaluj potencjalnie niechciane i/lub złośliwe aplikacje:

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż zobaczysz potencjalnie niechcianą i/lub złośliwą aplikację. Wybierz ją i stuknij „Odinstaluj". Jeśli z jakiegoś powodu nie możesz usunąć wybranej aplikacji (np. wyświetla się komunikat o błędzie), spróbuj użyć „Trybu awaryjnego".

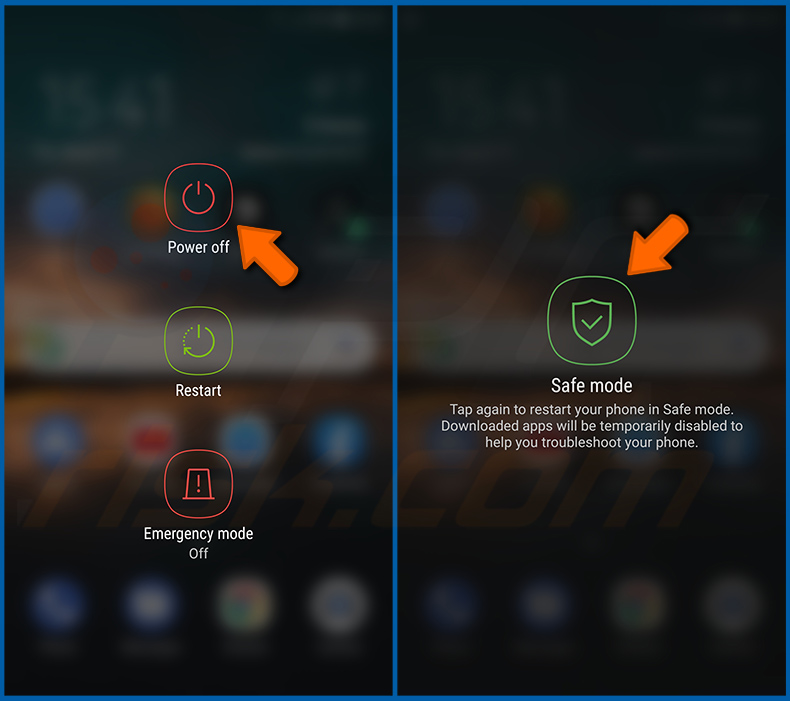

Uruchom urządzenie z Androidem w „Trybie awaryjnym":

„Tryb awaryjny" w systemie operacyjnym Android tymczasowo wyłącza uruchamianie wszystkich aplikacji innych firm. Korzystanie z tego trybu to dobry sposób na diagnozowanie i rozwiązywanie różnych problemów (np. usuwanie złośliwych aplikacji, które uniemożliwiają to, gdy urządzenie działa „normalnie").

Naciśnij przycisk „Zasilanie" i przytrzymaj go, aż zobaczysz ekran „Wyłącz". Stuknij ikonę „Wyłącz" i przytrzymaj ją. Po kilku sekundach pojawi się opcja „Tryb awaryjny" i będzie ją kliknąć, aby ponownie uruchomić urządzenie.

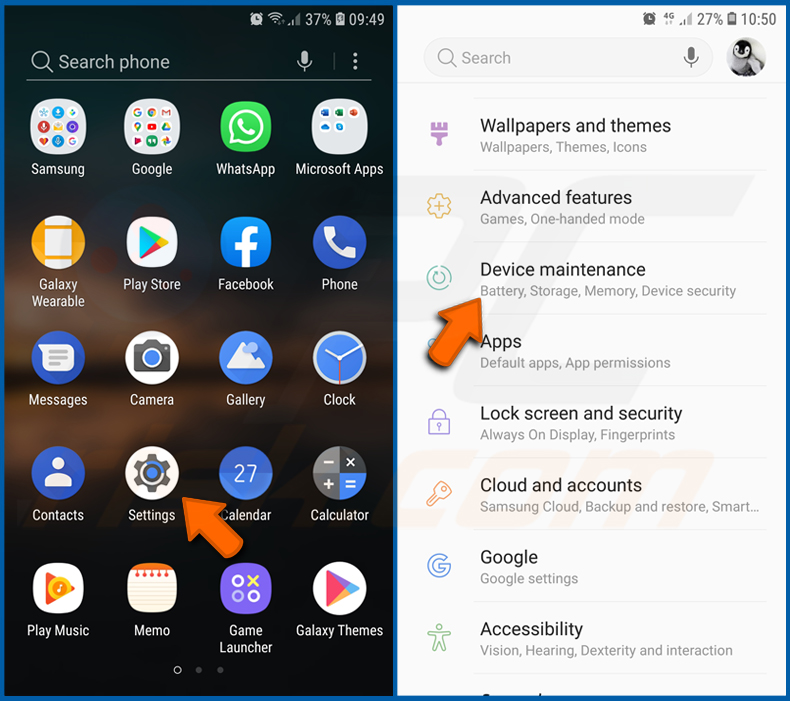

Sprawdź zużycie baterii przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Konserwacja urządzenia" i stuknij ją.

Stuknij „Baterię" i sprawdź użycie każdej aplikacji. Legalne/oryginalne aplikacje są zaprojektowane tak, aby zużywać jak najmniej energii, aby zapewnić najlepsze wrażenia użytkownika i oszczędzać energię. Dlatego wysokie zużycie baterii może wskazywać, że aplikacja jest złośliwa.

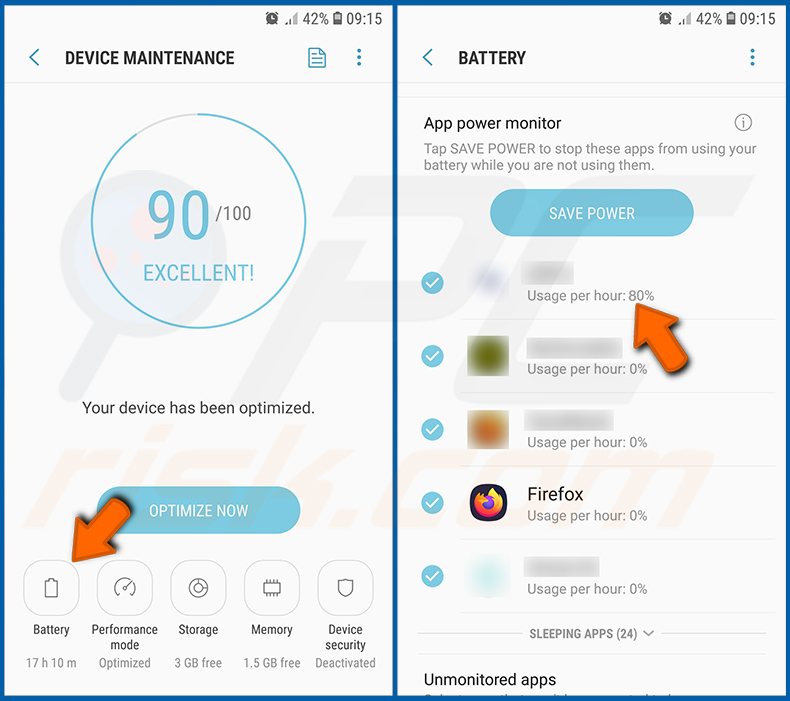

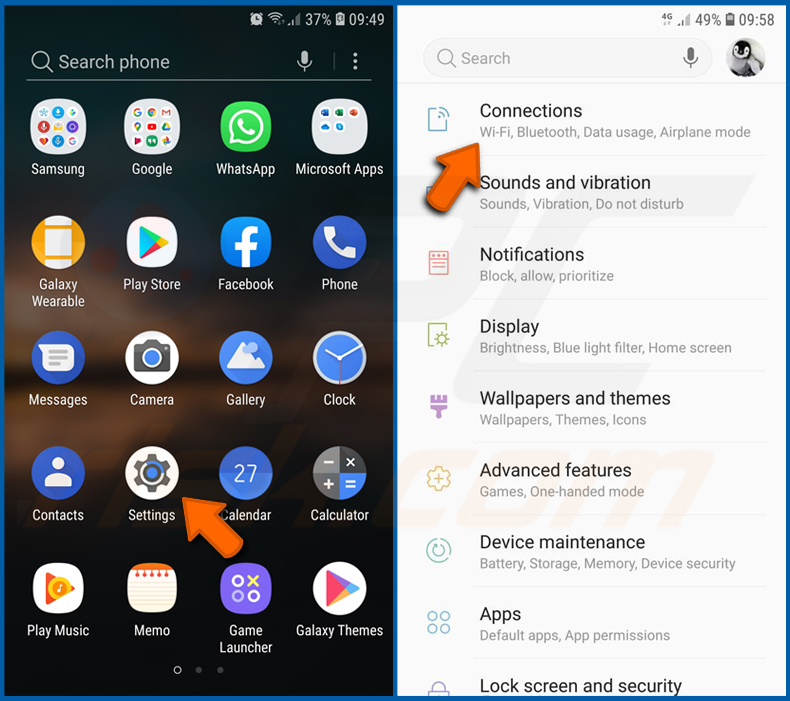

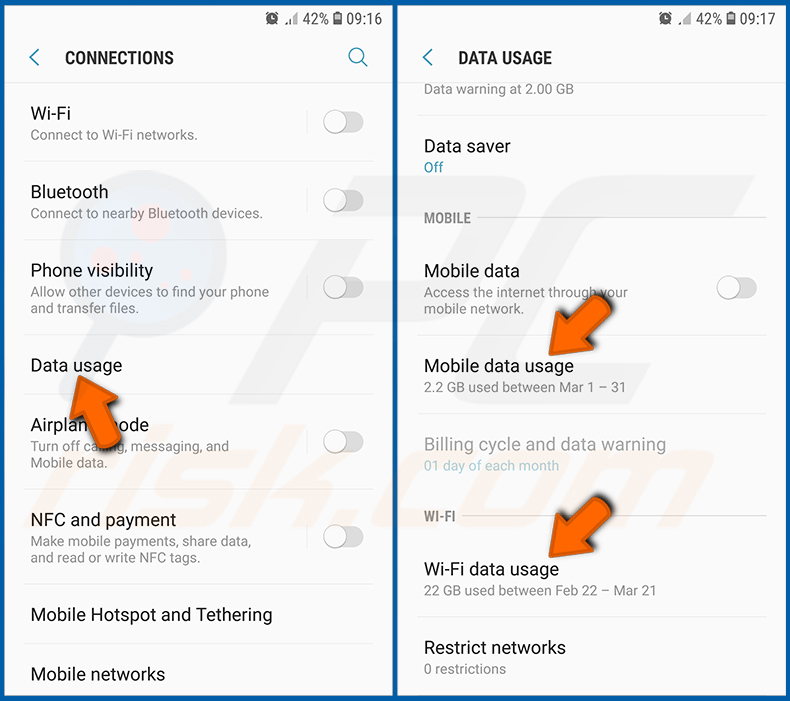

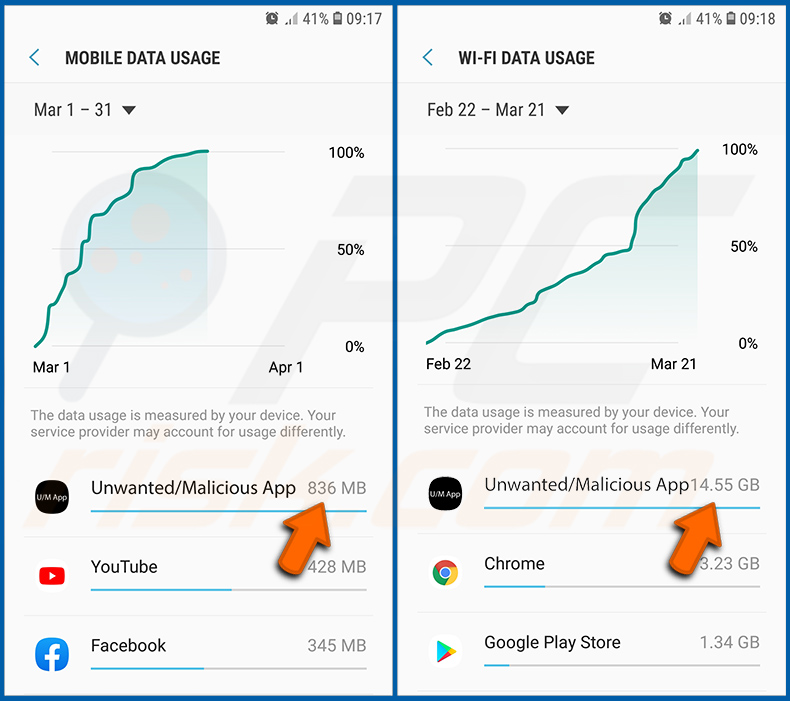

Sprawdź wykorzystanie danych przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Połączenia" i stuknij ją.

Przewiń w dół, aż zobaczysz „Użycie danych" i wybierz tę opcję. Podobnie jak w przypadku baterii, legalne/oryginalne aplikacje są zaprojektowane tak, aby maksymalnie zminimalizować zużycie danych. Dlatego znaczne wykorzystanie danych może wskazywać na obecność złośliwej aplikacji. Pamiętaj, że niektóre złośliwe aplikacje mogą być zaprojektowane do działania tylko wtedy, gdy urządzenie jest połączone z siecią bezprzewodową. Z tego powodu należy sprawdzić użycie danych mobilnych i Wi-Fi.

Jeśli znajdziesz aplikację, która wykorzystuje znaczące dane, mimo że nigdy jej nie używasz, zdecydowanie zalecamy jej natychmiastowe odinstalowanie.

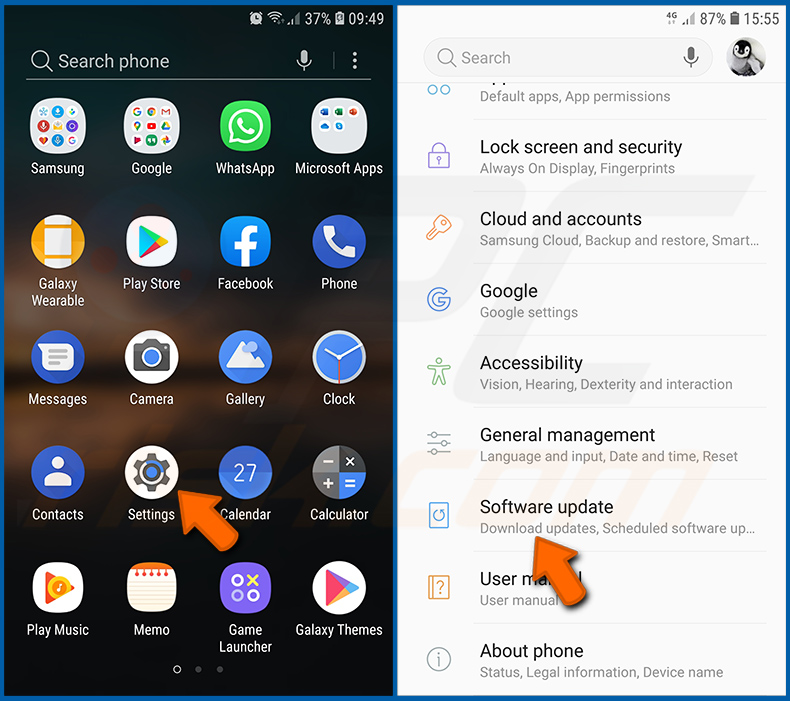

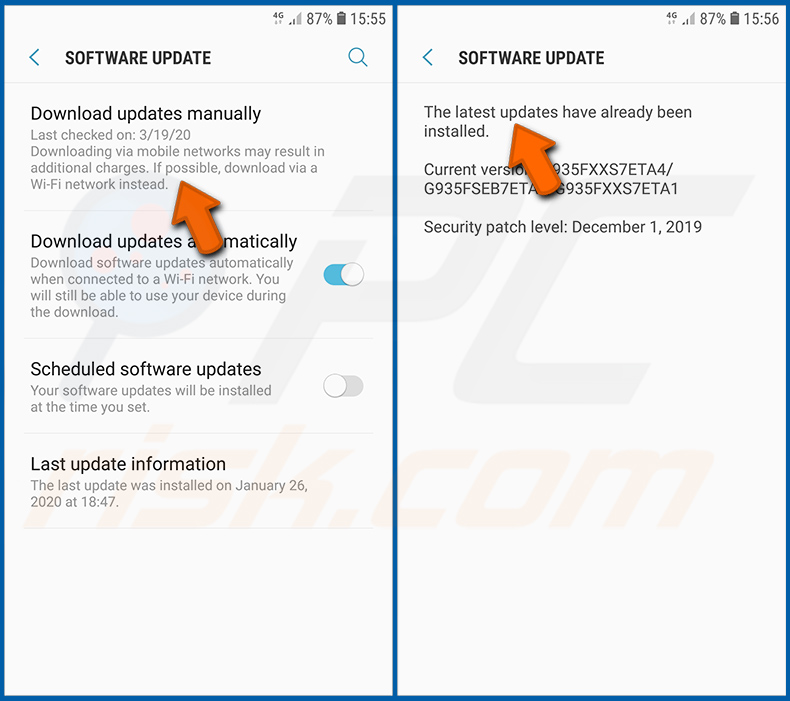

Zainstaluj najnowsze aktualizacje oprogramowania:

Utrzymywanie aktualności oprogramowania to dobra praktyka zapewniająca bezpieczeństwo urządzeń. Producenci urządzeń nieustannie publikują różne łatki bezpieczeństwa i aktualizacje Androida, aby naprawić błędy i luki, które mogą być wykorzystywane przez cyberprzestępców. Nieaktualny system jest znacznie bardziej podatny na ataki. Dlatego zawsze należy upewnić się, że oprogramowanie urządzenia jest aktualne.

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Aktualizacje oprogramowania" i stuknij ją.

Stuknij opcję „Pobierz aktualizacje ręcznie" i sprawdź, czy są dostępne aktualizacje. Jeśli tak, zainstaluj je natychmiast. Zalecamy również włączenie opcji „Pobieraj aktualizacje automatycznie". Pozwoli to systemowi powiadomić cię o wydaniu aktualizacji i/lub zainstalować ją automatycznie.

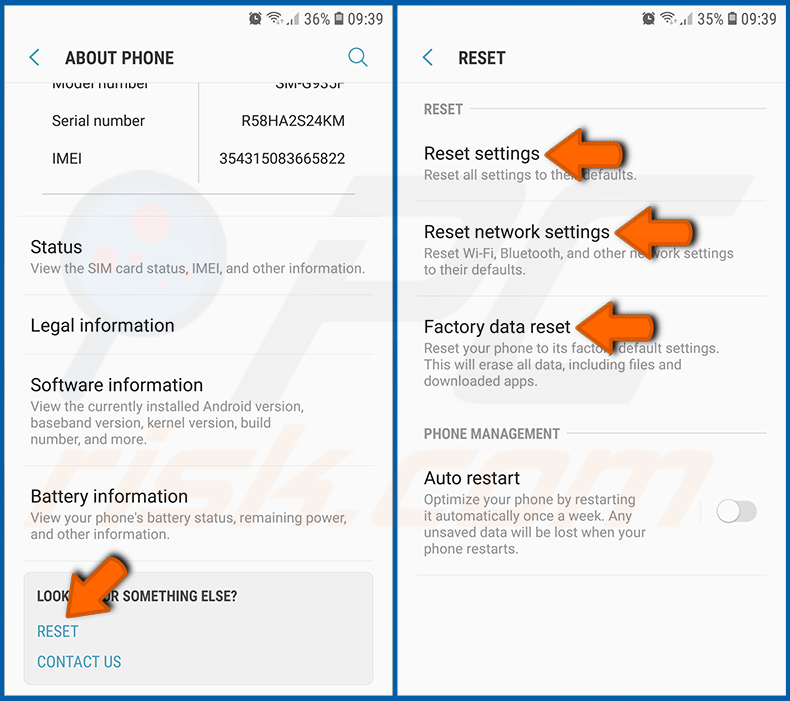

Przywróć system do stanu domyślnego:

Wykonanie „Resetu do ustawień fabrycznych" to dobry sposób na usunięcie wszystkich niechcianych aplikacji, przywrócenie ustawień systemowych do wartości domyślnych i ogólne wyczyszczenie urządzenia. Pamiętaj również, że wszystkie dane w urządzeniu zostaną usunięte, w tym zdjęcia, pliki wideo/audio, numery telefonów (przechowywane w urządzeniu, a nie na karcie SIM), wiadomości SMS itd. Oznacza to, że urządzenie zostanie przywrócone do stanu początkowego/fabrycznego.

Możesz także przywrócić podstawowe ustawienia systemowe lub po prostu ustawienia sieciowe.

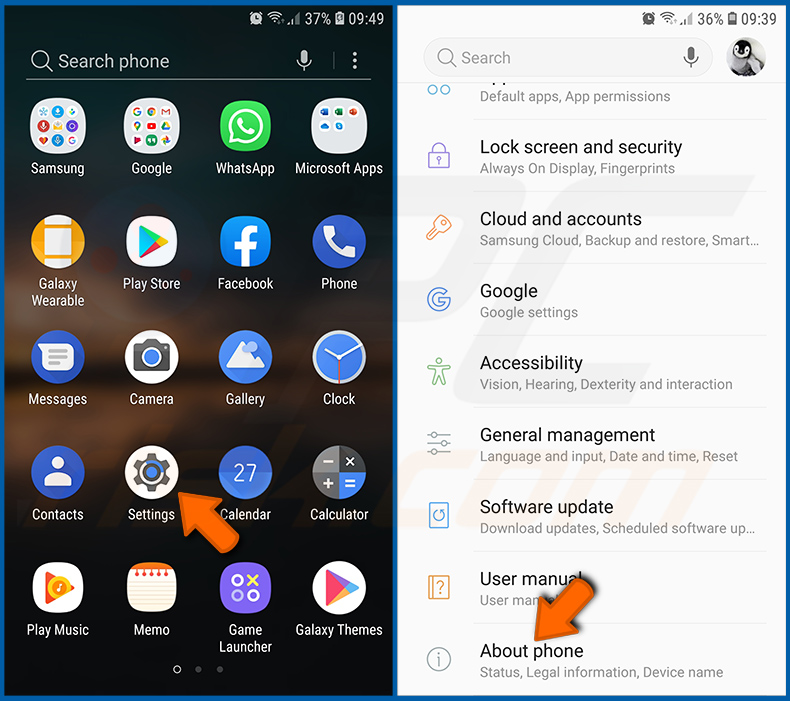

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz opcję „Informacje o telefonie" i stuknij ją.

Przewiń w dół, aż zobaczysz opcję „Przywróć" i stuknij ją. Teraz wybierz akcję, którą chcesz wykonać:

„Przywróć ustawienia" – przywróć wszystkie ustawienia systemowe do domyślnych;

„Przywróć ustawienia sieciowe" – przywróć wszystkie ustawienia związane z siecią do domyślnych;

„Przywróć dane fabryczne" – przywróć cały system i całkowicie usuń wszystkie zapisane dane.

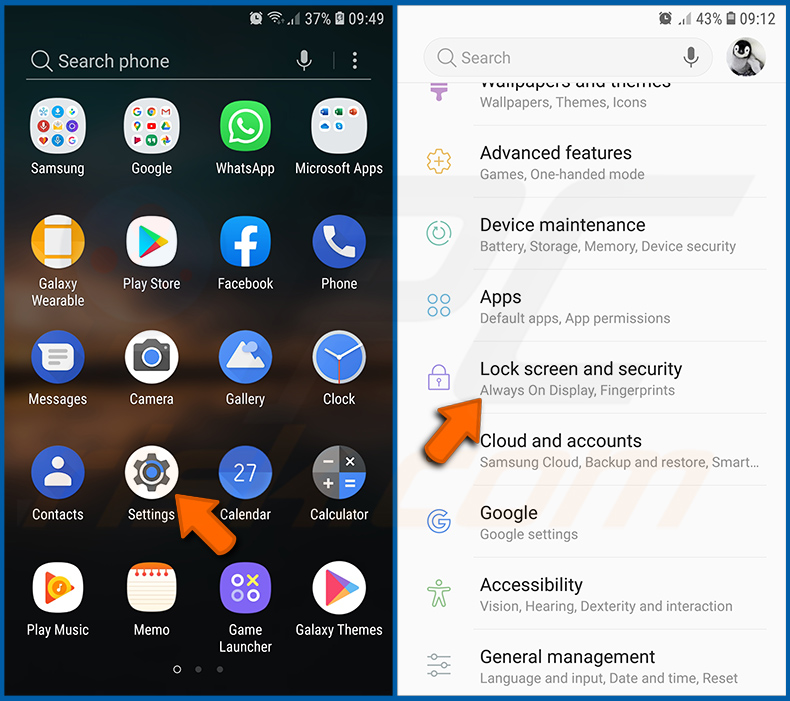

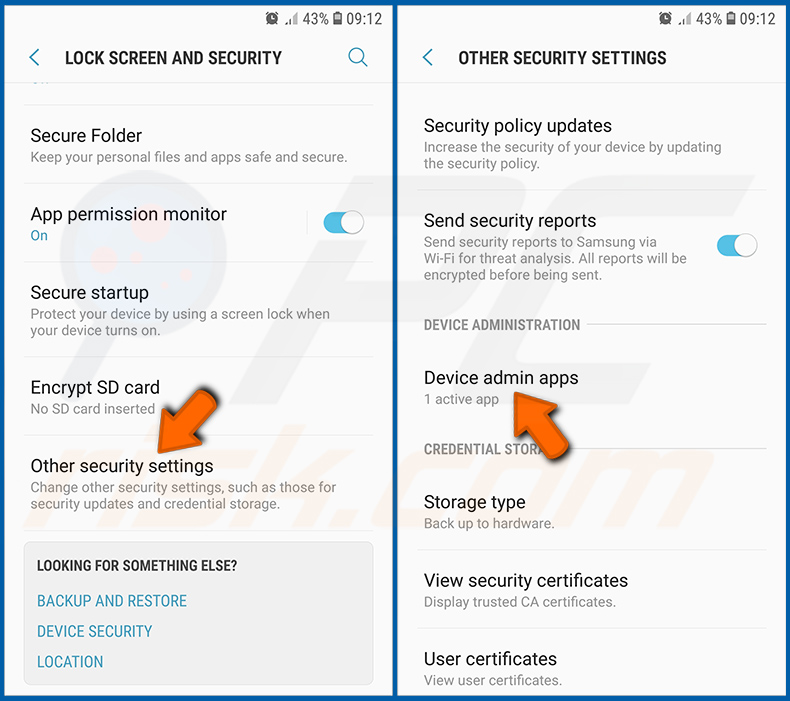

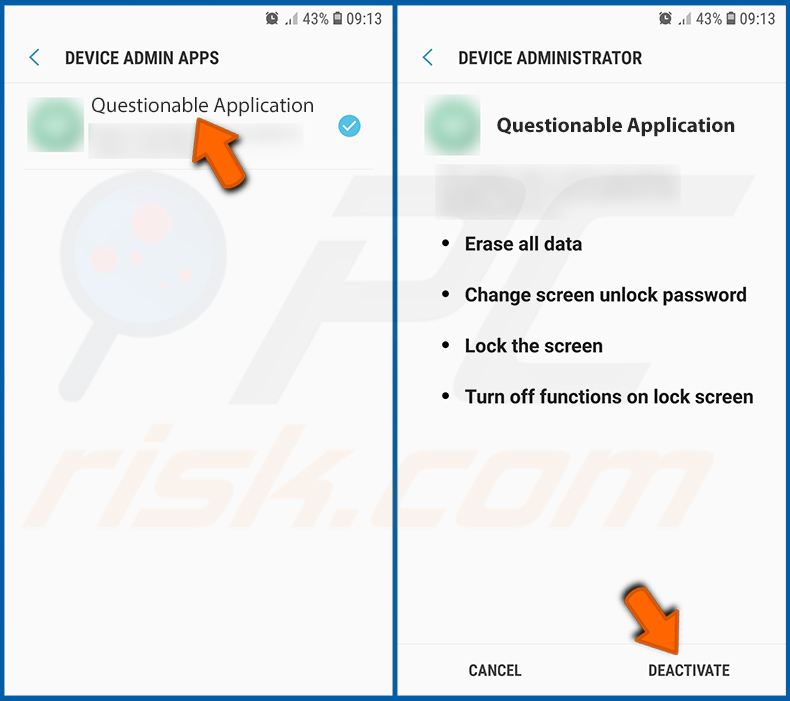

Wyłącz aplikacje, które mają uprawnienia administratora:

Jeśli złośliwa aplikacja uzyska uprawnienia administratora, może poważnie uszkodzić system. Aby urządzenie było jak najbardziej bezpieczne, należy zawsze sprawdzać, które aplikacje mają takie uprawnienia i wyłączać te, które nie powinny.

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Blokadę ekranu i bezpieczeństwo" i stuknij ją.

Przewiń w dół, aż zobaczysz „Inne ustawienia zabezpieczeń". Stuknij tę opcję, a następnie stuknij „Aplikacje administratora urządzenia".

Zidentyfikuj aplikacje, które nie powinny mieć uprawnień administratora. Stuknij je, a następnie stuknij „WYŁĄCZ".

Często zadawane pytania (FAQ)

Moje urządzenie z systemem Android jest zainfekowane malware RAT 888. Czy trzeba sformatować urządzenie pamięci masowej, aby się go pozbyć?

Usunięcie większości złośliwych programów nie wymaga formatowania.

Jakie są największe problemy, jakie może powodować malware RAT 888?

Zagrożenia stwarzane przez infekcję złośliwym oprogramowaniem zależą od możliwości programu i sposobu działania cyberprzestępców. Jako trojan zdalnego dostępu, RAT 888 umożliwia zdalny dostęp/kontrolę nad zainfekowanymi urządzeniami. Może wykonywać różne polecenia w systemach i kraść różne poufne informacje. Ogólnie rzecz biorąc, infekcje RAT mogą powodować utratę danych, poważne problemy z prywatnością, straty finansowe i kradzież tożsamości.

Jaki jest cel malware RAT 888?

Najczęstszym powodem ataków złośliwego oprogramowania jest zysk. Jednak cyberprzestępcy mogą również używać tego oprogramowania do zabawy, przeprowadzania osobistych wendet, zakłócania procesów (np. stron internetowych, usług, firm itp.), a nawet przeprowadzania ataków motywowanych politycznie/geopolitycznie. Warto zauważyć, że 888 RAT był wykorzystywany do cyberszpiegostwa przeciwko kurdyjskiej grupie etnicznej.

Jak złośliwe oprogramowanie RAT 888 przeniknęło do mojego urządzenia z systemem Android?

Kampanie cyberszpiegowskie, o których mowa w poprzedniej odpowiedzi, odbywały się za pośrednictwem Facebooka. Złośliwe aplikacje RAT 888 były zamaskowane jako oryginalne oprogramowanie i promowane na fałszywych pro-kurdyjskich kontach i postach w publicznych grupach zawierających powiązane treści.

Ogólnie rzecz biorąc, malware jest najczęściej dystrybuowane poprzez pobrania drive-by, oszustwa internetowe, spam (np. e-maile, wiadomości prywatne/błyskawiczne, SMS-y itp.), narzędzia do nielegalnej aktywacji oprogramowania („pirackie"), niewiarygodne źródła pobierania (np. strony freeware i witryny stron trzecich, sieci udostępniania P2P itp.), fałszywe aktualizacje i złośliwe reklamy.

▼ Pokaż dyskusję