Instrukcje usuwania malware CherryBlos obierającego za cel Androida

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Jakim malware CherryBlos?

CherryBlos to nazwa złośliwego oprogramowania atakującego systemy operacyjne Android. Ten złośliwy program jest klasyfikowany jako złodziej i clipper. Działa poprzez wyodrębnianie/eksfiltrację danych uwierzytelniających portfela kryptowalutowego i przekierowywanie transakcji kryptowalutowych do portfeli należących do atakujących.

Co najmniej cztery fałszywe aplikacje zostały zidentyfikowane jako używane do infiltracji urządzeń CherryBlos. Zaobserwowano kilka technik promowania tych aplikacji.

Należy wspomnieć, że CherryBlos jest powiązane z inną kampanią szkodliwego oprogramowania o nazwie FakeTrade. Ta operacja obejmuje oszukańcze aplikacje do zarabiania pieniędzy, które obiecują nagrody pieniężne za zakupy lub inne zadania. Jednak ofiary nie są w stanie wypłacić swoich zarobków.

Aplikacje FakeTrade były hostowane w Google Play Store, ale znane zostały usunięte w momencie pisania. Ta kampania była skierowana do użytkowników na całym świecie, z dominującymi regionami, w tym Malezją, Meksykiem, Indonezją, Filipinami, Ugandą i Wietnamem.

Przegląd malware CherryBlos

W większości przypadków malware dla systemu Android opiera się na usługach ułatwień dostępu tych systemów operacyjnych, a CherryBlos nie jest wyjątkiem.

Po otwarciu złośliwej aplikacji ofierze wyświetlane jest okienko pop-up z prośbą o włączenie usług ułatwień dostępu Androida. Malware może również wyświetlać oficjalną stronę internetową jako dodatkowy środek w tworzeniu wrażenia bycia uzasadnionymi.

Usługi ułatwień dostępu mają na celu pomóc użytkownikom, którzy potrzebują pomocy w interakcji z ich urządzeniami. Usługi te są zdolne do wykonywania różnych czynności, takich jak odczytywanie ekranu urządzenia, symulowanie ekranu dotykowego i klawiatury itp. Tym samym złośliwe oprogramowanie, które nadużywa tych usług – zyskuje ich możliwości.

Przykładowo CherryBlos korzysta z usług ułatwień dostępu systemu Android, aby automatycznie przyznawać sobie uprawnienia za każdym razem, gdy zostanie wyświetlony monit systemowy o ich przyznanie.

To złośliwe oprogramowanie wykorzystuje również inne techniki zapobiegające wykryciu i zapewniające trwałość. Opiera się na innych narzędziach w zakresie uprawnień do działania w tle, zwolnienia z procesów optymalizacji baterii (tj. unikania wyłączenia, gdy nie jest aktywnie używane) itp. CherryBlos może również odsyłać użytkownika do ekranu głównego, gdy uzyskuje on dostęp do ustawień aplikacji – co może to być próba powstrzymania ofiary przed zakończeniem procesu aplikacji lub jej usunięciem.

CherryBlos uzyskuje listę aplikacji związanych z kryptowalutami zainstalowanych na urządzeniu. Następnie wysyła interesujące aplikacje do swojego serwera C&C (zarządzania i kontroli) i pobiera dla nich fałszywe interfejsy.

Gdy użytkownik następnym razem otworzy legalną aplikację kryptowalutową (np. BitKeep, Binance itp.), zostanie mu przedstawiony interfejs phishingowy. Fałszywy ekran rejestruje następnie dane logowania wprowadzone przez ofiarę (np. identyfikatory, nazwy użytkowników, hasła, hasła itp.).

CherryBlos może również użyć innej techniki w celu uzyskania danych logowania. Złośliwe oprogramowanie jest w stanie przeglądać pliki multimedialne w pamięci zewnętrznej, a następnie w przypadku znalezienia potencjalnego hasła – za pomocą OCR (Optical Character Recognition), CherryBlos przekonwertuje znaki z obrazu na tekst i wyśle go do serwera zarządzania i kontroli.

Jak wspomniano we wstępie, CherryBlos ma również funkcje clippera. Zdolności te pozwalają programowi zamienić adresy portfeli kryptowalutowych na adresy portfeli kryptowalutowych będących w posiadaniu cyberprzestępców. Fałszywe interfejsy są również wykorzystywane do działań programu Clipper CherryBlos.

Dlatego, gdy użytkownik wchodzi w interakcję z czymś, co uważa za prawdziwą aplikację związaną z kryptowalutami – w rzeczywistości ma do czynienia z fałszywą nakładką. Gdy ofiara dokonuje wypłaty kryptowaluty, zamierzony adres portfela jest zastępowany – jednak nakładka nadal pokazuje proces z wprowadzonymi danymi uwierzytelniającymi i przebiega zgodnie ze standardową procedurą. W ten sposób ofiara nieświadomie przekazuje kryptowalutę atakującym.

CherryBlos może przekierować transakcje następujących kryptowalut: Tether (USDT), USD Coin (USDC), Ethereum (ETH), Binance coin (BNB), Bitcoin (BTC) i TRON (TRX).

Podsumowując, obecność oprogramowania takiego jak CherryBlos na urządzeniach może spowodować poważne problemy z prywatnością i znaczne straty finansowe.

Co więcej, ze względu na praktycznie nieodwracalny charakter transakcji kryptowalutowych – ofiary nie mają praktycznie żadnych szans na odzyskanie skradzionych środków.

| Nazwa | Wirus CherryBlos |

| Typ zagrożenia | Złośliwe oprogramowanie na Androida, złodziej, złośliwe oprogramowanie kradnące hasła, clipper, malware zastępujące adres kryptowalutowy, złośliwa aplikacja. |

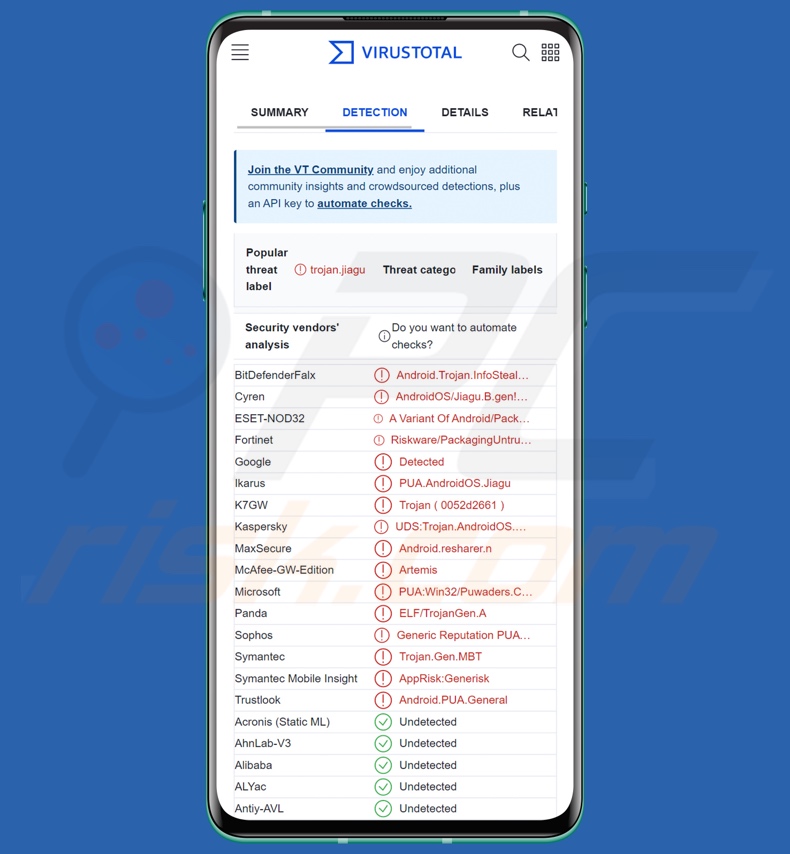

| Nazwy wykrycia | ESET-NOD32 (wariant Android/Packed.Jiagu.H Pot), Fortinet (Riskware/PackagingUntrustworthyJiagu!A), Ikarus (PUA.AndroidOS.Jiagu), Kaspersky (UDS:Trojan.AndroidOS.Piom.ayht), Pełna lista (VirusTotal) |

| Obierane za cel kryptowaluty | Tether (USDT), USD Coin (USDC), Ethereum (ETH), Binance coin (BNB), Bitcoin (BTC), TRON (TRX) |

| Adresy portfeli kryptowalutowych | TRcSgdsPZAmqRZofLnuWc5t6tRm6v7FZfR (USDT/USDC, TRX), 0x7cb460e143c4ae66b30397372be020c09fbdff3e (USDT/USDC, ETH, BNB), 1MstmvhmcRbMvcknmXwW81fmoenTozTWVF (BTC) |

| Objawy | Urządzenie działa wolno, ustawienia systemowe są zmieniane bez zgody użytkownika, znacznie wzrasta zużycie danych i baterii. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy internetowe, inżynieria społeczna, oszukańcze aplikacje, oszukańcze strony internetowe. |

| Zniszczenie | Skradzione kryptowaluty, straty finansowe, skradzione dane osobowe (prywatne wiadomości, loginy/hasła itp.), zmniejszona wydajność urządzenia, szybkie rozładowywanie baterii, zmniejszona prędkość internetu, ogromne straty danych, skradziona tożsamość (złośliwe aplikacje mogą wykorzystywać aplikacje komunikacyjne). |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Przykłady malware skoncentrowanych na Androidzie

Przeanalizowaliśmy i zbadaliśmy setki złośliwych programów atakujących system Android, a CriminalBot, WyrmSpy, DragonEgg, FantasyMW i SpinOk to tylko niektóre z naszych najnowszych artykułów na temat malware atakującego wspomniane systemy operacyjne.

Złośliwe oprogramowanie może być bardzo wszechstronne. Może mieć zarówno cechy złodzieja, jak i clippera oraz różne inne funkcje. Jednak niezależnie od tego, jak działa złośliwe oprogramowanie – jego obecność w systemie zagraża integralności urządzenia i bezpieczeństwu użytkownika. Dlatego wszystkie zagrożenia muszą zostać usunięte natychmiast po wykryciu.

Jak malware CherryBlos dostało się na moje urządzenie?

W czasie badań wykryto cztery fałszywe aplikacje CherryBlos – Robot 999, Happy Miner, SynthNet i GPTalk.

Robot 999 i Happy Miner są przedstawiane jako narzędzia, które pozwalają użytkownikom wykorzystywać zasoby systemowe urządzenia do wydobywania kryptowaluty. Pierwsza z nich została prześledzona wstecz do grupy Telegram o nazwie „Ukraine ROBOT", która zawiera posty dotyczące kopania kryptowalut. Opis profilu tej grupy zawiera link do złośliwej strony internetowej, z której można pobrać CherryBlos (przebrany za „Robot 999").

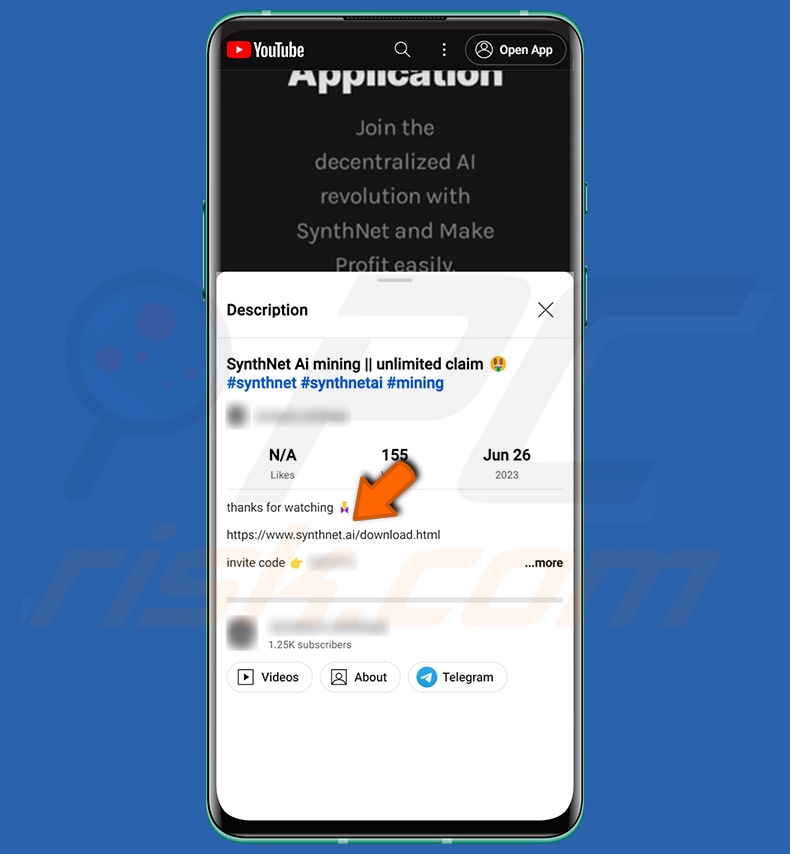

Inna fałszywa aplikacja – SynthNet – ijest promowana jako zdecentralizowana platforma obliczeniowa AI, która umożliwia osobom/organizacjom wykorzystanie zasobów systemu urządzenia do dalszego rozwoju sztucznej inteligencji. Link do pobrania tej fałszywej aplikacji został zatwierdzony przez opis w filmie YouTube (hostowanym na potencjalnie skradzionym koncie), a także przez kanały Telegram i konta na Twitterze.

Dodatkowo SynthNet został znaleziony w Google Play, jednak ten wariant nie zawierał złośliwego oprogramowania. Możliwe, że ta wersja będzie w przyszłości powiązana z CherryBlos.

Chociaż używanie legalnych platform do rozsyłania malware jest krótkotrwałą metodą dystrybucji, to jednak jest powszechne wśród cyberprzestępców. Przykładem jest kampania FakeTrade powiązana z przestępcami stojącymi za CherryBlos. Aplikacje powiązane z FakeTrade były dystrybuowane za pośrednictwem sklepu Google Play.

Jeśli chodzi o GPTalk – ta fałszywa aplikacja ChatGPT była promowana przez fałszywe konto na Twitterze.

Warto jednak zauważyć, że malware CherryBlos może być rozpowszechniane przy użyciu innych przebrań i technik.

Oprócz nadużywania oryginalnych źródeł pobierania aplikacji i promocji za pośrednictwem zhakowanych/kradzionych platform mediów społecznościowych, złośliwe oprogramowanie jest powszechnie rozpowszechniane za pośrednictwem złośliwych załączników i linków w poczcie spamowej (np. e-mailach, wiadomościach prywatnych/bezpośrednich, SMS-ach itp.), zwodniczych pobraniach metodą drive-by, oszustw internetowych, złośliwych reklam, podejrzanych kanałów pobierania (np. witryny z freeware i bezpłatnym hostingiem plików, zewnętrzne sklepy z aplikacjami, sieci udostępniania P2P itp.), pirackich treści, narzędzi do nielegalnej aktywacji oprogramowania („łamania" zabezpieczeń oprogramowania) i fałszywych aktualizacji.

Ponadto niektóre złośliwe programy mogą samoczynnie rozsyłać się za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej (np. zewnętrznych dysków twardych, dysków flash USB itp.).

Jak uniknąć instalacji malware?

Zdecydowanie zalecamy badanie oprogramowania poprzez czytanie warunków i recenzji użytkowników/ekspertów, sprawdzanie niezbędnych uprawnień i weryfikowanie legalności programisty. Ponadto wszystkie pobrania muszą pochodzić z oficjalnych i wiarygodnych źródeł.

Co więcej, wszystkie programy muszą być aktywowane i aktualizowane przy użyciu funkcji/narzędzi dostarczonych przez legalnych programistów, ponieważ uzyskane od osób trzecich mogą zawierać malware.

Innym zaleceniem jest ostrożność podczas przeglądania sieci, ponieważ oszukańcze i niebezpieczne treści online zwykle wyglądają na autentyczne i nieszkodliwe. Zalecamy również ostrożność w przypadku przychodzących e-maili i innych wiadomości. Załączniki lub linki znalezione w podejrzanej poczcie nie mogą być otwierane, ponieważ mogą być zaraźliwe.

Musimy podkreślić, jak ważne jest zainstalowanie i aktualizowanie renomowanego programu antywirusowego. Oprogramowanie bezpieczeństwa musi być używane do regularnego skanowania systemu i usuwania wykrytych zagrożeń.

Wygląd malware CherryBlos przebranego za aplikację SynthNet:

Wygląd linku do pobierania malware CherryBlos (SynthNet) promowanego w opisie filmu na YouTube:

Szybkie menu:

- Wprowadzenie

- Jak usunąć historię przeglądania z przeglądarki Chrome?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Chrome?

- Jak przywrócić przeglądarkę Chrome?

- Jak usunąć historię przeglądania z przeglądarki Firefox?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Firefox?

- Jak przywrócić przeglądarkę Firefox?

- Jak odinstalować potencjalnie neichciane i/lub złośliwe aplikacje?

- Jak uruchomić urządzenie z Androidem w "Trybie awaryjnym"?

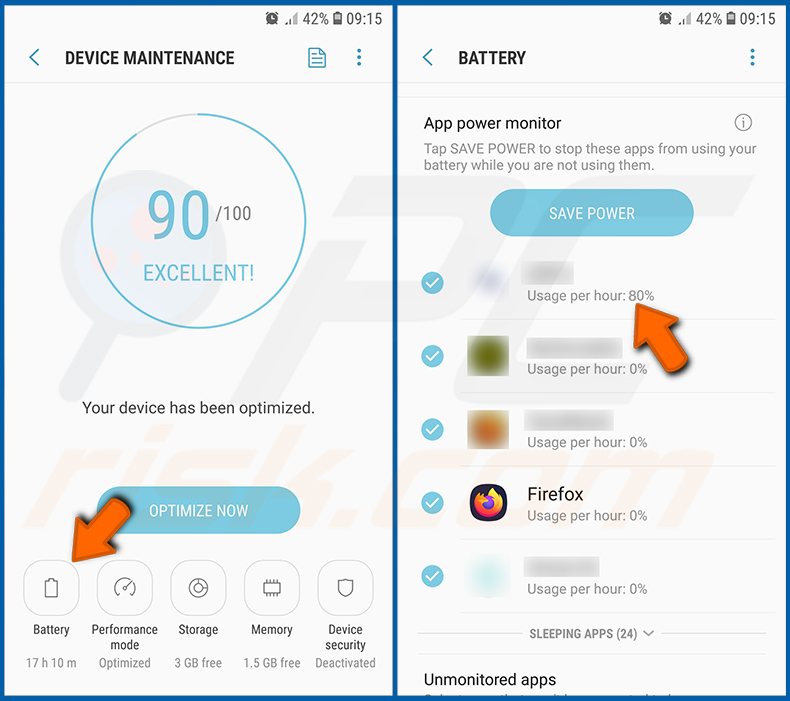

- Jak sprawdzić wykorzystanie baterii przez różne aplikacje?

- Jak sprawdzić zużycie danych przez różne aplikacje?

- Jak zainstalować najnowsze aktualizacje oprogramowania?

- Jak przywrócić system do jego stanu domyślnego?

- Jak wyłączyć aplikacje, które mają uprawnienia administratora?

Usuń historię przeglądania z przeglądarki Chrome:

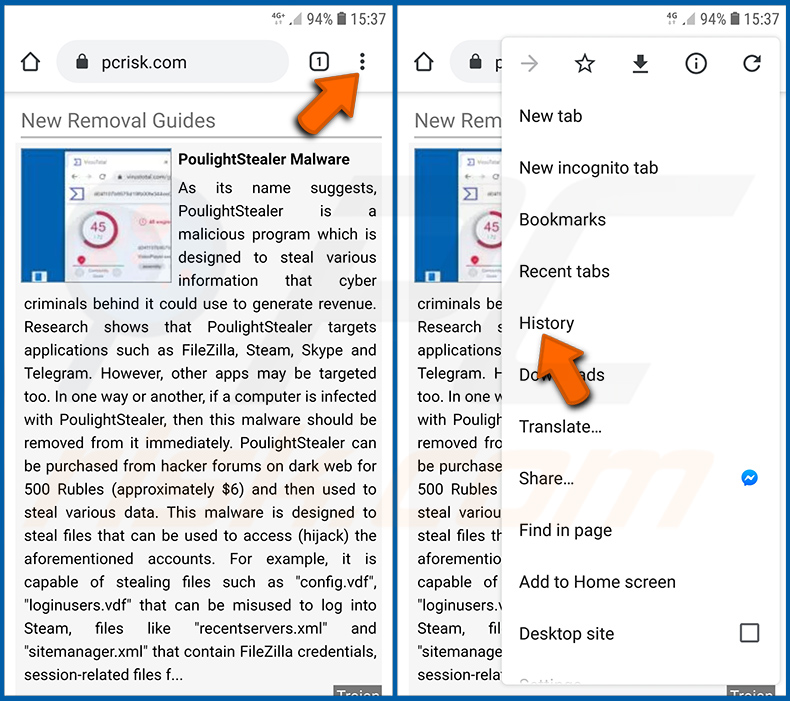

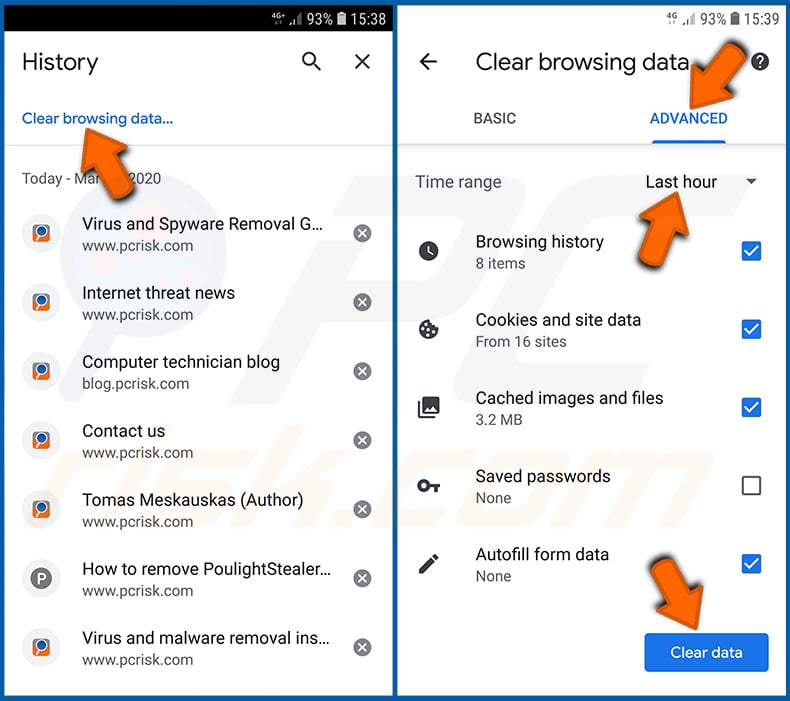

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Stuknij „Wyczyść dane przeglądania". Wybierz zakładkę „ZAAWANSOWANE". Wybierz zakres czasu i typy danych, które chcesz usunąć i stuknij „Wyczyść dane".

Wyłącz powiadomienia przeglądarki w przeglądarce Chrome:

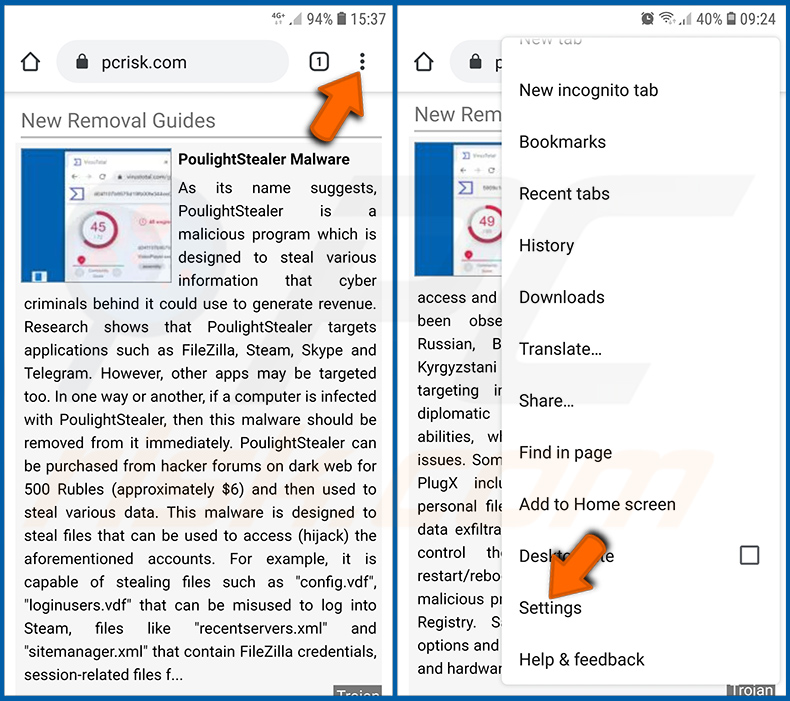

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Ustawienia".

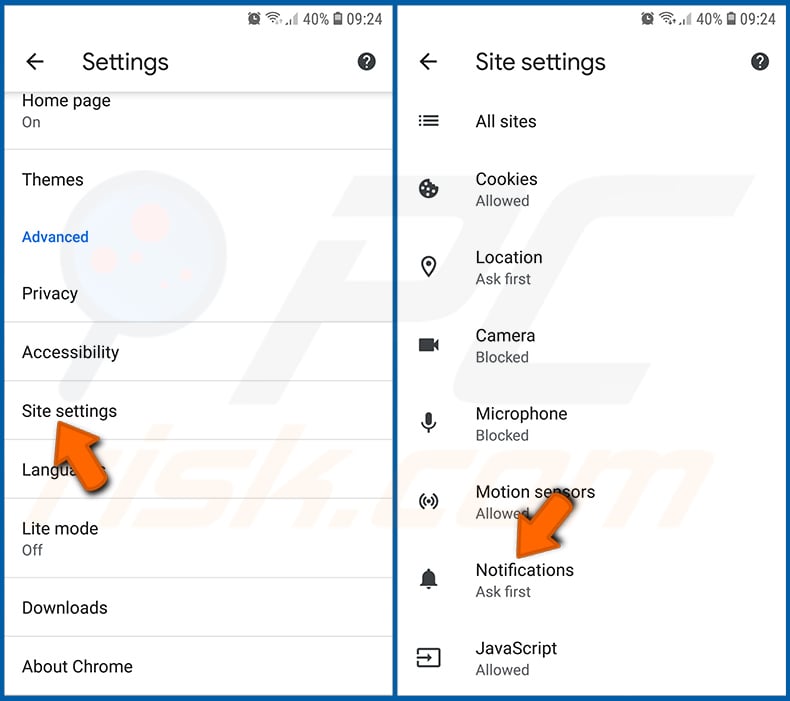

Przewiń w dół, aż zobaczysz opcję „Ustawienia witryny" i kliknij ją. Przewiń w dół, aż zobaczysz opcję „Powiadomienia" i stuknij ją.

Znajdź witryny, które wyświetlają powiadomienia przeglądarki. Stuknij je i kliknij „Wyczyść i zresetuj". Spowoduje to usunięcie uprawnień przyznanych tym witrynom w celu wyświetlania powiadomień. Jednak, jeśli ponownie odwiedzisz tę samą witrynę może ona ponownie poprosić o zgodę. Możesz wybrać czy udzielić tych uprawnień, czy nie (jeśli zdecydujesz się odmówić, witryna przejdzie do sekcji „Zablokowane" i nie będzie już prosić o zgodę).

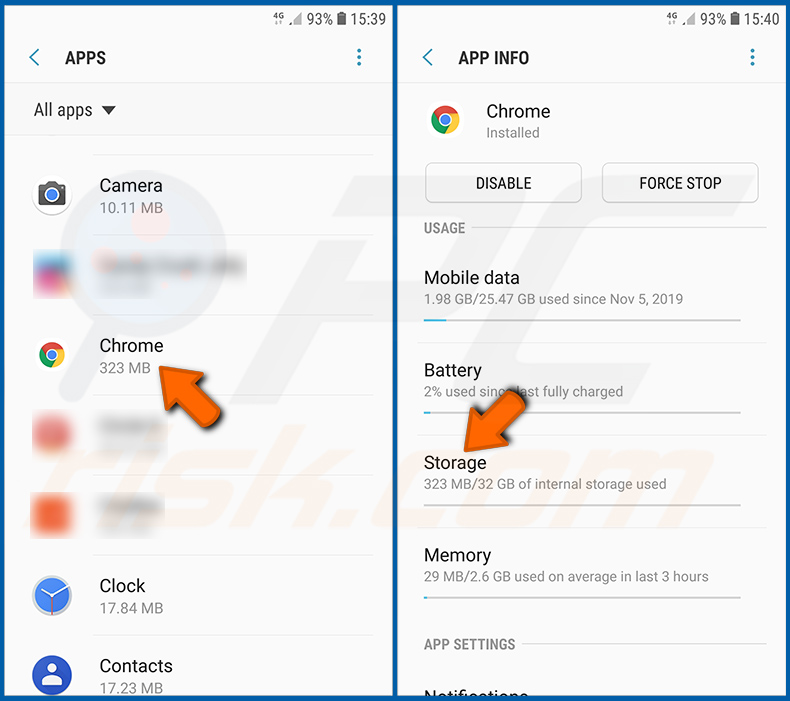

Przywróć przeglądarkę Chrome:

Przejdź do sekcji „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Chrome". Wybierz ją i stuknij opcję „Pamięć".

Stuknij „ZARZĄDZAJ PAMIĘCIĄ", a następnie „WYCZYŚĆ WSZYSTKIE DANE" i potwierdź czynność, stukając „OK". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

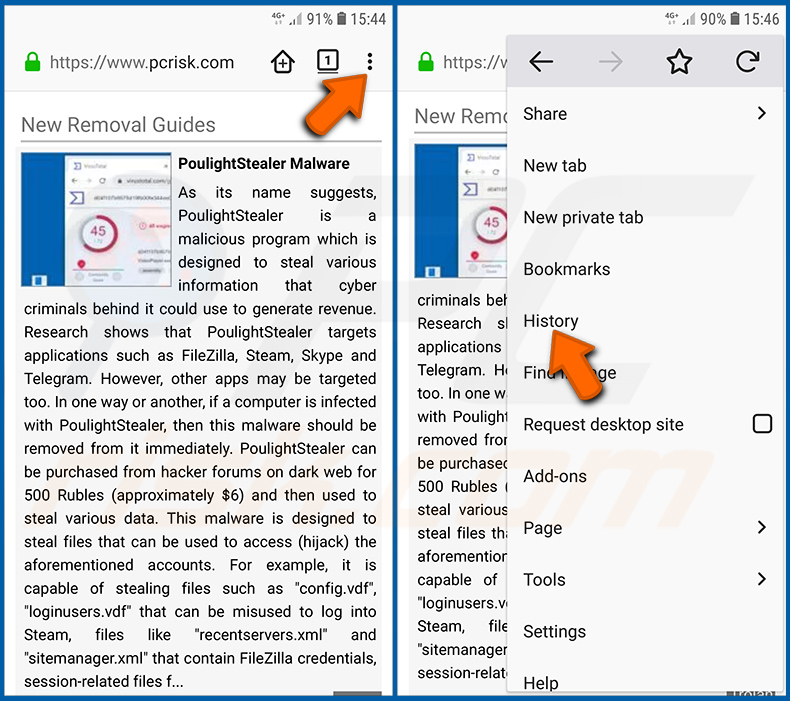

Usuń historię przeglądania z przeglądarki Firefox:

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Przewiń w dół, aż zobaczysz „Wyczyść prywatne dane" i stuknij tę opcję. Wybierz typy danych, które chcesz usunąć i stuknij „WYCZYŚĆ DANE".

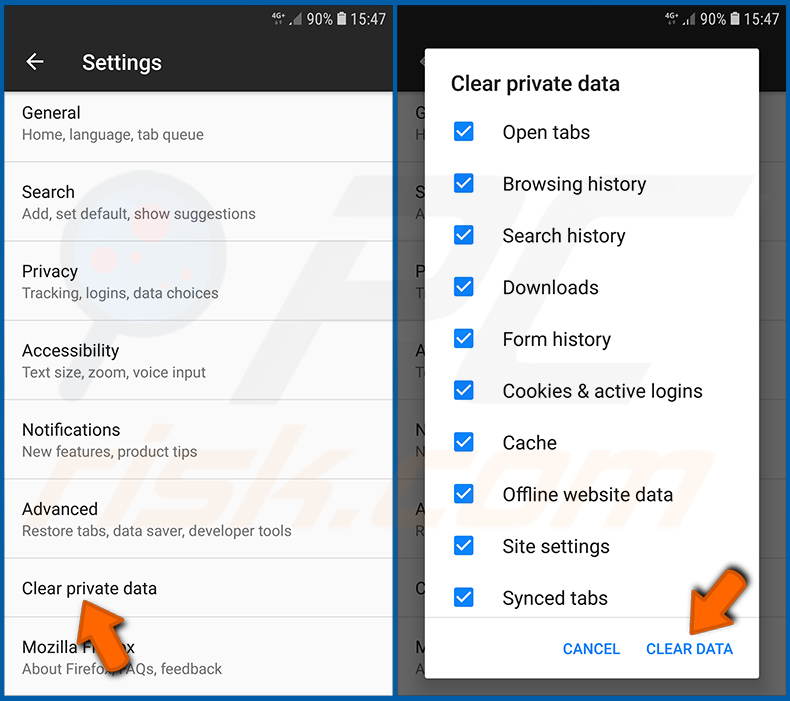

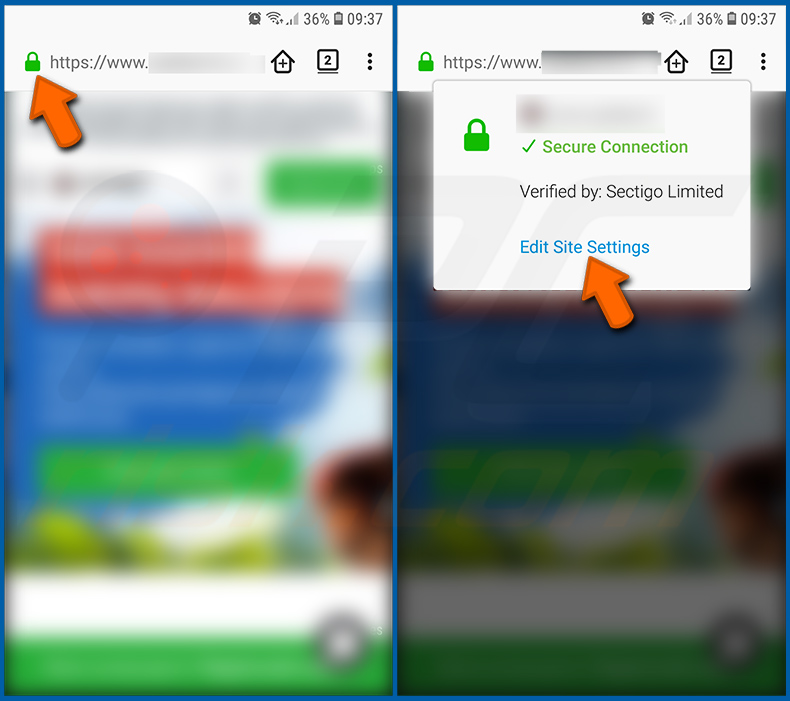

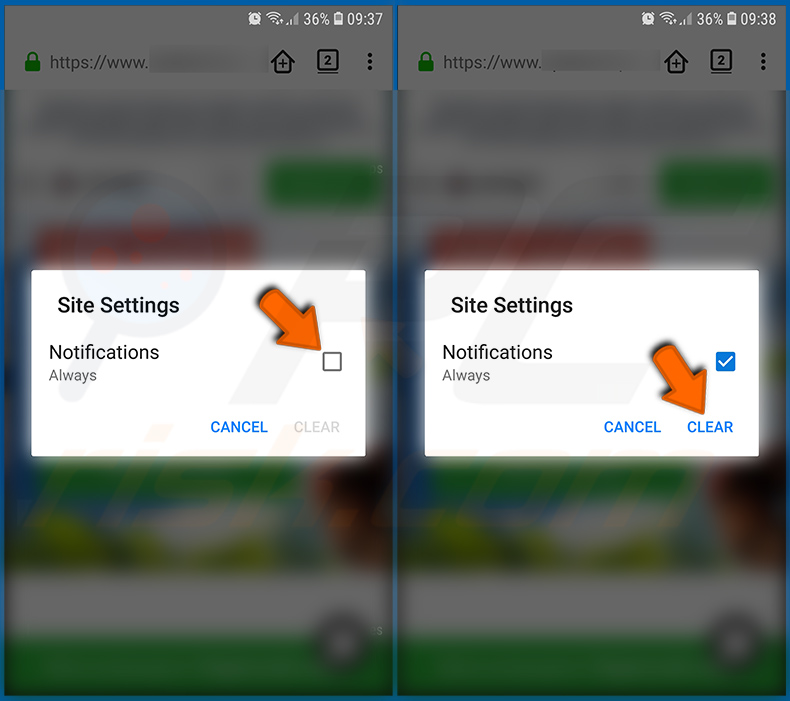

Wyłącz powiadomienia przeglądarki w przeglądarce Firefox:

Odwiedź witrynę, która wyświetla powiadomienia przeglądarki. Stuknij ikonę wyświetlaną po lewej stronie paska adresu URL (ikona niekoniecznie będzie oznaczać „Kłódkę") i wybierz „Edytuj ustawienia witryny".

W otwartym okienku pop-up zaznacz opcję „Powiadomienia" i stuknij „WYCZYŚĆ".

Przywróć przeglądarkę Firefox:

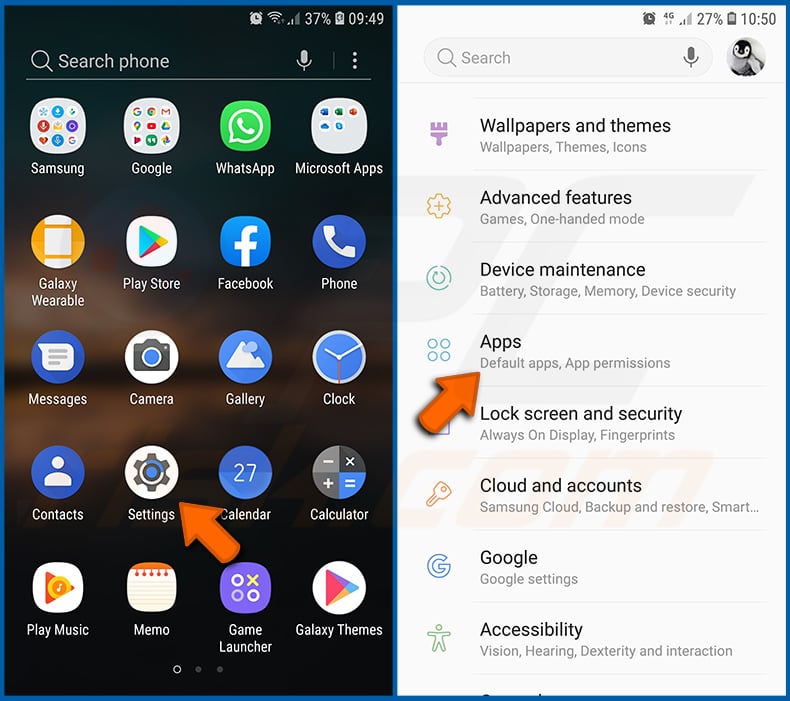

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

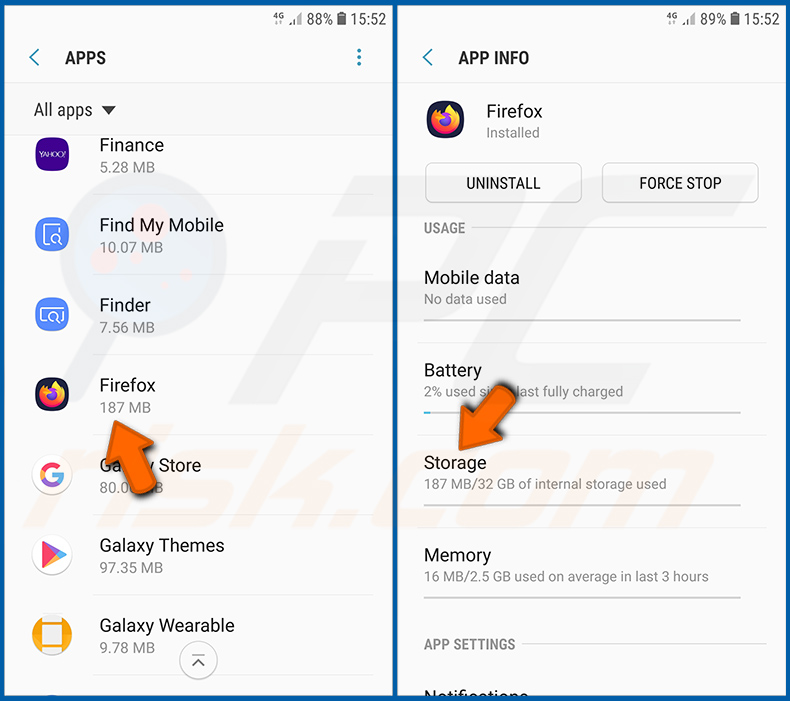

Przewiń w dół, aż znajdziesz aplikację „Firefox". Wybierz ją i wybierz opcję „Pamięć".

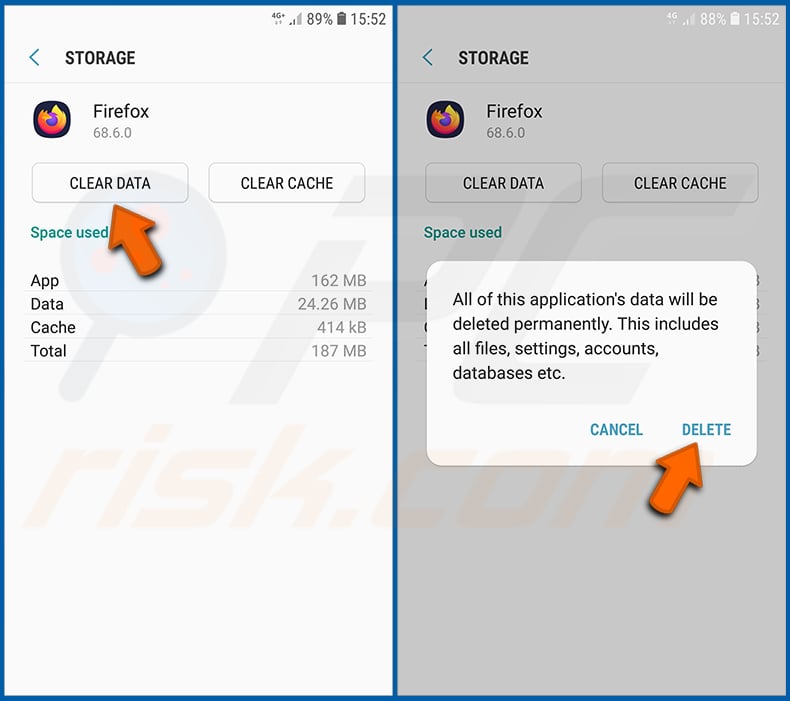

Stuknij „WYCZYŚĆ DANE" i potwierdź akcję stukając „USUŃ". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

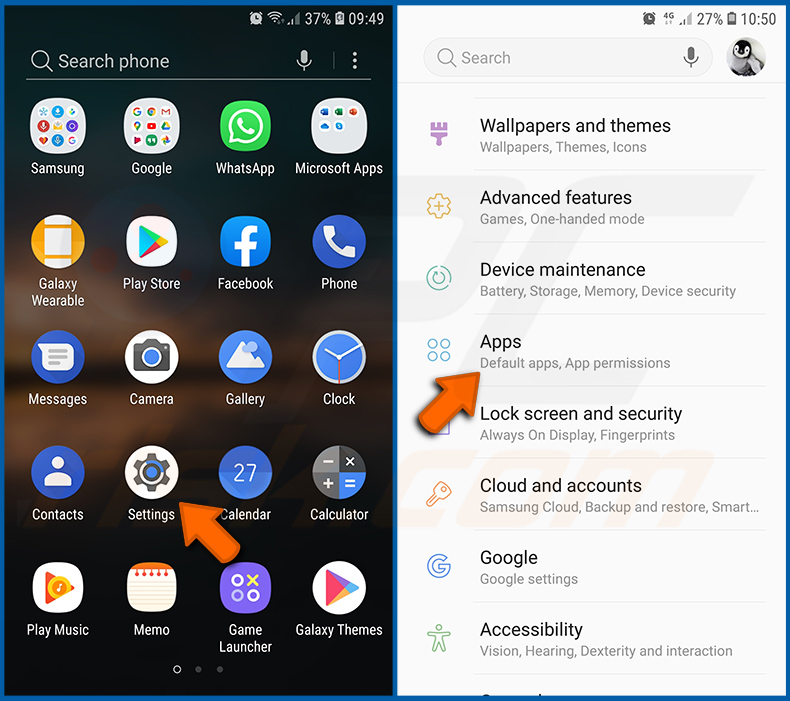

Odinstaluj potencjalnie niechciane i/lub złośliwe aplikacje:

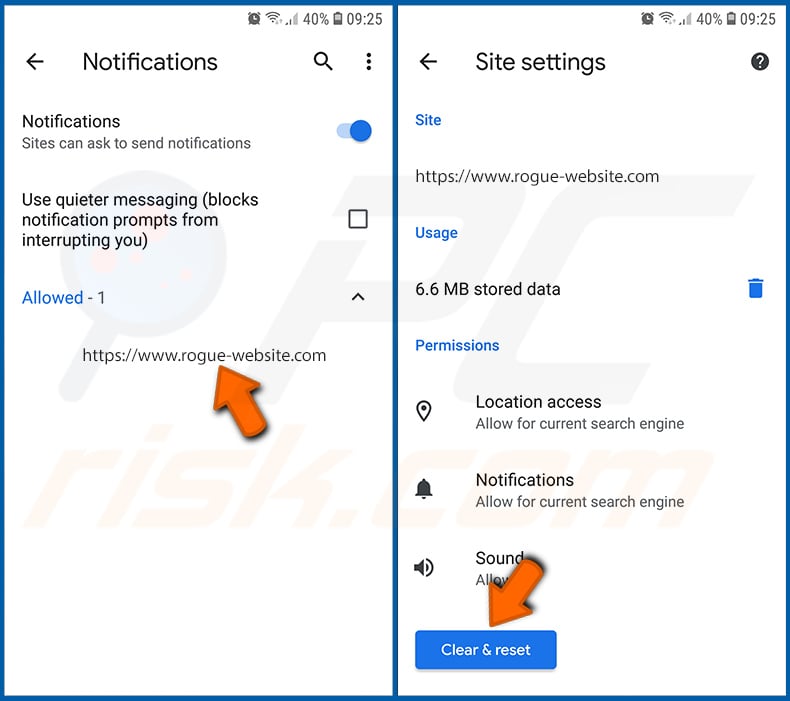

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż zobaczysz potencjalnie niechcianą i/lub złośliwą aplikację. Wybierz ją i stuknij „Odinstaluj". Jeśli z jakiegoś powodu nie możesz usunąć wybranej aplikacji (np. wyświetla się komunikat o błędzie), spróbuj użyć „Trybu awaryjnego".

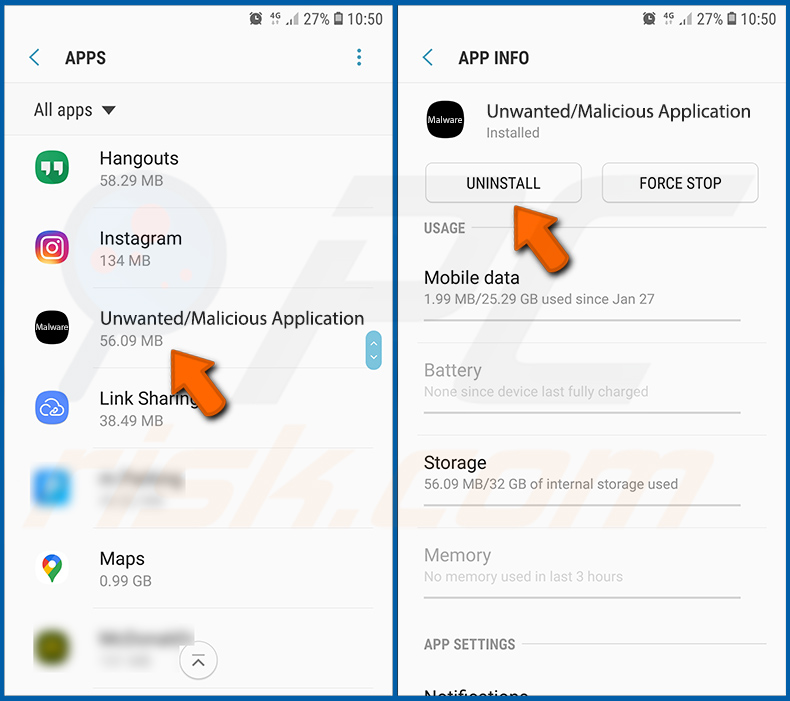

Uruchom urządzenie z Androidem w „Trybie awaryjnym":

„Tryb awaryjny" w systemie operacyjnym Android tymczasowo wyłącza uruchamianie wszystkich aplikacji innych firm. Korzystanie z tego trybu to dobry sposób na diagnozowanie i rozwiązywanie różnych problemów (np. usuwanie złośliwych aplikacji, które uniemożliwiają to, gdy urządzenie działa „normalnie").

Naciśnij przycisk „Zasilanie" i przytrzymaj go, aż zobaczysz ekran „Wyłącz". Stuknij ikonę „Wyłącz" i przytrzymaj ją. Po kilku sekundach pojawi się opcja „Tryb awaryjny" i będzie ją kliknąć, aby ponownie uruchomić urządzenie.

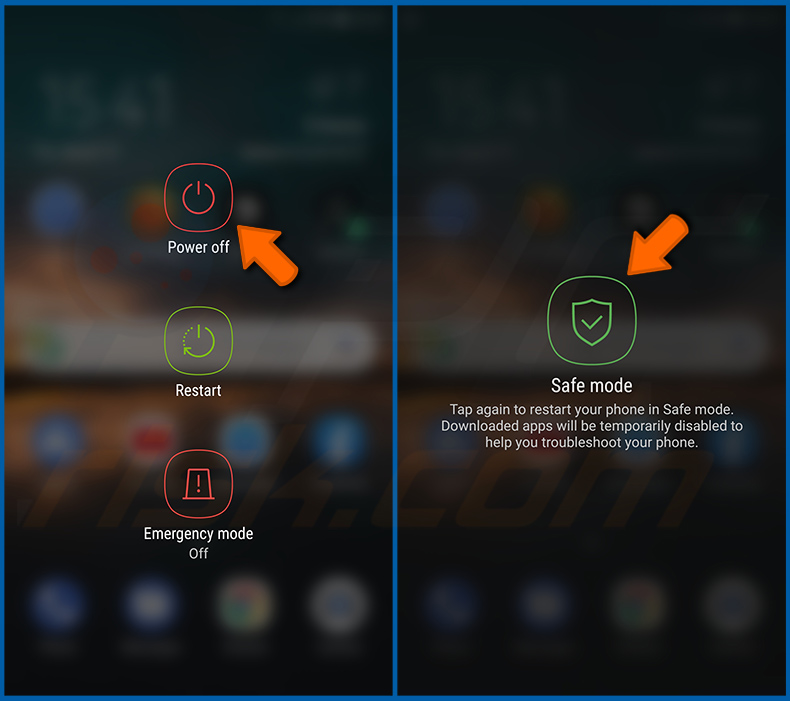

Sprawdź zużycie baterii przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Konserwacja urządzenia" i stuknij ją.

Stuknij „Baterię" i sprawdź użycie każdej aplikacji. Legalne/oryginalne aplikacje są zaprojektowane tak, aby zużywać jak najmniej energii, aby zapewnić najlepsze wrażenia użytkownika i oszczędzać energię. Dlatego wysokie zużycie baterii może wskazywać, że aplikacja jest złośliwa.

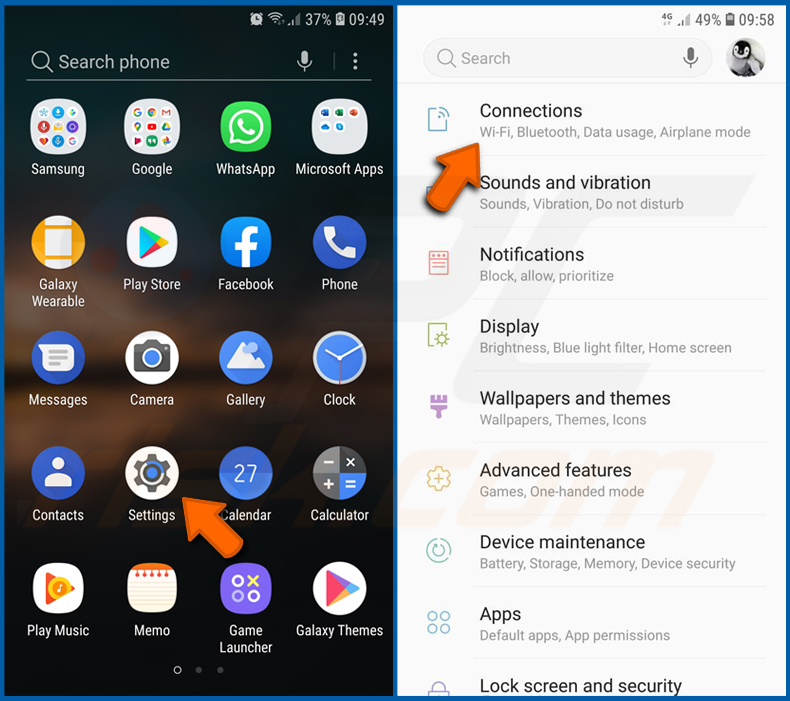

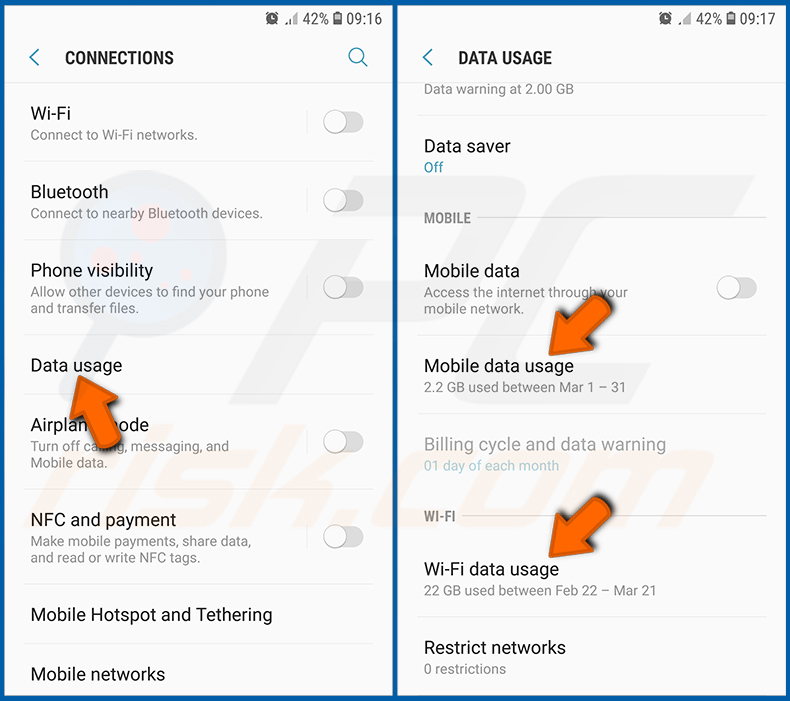

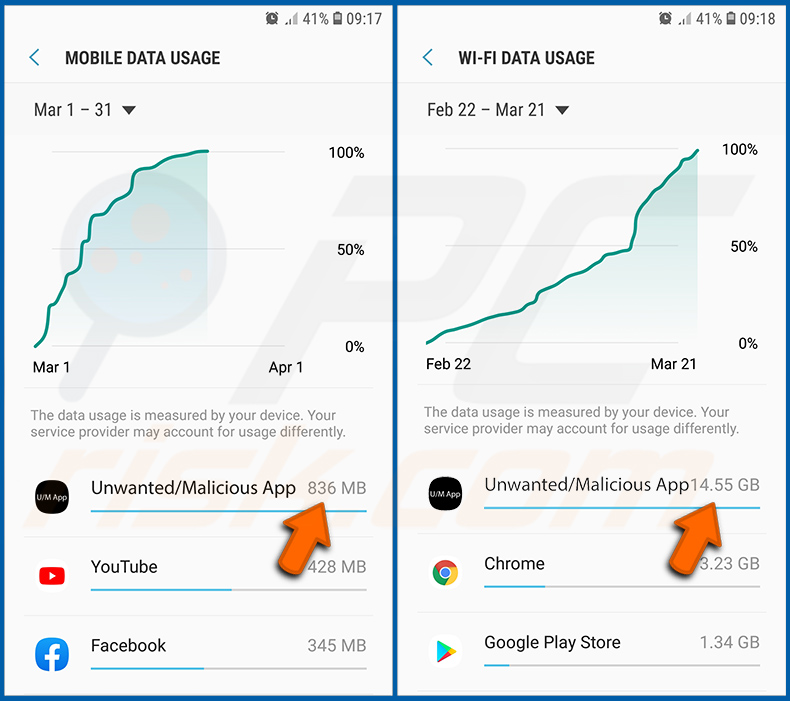

Sprawdź wykorzystanie danych przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Połączenia" i stuknij ją.

Przewiń w dół, aż zobaczysz „Użycie danych" i wybierz tę opcję. Podobnie jak w przypadku baterii, legalne/oryginalne aplikacje są zaprojektowane tak, aby maksymalnie zminimalizować zużycie danych. Dlatego znaczne wykorzystanie danych może wskazywać na obecność złośliwej aplikacji. Pamiętaj, że niektóre złośliwe aplikacje mogą być zaprojektowane do działania tylko wtedy, gdy urządzenie jest połączone z siecią bezprzewodową. Z tego powodu należy sprawdzić użycie danych mobilnych i Wi-Fi.

Jeśli znajdziesz aplikację, która wykorzystuje znaczące dane, mimo że nigdy jej nie używasz, zdecydowanie zalecamy jej natychmiastowe odinstalowanie.

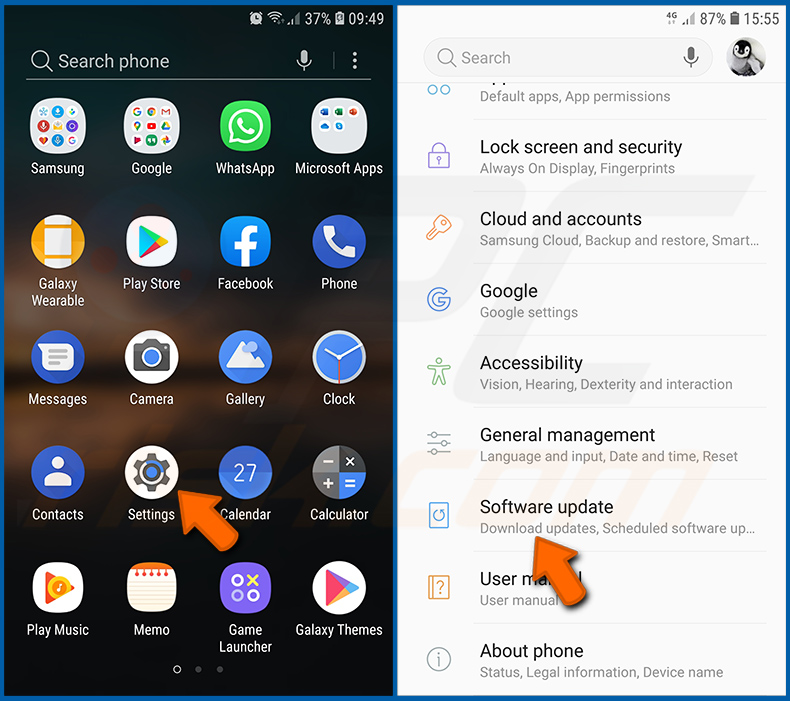

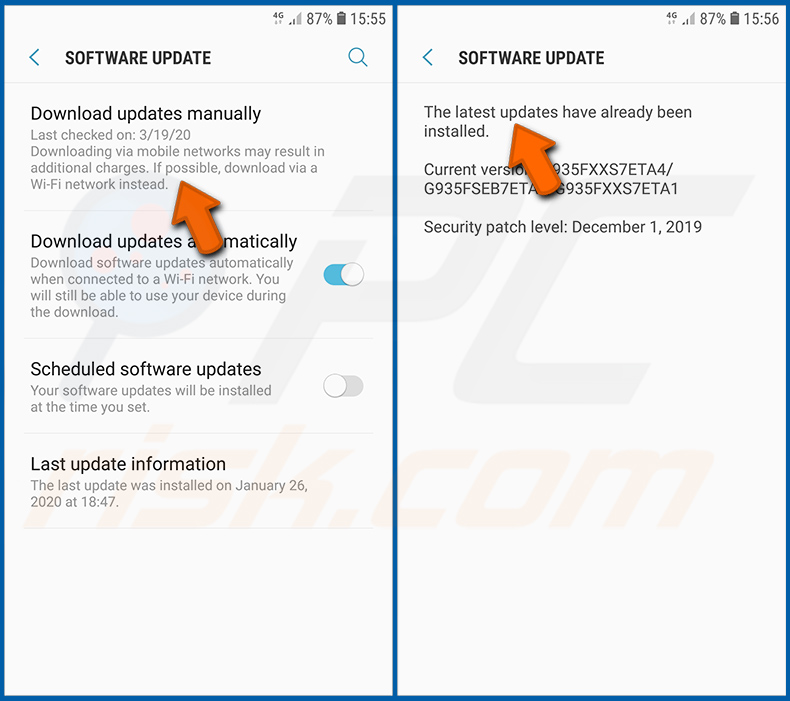

Zainstaluj najnowsze aktualizacje oprogramowania:

Utrzymywanie aktualności oprogramowania to dobra praktyka zapewniająca bezpieczeństwo urządzeń. Producenci urządzeń nieustannie publikują różne łatki bezpieczeństwa i aktualizacje Androida, aby naprawić błędy i luki, które mogą być wykorzystywane przez cyberprzestępców. Nieaktualny system jest znacznie bardziej podatny na ataki. Dlatego zawsze należy upewnić się, że oprogramowanie urządzenia jest aktualne.

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Aktualizacje oprogramowania" i stuknij ją.

Stuknij opcję „Pobierz aktualizacje ręcznie" i sprawdź, czy są dostępne aktualizacje. Jeśli tak, zainstaluj je natychmiast. Zalecamy również włączenie opcji „Pobieraj aktualizacje automatycznie". Pozwoli to systemowi powiadomić cię o wydaniu aktualizacji i/lub zainstalować ją automatycznie.

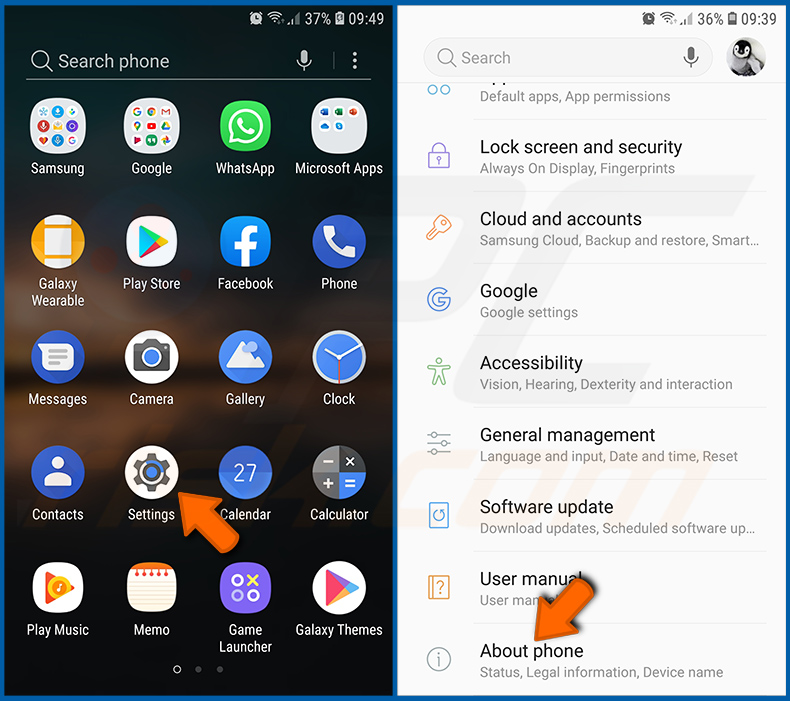

Przywróć system do stanu domyślnego:

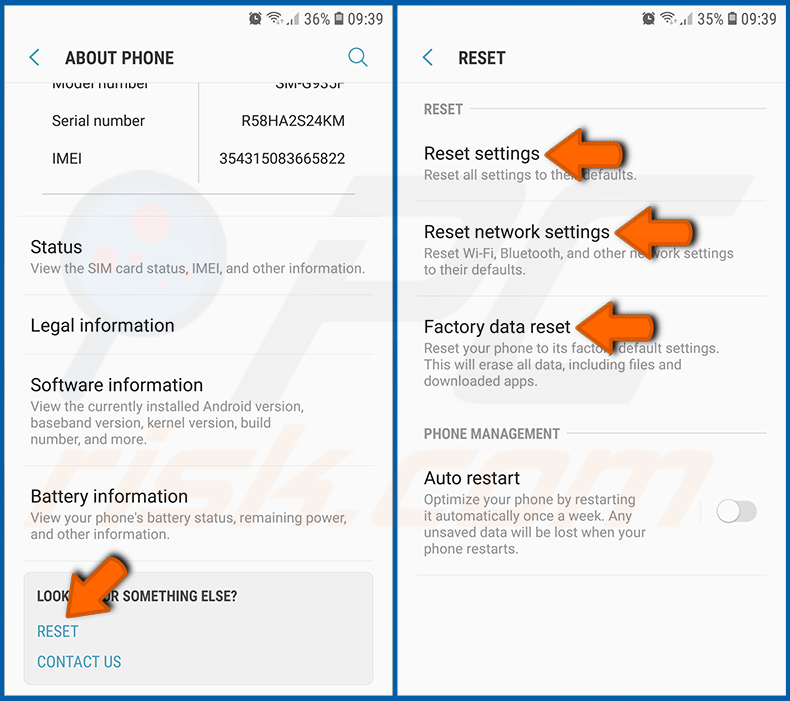

Wykonanie „Resetu do ustawień fabrycznych" to dobry sposób na usunięcie wszystkich niechcianych aplikacji, przywrócenie ustawień systemowych do wartości domyślnych i ogólne wyczyszczenie urządzenia. Pamiętaj również, że wszystkie dane w urządzeniu zostaną usunięte, w tym zdjęcia, pliki wideo/audio, numery telefonów (przechowywane w urządzeniu, a nie na karcie SIM), wiadomości SMS itd. Oznacza to, że urządzenie zostanie przywrócone do stanu początkowego/fabrycznego.

Możesz także przywrócić podstawowe ustawienia systemowe lub po prostu ustawienia sieciowe.

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz opcję „Informacje o telefonie" i stuknij ją.

Przewiń w dół, aż zobaczysz opcję „Przywróć" i stuknij ją. Teraz wybierz akcję, którą chcesz wykonać:

„Przywróć ustawienia" – przywróć wszystkie ustawienia systemowe do domyślnych;

„Przywróć ustawienia sieciowe" – przywróć wszystkie ustawienia związane z siecią do domyślnych;

„Przywróć dane fabryczne" – przywróć cały system i całkowicie usuń wszystkie zapisane dane.

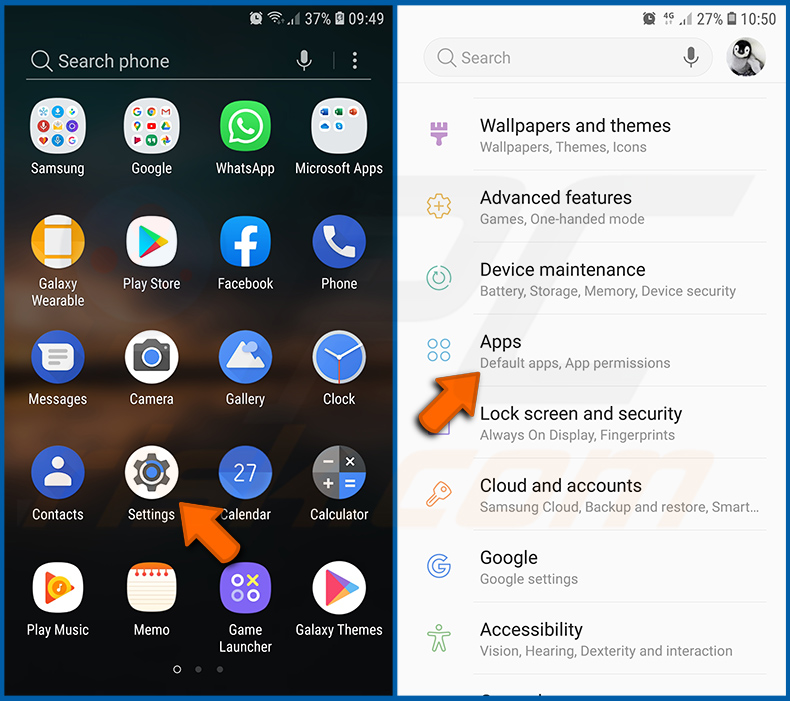

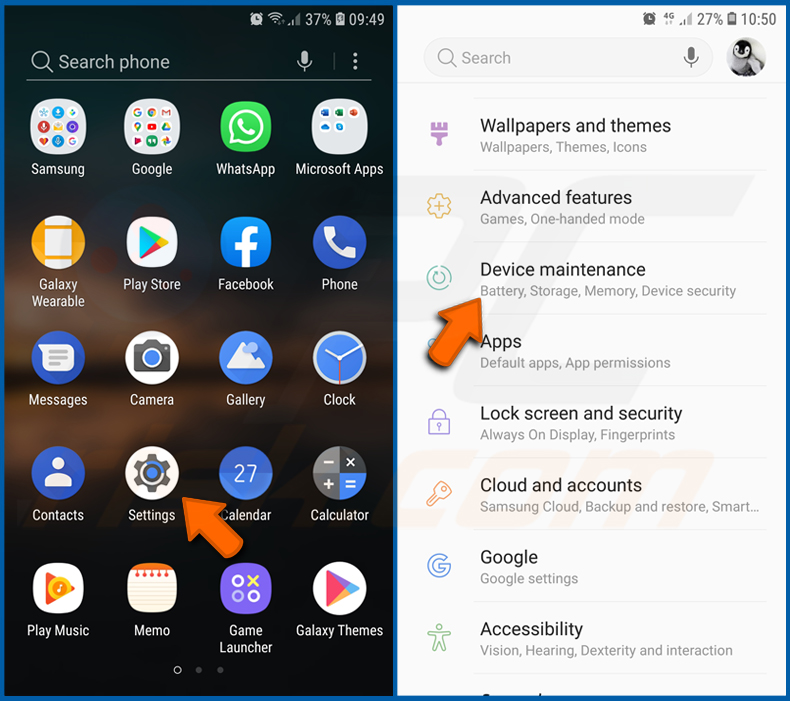

Wyłącz aplikacje, które mają uprawnienia administratora:

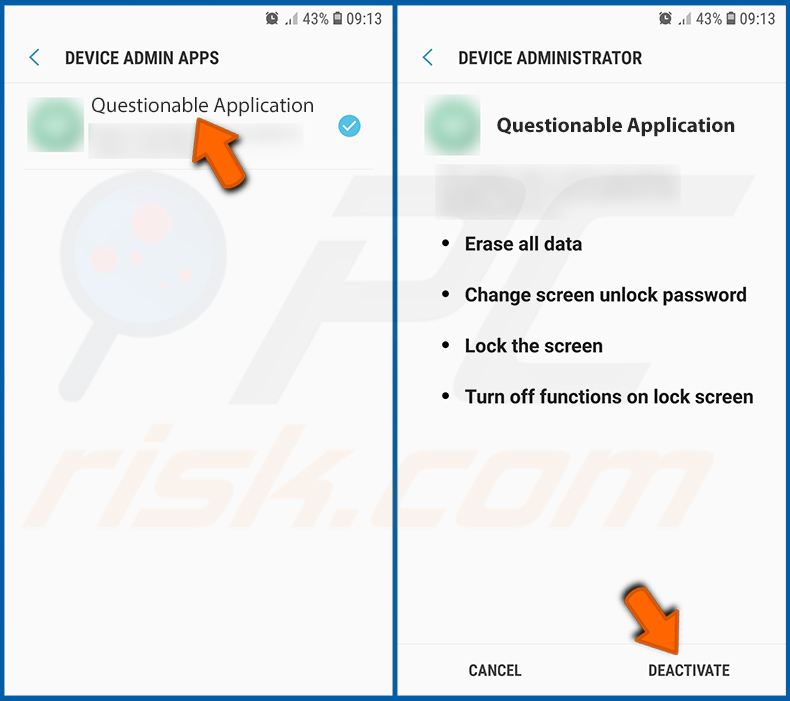

Jeśli złośliwa aplikacja uzyska uprawnienia administratora, może poważnie uszkodzić system. Aby urządzenie było jak najbardziej bezpieczne, należy zawsze sprawdzać, które aplikacje mają takie uprawnienia i wyłączać te, które nie powinny.

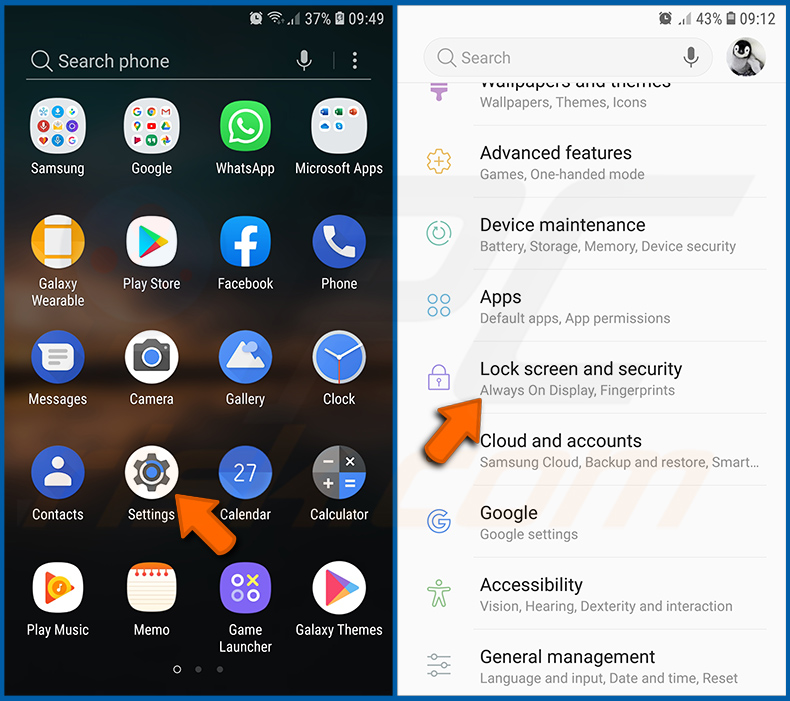

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Blokadę ekranu i bezpieczeństwo" i stuknij ją.

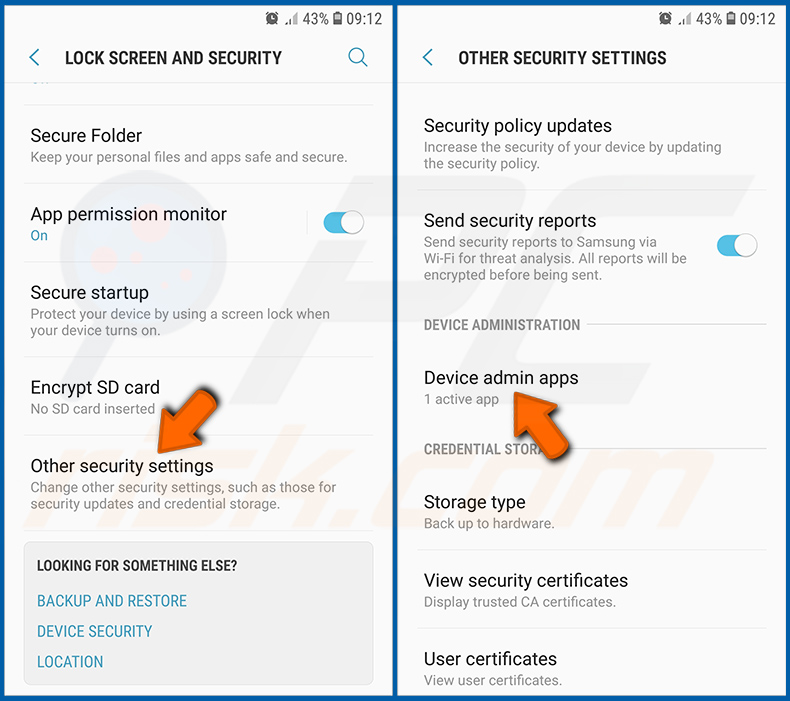

Przewiń w dół, aż zobaczysz „Inne ustawienia zabezpieczeń". Stuknij tę opcję, a następnie stuknij „Aplikacje administratora urządzenia".

Zidentyfikuj aplikacje, które nie powinny mieć uprawnień administratora. Stuknij je, a następnie stuknij „WYŁĄCZ".

Często zadawane pytania (FAQ)

Moje urządzenie z systemem Android jest zainfekowane malware CherryBlos. Czy trzeba sformatować urządzenie pamięci masowej, aby się go pozbyć?

Większość złośliwych programów można usunąć bez formatowania.

Jakie są największe problemy, jakie może powodować złośliwe oprogramowanie CherryBlos?

Zagrożenia stwarzane przez malware zależą od jego możliwości i sposobu działania cyberprzestępców. CherryBlos ma na celu kradzież danych logowania do portfela kryptowalutowego i przekierowanie wypłat kryptowalut do portfeli atakujących. W związku z tym ofiary tego złośliwego oprogramowania mogą doświadczyć poważnych problemów z prywatnością i strat finansowych.

Jaki jest cel malware CherryBlos?

Większość złośliwych programów służy do generowania przychodów, a funkcje CherryBlos to potwierdzają. Jednak cyberprzestępcy mogą również wykorzystywać złośliwe oprogramowanie do zabawy, przeprowadzania osobistych wendet, zakłócania procesów (np. witryn, usług, firm itp.), a nawet przeprowadzania ataków motywowanych politycznie/geopolitycznie.

Jak malware CherryBlos przeniknęło do mojego urządzenia z systemem Android?

CherryBlos jest dystrybuowane pod pozorem legalnych/niewinnie wyglądających aplikacji (np. Robot 999, Happy Miner, SynthNet, GPTalk itp.), które były rozpowszechniane za pośrednictwem złośliwych witryn promowanych w opisach filmów na YouTube, Twitterze i Telegramie.

Jednak inne metody dystrybucji nie są mało prawdopodobne. Do najbardziej rozpowszechnionych technik należą: spam, oszustwa internetowe, złośliwe reklamy, podejrzane źródła pobierania (np. witryny z freeware i stron trzecich, sieci udostępniania P2P itp.), narzędzia do nielegalnej aktywacji programów („łamania" zabezpieczeń oprogramowania) i fałszywe aktualizacje.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Tak, Combo Cleaner jest w stanie wykryć i usunąć większość znanych infekcji złośliwym oprogramowaniem. Należy podkreślić, że przeprowadzenie pełnego skanowania systemu jest sprawą nadrzędną, ponieważ wyrafinowane złośliwe programy zwykle ukrywają się głęboko w systemach.

▼ Pokaż dyskusję