Jak usunąć REM Phishing RAT

![]() Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Czym jest REM Phishing RAT?

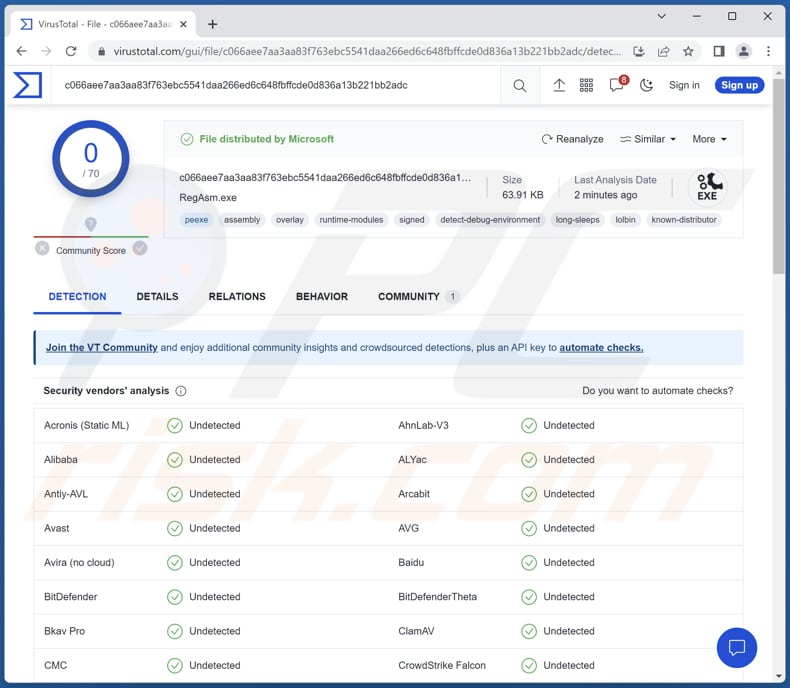

RAT REM Phishing to nazwa trojana zdalnego dostępu. Podczas pisania tego artykułu VirusTotal nie zarejestrował żadnych wykryć tego szkodliwego oprogramowania. Cyberprzestępcy wykorzystują RAT do różnych celów, a zainfekowanie komputera RAT może spowodować poważne szkody. Dlatego RAT REM Phishing należy jak najszybciej usunąć z dotkniętych (zainfekowanych) komputerów, aby uniknąć potencjalnych szkód.

Więcej informacji o RAT REM Phishing

Zasadniczo RAT REM Phishing wyznacza nowe podejście do cyberataków. Zaczyna się od nieszkodliwie wyglądającego pliku PDF, ale następnie uruchamia serię działań, które ostatecznie prowadzą do umieszczenia ładunku RAT. Ten złożony proces obejmuje skrypty wsadowe i polecenia PowerShell, pokazując starannie zaplanowaną i skoordynowaną strategię ataku.

Ważną cechą REM Phishing RAT jest jego umiejętne zaciemnianie. Malware umiejętnie omija zabezpieczenia, co utrudnia jego wykrycie i analizę. W szczególności potrafi ominąć interfejs skanowania antymalware (AMSI), demonstrując swoją determinację w omijaniu nawet najbardziej zaawansowanych środków bezpieczeństwa.

RAT, takie jak Rat REM Phishing, to malware wykorzystywane przez cyberprzestępców w celu uzyskania nieautoryzowanego dostępu do docelowych systemów, umożliwiając im zdalną kontrolę i manipulowanie zainfekowanymi urządzeniami. Po zainstalowaniu zapewniają cyberprzestępcom różne możliwości, takie jak robienie zrzutów ekranu, nagrywanie naciśnięć klawiszy, uzyskiwanie dostępu do plików, kontrolowanie kamer internetowych, a nawet pobieranie i uruchamianie malware (np. ransomware).

Cyberprzestępcy czerpią korzyści z RAT, takich jak RAT REM Phishing, na kilka sposobów. Po pierwsze, mogą wykorzystywać RAT do kradzieży poufnych informacji, takich jak dane logowania, dane finansowe i pliki osobiste, które następnie można sprzedać na czarnym rynku lub wykorzystać do kradzieży tożsamości i innych złośliwych celów.

Ponadto RAT umożliwiają hakerom prowadzenie nadzoru, monitorowanie aktywności użytkowników i zbieranie informacji na potrzeby dalszych cyberataków. Służą także jako tylne drzwi do systemów, umożliwiając cyberprzestępcom wykorzystywanie zainfekowanych urządzeń jako części botnetów do takich działań, jak ataki rozproszonej odmowy usługi (DDoS).

Zasadniczo RAT, takie jak RAT REM Phishing, zapewniają złośliwym podmiotom potężne narzędzia do naruszania prywatności, wykorzystywania luk w zabezpieczeniach i przeprowadzania szerokiej gamy cyberprzestępstw o różnym stopniu zaawansowania.

| Nazwa | Trojan zdalnego dostępu REM Phishing |

| Typ zagrożenia | Trojan do zdalnej administracji |

| Nazwy wykrycia | Nie dotyczy (VirusTotal) |

| Objawy | Trojany dostępu zdalnego (RAT) zostały zaprojektowane tak, aby potajemnie infiltrować komputer ofiary i zachowywać się cicho, dzięki czemu na zainfekowanym urządzeniu nie są wyraźnie widoczne żadne szczególne objawy. |

| Metody dystrybucji | Zainfekowane załączniki do wiadomości e-mail (np. pliki PDF), złośliwe reklamy online, socjotechnika, narzędzia „łamania” zabezpieczeń oprogramowania. |

| Zniszczenie | Kradzież haseł i danych bankowych, kradzież tożsamości, dodanie komputera ofiary do botnetu, dodatkowe infekcje. |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Ogólne informacje o RAT

Trojany zdalnego dostępu to złośliwe programy wykorzystywane przez cyberprzestępców do uzyskania zdalnej kontroli nad zaatakowanymi systemami. Narzędzia te umożliwiają hakerom wykonywanie takich działań, jak kradzież danych, inwigilacja i uruchamianie dalszego malware. RAT umożliwiają atakującym wykorzystywanie luk w zabezpieczeniach, naruszanie prywatności i przeprowadzanie różnych cyberprzestępstw.

Więcej przykładów RAT to JanelaRAT, XWorm i Pathfinder.

Jak RAT REM Phishing dostał się na mój komputer?

Cyberprzestępcy dostarczają RAT REM Phishing za pomocą zwodniczych metod, które wykorzystują ludzkie zachowanie i luki w zabezpieczeniach systemu. Typowe metody dostarczania obejmują maskowanie malware jako niewinnie wyglądających załączników do e-maili, zachęcanie użytkowników do klikania złośliwych linków lub osadzanie go w pozornie nieszkodliwych plikach, takich jak pliki PDF lub dokumenty.

Gdy użytkownik wejdzie w interakcję z tymi elementami, złośliwe oprogramowanie zostaje aktywowane, rozpoczynając serię etapów prowadzących do rozmieszczenia ładunku RAT. Taktyki te wykorzystują socjotechnikę i sztuczki techniczne do infiltracji systemów i inicjowania wyrafinowanej strategii ataku RAT REM Phishing.

Jak uniknąć instalacji malware?

Pobieraj programy i pliki wyłącznie z renomowanych źródeł. Unikaj pobierania crackowanego lub pirackiego oprogramowania z nieoficjalnych witryn, sieci P2P, zewnętrznych programów do pobierania itp. Nie otwieraj załączników ani linków w nieoczekiwanych e-mailach pochodzących z nieznanych źródeł. Przed interakcją z jakąkolwiek treścią zweryfikuj tożsamość nadawcy.

Nie ufaj reklamom pojawiającym się na podejrzanych stronach lub otrzymywanym jako powiadomienia z tego typu witryn. Regularnie aktualizuj swój system operacyjny, oprogramowanie i rozwiązania bezpieczeństwa. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy wykonanie skanowania za pomocą Combo Cleaner, aby automatycznie usuwać obecne malware.

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Czym jest REM Phishing RAT?

- KROK 1. Manualne usuwanie malware REM Phishing RAT.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner.

Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

Pobierz program o nazwie Autoruns. Pokazuje on automatycznie uruchamiane aplikacje, rejestr i lokalizacje plików systemowych:

Pobierz program o nazwie Autoruns. Pokazuje on automatycznie uruchamiane aplikacje, rejestr i lokalizacje plików systemowych:

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

Użytkownicy Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcje zaawansowane systemu Windows, a następnie wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Film pokazujący jak uruchomić system Windows 7 w „Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci — przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, a w otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

Kliknij przycisk „Uruchom ponownie teraz". Twój komputer zostanie teraz ponownie uruchomiony w „Zaawansowanym menu opcji uruchamiania". Kliknij przycisk „Rozwiąż problemy", a następnie kliknij przycisk „Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij „Ustawienia uruchamiania".

Kliknij przycisk „Uruchom ponownie". Twój komputer uruchomi się ponownie na ekranie Ustawienia uruchamiania. Naciśnij klawisz F5, aby uruchomić komputer w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w „Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij „Uruchom ponownie" przytrzymując przycisk „Shift" na klawiaturze. W oknie „Wybierz opcję" kliknij przycisk „Rozwiązywanie problemów", a następnie wybierz opcję „Opcje zaawansowane".

W menu opcji zaawansowanych wybierz „Ustawienia uruchamiania" i kliknij przycisk „Uruchom ponownie". W następnym oknie powinieneś kliknąć przycisk „F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w „Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" oraz „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" oraz „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz usunąć.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz usunąć.

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po znalezieniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń".

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware.

Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego. Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany malware RAT REM Phishing. Czy trzeba sformatować urządzenie pamięci masowej, aby się go pozbyć?

Zanim zaczniesz formatować urządzenie pamięci masowej, spróbuj najpierw uruchomić renomowany program antywirusowy lub skanowanie w poszukiwaniu malware. Wysokiej jakości oprogramowanie bezpieczeństwa, takie jak Combo Cleaner, często wykrywa i usuwa znane złośliwe oprogramowanie, w tym RAT.

Jakie są największe problemy, jakie może powodować malware?

Skutki szkodliwego oprogramowania mogą być różne – od kradzieży tożsamości i strat finansowych po zmniejszoną wydajność komputera i zwiększoną podatność na kolejne infekcje.

Jaki jest cel RAT REM Phishing?

Głównym celem REM Phishing RAT jest zapewnienie cyberprzestępcom nieautoryzowanego zdalnego dostępu i kontroli nad zaatakowanymi systemami. To malware umożliwia atakującym kradzież poufnych informacji, śledzenie aktywności użytkownika i przeprowadzanie różnych szkodliwych działań bez wiedzy ofiary.

Jak RAT REM Phishing przeniknął do mojego komputera?

RAT REM Phishing mógł przeniknąć do twojego komputera poprzez złośliwe załączniki do wiadomości e-mail, łącza phishingowe, zainfekowane strony internetowe, luki w zabezpieczeniach oprogramowania, pirackie oprogramowanie itp. Podmioty zagrażające mogły nakłonić cię do pobrania i uruchomienia malware lub wykorzystać słabości zabezpieczeń.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Combo Cleaner posiada zdolność identyfikowania i usuwania prawie wszystkich rozpoznanych infekcji malware. Należy jednak pamiętać, że wyrafinowane złośliwe oprogramowanie często ukrywa się głęboko w systemie. W związku z tym kompleksowe skanowanie systemu jest niezbędne do skutecznego wykrycia i usunięcia.

▼ Pokaż dyskusję