Jak odinstalować rejestrator naciśnięć klawiszy Cheetah z komputera

![]() Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Czym jest keylogger Cheetah?

Cheetah to keylogger (rejestrator naciśnięć klawiszy), który jest sprzedawany za 30 USD/miesiąc, 65 USD/trzy miesiące i 110 USD/rok. Oprogramowanie tego typu rejestruje klawisze naciskane na klawiaturze (wprowadzane z klawiatury).

Zazwyczaj cyberprzestępcy próbują oszukać ludzi, instalując keyloggery na ich komputerach, aby wykraść ich osobiste, poufne informacje, które są następnie wykorzystywane do generowania przychodów na różne sposoby. Jeśli uważasz, że Cheetah (lub inny program tego typu) jest zainstalowany w systemie operacyjnym, natychmiast go usuń.

Przegląd złośliwego oprogramowania Cheetah

W Internecie istnieje wiele keyloggerów (w tym legalnych programów), jednak oprogramowanie to jest często nadużywane przez cyberprzestępców do kradzieży osobistych, poufnych informacji. Na przykład danych logowania, haseł i innych poufnych informacji. Cyberprzestępcy często atakują portfele kryptowalut, konta bankowe, konta e-mail, media społecznościowe i inne konta, dane schowka itp.

Skradzione informacje mogą być nadużywane do dokonywania nieuczciwych zakupów i transakcji, przejmowania kont w celu rozprzestrzeniania innego złośliwego oprogramowania (np. trojanów, ransomware), nakłaniania innych osób do przesyłania pieniędzy itp.

Keylogger taki jak Cheetah stanowi poważne zagrożenie dla danych osobowych ofiar i może powodować problemy takie jak kradzież tożsamości, straty pieniężne, poważne problemy z prywatnością i inne. Niestety, ofiary często nie są świadome, że mają zainstalowany keylogger w systemie operacyjnym i że ich działania są monitorowane.

Dlatego, aby zapobiec instalacji oprogramowania takiego jak Cheetah, ważne jest podjęcie pewnych środków ostrożności. Jeśli podejrzewasz, że to lub inne podobne oprogramowanie jest już zainstalowane na twoim komputerze, natychmiast je usuń.

| Nazwa | Cheetah malware |

| Typ zagrożenia | Rejestrator naciśnięć klawiszy/keylogger. |

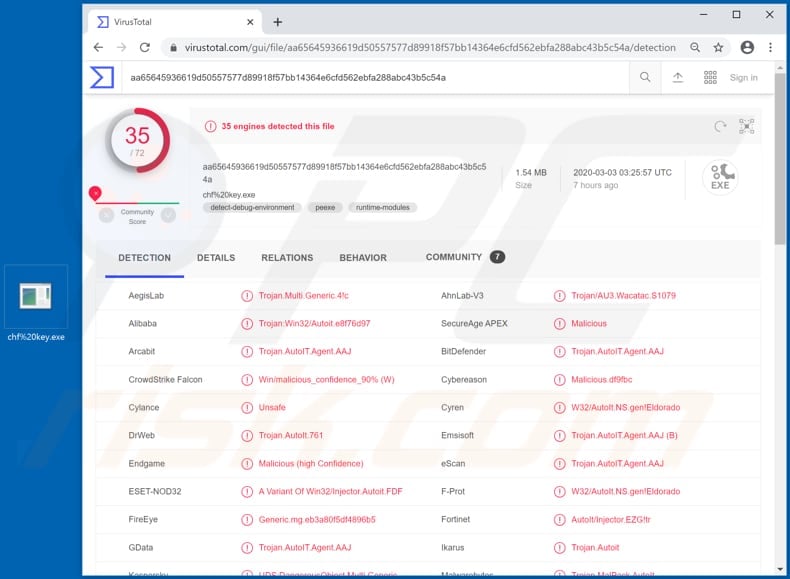

| Nazwy wykryć | Avast (Script:SNH-gen [Trj]), BitDefender (Trojan.AutoIT.Agent.AAJ), ESET-NOD32 (Wariant Win32/Injector.Autoit.FDF), Kaspersky (UDS:DangerousObject.Multi.Generic), Pełna lista (VirusTotal) |

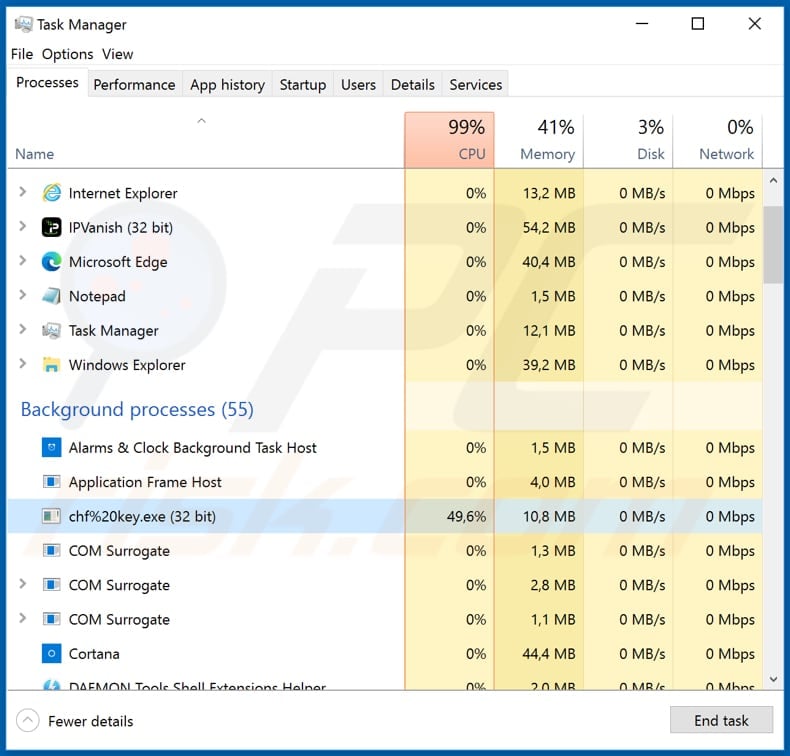

| Nazwy złośliwych procesów | chf%20key.exe |

| Objawy | Trojany są zaprojektowane tak, aby ukradkiem infiltrować komputer ofiary i pozostawać cichym, a zatem żadne szczególne objawy nie są wyraźnie widoczne na zainfekowanym komputerze. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy online, inżynieria społeczna, "pęknięcia" oprogramowania. |

| Szkody | Skradzione loginy, hasła, informacje bankowe, kradzież tożsamości, straty finansowe, naruszenie prywatności. |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Przykłady keyloggerów

Phoenix, SystemBC i Amadey to przykłady innych programów, które działają jako rejestratory naciśnięć klawiszy. Cyberprzestępcy próbują nakłonić użytkowników do zainstalowania tego oprogramowania, aby wygenerować jak największe przychody. Poniżej przedstawiono typowe metody wykorzystywane do rozprzestrzeniania złośliwych programów (w tym keyloggerów).

Jak Cheetah przeniknął do mojego komputera?

Zazwyczaj cyberprzestępcy próbują nakłonić użytkowników do zainstalowania złośliwego oprogramowania poprzez kampanie spamowe, trojany, niezaufane źródła pobierania oprogramowania, nieoficjalne narzędzia do aktywacji oprogramowania i fałszywe aktualizatory innych firm. Jednym z najczęstszych sposobów rozprzestrzeniania złośliwego oprogramowania przez przestępców jest wysyłanie wiadomości e-mail zawierających złośliwe załączniki lub linki do stron internetowych, które pobierają złośliwe pliki.

Zazwyczaj cyberprzestępcy wysyłają wiadomości e-mail zawierające złośliwy dokument Microsoft Office, dokument PDF, plik archiwum (ZIP, RAR), plik wykonywalny (.exe) lub plik JavaScript. Ukrywają swoje e-maile jako ważne i oficjalne i mają nadzieję, że odbiorcy otworzą i uruchomią załączony lub pobrany plik.

Po otwarciu plik instaluje złośliwe oprogramowanie. Trojany to złośliwe programy, które często powodują infekcje łańcuchowe. Podsumowując, po zainstalowaniu trojana istnieje prawdopodobieństwo, że zainstaluje on inne złośliwe programy. Otwierając pliki pobrane za pośrednictwem podejrzanych źródeł/narzędzi, użytkownicy mogą spowodować instalację złośliwego oprogramowania.

Przykładami takich kanałów są różne bezpłatne hostingi plików, strony internetowe z darmowym oprogramowaniem do pobrania, sieci peer-to-peer (np. eMule, klienci torrent), programy do pobierania stron trzecich, nieoficjalne strony internetowe itp. Cyberprzestępcy wykorzystują je do hostowania i dystrybucji złośliwych plików, które instalują złośliwe programy.

Fałszywe aktualizatory oprogramowania mogą infekować systemy, wykorzystując błędy/usterki nieaktualnego oprogramowania zainstalowanego na komputerze lub instalując złośliwe oprogramowanie zamiast poprawek/aktualizacji. Narzędzia do "łamania" oprogramowania rzekomo omijają aktywację licencjonowanego oprogramowania, jednak często rozprzestrzeniają się i instalują złośliwe programy.

Jak uniknąć instalacji złośliwego oprogramowania

Nie otwieraj załączników ani linków internetowych zawartych w nieistotnych wiadomościach e-mail, zwłaszcza jeśli są one wysyłane z nieznanych, podejrzanych adresów. Takie wiadomości e-mail powinny być dokładnie analizowane. Jeśli istnieją powody, by sądzić, że wiadomość e-mail może zostać wysłana przez przestępców, należy ją zignorować i nie otwierać jej (ani załączników).

Wszystkie pliki i programy powinny być pobierane z oficjalnych i godnych zaufania stron internetowych. Nie należy korzystać z nieoficjalnych stron internetowych, różnych zewnętrznych programów do pobierania, instalatorów i innych kanałów (wymienionych powyżej). Oprogramowanie musi być aktualizowane i aktywowane za pomocą zaimplementowanych funkcji i narzędzi zaprojektowanych przez oficjalnych deweloperów.

Narzędzia innych firm mogą zainfekować komputery złośliwym oprogramowaniem. Należy pamiętać, że aktywacja oprogramowania za pomocą nieoficjalnych narzędzi jest nielegalna. Dbaj o bezpieczeństwo swojego komputera, regularnie skanując go w poszukiwaniu zagrożeń za pomocą renomowanego oprogramowania antywirusowego lub antyszpiegowskiego i natychmiast usuwaj wykryte zagrożenia.

Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania za pomocą Combo Cleaner, aby automatycznie wyeliminować infiltrowane złośliwe oprogramowanie.

Wygląd strony internetowej, na której można kupić Cheetah (GIF):

Złośliwy proces Cheetah uruchomiony w Menedżerze zadań jako "chf%20key.exe":

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Co to jest Cheetah?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania Cheetah.

- KROK 2. Sprawdź, czy komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem - zwykle najlepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie.

Do usunięcia tego złośliwego oprogramowania zalecamy użycie Combo Cleaner. Jeśli chcesz usunąć złośliwe oprogramowanie ręcznie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które próbujesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą menedżera zadań , i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś kontynuować te kroki:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

Użytkownicy systemów Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcji zaawansowanych systemu Windows, a następnie wybierz z listy Tryb awaryjny z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci - przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, w otwartym oknie "Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie i przejdzie do menu "Zaawansowane opcje uruchamiania". Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij "Ustawienia uruchamiania". Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie na ekranie ustawień startowych. Naciśnij klawisz F5, aby uruchomić system w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 8 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij "Uruchom ponownie", przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij "Rozwiązywanie problemów", a następnie wybierz "Opcje zaawansowane". W menu opcji zaawansowanych wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie".

W następnym oknie należy kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 10 w "Trybie awaryjnym z obsługą sieci":

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Powinieneś zapisać jego pełną ścieżkę i nazwę. Należy pamiętać, że niektóre złośliwe oprogramowanie ukrywa nazwy procesów pod legalnymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz "Usuń".

Po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (gwarantuje to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Pamiętaj, aby włączyć ukryte pliki i foldery przed kontynuowaniem. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, usuń go.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych kroków powinno usunąć złośliwe oprogramowanie z komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Jeśli nie masz takich umiejętności, pozostaw usuwanie złośliwego oprogramowania programom antywirusowym i anty-malware.

Te kroki mogą nie zadziałać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze najlepiej jest zapobiegać infekcjom, niż później próbować usunąć złośliwe oprogramowanie. Aby zapewnić bezpieczeństwo komputera, należy instalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego.

Aby upewnić się, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy przeskanowanie go za pomocą Combo Cleaner.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany złośliwym oprogramowaniem Cheetah, czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Nie, Cheetah można usunąć bez formatowania.

Jakie są największe problemy, które może spowodować złośliwe oprogramowanie Cheetah?

Zagrożenia stwarzane przez infekcję zależą od możliwości złośliwego programu i celów cyberprzestępców. Cheetah jest keyloggerem - rejestruje naciśnięcia klawiszy (tj. dane wprowadzane z klawiatury). Złośliwe oprogramowanie tego rodzaju jest często wykorzystywane do atakowania nazw użytkowników/haseł, danych osobowych, numerów kart kredytowych itp. Ogólnie rzecz biorąc, takie infekcje mogą prowadzić do poważnych problemów z prywatnością, strat finansowych, a nawet kradzieży tożsamości.

Jaki jest cel złośliwego oprogramowania Cheetah?

Złośliwe oprogramowanie jest najczęściej wykorzystywane w celach zarobkowych. Jednak złośliwe oprogramowanie może być również wykorzystywane do zabawiania cyberprzestępców, prowadzenia osobistych wendet, zakłócania procesów (np. witryn, usług, firm itp.), a nawet przeprowadzania ataków motywowanych politycznie/geopolitycznie.

W jaki sposób złośliwe oprogramowanie Cheetah przeniknęło do mojego komputera?

Najczęściej stosowane metody dystrybucji złośliwego oprogramowania obejmują: pobieranie drive-by download, wiadomości e-mail/wiadomości spamowe, oszustwa internetowe, złośliwe reklamy, podejrzane kanały pobierania (np. witryny z freeware i darmowymi plikami, sieci udostępniania P2P itp.), nielegalne narzędzia do aktywacji oprogramowania ("cracks") i fałszywe aktualizacje. Co więcej, niektóre złośliwe programy mogą samodzielnie rozprzestrzeniać się za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Tak, Combo Cleaner jest w stanie wykryć i wyeliminować większość znanych infekcji złośliwym oprogramowaniem. Należy podkreślić, że wykonanie pełnego skanowania systemu jest najważniejsze, ponieważ wyrafinowane złośliwe programy zwykle ukrywają się głęboko w systemach.

▼ Pokaż dyskusję