Porady dotyczące usuwania malware

Zagrożenie malware

Styczność ze złośliwym oprogramowaniem jest zagrożeniem dla każdego, kto ma urządzenie, które łączy się z Internetem w takiej czy innej formie. Złośliwy kod, który został zaprojektowany do przenoszenia się z komputera na komputer, podobnie jak infekcja wirusowa rozprzestrzenia się między ludźmi, nadał temu kodowi nazwę wirusa komputerowego. Z biegiem czasu termin wirus komputerowy stracił znaczenie, ponieważ odkryto „wirusy komputerowe", które nie przenoszą się z komputera na komputer. Społeczność InfoSec uznała, że bardziej odpowiednie jest nazywanie wszelkiego rodzaju złośliwego oprogramowania, malware, które zawiera wirusy, a także wiele innych rodzajów złośliwego oprogramowania, które zostały wykryte na tym etapie.

Wiele zagrożeń stwarzanych przez liczne odmiany złośliwego oprogramowania można teraz sklasyfikować pod pojęciem parasolowym, co ułatwi przekazanie informacji o ważnych środkach bezpieczeństwa. Jakie ma to znaczenie dla przeciętnej bazy użytkowników, która gwałtownie wzrosła w ciągu ostatnich 20 lat? Bardzo małe, tworząc drzewo genealogiczne szkodliwego oprogramowania, w którym można ogólnie sklasyfikować malware. Przeciętną osobę, a nawet największą korporację, można przekształcić w ofiarę złośliwego oprogramowania, tak jak niektóre z nich były ofiarami wirusa komputerowego. Ważniejszym pytaniem, jakie należy zadać, jest to, jak pośredniczyć w infekcji i ostatecznie usunąć malware?

Niezależnie od tego, czy jest to zainfekowany komputer, telefon komórkowy, serwer sieciowy, czy nawet inteligentny telewizor, odpowiedź na to pytanie stała się znacznie bardziej złożona. Podobnie jak w przypadku medycyny, zanim leczenie będzie skuteczne, wiele pytań wymaga odpowiedzi. Gdzie wystąpiła infekcja? Jak ustalić, czy komputer jest zainfekowany malware? Jakiego rodzaju malware zainfekowało dany komputer? I tylko wtedy, jak je usunąć?

Pozostała część tego artykułu poświęcona jest udzieleniu odpowiedzi na te pytania w zwięzły, zwięzły i łatwo zrozumiały sposób. Na koniec zostanie krótko przedstawione, w jaki sposób można zapobiegać infekcjom, ponieważ stara maksyma mówiąca, że lepiej jest zapobiegać niż leczyć, dotyczy w równym stopniu złośliwego oprogramowania.

Spis treści

- Wprowadzenie

- Jak dochodzi do infekcji?

- Jak ustalić, czy urządzenie jest zainfekowane?

- Najczęstsze rodzaje złośliwego oprogramowania

- Jak usunąć malware?

- Wskazówki dotyczące bezpiecznego korzystania z komputera

Jak dochodzi do infekcji?

Szukając najlepszego sposobu na usunięcie malware pomocne może być zrozumienie, w jaki sposób zostało ono rozprzestrzenione. Zwykle hakerzy wykorzystują to, co działa, i kopiują taktykę wcześniejszych. Dlatego też często polegają na wypróbowanych i przetestowanych metodach dystrybucji złośliwego oprogramowania, aby uzyskać dostęp do urządzenia, które wkrótce stanie się ofiarą. Zdecydowaną większość infekcji malware można przypisać jednej z tych metod dystrybucji.

E-maile ze spamem zawierające złośliwe załączniki lub linki

W wielu przypadkach haker będzie się uciekał do wysyłania spamu na długą listę adresów lub, jak widać w przypadku współczesnych infekcji ransomware, ukierunkowana poczta zostanie wysłana do pracowników. Wiadomość e-mail ma wyglądać oficjalnie, często ściśle naśladując firmę lub nawet organizację rządową, i ma być stworzona w taki sposób, aby zachęcić odbiorcę do podjęcia działań przy użyciu różnych taktyk inżynierii społecznych. Ta czynność często wymaga kliknięcia linku lub otwarcia załącznika. Jeśli w przypadku linku odbiorca zostanie przekierowany na witrynę internetową pod kontrolą hakera, może zostać pobrane malware. W przypadku załącznika, złośliwe oprogramowanie jest często osadzone w dokumencie, obrazie lub pliku PDF, a po jego otwarciu rozpoczyna się procedura infekcji malware.

W momencie pisania tego artykułu miały miejsce dwa przykłady takiej dystrybucji złośliwego oprogramowania. Pierwszy dotyczył nadużywania znanej gry wideo. Zdaniem badaczy wysłane zostały wiadomości e-mail ze spamem, które zawierały program uruchamiający grę z dołączonym trojanem LokiBot. Druga incydent dotyczył dystrybucji ransomware RobbinHood. Dystrybucja poprzez e-mail jest od dawna ulubioną metodą operatorów ransomware. Tym razem jednak e-maile są wysyłane do dużych korporacji atakowanych przez operatorów w nadziei na uzyskanie znacznie większego okupu.

Pobieranie złośliwego oprogramowania ze złośliwych witryn

Nigdy nie zaleca się, aby użytkownicy pobierali pirackie oprogramowanie ani inne pirackie pliki. Oprócz konsekwencji prawnych związanych z pirackimi materiałami, do tych plików jest często dołączane malware różnego rodzaju. Hakerzy często śledzą trendy i popularne programy telewizyjne lub filmy, aby lepiej dystrybuować złośliwe oprogramowanie. Gdy popularna była Gra o Tron, i często tuż przed wydaniem nowego sezonu, hakerzy przesłaliby rzekomo wycieknięte odcinki, które zamiast filmu zawierałyby malware.

Użytkownicy muszą uważać na więcej niż tylko pirackie pliki. W przeszłości hakerzy tworzyli witryny internetowe, które fałszują inne znane i renomowane źródła oprogramowania, które rozpowszechniają złośliwe wersje oprogramowania poszukiwanego przez użytkownika. Czasami ta metoda jest łączona ze sfałszowanymi e-mailami zawierającymi linki przekierowujące do tych sfałszowanych witryn internetowych. W przeszłości Adobe Flash był wykorzystywany w ten sposób.

Malvertising

Znany również pod swoją pełną nazwą, jako złośliwa reklama, stanowi kolejny sposób, w jaki hakerzy mogą zdobyć drogę do urządzenia ofiary. Odbywa się to przede wszystkim poprzez umieszczanie reklam na zaufanych witrynach internetowych, które po kliknięciu pobierają złośliwe oprogramowanie. Reklama często wygląda na bezpieczną, aby przejść wstępne testy bezpieczeństwa przez oprogramowanie reklamowe, ale później jest do niej wprowadzane malware.

Inną metodę malvertisingu można postrzegać jako hybrydę między złośliwymi reklamami a spamowymi kampaniami e-mail. Było to widoczne, gdy za cel obierani byli francuscy użytkownicy za pomocą malware Varenky. Początkowo utworzono złośliwą kampanię w celu zebrania adresów e-mail, które później zostaną wykorzystane w kampanii spamowej, która będzie prowadziła kampanię wyłudzenia związanego z seksem, szczególnego rodzaju kampanii szantażowej.

Media społecznościowe

Podobnie w podejściu do nadużywania poczty e-mail, do rozpowszechniania malware wykorzystywano również serwisy społecznościowe. Często polega to na wysyłaniu złośliwych linków do użytkowników za pośrednictwem postów lub bezpośrednich wiadomości. W niektórych przypadkach złośliwe oprogramowanie może być powiązane z filmem, który po kliknięciu wymaga specjalnej wtyczki do odtwarzania. Zamiast pobrania wtyczki, pobiera i instaluje malware.

Media społecznościowe są również wykorzystywane do rozprzestrzeniania dezinformacji, która działa inaczej niż normalne cyberzagrożenia. Zamiast rozprzestrzeniać malware, hakerzy będą tworzyć fałszywe artykuły i rozpowszechniać je na platformach społecznościowych. To z kolei może zostać wykorzystane do wpłynięcia na opinię publiczną lub pogorszenia reputacji firmy.

Niezałatane oprogramowanie

Stale przypomina się nam o aktualizowaniu oprogramowania. Jednak powszechnie uważa się to za utrapienie i stratę czasu. Niewielka liczba osób aktualizujących oprogramowanie i pakiety systemu operacyjnego jest czymś, co chętnie wykorzystują hakerzy. Prawda jest taka, że zarówno różne pakiety systemu operacyjnego, jak i oprogramowania nie są niezawodne. Najczęściej są one udostępniane publicznie, zawierają luki dnia zerowego, i wprowadzają różne niezamierzone luki bezpieczeństwa, które można wykorzystać. Aktualizacje często zawierają łatki do naprawy tych luk i zapobiegania wykorzystywaniu ich przez hakerów.

Wiele z tych luk umożliwia hakerom uzyskanie dostępu do urządzeń w inny sposób niż te opisane powyżej, czasem bez interakcji użytkownika. Haker może następnie zwiększyć uprawnienia i zainstalować malware na podatnym urządzeniu. Jeden z ostatnich przypadków tego zdarzenia dotyczył odkrytego kodu podatności o nazwie BlueKeep.

Jak ustalić, czy urządzenie jest zainfekowane?

Gdy urządzenie zostanie zainfekowane określonym rodzajem złośliwego oprogramowania, malware zacznie robić to, do czego jest przeznaczone. Oznacza to, że wykona pewne zadania, które wpływają na sposób działania urządzenia. To pokazuje, że urządzenie jest zainfekowane. Niektóre z tych wskaźników są subtelne, a inne nie, podczas gdy inne są tak oczywiste, że nie można ich zignorować.

Jeśli zadajesz sobie pytanie „Czy zostałem zainfekowany złośliwym oprogramowaniem?" istnieje prawdopodobieństwo, że są zmiany w sposobie działania twojego urządzenia. Odpowiedź może brzmieć „Tak". Poniżej znajduje się krótka lista wskaźników, które mogą wskazywać na infekcję takiego lub innego rodzaju:

- Wolniejsza wydajność systemu

- Częste awarie lub przerażający niebieski ekranu śmierci

- Ciągle pojawiające się irytujące reklamy i okienka pop-up

- Strona główna przeglądarki zmienia się automatycznie

- Zwiększł się wzrost ruchu internetowego, co skutkuje wolniejszymi niż zwykle prędkościami

- Oprogramowanie antywirusowe automatycznie się wyłącza

- Znajomi zgłaszają, że otrzymują dziwne e-maile z twojego adresu lub dziwne posty z twojego profilu w mediach społecznościowych

- Podejrzane pliki lub ikony na twoim urządzeniu

- Dziwne komunikaty o błędach

Oznaki typowych infekcji malware

Powyższa lista nie jest w żadnym wypadku wyczerpująca, ale każda z tych sytuacji może wskazywać, że coś jest nie tak i jest bezpośrednio spowodowane przez jeden szczep malware lub wiele złośliwych programów. Jednak niektóre wskaźniki złośliwego oprogramowania są bardzo specyficzne dla niektórych typów malware. Dobrym przykładem pokazania specyficznych wskaźników jest. Ransomware, które zostanie omówione bardziej szczegółowo w dalszej części tego artykułu. Zaszyfrowane pliki, do których nie można uzyskać dostępu i notatka z żądaniem okupu wyświetlana na urządzeniu stanowią oznaki infekcji ransomware. Wskaźniki te nie są subtelne i ułatwiają stwierdzenie, że nie tylko urządzenie jest zainfekowane, ale również jaka jest to infekcja.

Inne znaki są znacznie bardziej subtelne. Górnicy kryptowaluty, które również zostaną omówione później, wykorzystują zasoby komputerowe, a mianowicie moc obliczeniową procesora, do wydobywania kryptowaluty bez wiedzy ofiary. Infekcje te często powodują niewielki wzrost identyfikatora użycia procesora, spowodowany przez twórcę malware. W innym przypadku może wystąpić znaczny skok w wykorzystaniu procesora, co z kolei może spowodować uszkodzenie sprzętu. Aby pozostać niezauważonym na urządzeniach przez dłuższy czas i zebrać jak najwięcej danych, potrzebne jest oprogramowanie szpiegujące często wykorzystywane przez hakerów z różnych państw. Często oznacza to, że wskaźniki związane z tym rodzajem malware muszą być możliwie niewykrywalne dla użytkownika.

Wskaźniki te są często określane przez badaczy bezpieczeństwa jako wskaźniki infekcji lub IoC i wykorzystywane przez badaczy do określenia, z jakim typem malware ma się do czynienia, podobnie jak odnośnie sposobu, w jaki użytkownik zauważy, że coś jest nie tak, i rozpocznie sprawdzanie sytuacji. Oczywiście badacze bezpieczeństwa są znacznie bardziej zaznajomieni z tajnikami malware i mogą zapewnić znacznie bardziej szczegółowe opisy wykrytego złośliwego oprogramowania. Użytkownicy mogą jednak uzyskać dostęp do wielu zasobów stworzonych przez tych badaczy, co z kolei może pomóc im określić, z jakim zagrożeniem się obecnie borykają.

Najczęstsze rodzaje złośliwego oprogramowania

W powyższych sekcjach tego artykułu zostało wspomnianych kilka różnych rodzajów malware. Celem tej sekcji jest bardziej szczegółowe zapoznanie się z najpopularniejszymi rodzajami malware napotykanymi przez ogół społeczeństwa i sprawdzenie, w jaki sposób zostały one wdrożone w rzeczywistych sytuacjach.

Konie trojańskie

Częściej nazywane trojanami, są zwykle prezentowane jako zwykłe nieszkodliwe pliki w celu nakłonienia użytkowników do ich pobrania. Te konkretne elementy złośliwego oprogramowania są zwykle używane do uzyskania dostępu do zainfekowanego urządzenia i utworzenia tylnych drzwi na urządzeniu, które można później wykorzystać. Tylne drzwi umożliwiają hakerowi zdalny dostęp do urządzenia, które może być później wykorzystane do wprowadzania innych rodzajów złośliwego oprogramowania.

W przeszłości trojany były wykorzystywane do kradzieży poufnych danych. W ciągu ostatniej dekady były dodatkowo uzbrojone w celu kradzieży danych bankowych i spowodowały straty finansowe na ogromną skalę zarówno dla osób fizycznych, jak i instytucji finansowych. Te zmodyfikowane trojany atakujące dane bankowe są nazywane trojanami bankowymi, przy czym najbardziej znany jest najprawdopodobniej Zeus. Biorąc pod uwagę wzrost znaczenia kryptowaluty jako siły ekonomicznej, trojany bankowe zostały zmodyfikowane w celu kradzieży danych portfela kryptowalutowego wraz z poświadczeniami bankowymi.

Ransomware

Pierwsze pojawienie się tego rodzaju malware miało miejsce na początku 2010 roku i miało postać blokowania ekranu urządzenia, aby użytkownik nie mógł z niego korzystać. Po zablokowaniu ekranu następowało żądanie okupu, zwykle wysokości kilkuset dolarów. Ransomware ewoluowało od tak mało wyszukanego początku do jednego z głównych zagrożeń, przed którymi stoją dziś korporacje i instytucje rządowe. Zagrożenie to jest nie tylko problemem organizacyjnym, ale także dotyczy pojedynczych użytkowników.

Współczesne ransomware, takie jak Sodinokibi, Ryuk i Dharma nie blokuje ekranu, ale raczej szyfruje określone typy plików, często ważne dokumenty, które uniemożliwiają korzystanie z urządzenia. Wyświetlana jest notka z żądaniem okupu i instrukcjami, jak zapłacić okup za pomocą przeglądarki Tor oraz waluty Bitcoin. W przeszłości atakowano osoby indywidualne. Teraz operatorzy ransomware poszukują „wielkiej gry", a mianowicie firm i instytucji rządowych, oraz żądają ogromnych kwot w zamian za odszyfrowanie danych. Kwoty te mogą sięgać milionów dolarów.

Adware

Skrót od oprogramowania obsługującego reklamy mającego na celu automatyczne generowanie reklam na zainfekowanym urządzeniu. Jednym z jego znaków było powtarzalne wyświetlanie okienek pop-up lub innych wiadomości. Jest to główny znak, że urządzenie może być zainfekowane adware. Te elementy malware są często dostarczane dołączone do „bezpłatnego" oprogramowania i służą do generowania przychodów z reklam dla reklamodawców. Mogą być również wykorzystywane do rozprzestrzeniania innych odmian malware, takich jak spyware, które może zbierać dane przydatne dla reklamodawców.

Takie podejście, często postrzegane jako bardziej uciążliwe niż zagrożenie, może zostać wykorzystane do instalacji innych, bardziej niebezpiecznych szczepów malware. Rodzina adware Adload, której członkiem jest SearchOptical (malware Mac OS), wydaje się uzasadniona i często jest dystrybuowana za pośrednictwem legalnych instalatorów Adobe Flash. Inne niż potencjalnie wykorzystane do dystrybucji ransomware, mogą na przykład zbierać dane, które później można wykorzystać do kradzieży tożsamości.

Górnicy kryptowaluty

Górnic kryptowaluty można określić jako kod zaprojektowany do wydobywania kryptowaluty bez wiedzy i zgody ofiary. Takie malware było ostatnio dołączone do innych rodzajów złośliwego oprogramowania rozpowszechnianych w pirackich podręcznikach i esejach badawczych skierowanych do studentów. Przez pewien czas dystrybucja i infekcje górników kryptowaluty były najliczniej spotykane przez firmy ochroniarskie na całym świecie. Ich popularność spowodowała, że społeczność ogłosiła, że ransomware nie żyje, ponieważ jego infekcje gwałtownie spadły, podczas gdy infekcje górników kryptowaluty znacznie wzrosły. Ransomware nigdy nie umarło, ale ewoluowały taktyki, aby lepiej celować w bardziej cenne cele.

Górnicy kryptowaluty Coinhive, są sprzedawane jako alternatywa dla reklam internetowych, które ładują kod JavaScript na stronę i wydobywają kryptowalutę po otworzeniu witryny. To nadużycie sprawiło, że osoby stojące za Coinhive zaprzestały działalności, a wykrywanie górników kryptowaluty zakończyło się sukcesem. Jednak nowe wersje górników kryptowaluty, takie jak BlackSquid dowodzą, że to zagrożenie będzie obecne jeszcze przez długi czas.

Botnety

Boty to programy, które automatycznie wykonują powtarzalne zadania. Mogą być przydatnymi dodatkami do programów i pakietów oprogramowania, które usuwają konieczność wykonywania powtarzalnych zadań przez użytkowników. Mogą jednak być złośliwe. Botnety są przykładem złośliwego wykorzystania botów. Botnet to zbiór urządzeń, czasem setek tysięcy, zainfekowanych malware w celu wykonania określonego zadania. Do urządzeń należą komputery, sieci, a także urządzenia Internet of Things, takie jak telewizory smart i routery.

Botnety mogą być wykorzystywane do przeprowadzania ataku DDoS, który może uniemożliwić działanie witryny internetowej lub sieci. Botnety takie jak Emotet były wykorzystywane do dystrybucji trojanów i ransomware w sieci botnet.

Spyware

Ten rodzaj malware działa dokładnie tak, jak złośliwe oprogramowanie i szpieguje ofiarę. Robi to poprzez potajemne śledzenie zainfekowanego urządzenia i zapisywanie aktywności użytkownika. Jedną z metod jest to, że wykorzystuje keyloggera, który może być dalej określony jako program komputerowy zapisujący każde naciśnięcie klawisza wykonane przez użytkownika komputera, szczególnie w celu uzyskania nieuczciwego dostępu do haseł i innych poufnych informacji. Spyware będzie również cicho modyfikować połączenia sieciowe, aby wysyłać skradzione dane do serwerów pod kontrolą hakera.

Jak usunąć malware?

Stwierdziłeś, że zostałeś zainfekowany złośliwym oprogramowaniem i masz pojęcie o tym, jakie to może być malware oraz chcesz je usunąć. Niestety, nie wszyscy mamy do dyspozycji specjalistę ds. bezpieczeństwa, który wyczyści nasz komputer. Biorąc to pod uwagę, jest wiele kroków, które mogą wykonać ofiary, aby usunąć złośliwe oprogramowanie z zainfekowanego komputera, niezależnie od tego, czy jest to Windows, czy Mac PC (tak, Mac i inne urządzenia z iOS również mogą zostać zainfekowane malware).

Krok pierwszy: Odłącz się od Internetu

Zapobiegnie to dalszemu wysyłaniu danych na serwer hakera, a także uniemożliwi dalszą dystrybucję malware. W przypadku podłączenia do sieci firmowej sieć powinna być również wyłączona, aby zatrzymać dystrybucję malware w sieci.

Krok drugi: Przejdź do trybu awaryjnego

Ta metoda, czasami nazywana bezpiecznym uruchomieniem, polega na uruchomieniu komputera bez uruchamiania całego oprogramowania, które jest na nim zainstalowane. Wiele szczepów malware ustawia się tak, aby ładowały się automatycznie podobnie jak niektóre pakiety oprogramowania. Uruchomienie komputera w trybie awaryjnym zapobiegnie uruchomieniu złośliwego oprogramowania.

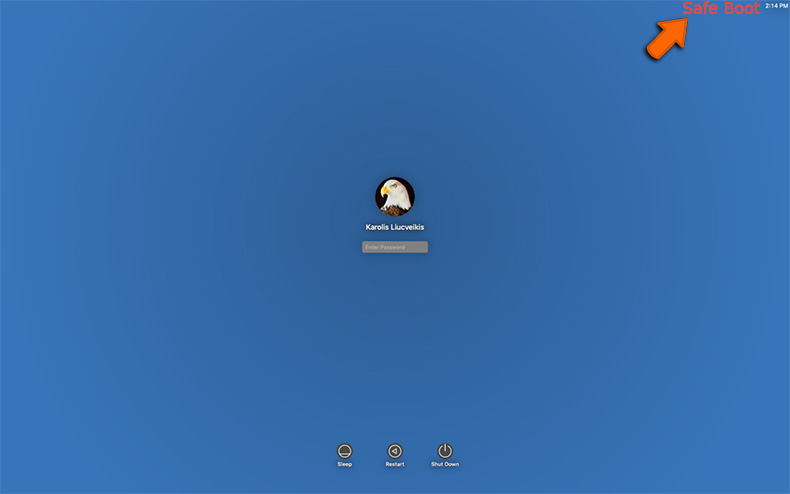

Dla Mac:

- Uruchom ponownie komputer, a następnie natychmiast naciśnij i przytrzymaj klawisz Shift. Pojawi się logo Apple.

- Gdy zostaniesz poproszony o zalogowanie, zwolnij klawisz Shift. W prawym górnym rogu ekranu zobaczysz, że system działa w trybie „Bezpiecznego uruchamiania":

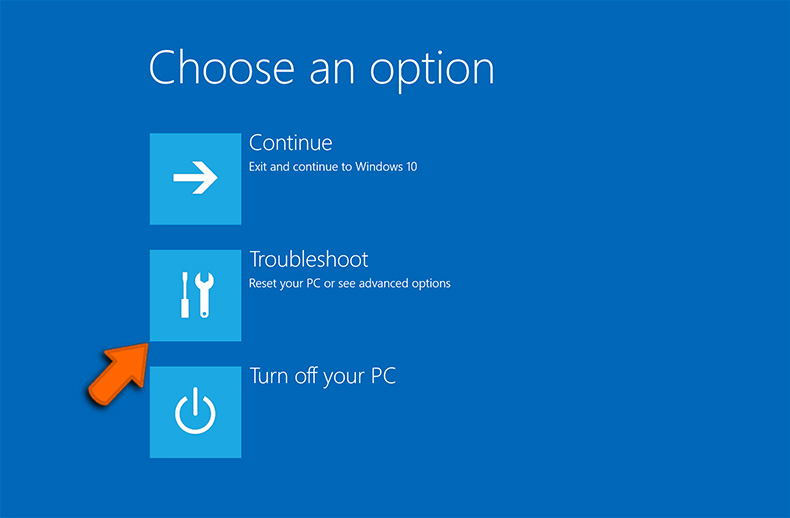

Dla Windows:

- Uruchom ponownie komputer. Gdy zobaczysz ekran logowania, przytrzymaj klawisz Shift i wybierz „Zasilanie" → „Uruchom ponownie":

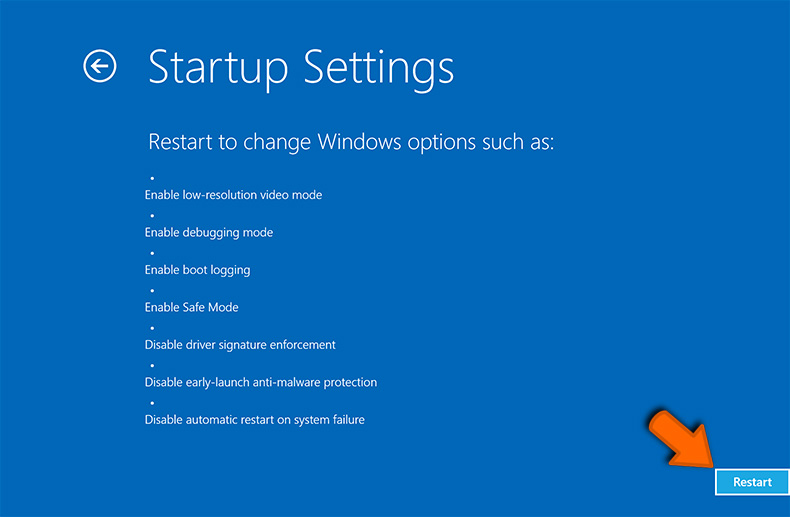

- Po ponownym uruchomieniu komputera wybierz na ekranie „Wybierz opcję", „Rozwiązywanie problemów" → „Opcje zaawansowane" → „Ustawienia uruchamiania":

- W następnym oknie kliknij przycisk „Uruchom ponownie" i poczekaj na pojawienie się następnego ekranu:

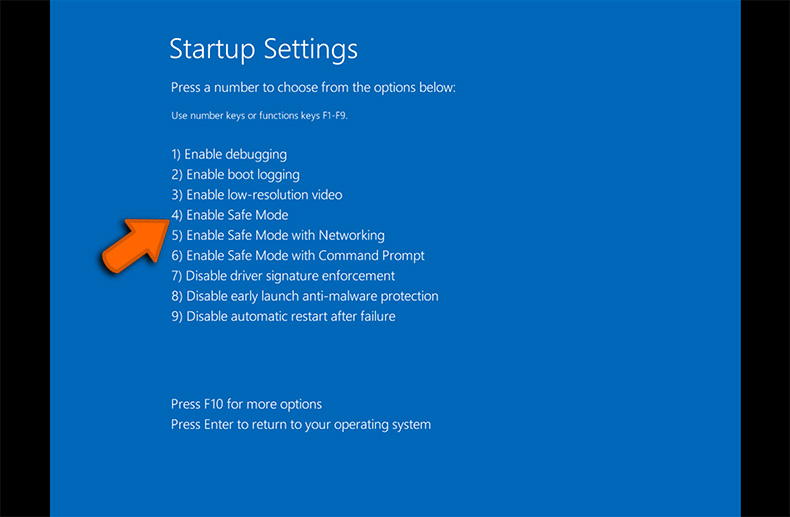

- Pojawi się menu z ponumerowanymi opcjami uruchamiania. Wybierz cyfrę 4 lub F4, aby uruchomić komputer w „Trybie awaryjnym":

Krok trzeci: Nie loguj się na konta użytkownika

Ten krok zapobiegnie wykryciu danych logowania przez pewne typy złośliwego oprogramowania, takie jak keyloggery. Ten krok dotyczy całego procesu i jak tylko podejrzewa się infekcję, należy unikać logowania się na konta użytkowników.

Krok czwarty: Monitoruj zasoby systemowe

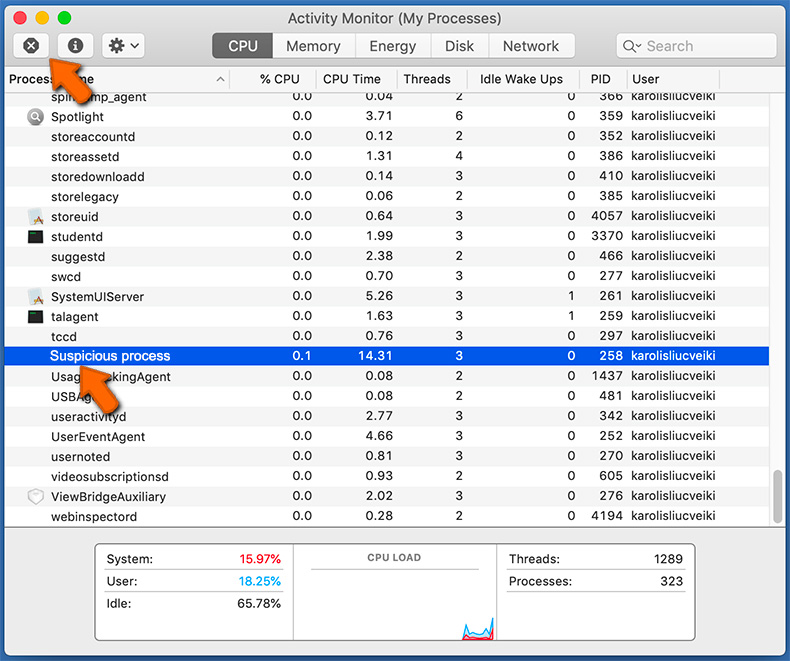

Jak wspomniano powyżej, malware może pobierać i wykorzystywać zasoby systemowe, takie jak procesor i pamięć RAM (szczególne nawiązanie do górników kryptowaluty opisanych powyżej). Po otwarciu aplikacji do monitorowania aktywności systemu operacyjnego można wykryć i zatrzymać podejrzane aplikacje.

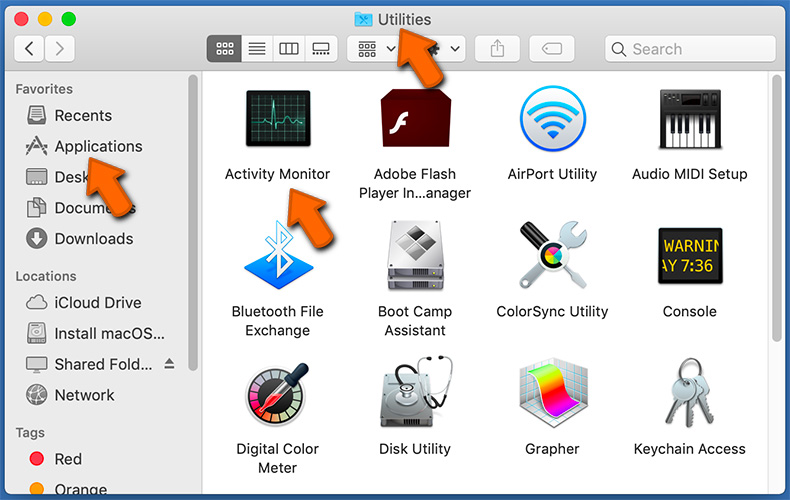

Aby otworzyć monitor systemu (Monitor aktywności) i zamknąć podejrzaną aplikację na komputerze Mac:

- W Finderze wybierz → Aplikacje → Narzędzia → Monitor aktywności:

- Wybierz Aplikację → Wyjdź:

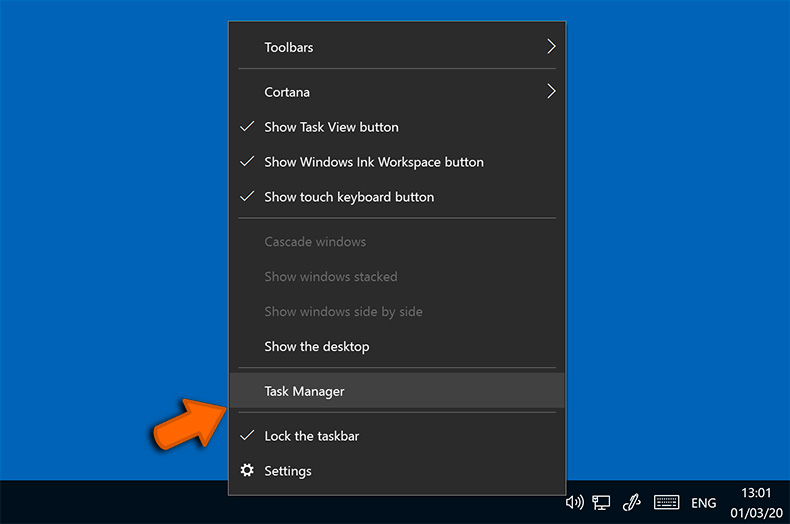

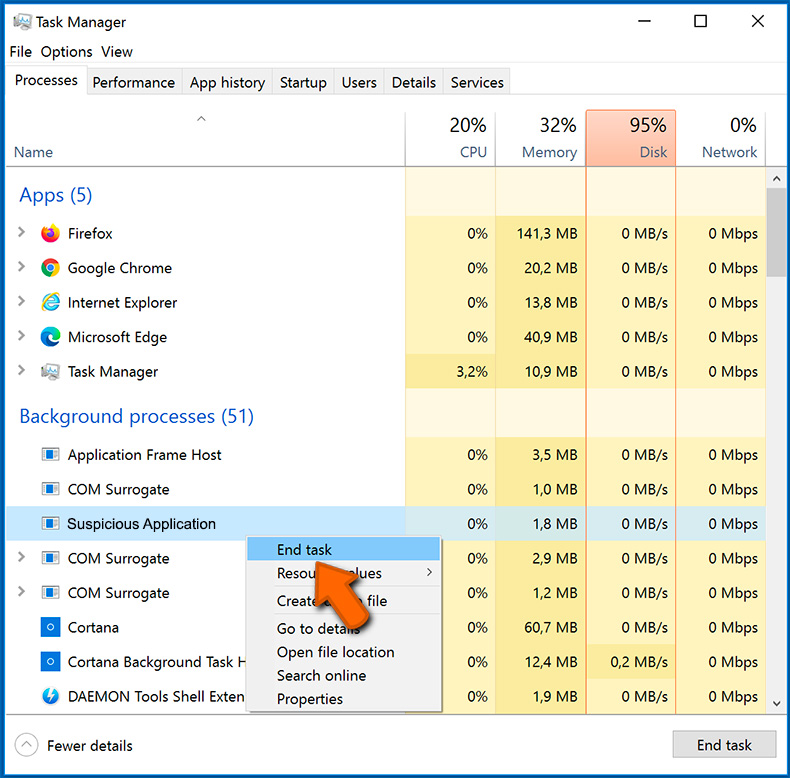

Aby otworzyć monitor systemu (Menedżer zadań) i zamknąć podejrzaną aplikację w systemie Windows:

- Kliknij prawym przyciskiem myszy menu Start → Menedżer zadań:

- Zlokalizuj podejrzany proces → Kliknij proces prawym przyciskiem myszy → Wybierz „Zakończ zadanie":

Krok piąty: Uruchom skanowanie w poszukiwaniu malware

Jeśli masz zainstalowane oprogramowanie zabezpieczające. Jeśli nie, zdecydowanie zaleca się zainstalowanie oprogramowania renomowanej firmy bezpieczeństwa, zainicjuj pełne skanowanie systemu. Większość produktów może wykryć i usunąć większość rodzajów malware. Ponadto zaleca się, aby użytkownicy zainstalowali dwa oddzielne programy, ponieważ jeden może nie wykryć tego, co może drugi.

Krok szósty: Napraw domyślną wyszukiwarkę, stronę domową i wyczyść pamięć podręczną

Niektóre szczepy malware, takie jak adware, często zmieniają stronę domową użytkownika. Użytkownicy muszą to poprawić, aby zapobiec dalszej możliwości ponownej infekcji. Poniższe informacje prezentują, jak zrobić to w najpopularniejszych przeglądarkach internetowych.

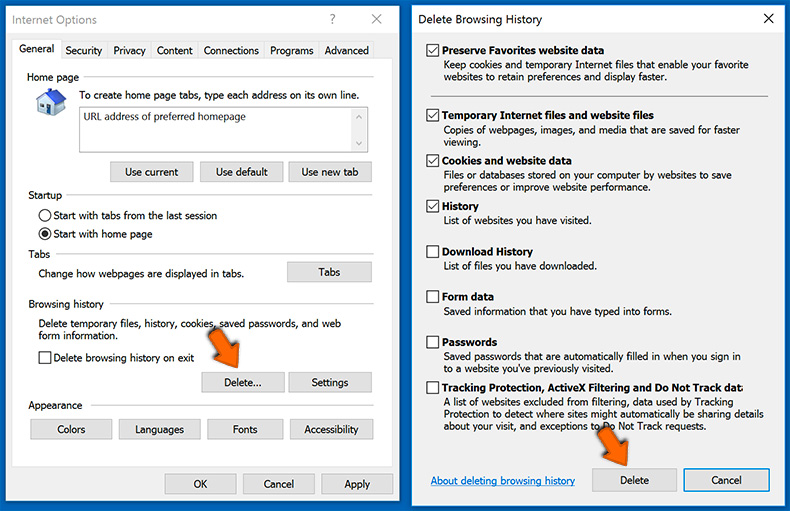

Internet Explorer (tylko dla Windows):

Zmiana domyślnej wyszukiwarki:

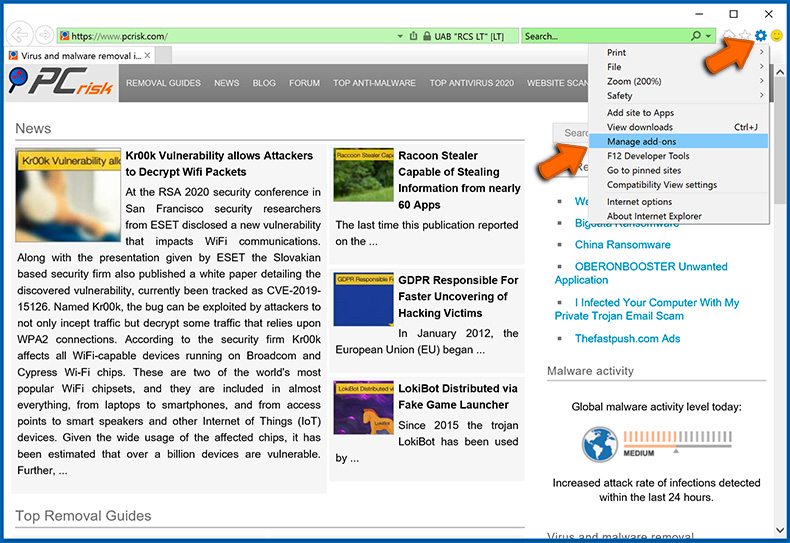

- Kliknij przycisk „Menu" (ikonę koła zębatego) i wybierz „Zarządzaj dodatkami":

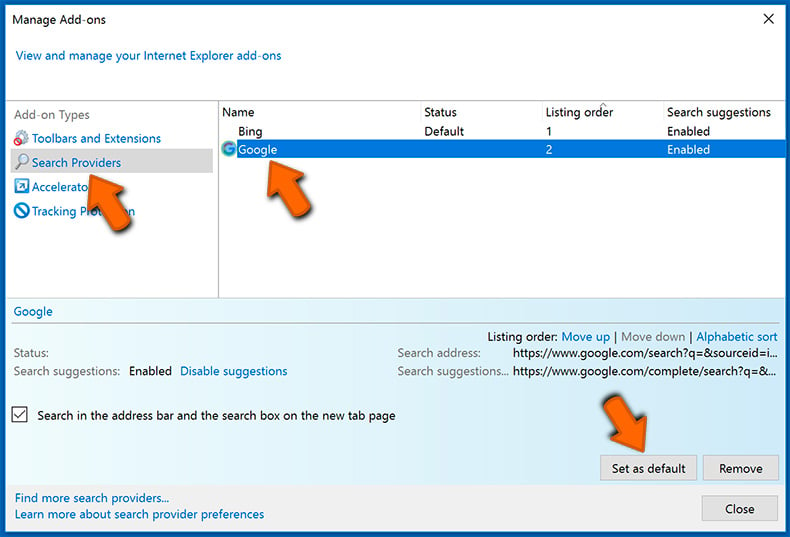

- Wybierz kartę „Dostawcy wyszukiwania", zlokalizuj preferowaną wyszukiwarkę, wybierz ją i kliknij „Ustaw jako domyślną". Zalecamy również usunięcie podejrzanych wyszukiwarek:

Zmiana strony domowej i czyszczenie danych przeglądania:

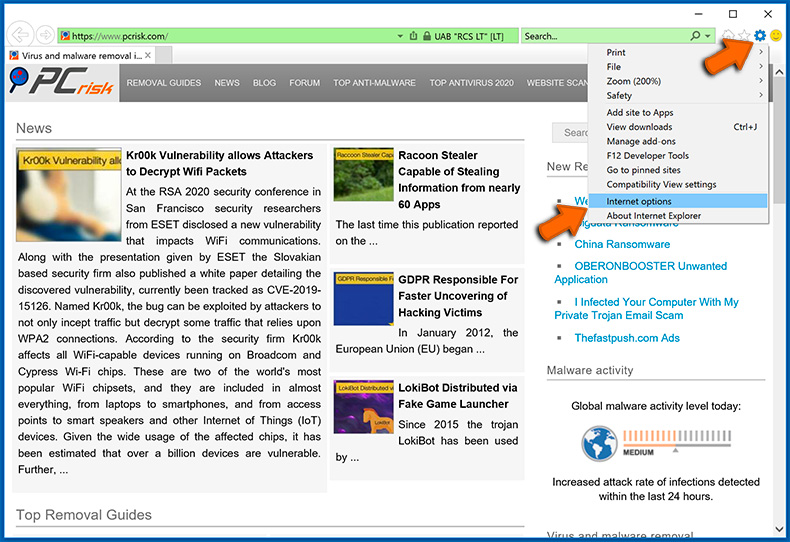

- Kliknij przycisk „Menu" (ikonę koła zębatego) i wybierz „Opcje internetowe":

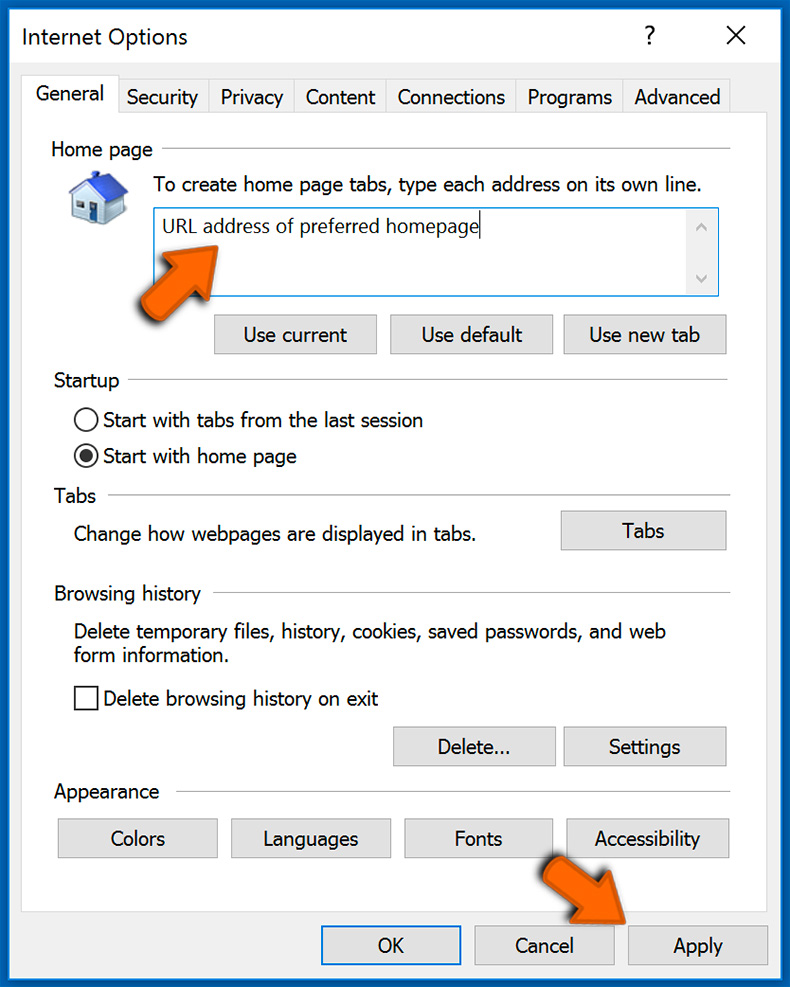

- Wprowadź preferowany adres URL i kliknij „Zastosuj":

- W sekcji „Historia przeglądania" kliknij przycisk „Usuń". Wybierz typy danych i kliknij „Usuń":

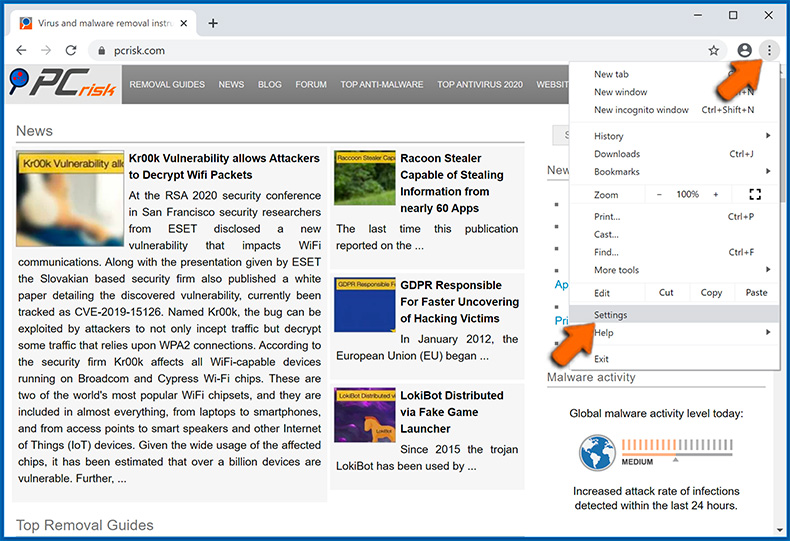

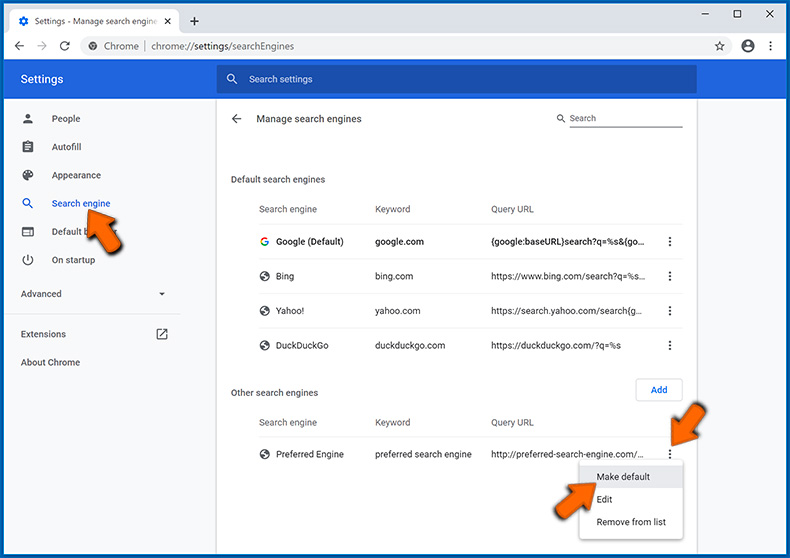

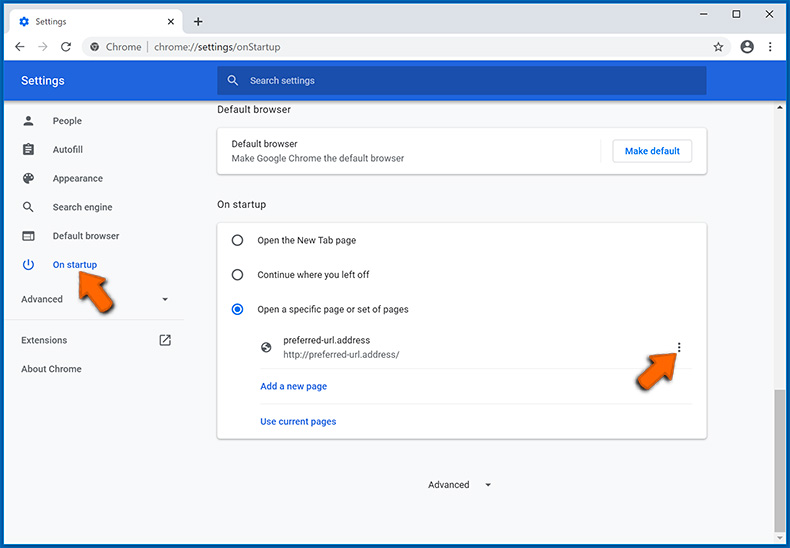

Chrome (dla Windows i Mac):

Zmiana domyślnej wyszukiwarki, URL strony domowej (nowej karty) i czyszczenie danych przeglądania:

- Otwórz ustawienia, klikając przycisk Menu (trzy kropki) i wybierając „Ustawienia":

- Wybierz kartę „Wyszukiwarka" po lewej stronie ekranu, kliknij trzy kropki obok preferowanej wyszukiwarki i wybierz „Ustaw jako domyślną". Możesz także usunąć wyszukiwarkę (która nie jest ustawiona jako domyślna) za pomocą tego samego menu podręcznego:

- Po lewej stronie ekranu wybierz zakładkę „Podczas uruchamiania", wybierz „Otwórz konkretną stronę lub zestaw stron", kliknij trzy kropki obok wyświetlanego wpisu, wybierz „Edytuj" i wprowadź preferowany adres URL:

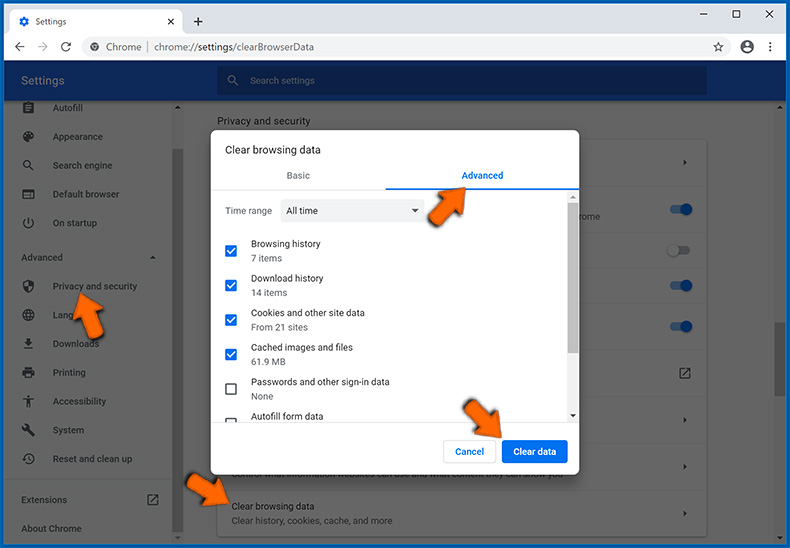

- W sekcji „Zaawansowane" po lewej stronie ekranu wybierz kartę „Prywatność i bezpieczeństwo". Przejdź do „Wyczyść dane przeglądania", wybierz kartę „Zaawansowane", wybierz zakres czasu i typy danych, które chcesz usunąć, i kliknij „Wyczyść dane":

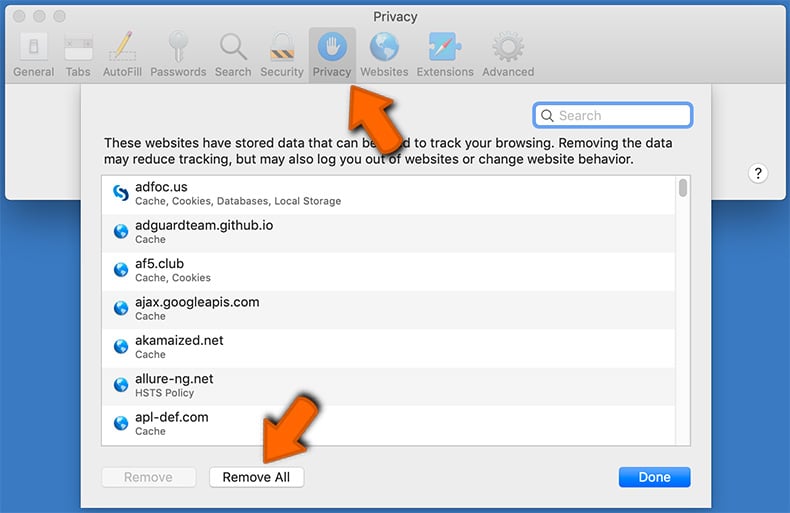

Safari (tylko dla Mac):

Zmiana adresu URL strony domowej, domyślnej wyszukiwarki i czyszczenie danych przeglądania:

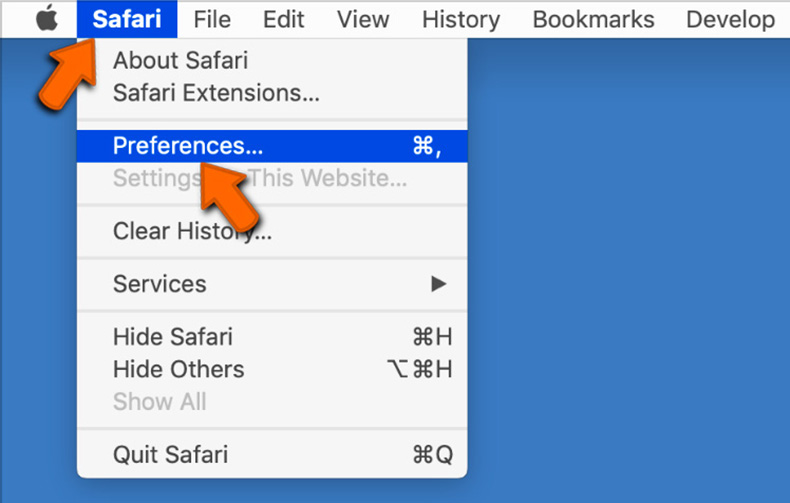

- W lewym górnym rogu ekranu kliknij przycisk „Safari" i wybierz „Preferencje":

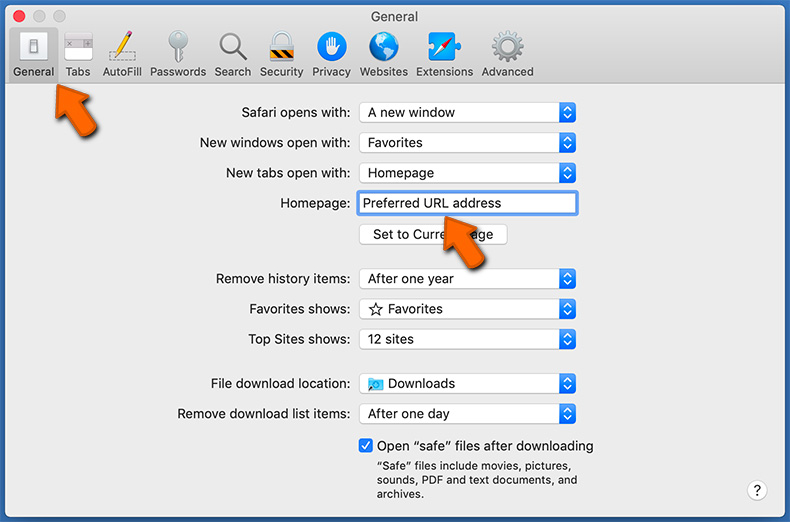

- Wybierz kartę „Ogólne", znajdź pole „Strona domowa" i wprowadź preferowaną domenę:

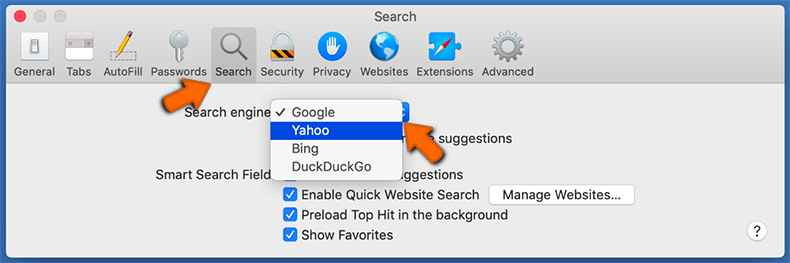

- Wybierz kartę „Szukaj", kliknij menu „Wyszukiwarka" i wybierz preferowaną wyszukiwarkę:

- Wybierz kartę „Prywatność", kliknij przycisk „Zarządzaj danymi witryny...", poczekaj na załadowanie danych, a następnie kliknij przycisk „Usuń wszystko":

Co jeśli te środki zawiodą?

W bardzo rzadkich przypadkach nawet po wykonaniu tych kroków malware może nadal znajdować się w systemie. Pozostaje jeszcze jedna opcja dostępna dla użytkowników. Jest to odpowiednik opcji nuklearnej, ale wykona swoje zadanie. Ta opcja polega na ponownej instalacji systemu operacyjnego komputera. Zaleca się, aby najpierw wykonać kopię zapasową wszystkich ważnych danych i skonsultować odpowiednie platformy pomocy technicznej oferowane przez Apple i Microsoft przed naciśnięciem dużego czerwonego przycisku.

Wskazówki dotyczące bezpiecznego korzystania z komputera

Przestrzegając tych łatwych do wdrożenia środków i nawyków, znacznie zmniejszasz ryzyko infekcji przez wiele wyżej wymienionych rodzin malware. Same środki nie wymagają posiadania dyplomu z informatyki, ale można z nich łatwo zrobić nawyki. Jeśli można zapobiec atakom malware, wszystko, co zostało omówione powyżej, nie jest konieczne, choć można mieć nadzieję, że nadal będzie to interesująca lektura pełna ważnych informacji.

Łaty

Jak wyszczególniono powyżej, jednym z typowych sposobów, w jaki hakerzy zdobywają drogę do urządzenia ofiary, jest wykorzystanie luk w oprogramowaniu i aplikacjach. Dzięki temu, że aktualizacje są pobierane i instalowane regularnie, te luki są skutecznie usuwane, co znacznie zmniejsza ryzyko stania się ofiarą.

Kopia zapasowa

Wykonując regularne kopie zapasowe ważnych danych, zabezpieczysz się nie tylko przed nieoczekiwanym, ale także ransomware. Nie jest to tylko sposób, aby zapobiec atakowi. Sam w sobie pomoże w przywróceniu sytuacji po ataku, usuwając potrzebę zapłaty okupu.

Zainstaluj oprogramowanie antywirusowe i antywirusowe

Biorąc pod uwagę liczbę bezpłatnych programów antywirusowych wiodących światowych firm zajmujących się bezpieczeństwem, naprawdę nie ma usprawiedliwienia, aby nie zainstalować żadnej formy oprogramowania bezpieczeństwa. Aby uzyskać znacznie bardziej kompleksową barierę ochronną z wieloma zalecanymi funkcjami, takimi jak menedżer haseł i VPN, wysoce zalecane są wersje płatne.

Wybierz silne hasła

Unikaj prostych haseł do zapamiętania. Są wygodne, ale hakerzy również je znają i mogą brutalnie włamać się na twoje konta, jeśli polegasz na domyślnych lub prostych hasłach. Kolejne zalecenia to regularna zmiana haseł lub posiadanie dedykowanego menedżera haseł.

Włącz uwierzytelnianie dwuskładnikowe (2FA)

Tam, gdzie to możliwe, włącz uwierzytelnianie dwuskładnikowe na swoich kontach użytkowników. Proste otrzymanie SMS-a, połączenie lub zalogowanie się do aplikacji jako dodatkowa bariera bezpieczeństwa podczas logowania na konta drastycznie zmniejsza ryzyko naruszenia bezpieczeństwa konta.