Jak odinstalować RAT Bella z systemu operacyjnego?

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Jak usunąć malware Bella z Mac?

Czym jest Bella?

Bella to nazwa szkodliwego programu, którego można używać do różnych złośliwych celów. Na przykład do kradzieży haseł, wykonywania różnych poleceń, przesyłania złośliwych plików i wykonywania innych czynności. Mówiąc najprościej, to malware działa jako trojan administracji zdalnej (RAT), co oznacza, że cyberprzestępcy mogą zdalnie wykonywać określone działania na zainfekowanych komputerach. Jeśli komputer Mac jest zainfekowany Bellą, to malware powinno zostać jak najszybciej odinstalowane.

Cyberprzestępcy stojący za Bellą mogą używać go jako narzędzia do uzyskiwania dostępu do kontaktów iCloud, Znajdź mojego iPhone'a, Znajdź moich przyjaciół, Kopii zapasowych iOS za pomocą tokenów lub haseł skradzionych ofierze. Ponadto to malware może nakłaniać do podania Apple ID i hasła za pośrednictwem aplikacji iTunes, nagrywać dźwięk za pomocą mikrofonu komputerowego (jeśli taki istnieje), odszyfrowywać i wyodrębniać hasła w pęku kluczy, kraść historię przeglądania z przeglądarek Chrome i Safari (oraz hasła z przeglądarki Chrome), przesyłać pliki, prosić o dane logowania i hasła pęku kluczy za pośrednictwem wiadomości systemowych, wyodrębniać tokeny uwierzytelniające iCloud i czatów z aplikacji MacOS Chat. Ponadto Bella może służyć jako narzędzie do uruchamiania różnych poleceń na zainfekowanych maszynach. Podsumowując, to malware może być wykorzystywane do kradzieży różnych poufnych informacji, które mogą zostać wykorzystane do kradzieży kont, tożsamości, dokonywania oszukańczych zakupów i transakcji. Ponadto może być używane do instalowania innego złośliwego oprogramowania w systemie operacyjnym (za pomocą poleceń powłoki), kradzieży osobistych, poufnych dokumentów i innych plików przechowywanych na komputerze, zmiany różnych haseł, a następnie szantażowania ofiar (np. żądania okupu w zamian za dostęp do niektórych kont, a nawet systemu operacyjnego) itp.

| Nazwa | Trojan zdalnego dostępu Bella |

| Typ zagrożenia | Malware Mac, wirus Mac |

| Typ zagrożenia | Trojan zdalnej administracji, wirus kradnący hasła |

| Nazwy wykrycia | Avast (MacOS:Bella-C), BitDefender (Backdoor.MAC.Bella.G), ESET-NOD32 (OSX/Spy.Bella.E), Kaspersky (HEUR:Backdoor.OSX.Bella.a), Pełna lista (VirusTotal) |

| Objawy | Trojany zdalnego dostępu są zaprojektowane, aby podstępnie infiltrować komputer ofiary i pozostawać cicho, w wyniku czego na zainfekowanej maszynie nie ma jasno widocznych objawów. |

| Metody dystrybucji | Zainfekowane załączniki e-mail, złośliwe ogłoszenia internetowe, inżynieria społeczna, narzędzia "łamania" oprogramowania. |

| Zniszczenie | Skradzione hasła i informacje bankowe, kradzież tożsamości, instalacja innego malware, ograniczony dostęp do systemu operacyjnego |

| Usuwanie malware (Mac) | Aby usunąć możliwe infekcje malware, przeskanuj komputer Mac profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Kilka innych przykładów malware, które cyberprzestępcy wykorzystują do podobnych celów, to Eleanor, Proton i XAgentOSX. Zwykle używają RAT do kradzieży poufnych informacji i/lub infekowania komputerów innym malware. W taki czy inny sposób ich głównym celem jest generowanie przychodów w złośliwy sposób przy użyciu możliwości/funkcji określonego złośliwego oprogramowania.

Jak złośliwe oprogramowanie zostało zainstalowane na moim komputerze?

Często przestępcy rozsyłają malware wysyłając wiadomości e-mail (złośliwego spamu), które zawierają zakaźne załączniki lub linki przeznaczone do pobierania złośliwych plików. Ich celem jest oszukanie odbiorców, aby otworzyli złośliwy plik, którego celem jest zainfekowanie komputera/systemu operacyjnego malware. Kilka przykładów plików, które cyberprzestępcy dołączają do swoich wiadomości, to złośliwe oprogramowanie Microsoft Office, dokumenty PDF, pliki wykonywalne, takie jak .exe, pliki archiwów, takie jak ZIP, RAR i pliki JavaScript. Próby aktywowania licencjonowanego oprogramowania za pomocą nieoficjalnych narzędzi aktywacyjnych („łamania" oprogramowania) stron trzecich mogą również spowodować instalację złośliwego oprogramowania. Takie narzędzia mają nielegalnie omijać aktywację licencjonowanego oprogramowania, chociaż często zamiast tego infekują komputery malware. Trojany to złośliwe programy, które często mogą powodować infekcje łańcuchowe - instalować inne malware. Jednak aby móc rozpowszechniać złośliwe oprogramowanie w ten sposób, cyberprzestępcy muszą nakłonić użytkowników do zainstalowania trojanów. Sieci peer-to-peer (np. klienci torrent, eMule), zewnętrzne programy do pobierania, instalatory, strony internetowe z freeware do pobrania, strony z bezpłatnym hostingiem plików itp. również mogą być wykorzystywane do rozsyłania złośliwych programów. Zwykle odbywa się to poprzez zamaskowanie szkodliwych plików jako legalnych i nieszkodliwych. Gdy użytkownicy je pobierają i otwierają, instalują malware. Jeszcze jednym popularnym sposobem rozsyłania złośliwego oprogramowania są fałszywe narzędzia do aktualizacji oprogramowania innych firm. Infekują komputery, wykorzystując błędy, luki nieaktualnego oprogramowania zainstalowanego w systemie operacyjnym lub instalując złośliwe programy zamiast aktualizacji i poprawek do zainstalowanych programów.

Jak uniknąć instalacji malware?

Nie należy ufać nieistotnym e-mailom otrzymanym z podejrzanego, nieznanego adresu i zawierającym załącznik lub link do strony internetowej: często tego rodzaju wiadomości wysyłają cyberprzestępcy, którzy próbują oszukać odbiorców, aby zainfekowali komputery malware. Oprogramowanie i pliki należy pobierać z oficjalnych witryn oraz za pośrednictwem bezpośrednich linków do pobierania. Sieci peer-to-peer, zewnętrzne programy do pobierania (i instalatory) nieoficjalne strony (i inne źródła pobierania) są często wykorzystywane przez cyberprzestępców jako narzędzia do dystrybucji złośliwych plików i programów. Zainstalowane oprogramowanie należy aktualizować i/lub aktywować wyłącznie za pomocą wbudowanych funkcji i/lub narzędzi zaprojektowanych przez jego oficjalnych programistów. Nigdy nie należy do tego używać innych (nieoficjalnych, zewnętrznych) narzędzi. Ponadto używanie ich do aktywacji licencjonowanego oprogramowania jest nielegalne. Ponadto system operacyjny powinien być regularnie skanowany za pomocą renomowanego oprogramowania antywirusowego lub antyspyware. Jeśli twój komputer jest już zainfekowany malware, zalecamy wykonanie skanowania za pomocą Combo Cleaner, aby automatycznie je usunąć.

Lista funkcji Bella:

- Ekstrakcja tokenów i haseł z Kontaktów iCloud, Znajdź mojego iPhone'a, Znajdź moich znajomych, Kopii zapasowych iOS

- Wyłudzanie hasła do Apple ID poprzez monit iTunes

- Nagrywanie audio

- Automatyczne odszyfrowywanie i wyodrębnianie pęku kluczy po wykryciu haseł pęku kluczy

- Wyodrębnianie historii Chrome i Safari

- Transfer plików

- Ekstrakcja haseł Google Chrome

- Wyłudzanie hasła logowania/pęku kluczy za pośrednictwem monitu systemu operacyjnego

- Wytrwałość

- Wykonywanie poleceń powłoki

- Odwracanie VNC

- Ekstrakcja tokena iCloud

- Wyliczanie kopii zapasowych iTunes iOS

- Wyodrębnianie historii czatów w systemie macOS

Natychmiastowe automatyczne usunięcie malware na Mac:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania na Mac. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner dla Mac

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest ograniczony trzydniowy okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Czym jest Bella?

- KROK 1. Usuwanie plików i folderów powiązanych z PUA z OSX.

- KROK 2. Usuwanie zwodniczych rozszerzeń z Safari.

- KROK 3. Usuwanie zwodniczych dodatków z Google Chrome.

- KROK 4. Usuwanie potencjalnie niechcianych wtyczek z Mozilla Firefox.

Film pokazujący, jak usunąć adware i porywaczy przeglądarki z komputera Mac:

Usuwanie potencjalnie niechcianych aplikacji:

Usuwanie potencjalnie niechcianych aplikacji z twojego folderu "Aplikacje":

Kliknij ikonę Finder. W oknie Finder wybierz "Aplikacje". W folderze aplikacji poszukaj "MPlayerX", "NicePlayer" lub innych podejrzanych aplikacji i przenieś je do Kosza. Po usunięciu potencjalnie niechcianych aplikacji, które powodują reklamy internetowe, przeskanuj swój Mac pod kątem wszelkich pozostałych niepożądanych składników.

Usuwanie plików i folderów powiązanych z trojan zdalnego dostępu bella:

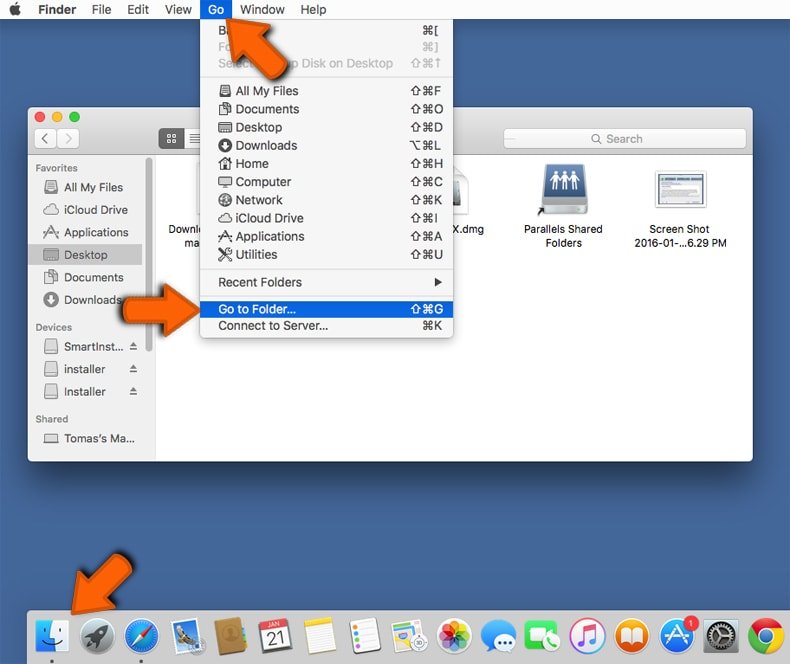

Kliknij ikonę Finder na pasku menu, wybierz Idź i kliknij Idź do Folderu...

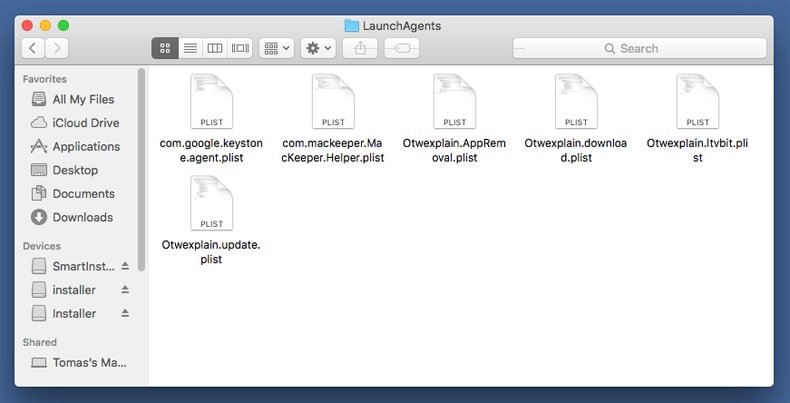

Poszukaj plików wygenerowanych przez adware w folderze /Library/LaunchAgents:

Poszukaj plików wygenerowanych przez adware w folderze /Library/LaunchAgents:

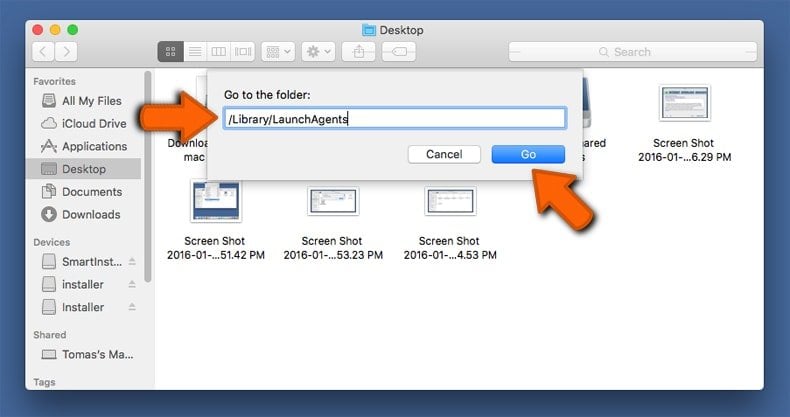

W pasku Przejdź do Folderu... wpisz: /Library/LaunchAgents

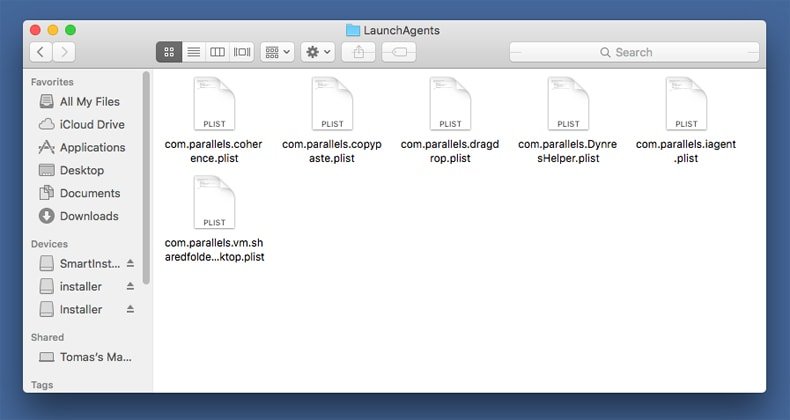

W folderze "LaunchAgents" poszukaj wszelkich ostatnio dodanych i podejrzanych plików oraz przenieś je do Kosza. Przykłady plików wygenerowanych przez adware - "installmac.AppRemoval.plist", "myppes.download.plist", "mykotlerino.ltvbit.plist", "kuklorest.update.plist" itd. Adware powszechnie instaluje wiele plików z tym samym rozszerzeniem.

W folderze "LaunchAgents" poszukaj wszelkich ostatnio dodanych i podejrzanych plików oraz przenieś je do Kosza. Przykłady plików wygenerowanych przez adware - "installmac.AppRemoval.plist", "myppes.download.plist", "mykotlerino.ltvbit.plist", "kuklorest.update.plist" itd. Adware powszechnie instaluje wiele plików z tym samym rozszerzeniem.

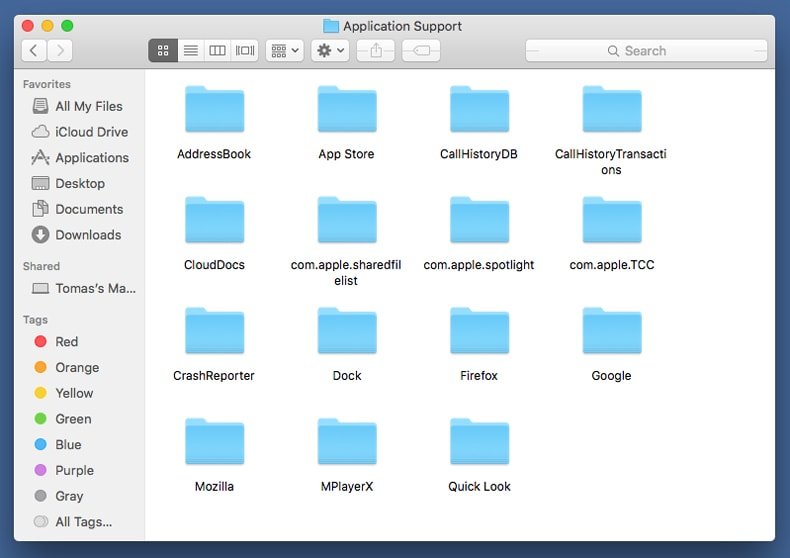

Poszukaj plików wygenerowanych przez adware w folderze /Library/Application Support:

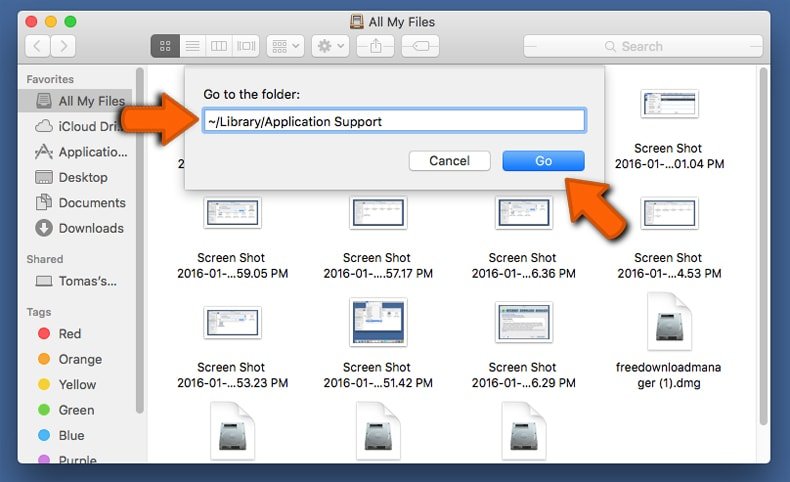

Poszukaj plików wygenerowanych przez adware w folderze /Library/Application Support:

W pasku Przejdź do Folderu... wpisz: /Library/Application Support

W folderze "Application Support" sprawdź wszelkie ostatnio dodane i podejrzane foldery. Przykładowo "MplayerX" lub "NicePlayer" oraz przenieś te foldery do Kosza..

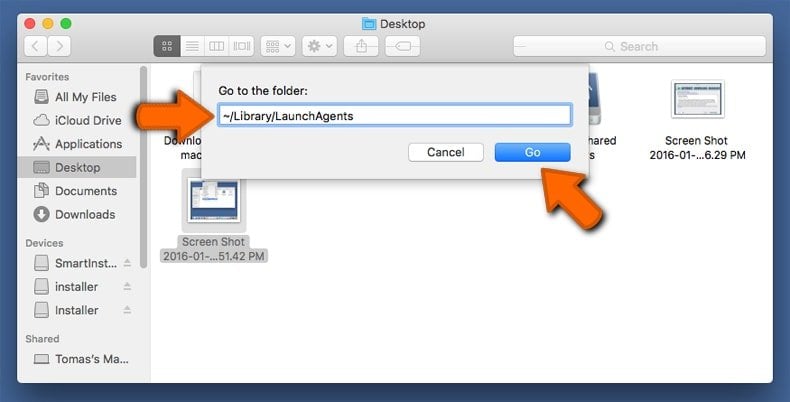

Poszukaj plików wygenerowanych przez adware w folderze ~/Library/LaunchAgents:

Poszukaj plików wygenerowanych przez adware w folderze ~/Library/LaunchAgents:

W pasku Przejdź do Folderu... i wpisz: ~/Library/LaunchAgents

W folderze "LaunchAgents" poszukaj wszelkich ostatnio dodanych i podejrzanych plików oraz przenieś je do Kosza. Przykłady plików wygenerowanych przez adware - "installmac.AppRemoval.plist", "myppes.download.plist", "mykotlerino.ltvbit.plist", "kuklorest.update.plist" itp. Adware powszechnie instaluje szereg plików z tym samym rozszerzeniem.

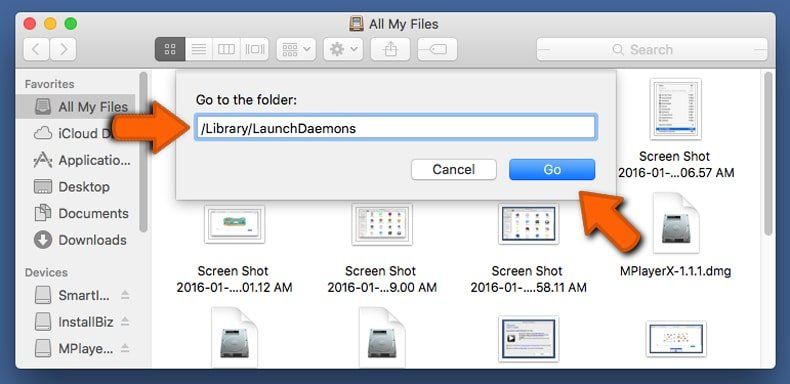

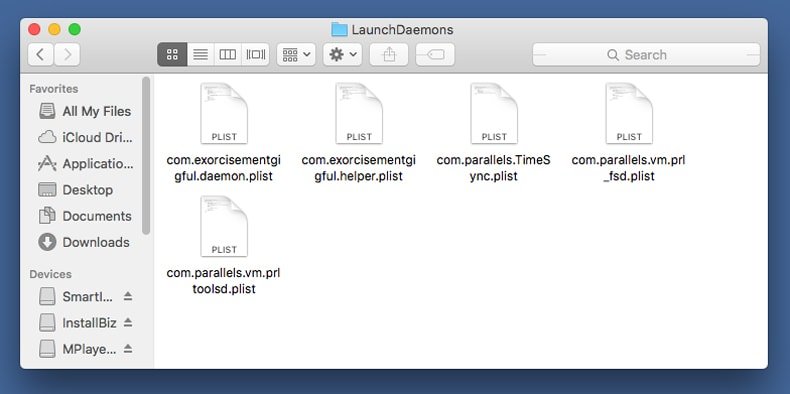

Poszukaj plików wygenerowanych przez adware w folderze /Library/LaunchDaemons:

Poszukaj plików wygenerowanych przez adware w folderze /Library/LaunchDaemons:

W pasku Przejdź do Folderu... wpisz: /Library/LaunchDaemons

W folderze "LaunchDaemons" poszukaj wszelkich podejrzanych plików. Przykładowo: "com.aoudad.net-preferences.plist", "com.myppes.net-preferences.plist", "com.kuklorest.net-preferences.plist", "com.avickUpd.plist" itp. oraz przenieś je do Kosza.

W folderze "LaunchDaemons" poszukaj wszelkich podejrzanych plików. Przykładowo: "com.aoudad.net-preferences.plist", "com.myppes.net-preferences.plist", "com.kuklorest.net-preferences.plist", "com.avickUpd.plist" itp. oraz przenieś je do Kosza.

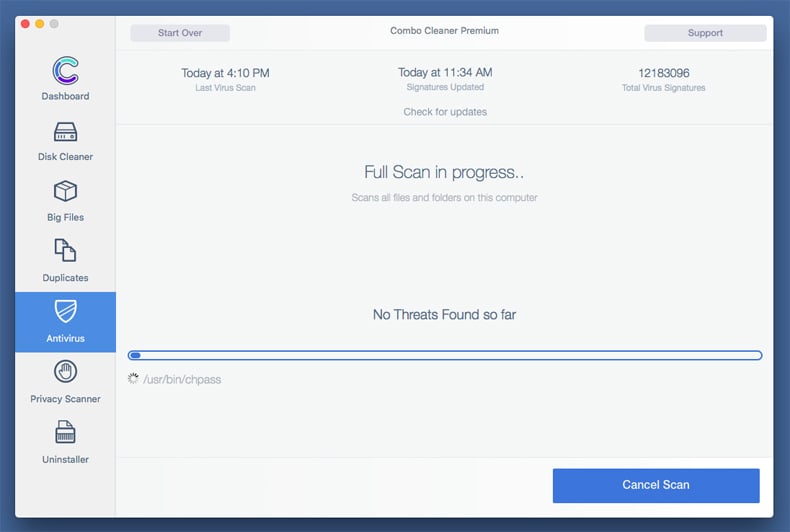

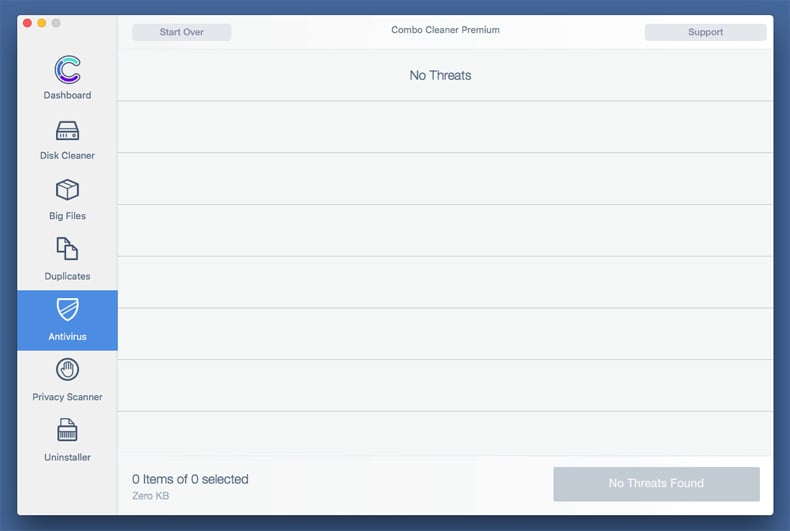

Przeskanuj swój Mac za pomocą Combo Cleaner:

Przeskanuj swój Mac za pomocą Combo Cleaner:

Jeśli wykonałeś wszystkie kroki we właściwej kolejności, twój Mac powinien być wolny od infekcji. Aby mieć pewność, że twój system nie jest zainfekowany, uruchom skanowanie przy użyciu programu Combo Cleaner Antivirus. Pobierz GO TUTAJ. Po pobraniu pliku kliknij dwukrotnie instalator combocleaner.dmg, w otwartym oknie przeciągnij i upuść ikonę Combo Cleaner na górze ikony aplikacji. Teraz otwórz starter i kliknij ikonę Combo Cleaner. Poczekaj, aż Combo Cleaner zaktualizuje bazę definicji wirusów i kliknij przycisk "Start Combo Scan" (Uruchom skanowanie Combo).

Combo Cleaner skanuje twój komputer Mac w poszukiwaniu infekcji malware. Jeśli skanowanie antywirusowe wyświetla "nie znaleziono żadnych zagrożeń" - oznacza to, że możesz kontynuować korzystanie z przewodnika usuwania. W przeciwnym razie, przed kontynuowaniem zaleca się usunięcie wszystkich wykrytych infekcji.

Po usunięciu plików i folderów wygenerowanych przez adware, kontynuuj w celu usunięcia złośliwych rozszerzeń ze swoich przeglądarek internetowych.

Usuwanie strony domowej i domyślnej wyszukiwarki trojan zdalnego dostępu bella z przeglądarek internetowych:

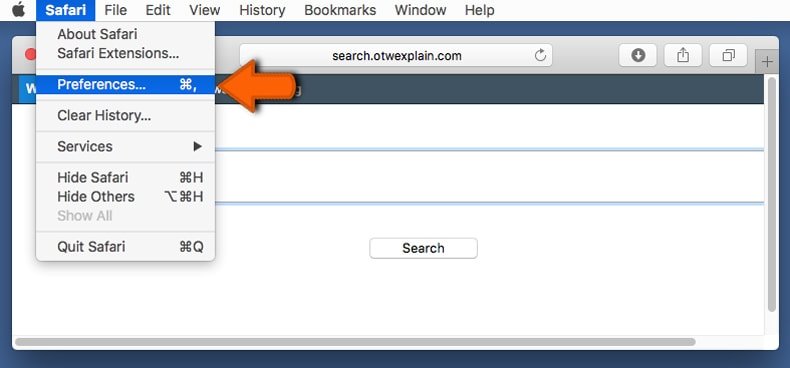

Usuwanie złośliwych rozszerzeń z Safari:

Usuwanie złośliwych rozszerzeń z Safari:

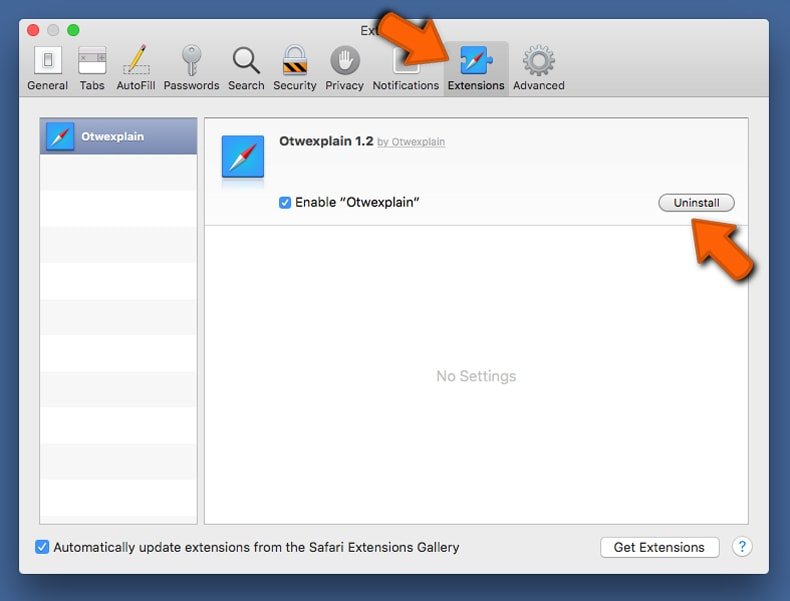

Usuwanie rozszerzeń powiązanych z trojan zdalnego dostępu bella z Safari:

Otwórz przeglądarkę Safari. Z paska menu wybierz "Safari" i kliknij "Preferencje...".

W oknie "Preferencje" wybierz zakładkę "Rozszerzenia" i poszukaj wszelkich ostatnio zainstalowanych oraz podejrzanych rozszerzeń. Po ich zlokalizowaniu kliknij znajdujących się obok każdego z nich przycisk „Odinstaluj". Pamiętaj, że możesz bezpiecznie odinstalować wszystkie rozszerzenia ze swojej przeglądarki Safari – żadne z nich nie ma zasadniczego znaczenia dla jej prawidłowego działania.

- Jeśli w dalszym ciągu masz problemy z niechcianymi przekierowaniami przeglądarki oraz niechcianymi reklamami - Przywróć Safari.

Usuwanie złośliwych wtyczek z Mozilla Firefox:

Usuwanie złośliwych wtyczek z Mozilla Firefox:

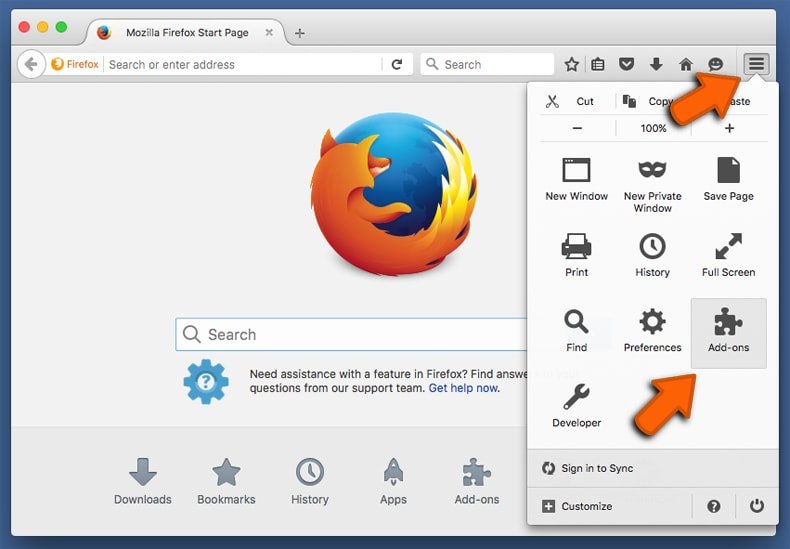

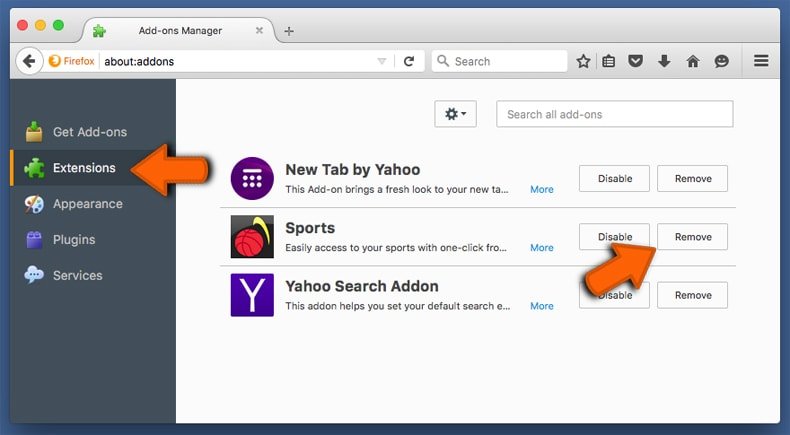

Usuwanie dodatków powiązanych z trojan zdalnego dostępu bella z Mozilla Firefox:

Otwórz przeglądarkę Mozilla Firefox. W prawym górnym rogu ekranu kliknij przycisk "Otwórz Menu" (trzy linie poziome). W otwartym menu wybierz "Dodatki".

Wybierz zakładkę "Rozszerzenia" i poszukaj ostatnio zainstalowanych oraz podejrzanych dodatków. Po znalezieniu kliknij przycisk "Usuń" obok każdego z nich. Zauważ, że możesz bezpiecznie odinstalować wszystkie rozszerzenia z przeglądarki Mozilla Firefox – żadne z nich nie ma znaczącego wpływu na jej normalne działanie.

- Jeśli nadal doświadczasz problemów z przekierowaniami przeglądarki oraz niechcianymi reklamami - Przywróć Mozilla Firefox.

Usuwanie złośliwych rozszerzeń z Google Chrome:

Usuwanie złośliwych rozszerzeń z Google Chrome:

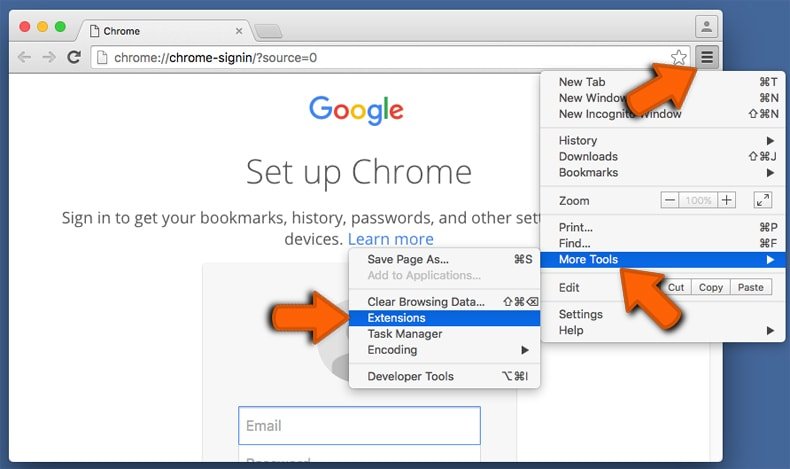

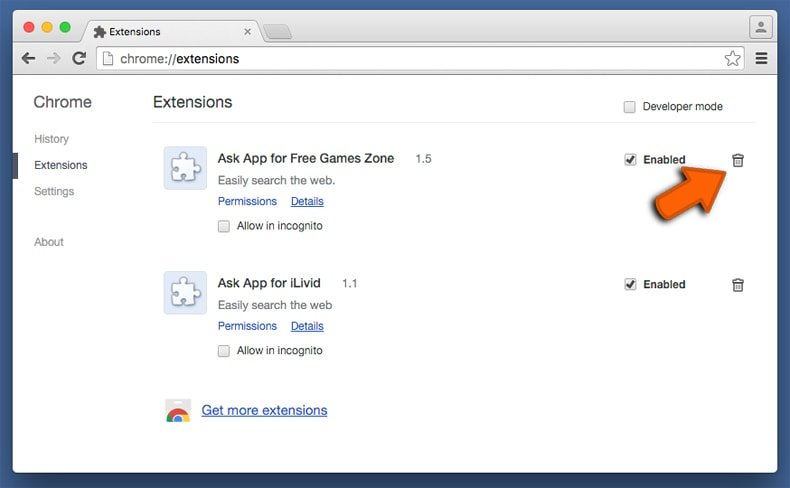

Usuwanie dodatków powiązanych z trojan zdalnego dostępu bella z Google Chrome:

Otwórz Google Chrome i kliknij przycisk "Menu Chrome" (trzy linie poziome) zlokalizowany w prawym górnym rogu okna przeglądarki. Z rozwijanego menu wybierz "Więcej narzędzi" oraz wybierz "Rozszerzenia".

W oknie "Rozszerzenia" poszukaj wszelkich ostatnio zainstalowanych i podejrzanych dodatków. Po znalezieniu kliknij przycisk "Kosz" obok każdego z nich. Zauważ, że możesz bezpiecznie odinstalować wszystkie rozszerzenia z przeglądarki Google Chrome – żadne z nich nie ma znaczącego wpływu na jej normalne działanie.

- Jeśli nadal doświadczasz problemów z przekierowaniami przeglądarki oraz niechcianymi reklamami - PrzywróćGoogle Chrome.

▼ Pokaż dyskusję