Jak usunąć trojana zdalnego dostępu Vultur z systemu operacyjnego?

![]() Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Czym jest Vultur?

Vultur to szkodliwy program sklasyfikowany jako RAT (trojan dostępu zdalnego). Malware w ramach tej klasyfikacji działa poprzez umożliwienie zdalnego dostępu i kontroli nad zainfekowanymi urządzeniami. Vultur atakuje systemy operacyjne Android. To złośliwe oprogramowanie ma na celu uzyskanie danych uwierzytelniających do bankowości internetowej i portfela kryptowalutowego ofiar.

Banki australijskie, włoskie i hiszpańskie były jednymi z najczęściej atakowanych przez tego trojana. Mniejsze kampanie koncentrowały się na instytucjach bankowych z Holandii i Wielkiej Brytanii. Dodatkowo lista portfeli kryptowalutowych atakowanych przez RAT Vultur jest obszerna.

Szczegółowe informacje o RAT Vultur

Jak wspomniano na początku, Vultur RAT umożliwia cyberprzestępcom zdalny dostęp i kontrolę zainfekowanych urządzeń z Androidem. Podobnie jak większość szkodliwych programów atakujących urządzenia z tym systemem operacyjnym, Vultur korzysta z usług ułatwień dostępu w celu ustanowienia kontroli nad urządzeniami. Usługi te mają na celu zapewnienie dodatkowej pomocy w czytaniu i interakcji z urządzeniem.

Usługi ułatwień dostępu Androida mogą odczytywać to, co jest wyświetlane na ekranie urządzenia i symulować ekran dotykowy. Złośliwy program Vultur podnosi swoje uprawnienia poprzez usługi ułatwień dostępu poprzez ciągłe wyświetlanie okienek pop-up, które żądają włączenia wyżej wymienionych usług.

Po przyznaniu uprawnień malware ukrywa swoją aplikację i zaczyna nadużywać usług ułatwień dostępu. W związku z tym Vultur może odblokować urządzenie i naśladować gesty/pociągnięcia, aby urządzenie zostało uruchomione.

Podstawowe funkcje tego trojana to nagrywanie ekranu i zapisywanie naciśnięć klawiszy (tj. nagrywanie naciśnięć klawiszy). W przeciwieństwie do większości malware bankowego ukierunkowanego na Androida, Vultur nie wyświetla fałszywych okien logowania w celu zebrania danych logowania. Ten RAT wykorzystuje w tym celu wcześniej wspomniane funkcje.

Aby rozwinąć, funkcja nagrywania ekranu Vultur opiera się na VNC (Virtual Network Computing). Jest to obszerny termin odnoszący się do procedur/oprogramowania, od współdzielenia ekranu po zdalny dostęp. Trojan wykorzystuje swoje możliwości nagrywania ekranu w połączeniu z keyloggerami w celu uzyskania niezbędnych informacji (np. identyfikatorów, adresów e-mail, nazw użytkowników, haseł itp.) w celu uzyskania kontroli nad kontami bankowymi ofiar i portfelami kryptowalutowymi.

Po uzyskaniu niezbędnych danych cyberprzestępcy mogą dokonywać nieuczciwych transakcji i/lub nieautoryzowanych zakupów. Ten złośliwy program może również pozyskiwać listę zainstalowanych aplikacji, uniemożliwiać użytkownikom jego odinstalowanie i podszywać się pod legalne aplikacje (np. „Protection Guard").

Podsumowując, infekcje Vultur mogą prowadzić do poważnych problemów prywatności, znacznych strat finansowych i kradzieży tożsamości. Jeśli wiadomo/podejrzewa się, że RAT Vultur (lub inne złośliwe oprogramowanie) już zainfekował urządzenie, należy użyć programu antywirusowego, aby go natychmiast usunąć.

| Nazwa | Trojan zdalnego dostępu Vultur |

| Typ zagrożenia | Złośliwe oprogramowanie na Androida, złośliwa aplikacja, niechciana aplikacja. |

| Nazwy wykrycia | Avast-Mobile (Android:Evo-gen [Trj]), BitDefenderFalx (Android.Trojan.Vultur.B), ESET-NOD32 (wariant Android/Spy.Vultur.A), Kaspersky (HEUR:Backdoor.AndroidOS.Vultur.a), Pełna lista (VirusTotal) |

| Objawy | Urządzenie działa wolno, ustawienia systemu są zmieniane bez zgody użytkownika, pojawiają się podejrzane aplikacje, znacznie wzrasta zużycie danych i baterii, przeglądarki przekierowują na podejrzane strony internetowe, wyświetlane są natrętne reklamy. |

| Metody dystrybucji | Zainfekowane załączniki do wiadomości e-mail, złośliwe reklamy online, socjotechnika, zwodnicze aplikacje, oszukańcze strony internetowe. |

| Zniszczenie | Skradzione dane osobowe (wiadomości prywatne, loginy/hasła itp.), zmniejszona wydajność urządzenia, szybkie rozładowywanie baterii, zmniejszona prędkość internetu, ogromne straty danych, straty finansowe, skradziona tożsamość (złośliwe aplikacje mogą nadużywać aplikacji komunikacyjnych). |

| Usuwanie malware (Android) | Aby usunąć infekcje malware, nasi badacze bezpieczeństwa zalecają przeskanowanie twojego urządzenia z Androidem legalnym oprogramowaniem anty-malware. Polecamy Avast, Bitdefender, ESET or Malwarebytes. |

Ogólne informacje o malware

TeaBot, Ghimob, MRAT i BlackRock to tylko niektóre przykłady złośliwego oprogramowania zaprojektowanego w celu infekowania systemów operacyjnych Android. Malware może mieć wiele złośliwych zdolności, które mogą występować w różnych kombinacjach. Co więcej, takie programy mogą być wykorzystywane do wielu szkodliwych celów.

Popularne funkcje malware obejmują: usuwanie treści z systemu, ekstrakcję danych z przeglądarek i innych aplikacji, szyfrowanie danych i/lub blokowanie ekranu w celu okupu (ransomware), pobieranie/instalację dodatkowego malware, włączanie zdalnego dostępu i kontroli (RAT), wykorzystanie zasobów systemowych do wydobywania kryptowaluty (koparki kryptowaluty), szpiegostwo (nagrywanie ekranu, bagrywanie naciśnięć klawiszy, audio/wideo za pomocą mikrofonów i kamer) itd.

Niezależnie od tego, jak działa złośliwe oprogramowanie, jego jedynym celem jest generowanie zysku dla korzystających z niego cyberprzestępców. Co więcej, wszystkie infekcje malware mogą prowadzić do różnych poważnych problemów. Dlatego wszystkie zagrożenia i problemy muszą zostać usunięte natychmiast po wykryciu.

Jak Vultur dostał się na moje urządzenie?

Zaobserwowano, że Vultur został wstrzyknięty do systemów przez trojana. ładującego inne produkty. Zauważono, że malware zaprojektowane do wywoływania infekcji Vultur rozsyłało się pod przykrywką aplikacji związanych z fitnessem i uwierzytelnianiem, które były dystrybuowane za pośrednictwem Sklepu Google Play. W czasie badań fałszywe aplikacje miały tysiące pobrań, co oznacza, że zakres działania Vultura mógł być dość duży.

Ogólnie rzecz ujmując, malware jest często zamaskowane lub dołączone do zwykłego oprogramowania/mediów. Jednak częściej rozsyła się za pośrednictwem podejrzanych kanałów pobierania (np. nieoficjalnych witryn i stron z freeware, sieci udostępniania peer-to-peer itp.), a nie wiarygodnych źródeł, z których jest bardziej prawdopodobne, że zostanie wykryte i usunięte.

Nielegalne narzędzia aktywacyjne („pirackie") i fałszywe aktualizacje to najlepsze przykłady narzędzi rozsyłających złośliwe oprogramowanie. „Pirackie" narzędzia mogą powodować infekcje zamiast aktywować licencjonowane produkty. Nielegalne aktualizacje infekują systemy, wykorzystując błędy nieaktualnych programów i/lub instalując malware zamiast obiecane aktualizacje.

Kampanie spamowe są również wykorzystywane do rozsyłania malware. Termin ten określa operację na dużą skalę, podczas której wysyłane są tysiące zwodniczych e-maili. Oszustwa mogą zawierać dołączone do nich zainfekowane pliki lub linki do pobrania takich treści.

Zakaźne pliki mogą mieć różne formaty, np. archiwów (RAR, ZIP), plików wykonywalnych (.exe, .run itp.), dokumentów PDF i Microsoft Office, JavaScript itd. Łańcuch infekcji jest uruchamiany, gdy pliki są wykonywane, uruchamiane lub w inny sposób otwierane.

Jak uniknąć instalacji malware?

Zaleca się korzystanie wyłącznie z oficjalnych i zweryfikowanych kanałów pobierania. Oprogramowanie musi być aktywowane i aktualizowane przy użyciu funkcji zapewnionych przez prawdziwych programistów. Nie wolno otwierać podejrzanych/nieistotnych e-maili, a w szczególności znajdujących się w nich załączników lub linków.

Aby zapewnić integralność urządzenia i prywatność użytkownika, najważniejsze jest posiadanie zainstalowanego i regularnie aktualizowanego renomowanego oprogramowania antywirusowego/antyspyware. Ponadto programy te muszą być używane do wykonywania regularnych skanów systemu i usuwania wykrytych/potencjalnych zagrożeń.

Szybkie menu:

- Wprowadzenie

- Jak usunąć historię przeglądania z przeglądarki Chrome?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Chrome?

- Jak przywrócić przeglądarkę Chrome?

- Jak usunąć historię przeglądania z przeglądarki Firefox?

- Jak wyłączyć powiadomienia przeglądarki z przeglądarki Firefox?

- Jak przywrócić przeglądarkę Firefox?

- Jak odinstalować potencjalnie niechciane i/lub złośliwe aplikacje?

- Jak uruchomić urządzenie z Androidem w "Trybie awaryjnym"?

- Jak sprawdzić wykorzystanie baterii przez różne aplikacje?

- Jak sprawdzić zużycie danych przez różne aplikacje?

- Jak zainstalować najnowsze aktualizacje oprogramowania?

- Jak przywrócić system do jego stanu domyślnego?

- Jak wyłączyć aplikacje, które mają uprawnienia administratora?

Usuń historię przeglądania z przeglądarki Chrome:

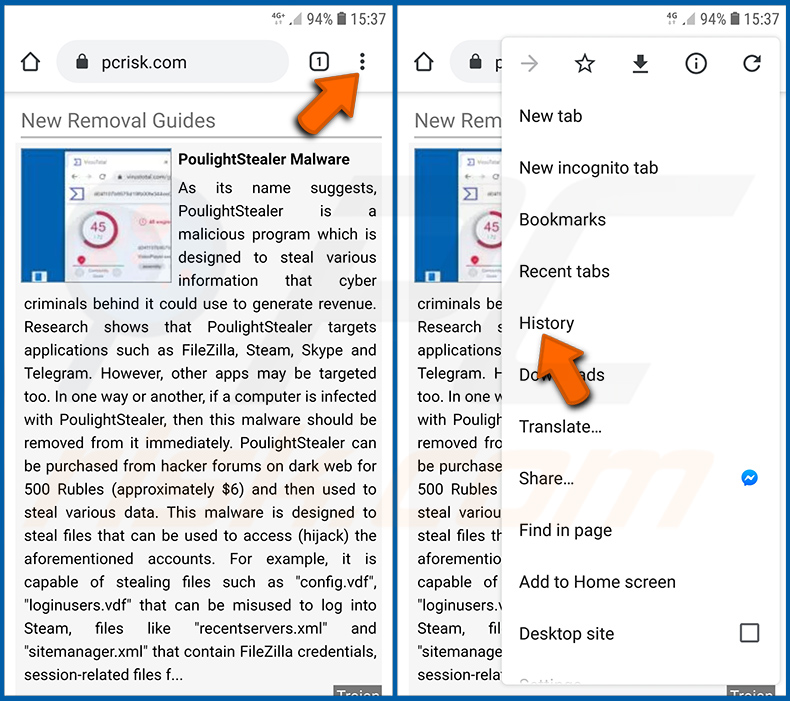

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Stuknij „Wyczyść dane przeglądania". Wybierz zakładkę „ZAAWANSOWANE". Wybierz zakres czasu i typy danych, które chcesz usunąć i stuknij „Wyczyść dane".

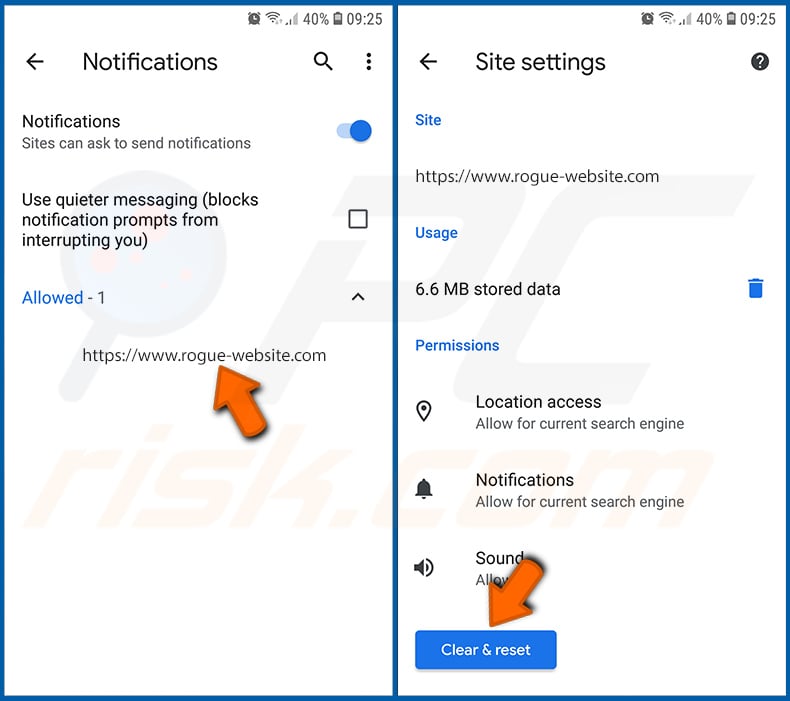

Wyłącz powiadomienia przeglądarki w przeglądarce Chrome:

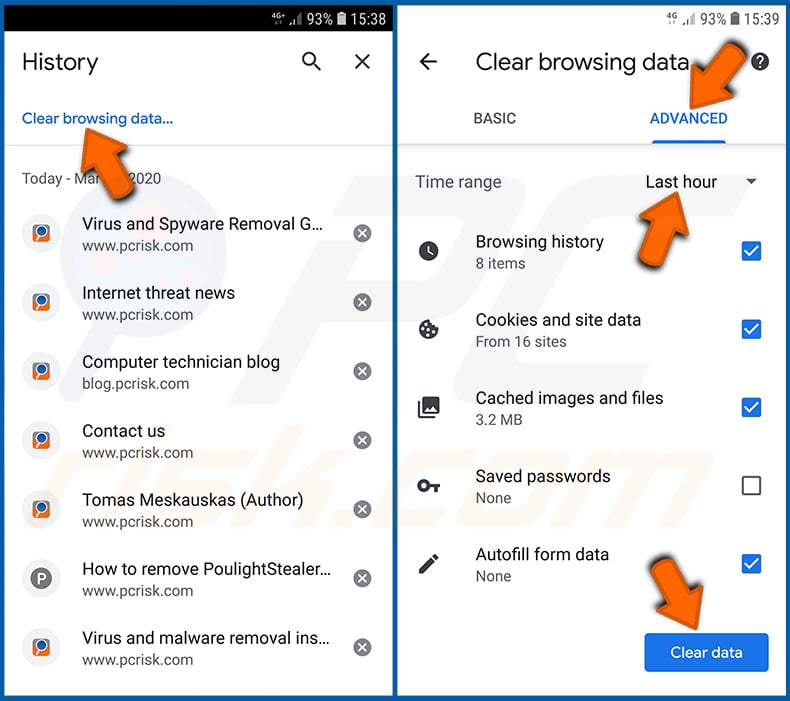

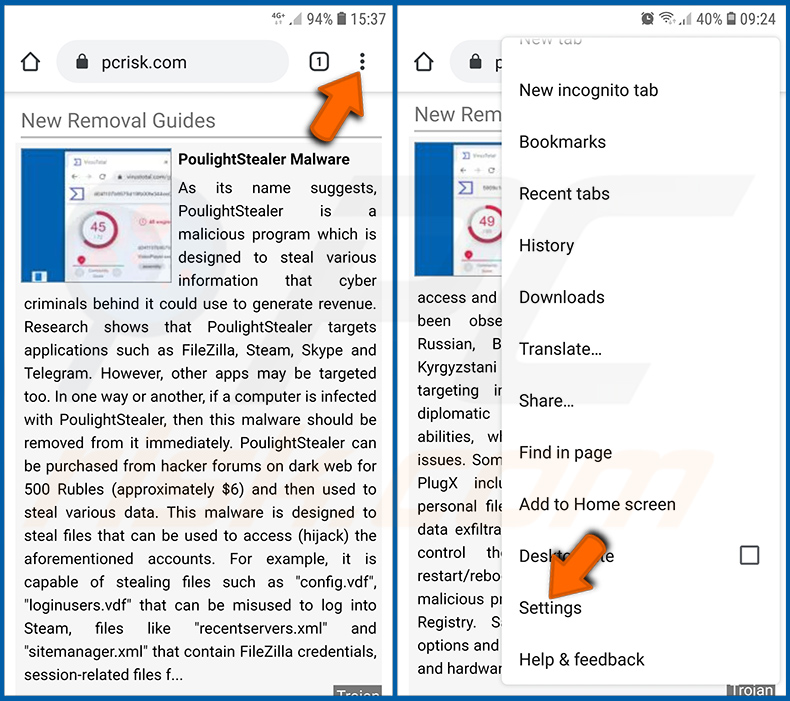

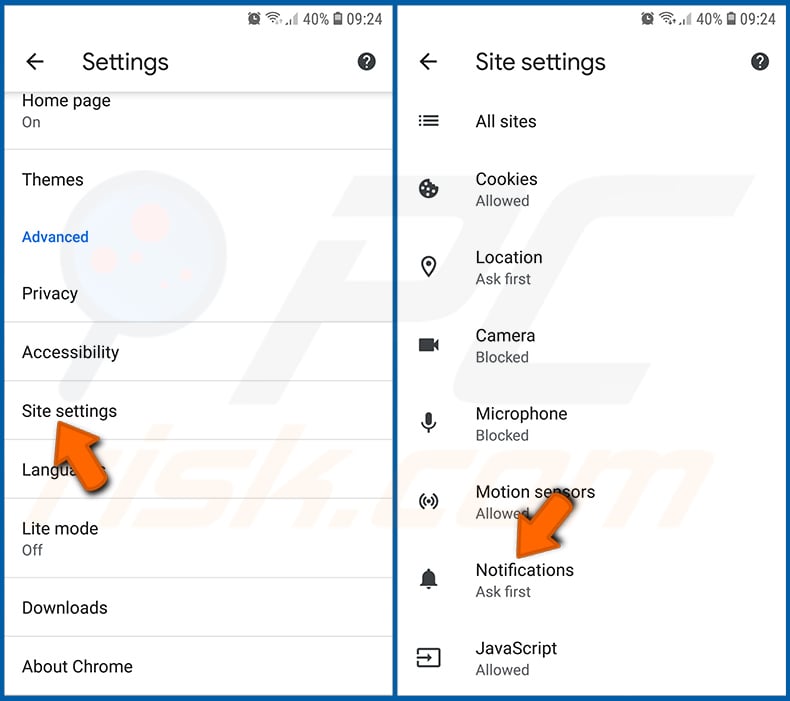

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Ustawienia".

Przewiń w dół, aż zobaczysz opcję „Ustawienia witryny" i kliknij ją. Przewiń w dół, aż zobaczysz opcję „Powiadomienia" i stuknij ją.

Znajdź witryny, które wyświetlają powiadomienia przeglądarki. Stuknij je i kliknij „Wyczyść i zresetuj". Spowoduje to usunięcie uprawnień przyznanych tym witrynom w celu wyświetlania powiadomień. Jednak, jeśli ponownie odwiedzisz tę samą witrynę może ona ponownie poprosić o zgodę. Możesz wybrać czy udzielić tych uprawnień, czy nie (jeśli zdecydujesz się odmówić, witryna przejdzie do sekcji „Zablokowane" i nie będzie już prosić o zgodę).

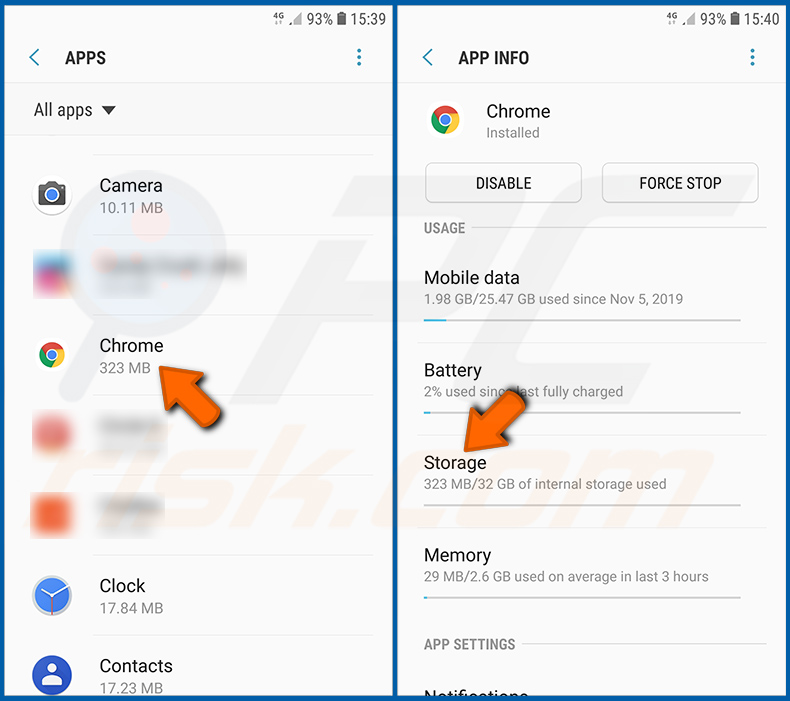

Przywróć przeglądarkę Chrome:

Przejdź do sekcji „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Chrome". Wybierz ją i stuknij opcję „Pamięć".

Stuknij „ZARZĄDZAJ PAMIĘCIĄ", a następnie „WYCZYŚĆ WSZYSTKIE DANE" i potwierdź czynność, stukając „OK". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

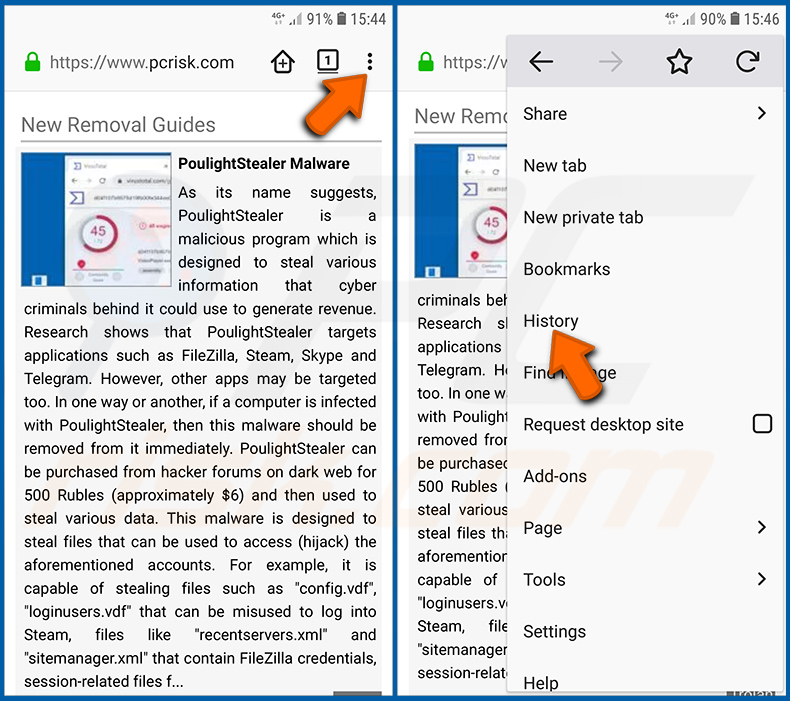

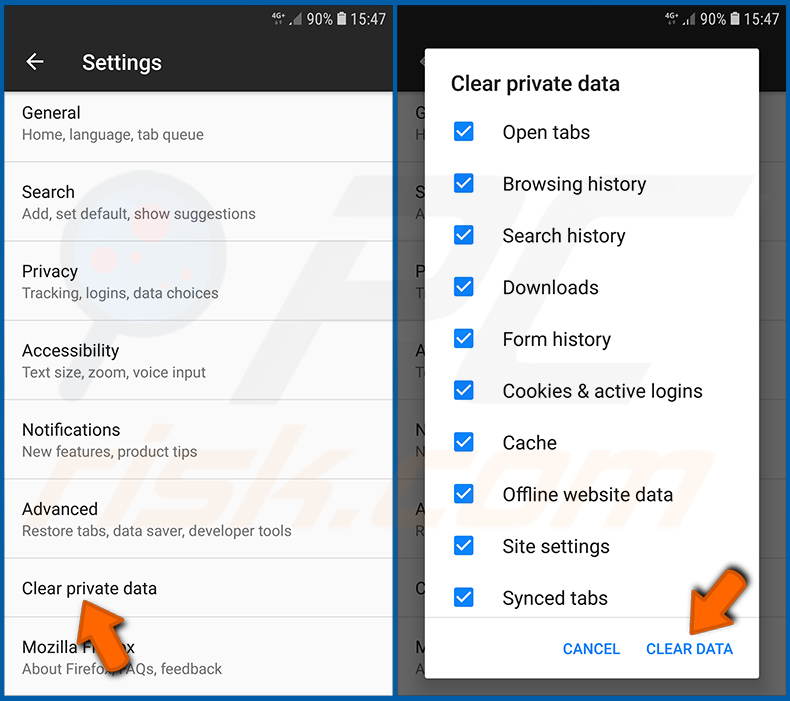

Usuń historię przeglądania z przeglądarki Firefox:

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Przewiń w dół, aż zobaczysz „Wyczyść prywatne dane" i stuknij tę opcję. Wybierz typy danych, które chcesz usunąć i stuknij „WYCZYŚĆ DANE".

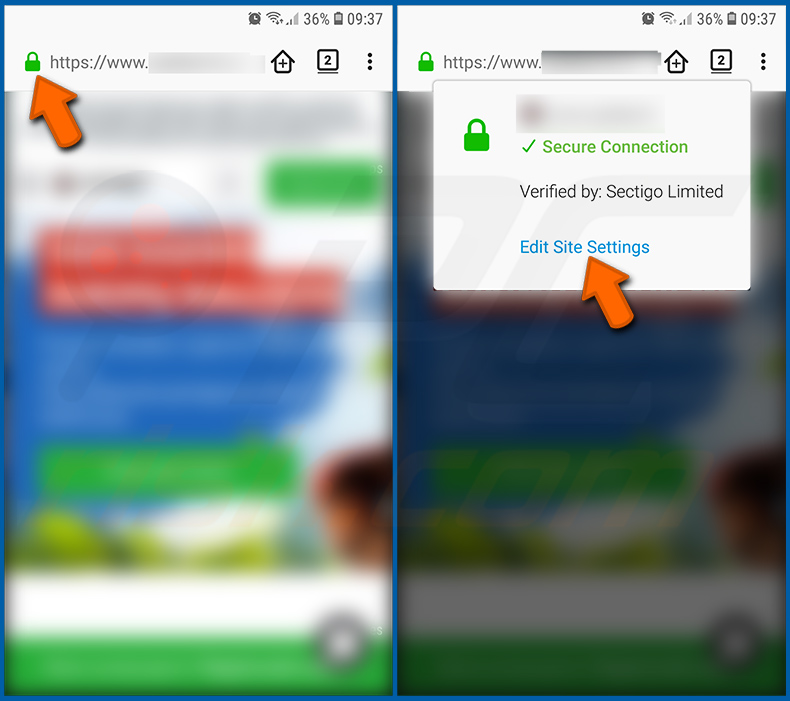

Wyłącz powiadomienia przeglądarki w przeglądarce Firefox:

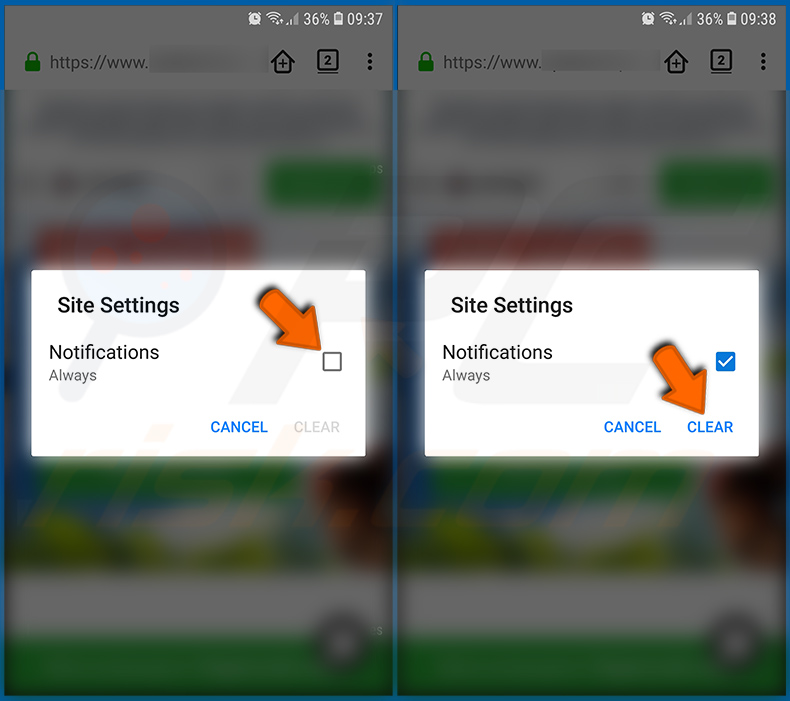

Odwiedź witrynę, która wyświetla powiadomienia przeglądarki. Stuknij ikonę wyświetlaną po lewej stronie paska adresu URL (ikona niekoniecznie będzie oznaczać „Kłódkę") i wybierz „Edytuj ustawienia witryny".

W otwartym okienku pop-up zaznacz opcję „Powiadomienia" i stuknij „WYCZYŚĆ".

Przywróć przeglądarkę Firefox:

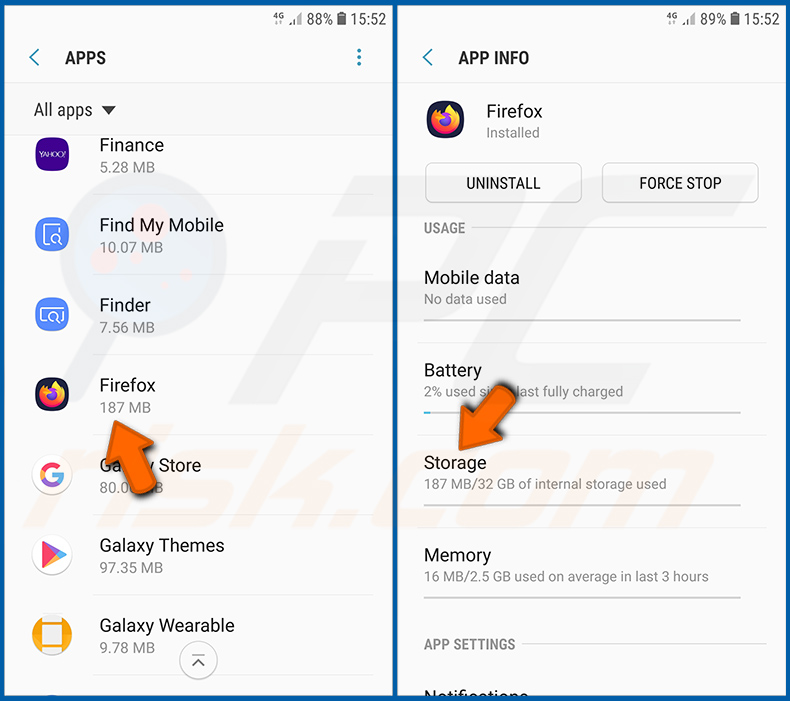

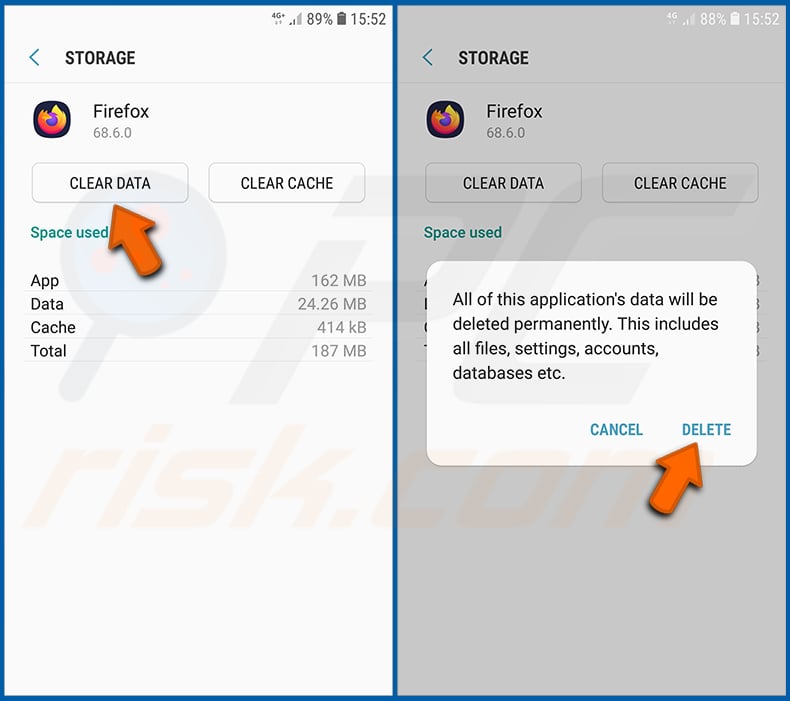

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Firefox". Wybierz ją i wybierz opcję „Pamięć".

Stuknij „WYCZYŚĆ DANE" i potwierdź akcję stukając „USUŃ". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

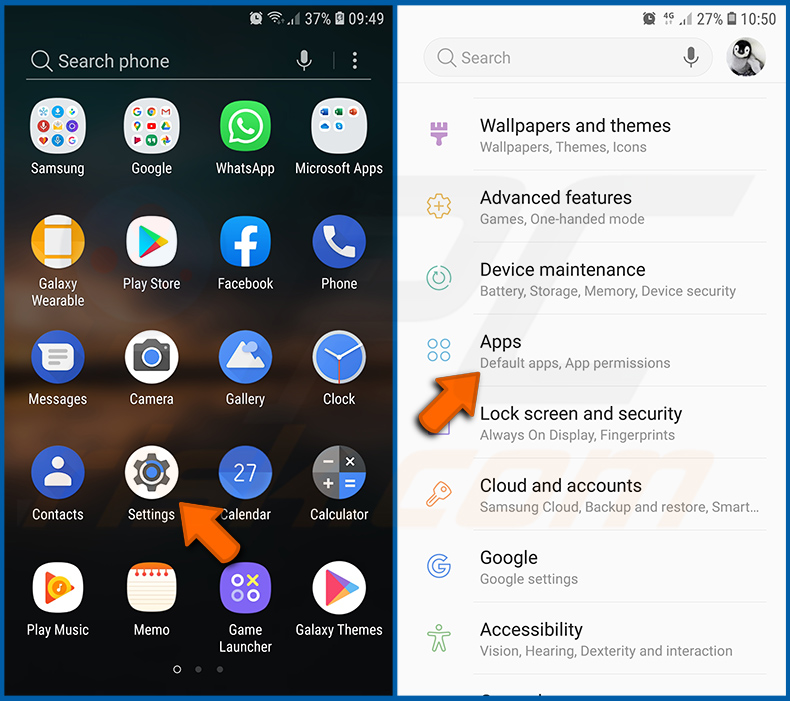

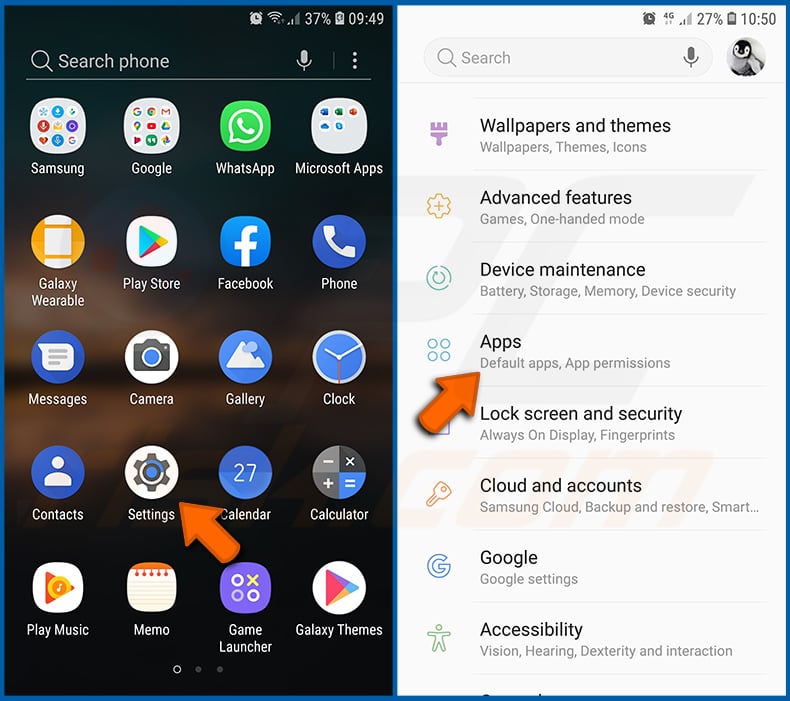

Odinstaluj potencjalnie niechciane i/lub złośliwe aplikacje:

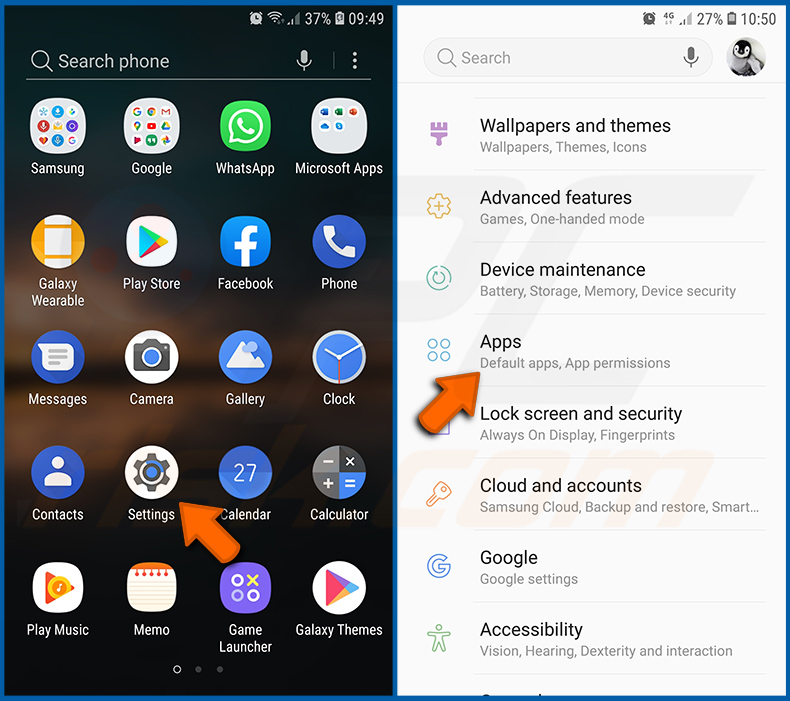

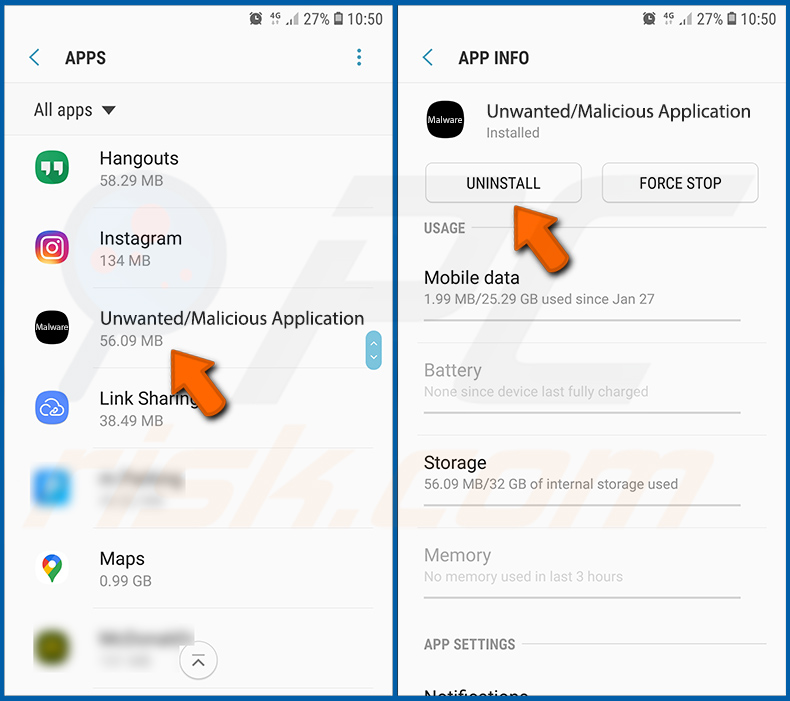

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż zobaczysz potencjalnie niechcianą i/lub złośliwą aplikację. Wybierz ją i stuknij „Odinstaluj". Jeśli z jakiegoś powodu nie możesz usunąć wybranej aplikacji (np. wyświetla się komunikat o błędzie), spróbuj użyć „Trybu awaryjnego".

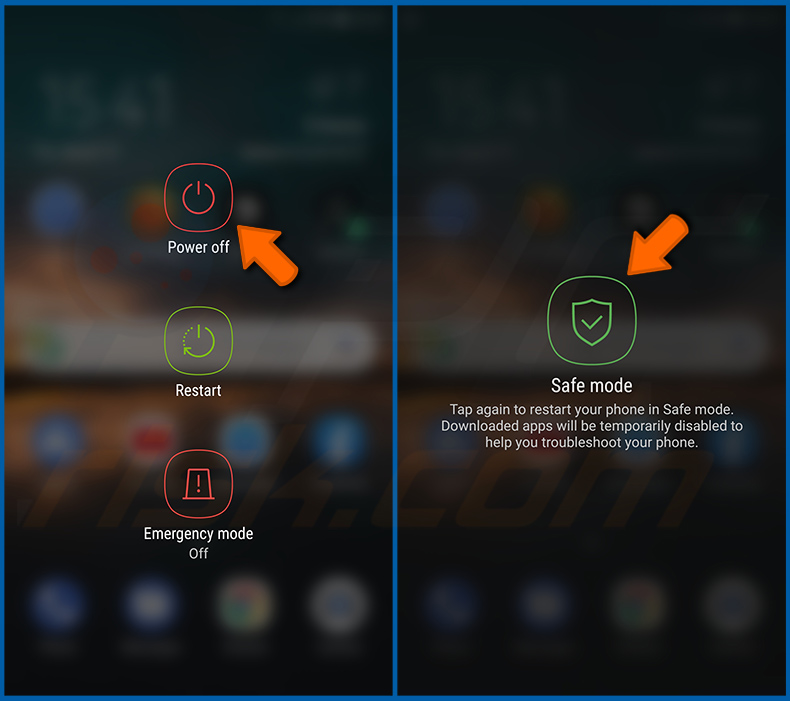

Uruchom urządzenie z Androidem w „Trybie awaryjnym":

„Tryb awaryjny" w systemie operacyjnym Android tymczasowo wyłącza uruchamianie wszystkich aplikacji innych firm. Korzystanie z tego trybu to dobry sposób na diagnozowanie i rozwiązywanie różnych problemów (np. usuwanie złośliwych aplikacji, które uniemożliwiają to, gdy urządzenie działa „normalnie").

Naciśnij przycisk „Zasilanie" i przytrzymaj go, aż zobaczysz ekran „Wyłącz". Stuknij ikonę „Wyłącz" i przytrzymaj ją. Po kilku sekundach pojawi się opcja „Tryb awaryjny" i będzie ją kliknąć, aby ponownie uruchomić urządzenie.

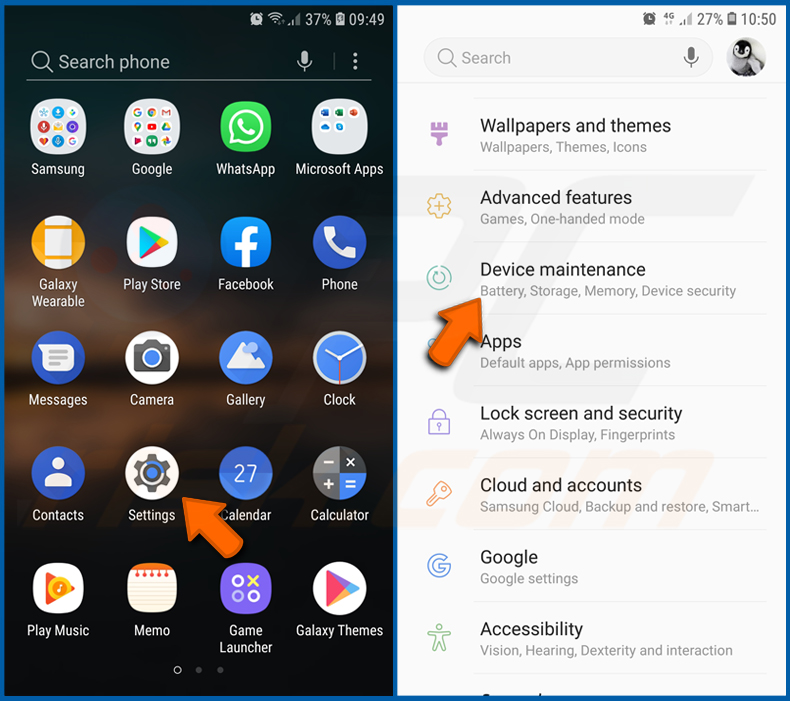

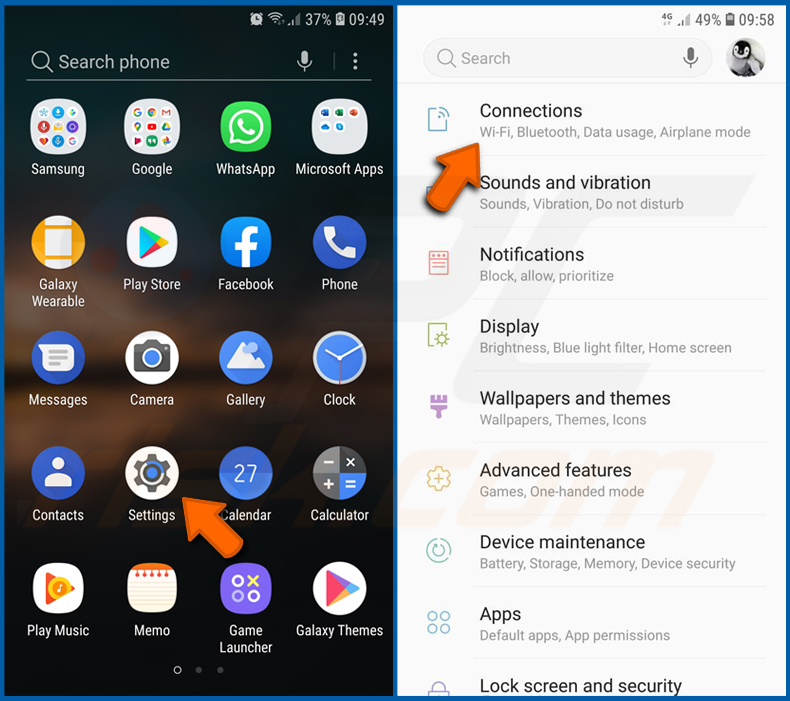

Sprawdź zużycie baterii przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Konserwacja urządzenia" i stuknij ją.

Stuknij „Baterię" i sprawdź użycie każdej aplikacji. Legalne/oryginalne aplikacje są zaprojektowane tak, aby zużywać jak najmniej energii, aby zapewnić najlepsze wrażenia użytkownika i oszczędzać energię. Dlatego wysokie zużycie baterii może wskazywać, że aplikacja jest złośliwa.

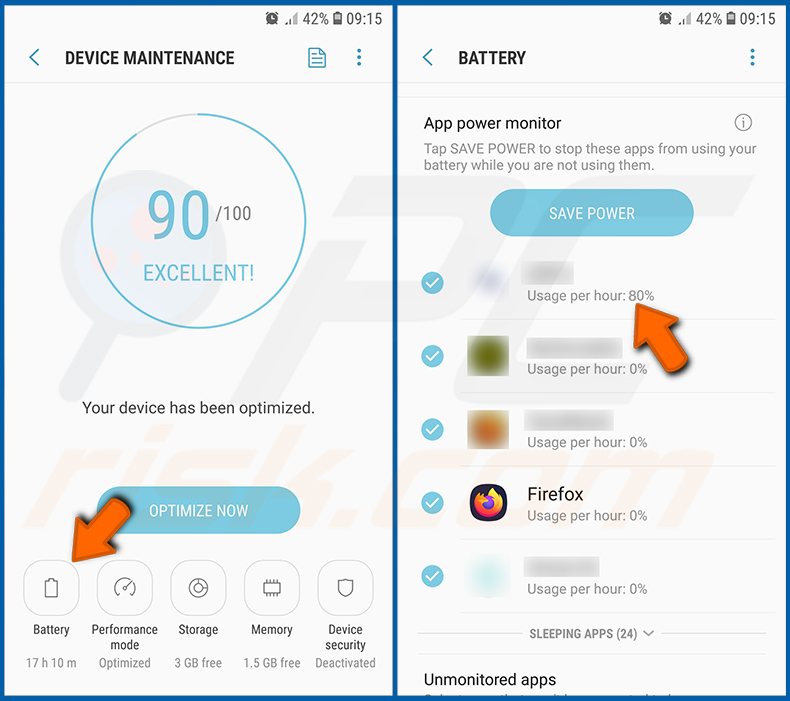

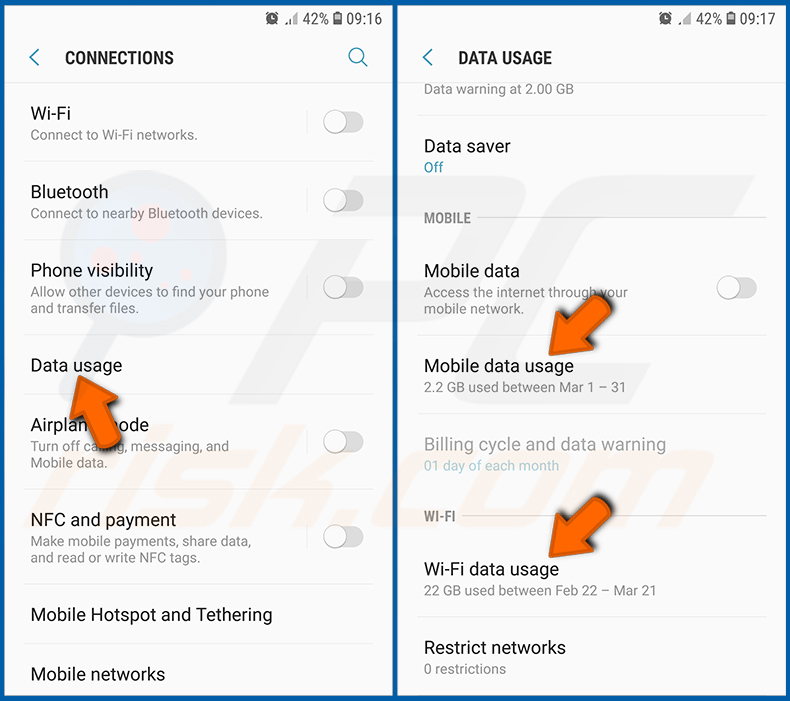

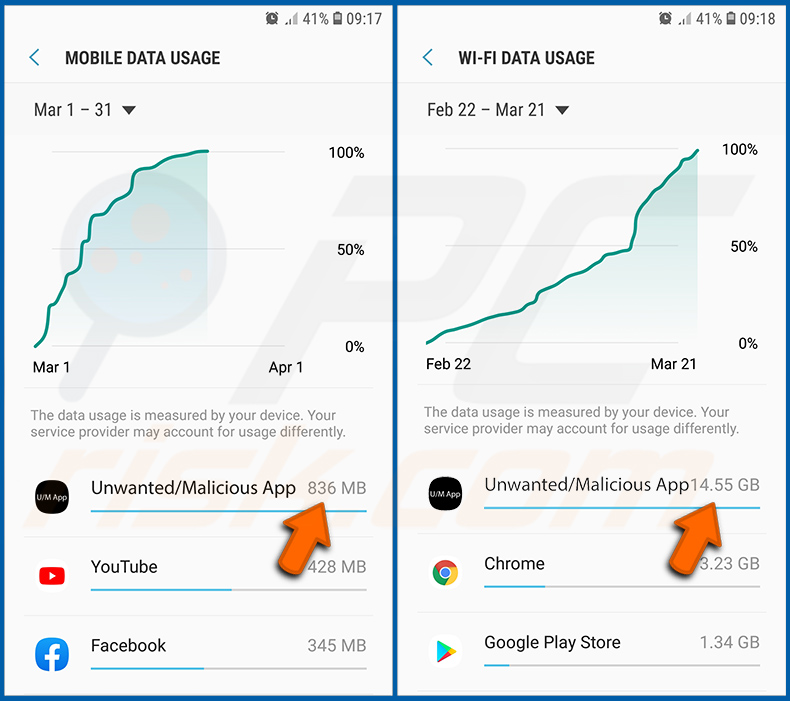

Sprawdź wykorzystanie danych przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Połączenia" i stuknij ją.

Przewiń w dół, aż zobaczysz „Użycie danych" i wybierz tę opcję. Podobnie jak w przypadku baterii, legalne/oryginalne aplikacje są zaprojektowane tak, aby maksymalnie zminimalizować zużycie danych. Dlatego znaczne wykorzystanie danych może wskazywać na obecność złośliwej aplikacji. Pamiętaj, że niektóre złośliwe aplikacje mogą być zaprojektowane do działania tylko wtedy, gdy urządzenie jest połączone z siecią bezprzewodową. Z tego powodu należy sprawdzić użycie danych mobilnych i Wi-Fi.

Jeśli znajdziesz aplikację, która wykorzystuje znaczące dane, mimo że nigdy jej nie używasz, zdecydowanie zalecamy jej natychmiastowe odinstalowanie.

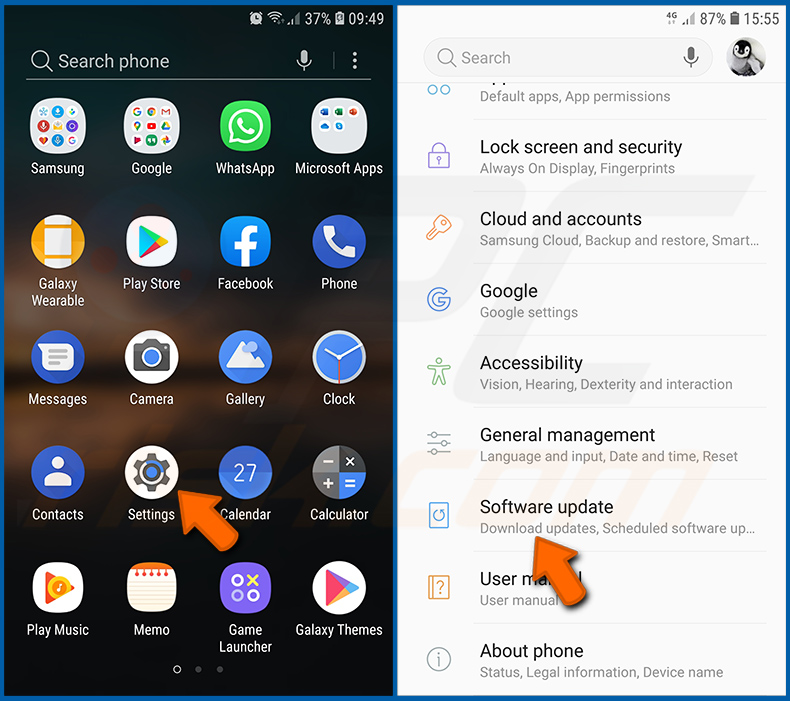

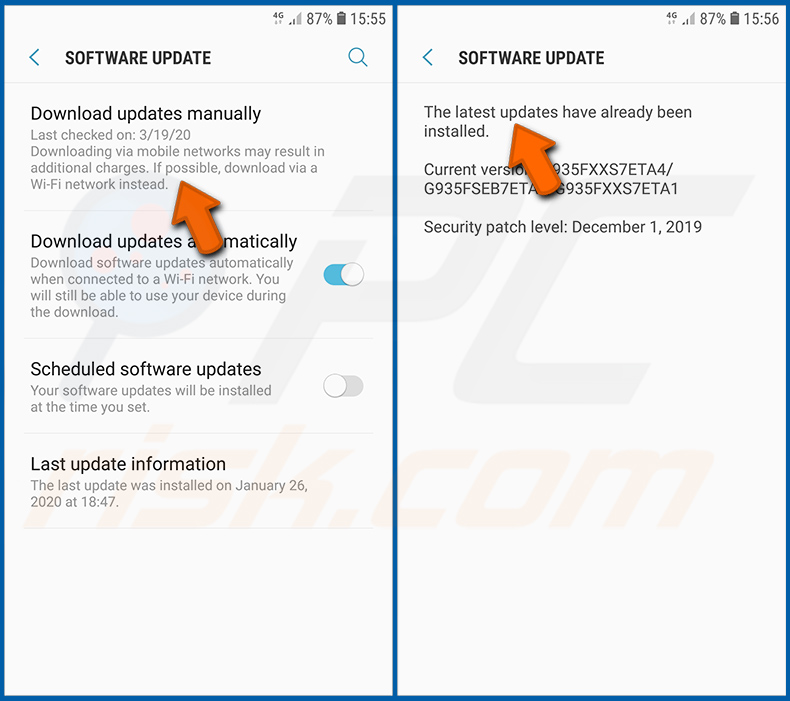

Zainstaluj najnowsze aktualizacje oprogramowania:

Utrzymywanie aktualności oprogramowania to dobra praktyka zapewniająca bezpieczeństwo urządzeń. Producenci urządzeń nieustannie publikują różne łatki bezpieczeństwa i aktualizacje Androida, aby naprawić błędy i luki, które mogą być wykorzystywane przez cyberprzestępców. Nieaktualny system jest znacznie bardziej podatny na ataki. Dlatego zawsze należy upewnić się, że oprogramowanie urządzenia jest aktualne.

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Aktualizacje oprogramowania" i stuknij ją.

Stuknij opcję „Pobierz aktualizacje ręcznie" i sprawdź, czy są dostępne aktualizacje. Jeśli tak, zainstaluj je natychmiast. Zalecamy również włączenie opcji „Pobieraj aktualizacje automatycznie". Pozwoli to systemowi powiadomić cię o wydaniu aktualizacji i/lub zainstalować ją automatycznie.

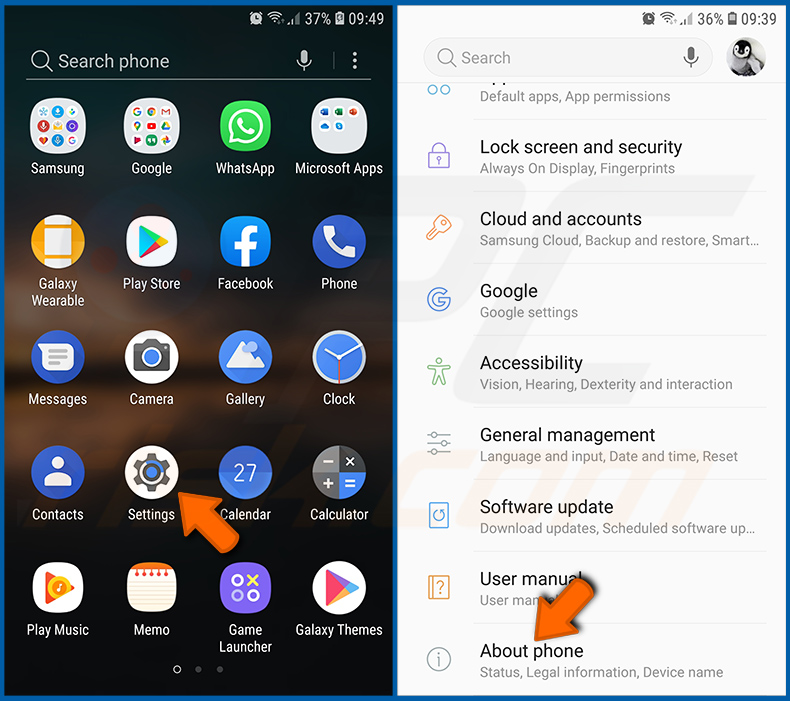

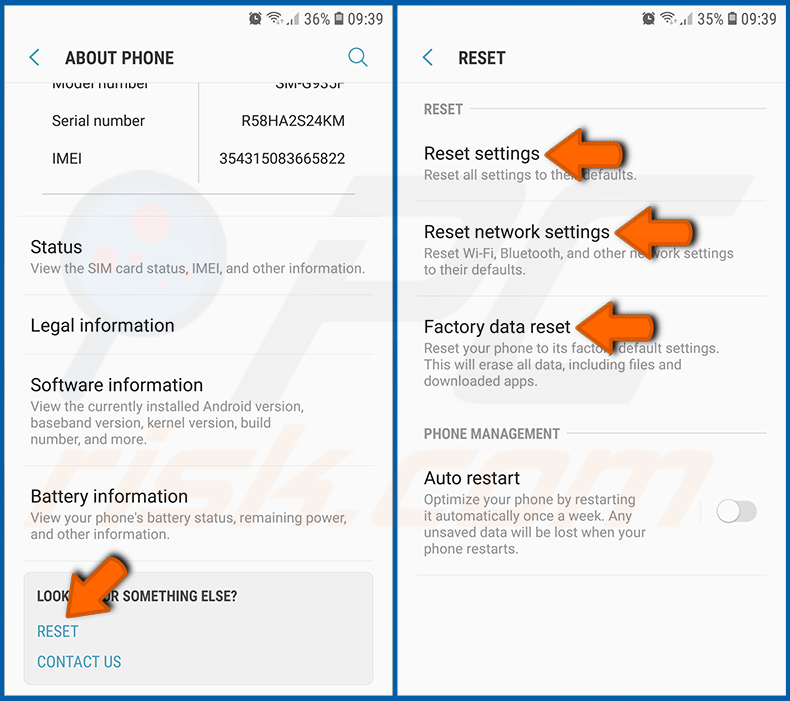

Przywróć system do stanu domyślnego:

Wykonanie „Resetu do ustawień fabrycznych" to dobry sposób na usunięcie wszystkich niechcianych aplikacji, przywrócenie ustawień systemowych do wartości domyślnych i ogólne wyczyszczenie urządzenia. Pamiętaj również, że wszystkie dane w urządzeniu zostaną usunięte, w tym zdjęcia, pliki wideo/audio, numery telefonów (przechowywane w urządzeniu, a nie na karcie SIM), wiadomości SMS itd. Oznacza to, że urządzenie zostanie przywrócone do stanu początkowego/fabrycznego.

Możesz także przywrócić podstawowe ustawienia systemowe lub po prostu ustawienia sieciowe.

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz opcję „Informacje o telefonie" i stuknij ją.

Przewiń w dół, aż zobaczysz opcję „Resetuj" i stuknij ją. Teraz wybierz akcję, którą chcesz wykonać:

„Przywróć ustawienia" – przywróć wszystkie ustawienia systemowe do domyślnych;

„Przywróć ustawienia sieciowe" – przywróć wszystkie ustawienia związane z siecią do domyślnych;

„Przywróć dane fabryczne" – przywróć cały system i całkowicie usuń wszystkie zapisane dane.

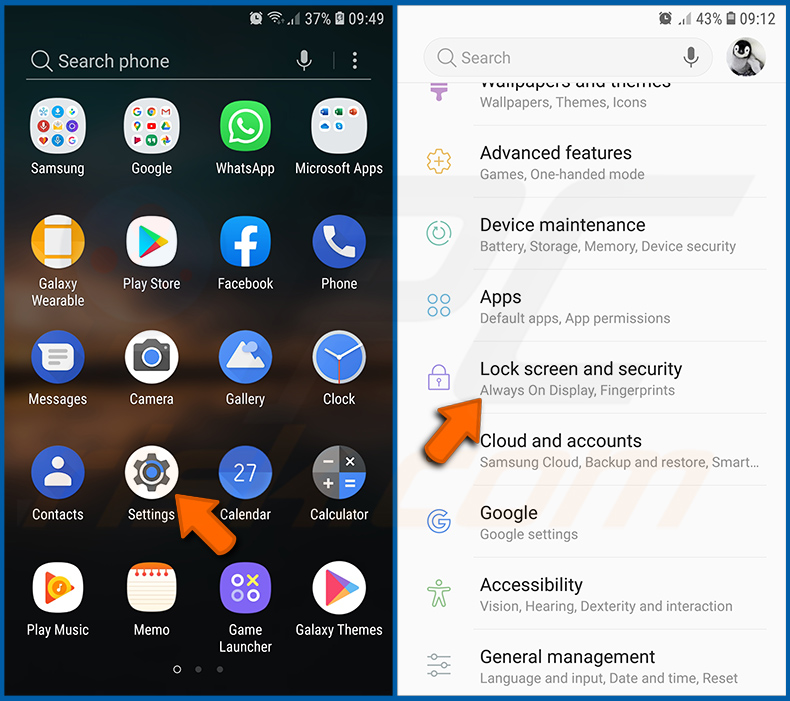

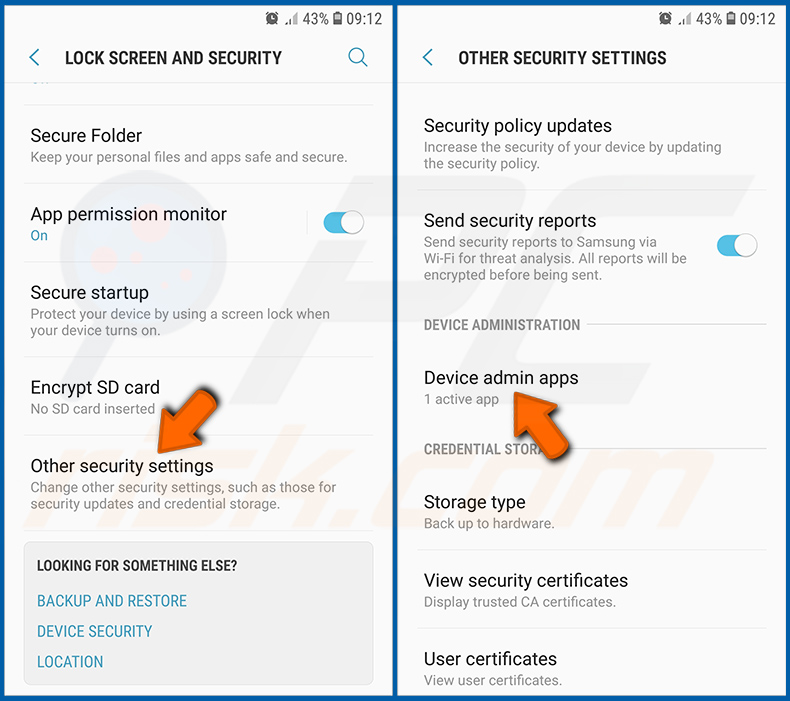

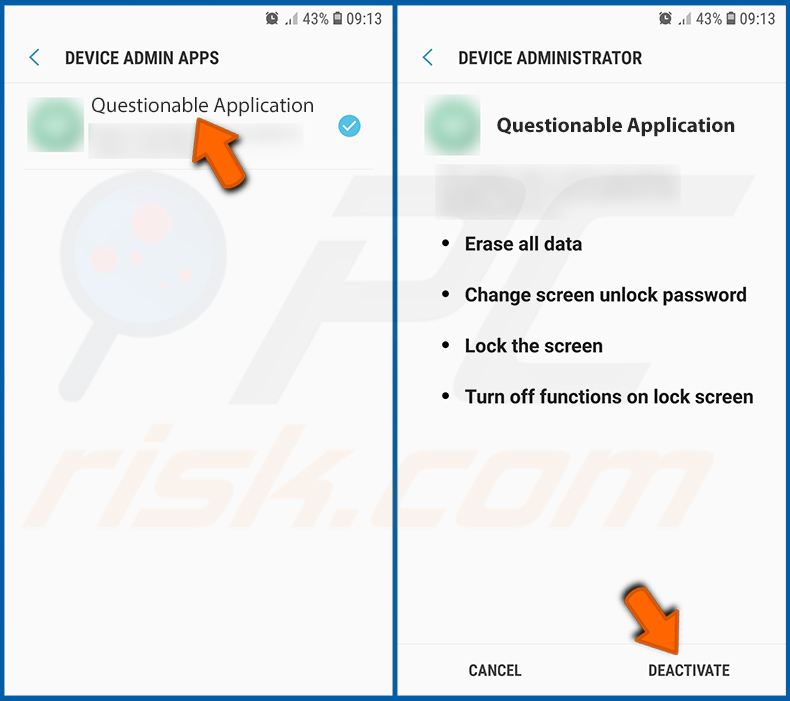

Wyłącz aplikacje, które mają uprawnienia administratora:

Jeśli złośliwa aplikacja otrzyma uprawnienia administratora, może poważnie uszkodzić system. Aby urządzenie było jak najbardziej bezpieczne, zawsze sprawdzaj, które aplikacje mają takie uprawnienia i wyłączaj te, które nie powinny.

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Blokadę ekranu i bezpieczeństwo" i stuknij ją.

Przewiń w dół, aż zobaczysz „Inne ustawienia zabezpieczeń". Stuknij tę opcję, a następnie stuknij „Aplikacje administratora urządzenia".

Zidentyfikuj aplikacje, które nie powinny mieć uprawnień administratora. Stuknij je, a następnie stuknij „WYŁĄCZ".

Często zadawane pytania (FAQ)

Jakie są największe problemy, jakie może powodować złośliwe oprogramowanie?

W większości przypadków ofiary ataków malware tracą pieniądze i (lub) pliki, stają się ofiarami kradzieży tożsamości, tracą osobiste konta internetowe (np. media społecznościowe, e-maile, konta do gier i inne) itp.

Jaki jest cel RAT Vultur?

Vultur to trojan do zdalnej administracji, który kradnie informacje wykorzystywane do uzyskiwania dostępu (logowania się) do kont bankowości online i portfeli kryptowalutowych. Może nagrywać naciśnięcia klawiszy ekranu i dziennika.

Jak malware Vultur przeniknęło do mojego urządzenia?

Wiadomo, że Vultur był rozpowszechniany za pośrednictwem fałszywych (strojanizowanych) aplikacji związanych z fitnessem i uwierzytelnianiem w sklepie Google Play. W innych przypadkach cyberprzestępcy wykorzystują sklepy innych firm, nieoficjalne strony, wiadomości SMS, e-maile i podobne kanały w celu rozsyłania malware na urządzenia mobilne.

Czy Combo Cleaner ochroni mnie przed malware?

Tak, Combo Cleaner zawiera skaner antywirusowy zdolny do wykrywania prawie wszystkich znanych złośliwych programów. Należy wspomnieć, że wysokiej klasy malware zwykle chowa się głęboko w systemie. Dlatego komputery zainfekowane tego rodzaju złośliwym oprogramowaniem muszą być w pełni przeskanowane (przy użyciu opcji pełnego skanowania).

▼ Pokaż dyskusję