Jak usunąć malware IcRAT z twojego urządzenia z Androidem

![]() Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Czym jest IcRAT?

IcRAT to trojan dostępu zdalnego (RAT), którego celem są systemy operacyjne Android (OS). RAT mają na celu umożliwienie atakującym przejęcia kontroli nad zainfekowanymi urządzeniami.

IcRAT był szczególnie rozsyłany poprzez kampanie smishingowe (phishingowe SMS), które atakują klientów znanych indyjskich banków. Zwodnicze wiadomości tekstowe zachęcają użytkowników do kliknięcia linku i pobrania tego złośliwego oprogramowania, twierdząc, że otrzymają nagrodę od swojego banku.

Z badań przeprowadzonych przez analityków Trend Micro wynika, że zwiększa się liczba podobnych kampanii skierowanych do klientów indyjskich banków. Oprócz IcRAT operacje spamowe dystrybuowały AxBanker, Elibomi, FakeReward i IcSpy. W chwili pisania tego tekstu nie ma konkretnych dowodów łączących te kampanie.

Przegląd malware IcRAT

IcRAT infiltruje urządzenia pod przykrywką istniejącej aplikacji bankowej. Jego pierwszą akcją jest żądanie różnych SMS-ów, kontaktów i uprawnień do urządzeń.

Jak wspomniano na początku, IcRAT to trojan zdalnego dostępu, który może uzyskiwać zdalny dostęp do urządzeń z systemem Android i kontrolować je. Jest dobrze zaciemniony i może wykonywać różne złośliwe działania. Przykładowo ten trojan może blokować/odblokowywać urządzenie i zmieniać ustawienia audio, aby przełączyć je w tryb cichy - uniemożliwiając w ten sposób użytkownikom zanotowanie bieżącej aktywności obejmującej powiadomienia/wiadomości.

IcRAT może zarządzać SMS-ami, przechwytując je i uzyskując dostęp/pobierając wszystkie wiadomości tekstowe w skrzynce odbiorczej. Może również zarządzać powiadomieniami. Zdolności te umożliwiają IcRAT kradzież OTP (haseł jednorazowych) i 2FA/MFA (uwierzytelniania dwu/wieloskładnikowego).

Warto zauważyć, że gdyby przyszłe wersje tego malware zawierały funkcję wysyłania SMS-ów, mogłoby ono działać jako malware Toll Fraud. IcRAT może również przechwytywać połączenia i uzyskiwać dostęp do dzienników połączeń/list kontaktów.

Może wyświetlać okna phishingowe, prawdopodobnie przedstawiane jako należące do bankowości internetowej lub innych aplikacji oferujących legalne usługi. Za pośrednictwem tych fałszywych ekranów RAT stara się uzyskać dane karty kredytowej (numer karty, datę ważności, kod CVV itp.). Dzięki tym informacjom cyberprzestępcy mogą być w stanie dokonywać oszukańczych transakcji lub zakupów online.

Podsumowując, infekcje IcRAT mogą skutkować poważnymi problemami prywatności, znacznymi stratami finansowymi i kradzieżą tożsamości.

Jeśli uważasz, że twoje urządzenie jest zainfekowane IcRAT (lub innym malware), zdecydowanie zalecamy skorzystanie z programu antywirusowego w celu natychmiastowego usunięcia go.

| Nazwa | Trojan zdalnego dostępu IcRAT |

| Typ zagrożenia | Złośliwe oprogramowanie na Androida, złośliwa aplikacja. |

| Nazwy wykrycia | Avast-Mobile (Android:Evo-gen [Trj]), DrWeb (Android.BankBot.1003.origin), ESET-NOD32 (wariant Android/Spy.Agent.BUD), Kaspersky (HEUR:Trojan-Banker.AndroidOS.Agent.ke), Pełna lista (VirusTotal) |

| Objawy | Urządzenie działa wolno, ustawienia systemowe są zmieniane bez zgody użytkownika, pojawiają się podejrzane aplikacje, znacznie wzrasta zużycie danych i baterii, przeglądarki przekierowują na podejrzane strony internetowe, generowane są natrętne reklamy. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy internetowe, inżynieria społeczna, oszukańcze aplikacje, oszukańcze strony internetowe. |

| Zniszczenie | Skradzione dane osobowe (prywatne wiadomości, loginy/hasła itp.), zmniejszona wydajność urządzenia, szybkie rozładowywanie baterii, zmniejszona prędkość internetu, ogromne straty danych, straty finansowe, skradziona tożsamość (złośliwe aplikacje mogą wykorzystywać aplikacje komunikacyjne). |

| Usuwanie malware (Android) | Aby wyeliminować infekcje złośliwym oprogramowaniem, nasi badacze bezpieczeństwa zalecają przeskanowanie twojego urządzenia z Androidem legalnym oprogramowaniem chroniącym przed złośliwym oprogramowaniem. Polecamy Avast, Bitdefender, ESET lub Malwarebytes. |

Przykłady RAT obierających za cel Android

Przeanalizowaliśmy dziesiątki złośliwych programów zorientowanych na Androida, a Ahmyth, PJobRAT, RatMilad i Cypher to tylko kilka przykładów trojanów zdalnego dostępu.

Malware może działać na wiele różnych sposobów, a jego cel może się różnić w zależności od celów atakujących. Niezależnie od tego, co to oprogramowanie robi i dlaczego - jego obecność w systemie zagraża integralności urządzenia i prywatności użytkownika. Dlatego niezwykle ważne jest, aby usunąć wszystkie zagrożenia natychmiast po ich wykryciu.

Jak malware IcRAT dostało się na moje urządzenie?

Zaobserwowano, że IcRAT jest rozpowszechniany za pośrednictwem spamowych SMS-ów dotyczących nagród bankowych. Wiadomości te promowały złośliwe linki prowadzące do tego malware.

Należy wspomnieć, że mogą być stosowane inne metody dystrybucji. Szkodliwe oprogramowanie rozsyła się głównie za pomocą technik phishing i socjotechniki.

Malware jest najczęściej dystrybuowane za pośrednictwem złośliwych załączników i linków w poczcie spamowej (SMS-ach, e-mailach, wiadomościach prywatnych/błyskawicznych itp.), niejawnych i zwodniczych pobrań, oszustw internetowych, złośliwych reklam, podejrzanych źródeł pobierania (np. witryn hostujących pliki, sieci udostępniania peer-to-peer itp.), nielegalnych narzędzi do aktywacji oprogramowania („pirackich") i fałszywych aktualizacji.

Jak uniknąć instalacji malware?

Zdecydowanie zalecamy ostrożność w przypadku przychodzących e-maili, wiadomości prywatnych/błyskawicznych, SMS-ów i innych wiadomości. Załączniki/linki znalezione w podejrzanej/nieistotnej wiadomości nie mogą być otwierane, ponieważ mogą być złośliwe i powodować infekcje systemu.

Równie ważne jest zachowanie czujności podczas przeglądania sieci, ponieważ oszukańcze i złośliwe treści zwykle wydają się uzasadnione/nieszkodliwe.

Innym zaleceniem jest pobieranie produktów wyłącznie z oficjalnych i zweryfikowanych kanałów. Ponadto wszystkie programy muszą być aktywowane i aktualizowane przy użyciu legalnych funkcji/narzędzi, ponieważ nielegalne narzędzia aktywacyjne („pirackie") i fałszywe aktualizacje mogą zawierać malware.

Dla bezpieczeństwa urządzenia/użytkownika niezbędne jest zainstalowanie i aktualizowanie renomowanego programu antywirusowego. Oprogramowanie bezpieczeństwa musi być używane do przeprowadzania regularnych skanów systemu oraz usuwania wykrytych zagrożeń i problemów.

Szybkie menu:

- Wprowadzenie

- Jak usunąć historię przeglądania z przeglądarki Chrome?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Chrome?

- Jak przywrócić przeglądarkę Chrome?

- Jak usunąć historię przeglądania z przeglądarki Firefox?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Firefox?

- Jak przywrócić przeglądarkę Firefox?

- Jak odinstalować potencjalnie niechciane i/lub złośliwe aplikacje?

- Jak uruchomić urządzenie z Androidem w "Trybie awaryjnym"?

- Jak sprawdzić zużycie baterii przez różne aplikacje?

- Jak sprawdzić zużycie danych przez różne aplikacje?

- Jak zainstalować najnowsze aktualizacje oprogramowania?

- Jak przywrócić system do jego stanu domyślnego?

- Jak wyłączyć aplikacje, które mają uprawnienia administratora?

Usuń historię przeglądania z przeglądarki Chrome:

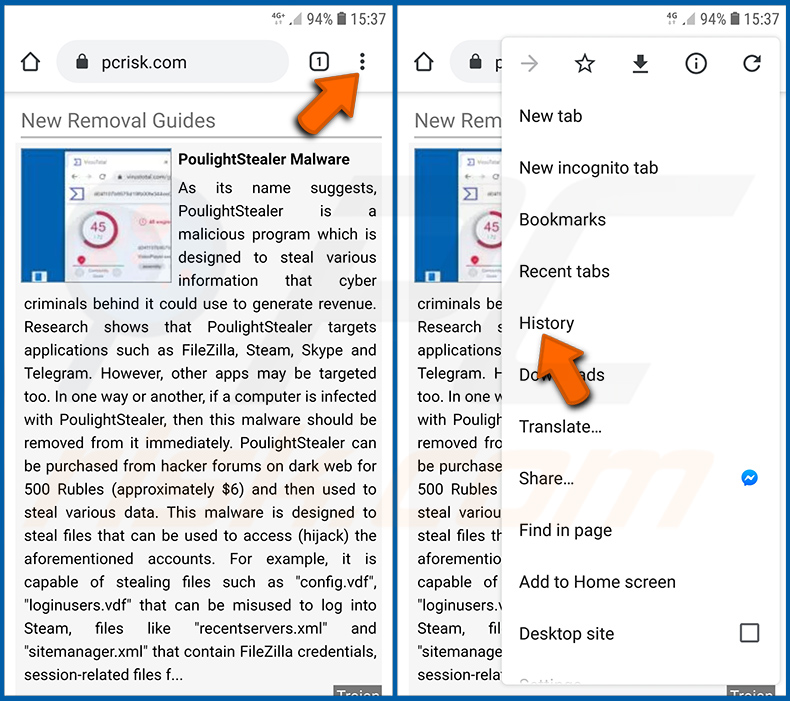

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Stuknij „Wyczyść dane przeglądania". Wybierz zakładkę „ZAAWANSOWANE". Wybierz zakres czasu i typy danych, które chcesz usunąć i stuknij „Wyczyść dane".

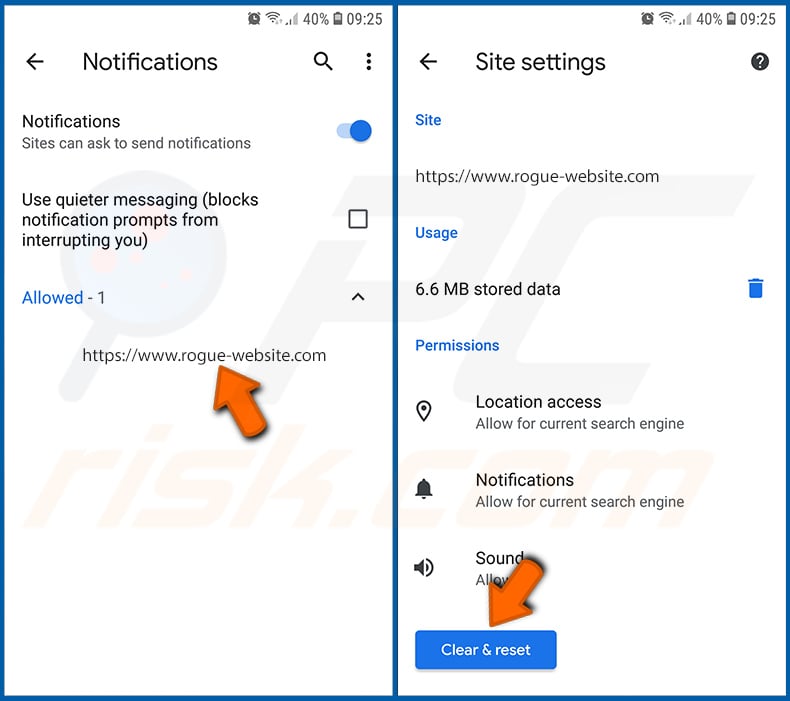

Wyłącz powiadomienia przeglądarki w przeglądarce Chrome:

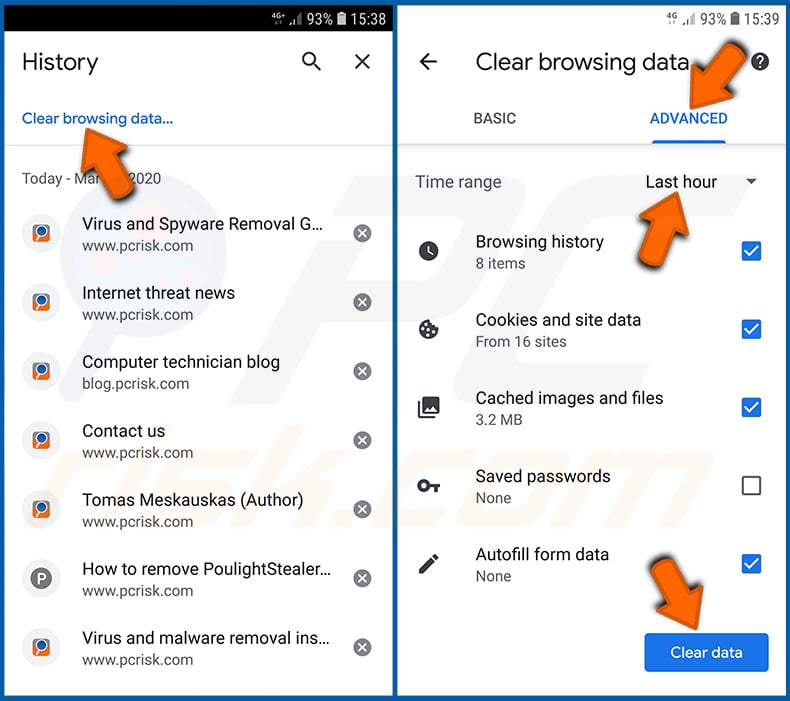

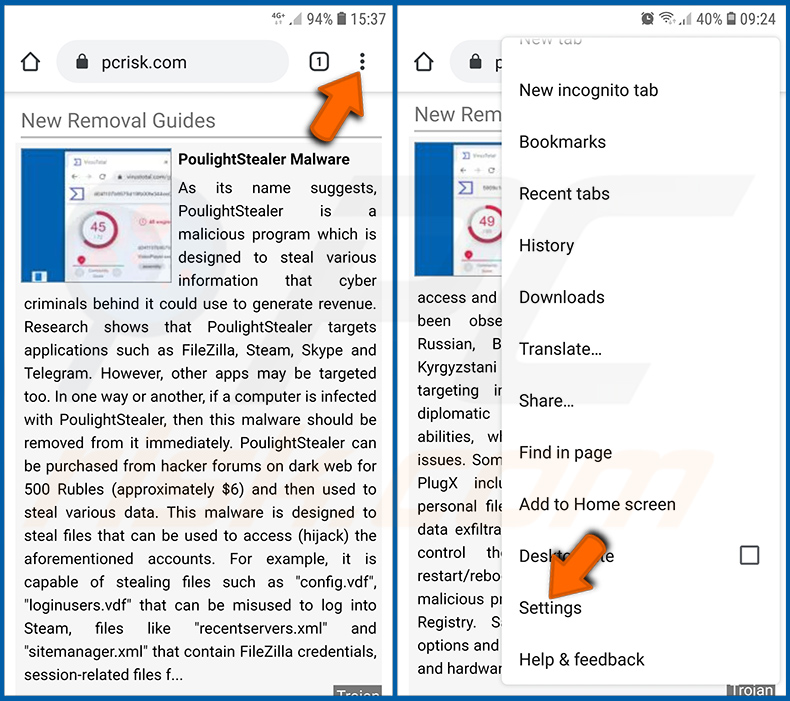

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Ustawienia".

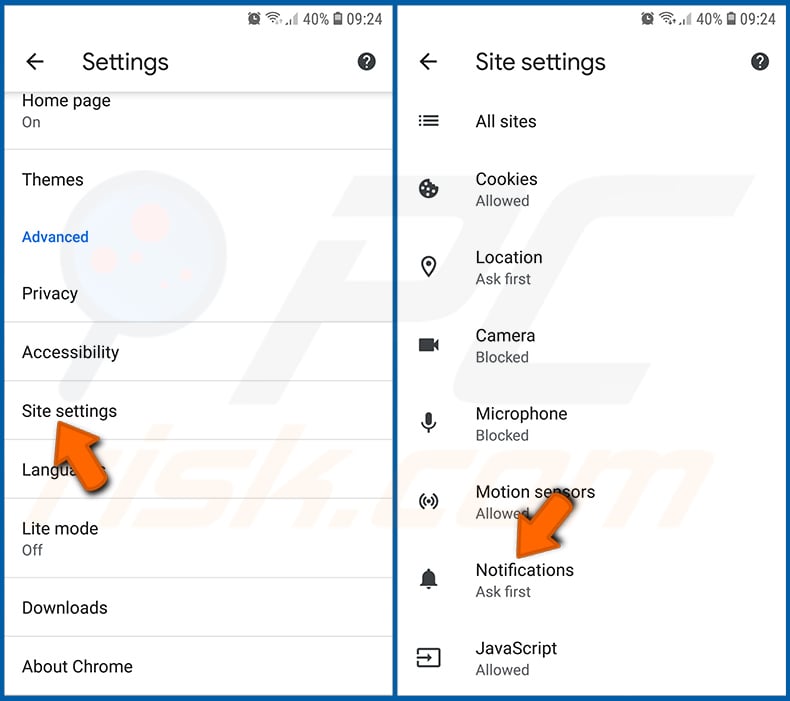

Przewiń w dół, aż zobaczysz opcję „Ustawienia witryny" i kliknij ją. Przewiń w dół, aż zobaczysz opcję „Powiadomienia" i stuknij ją.

Znajdź witryny, które wyświetlają powiadomienia przeglądarki. Stuknij je i kliknij „Wyczyść i zresetuj". Spowoduje to usunięcie uprawnień przyznanych tym witrynom w celu wyświetlania powiadomień. Jednak, jeśli ponownie odwiedzisz tę samą witrynę może ona ponownie poprosić o zgodę. Możesz wybrać czy udzielić tych uprawnień, czy nie (jeśli zdecydujesz się odmówić, witryna przejdzie do sekcji „Zablokowane" i nie będzie już prosić o zgodę).

Przywróć przeglądarkę Chrome:

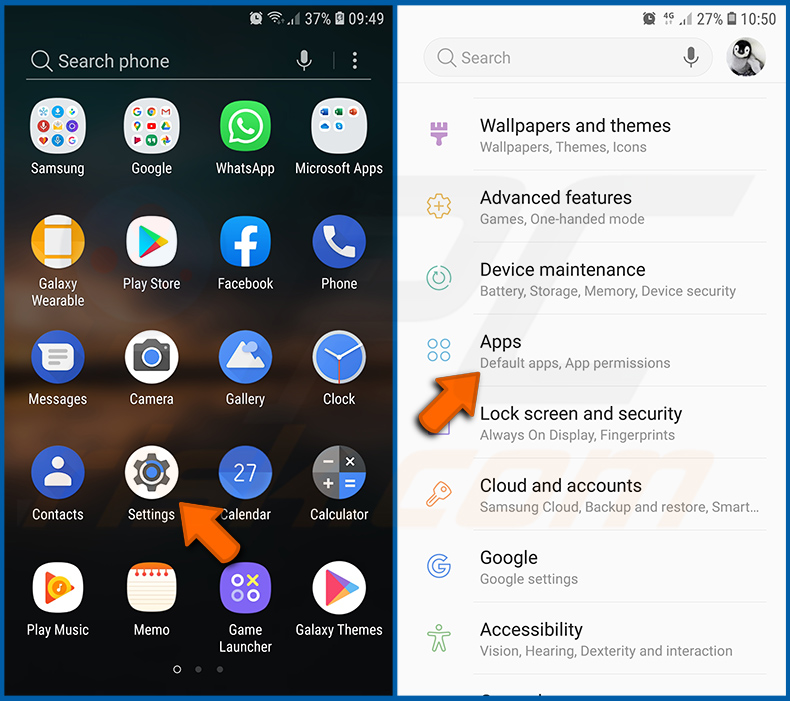

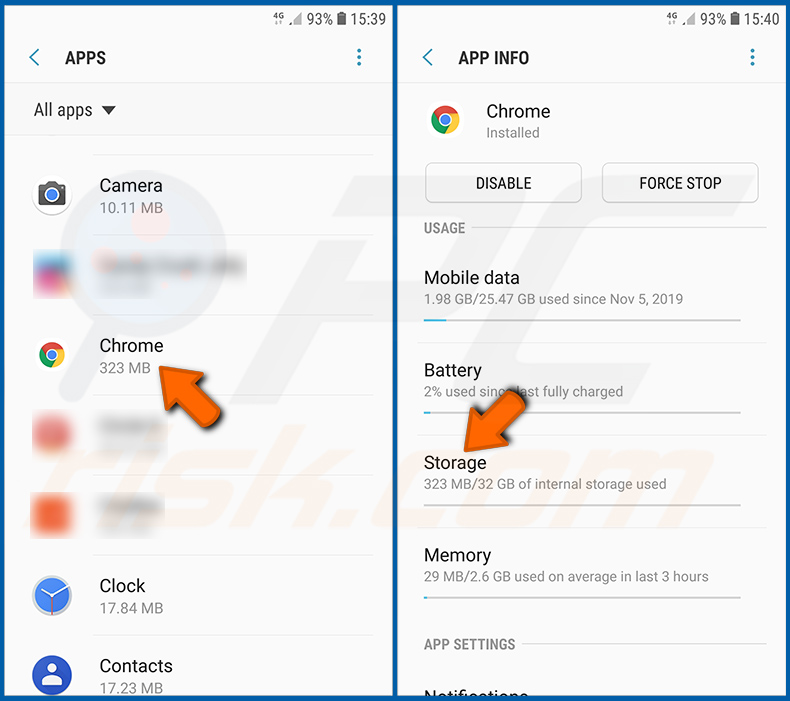

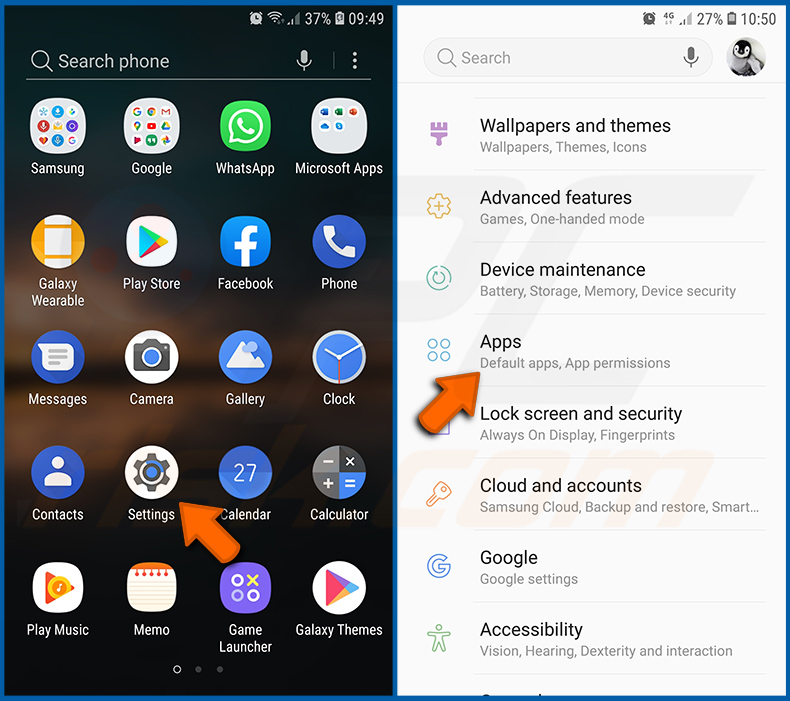

Przejdź do sekcji „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Chrome". Wybierz ją i stuknij opcję „Pamięć".

Stuknij „ZARZĄDZAJ PAMIĘCIĄ", a następnie „WYCZYŚĆ WSZYSTKIE DANE" i potwierdź czynność, stukając „OK". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

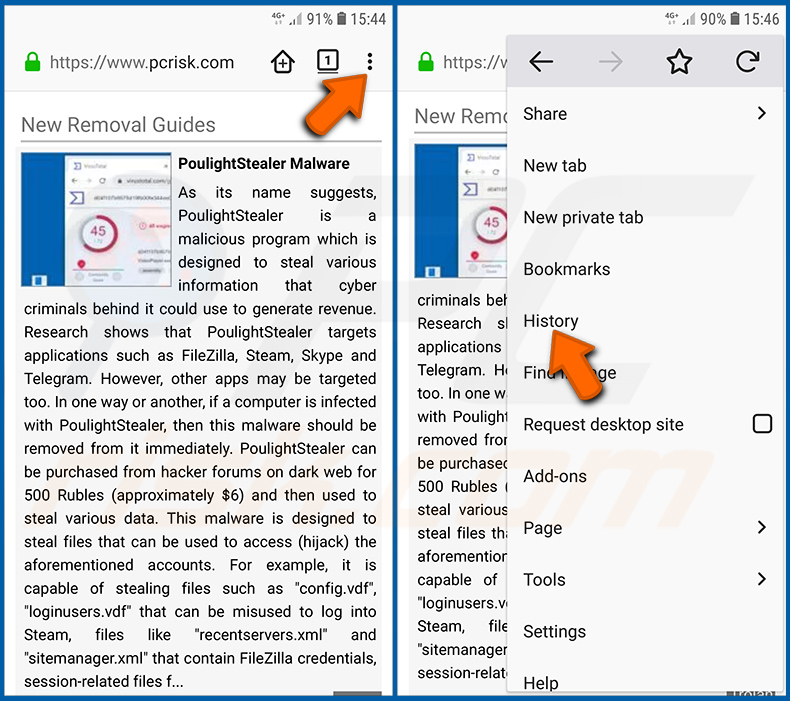

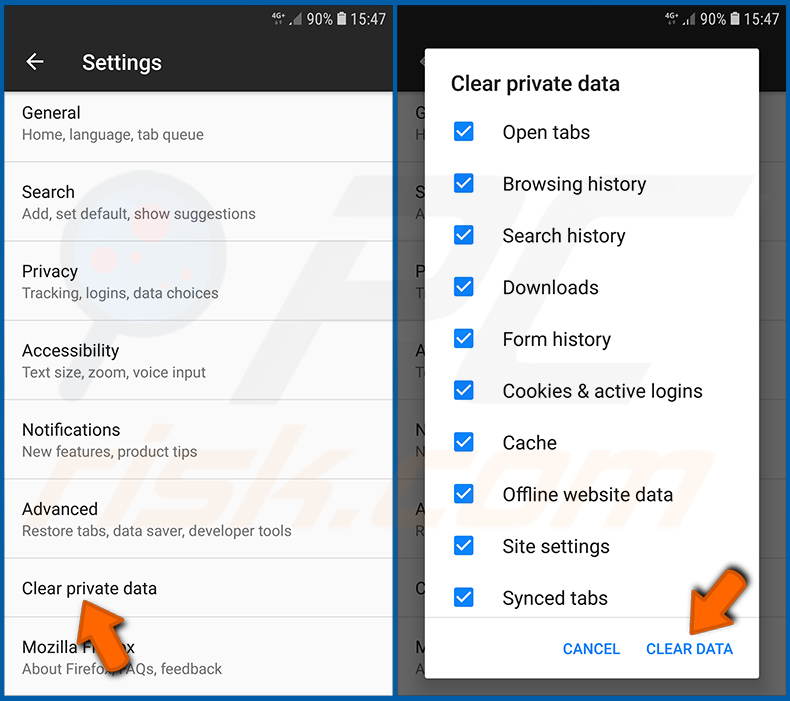

Usuń historię przeglądania z przeglądarki Firefox:

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Przewiń w dół, aż zobaczysz „Wyczyść prywatne dane" i stuknij tę opcję. Wybierz typy danych, które chcesz usunąć i stuknij „WYCZYŚĆ DANE".

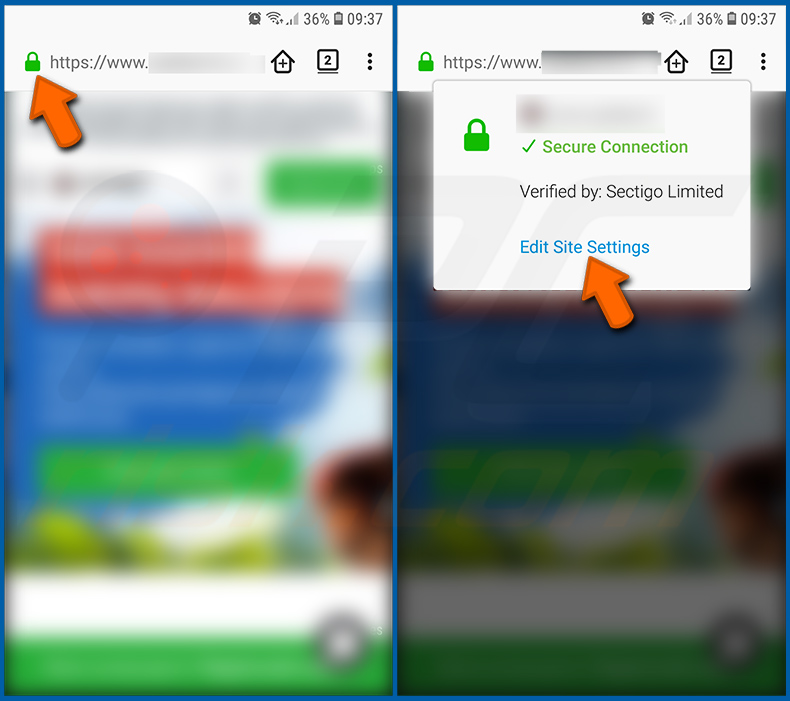

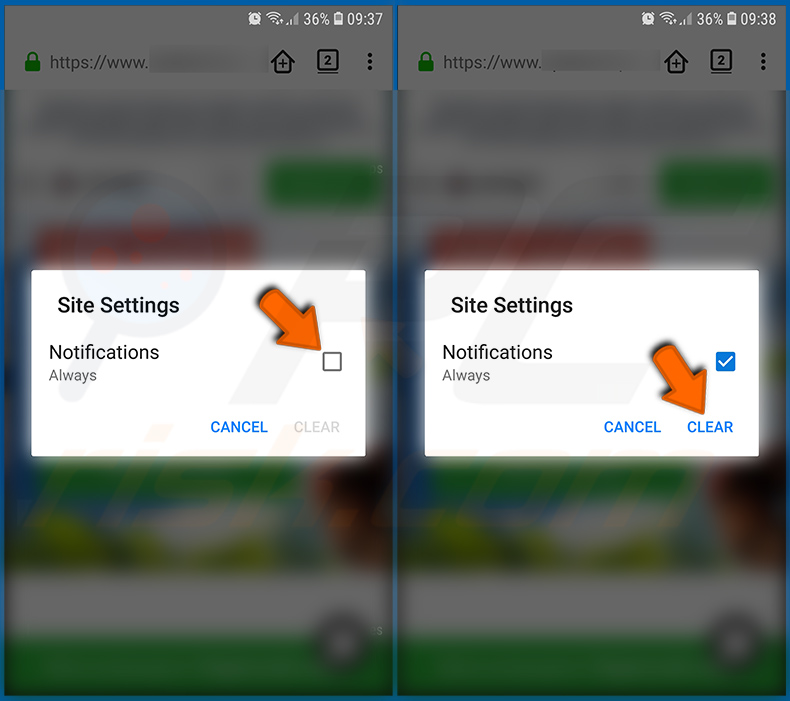

Wyłącz powiadomienia przeglądarki w przeglądarce Firefox:

Odwiedź witrynę, która wyświetla powiadomienia przeglądarki. Stuknij ikonę wyświetlaną po lewej stronie paska adresu URL (ikona niekoniecznie będzie oznaczać „Kłódkę") i wybierz „Edytuj ustawienia witryny".

W otwartym okienku pop-up zaznacz opcję „Powiadomienia" i stuknij „WYCZYŚĆ".

Przywróć przeglądarkę Firefox:

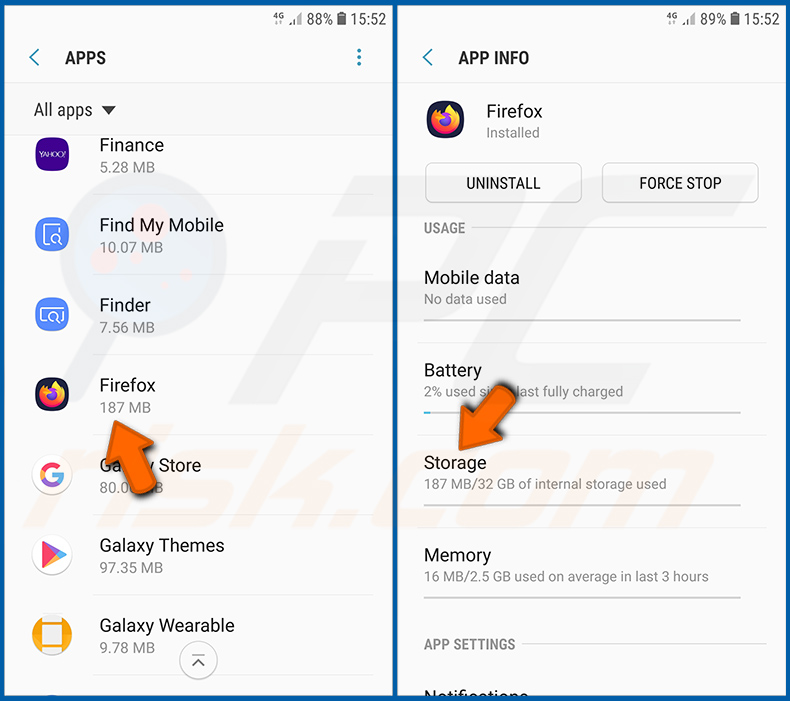

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Firefox". Wybierz ją i wybierz opcję „Pamięć".

Stuknij „WYCZYŚĆ DANE" i potwierdź akcję stukając „USUŃ". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

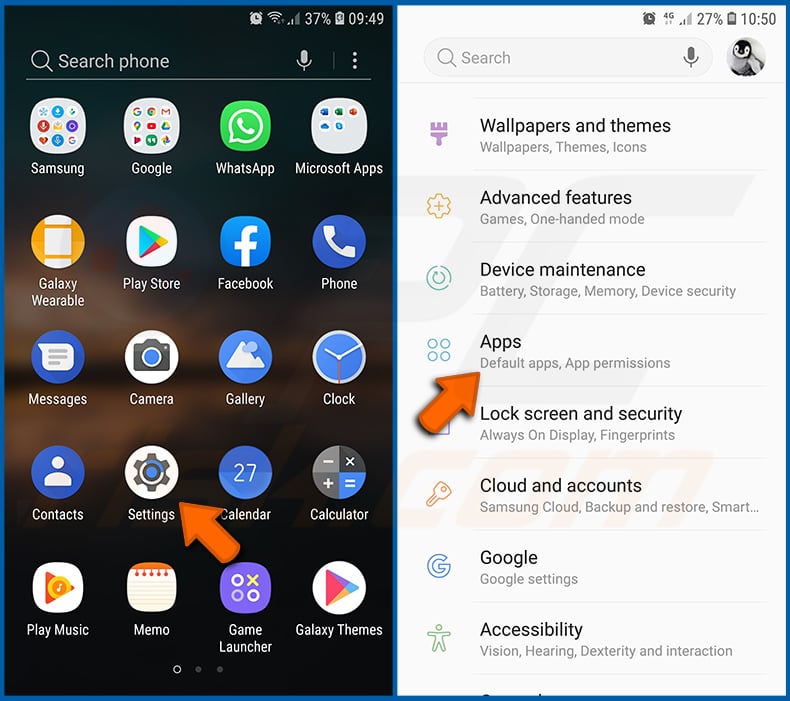

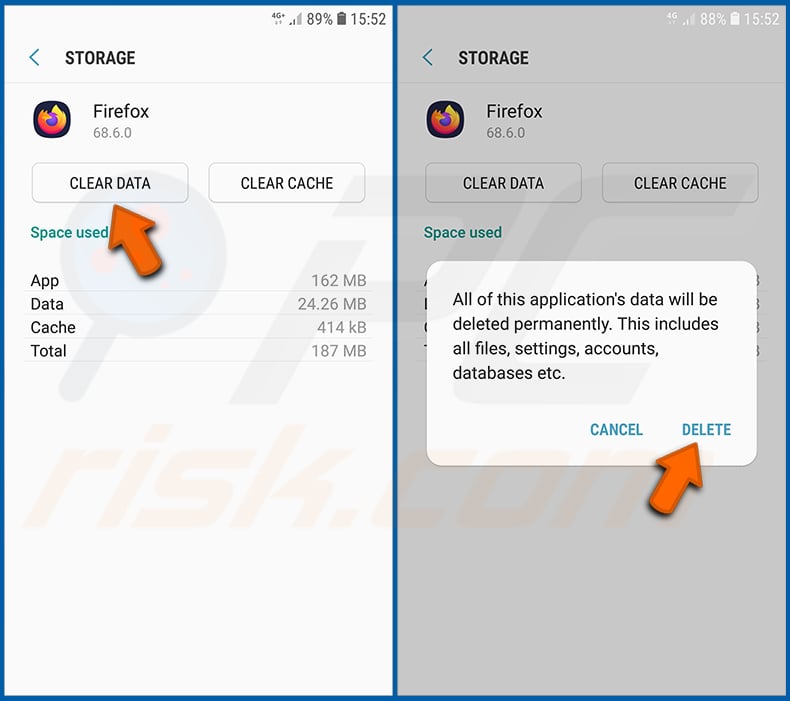

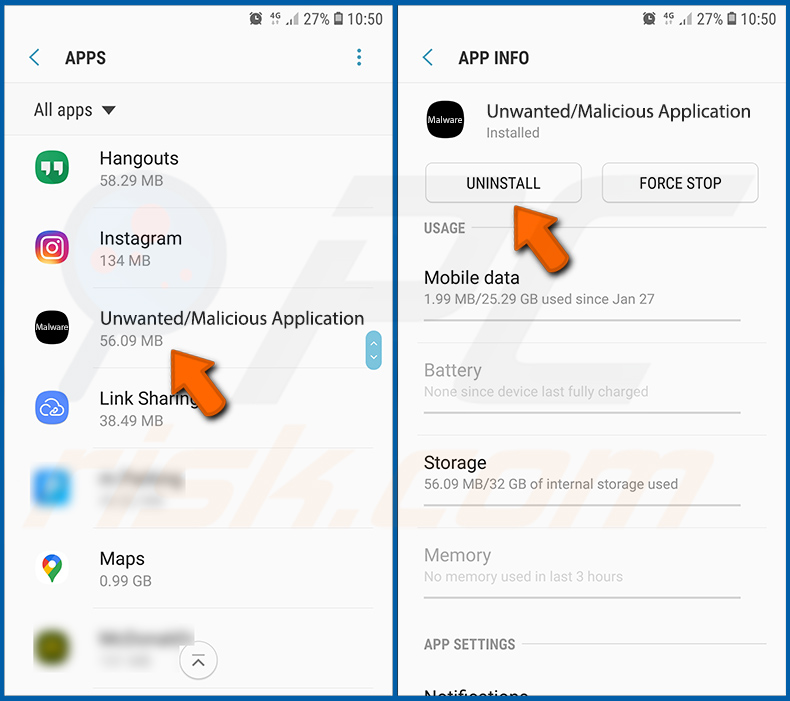

Odinstaluj potencjalnie niechciane i/lub złośliwe aplikacje:

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż zobaczysz potencjalnie niechcianą i/lub złośliwą aplikację. Wybierz ją i stuknij „Odinstaluj". Jeśli z jakiegoś powodu nie możesz usunąć wybranej aplikacji (np. wyświetla się komunikat o błędzie), spróbuj użyć „Trybu awaryjnego".

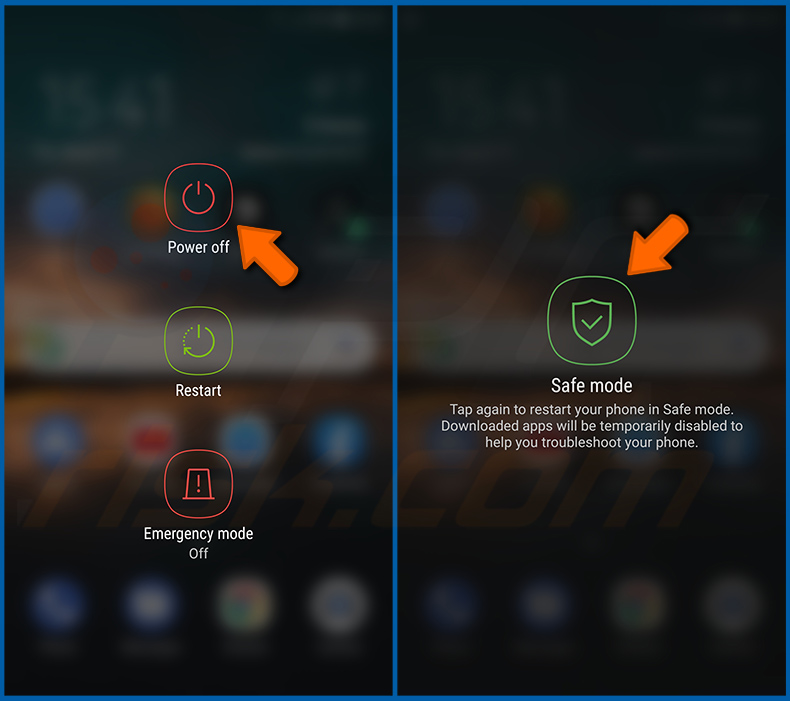

Uruchom urządzenie z Androidem w „Trybie awaryjnym":

„Tryb awaryjny" w systemie operacyjnym Android tymczasowo wyłącza uruchamianie wszystkich aplikacji innych firm. Korzystanie z tego trybu to dobry sposób na diagnozowanie i rozwiązywanie różnych problemów (np. usuwanie złośliwych aplikacji, które uniemożliwiają to, gdy urządzenie działa „normalnie").

Naciśnij przycisk „Zasilanie" i przytrzymaj go, aż zobaczysz ekran „Wyłącz". Stuknij ikonę „Wyłącz" i przytrzymaj ją. Po kilku sekundach pojawi się opcja „Tryb awaryjny" i będzie ją kliknąć, aby ponownie uruchomić urządzenie.

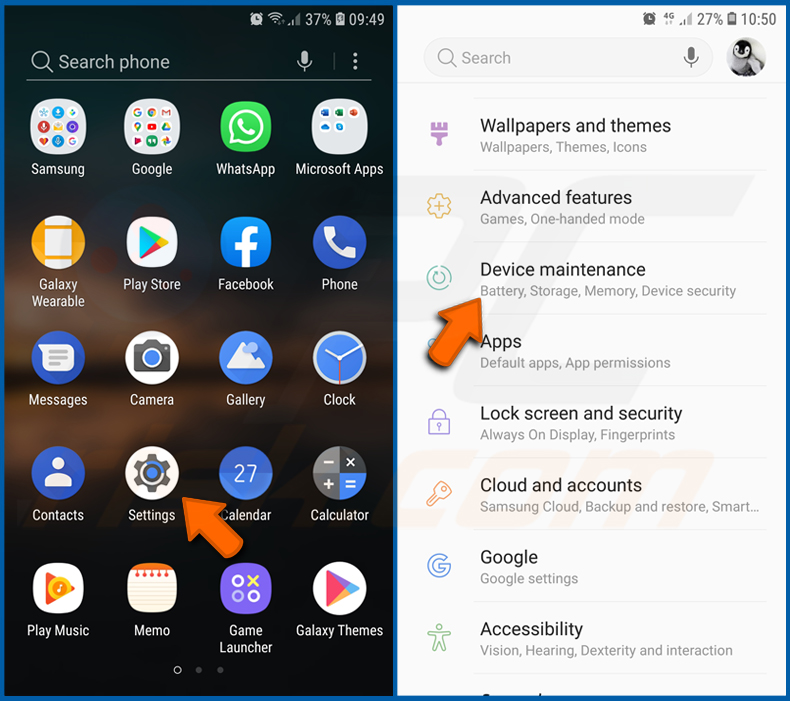

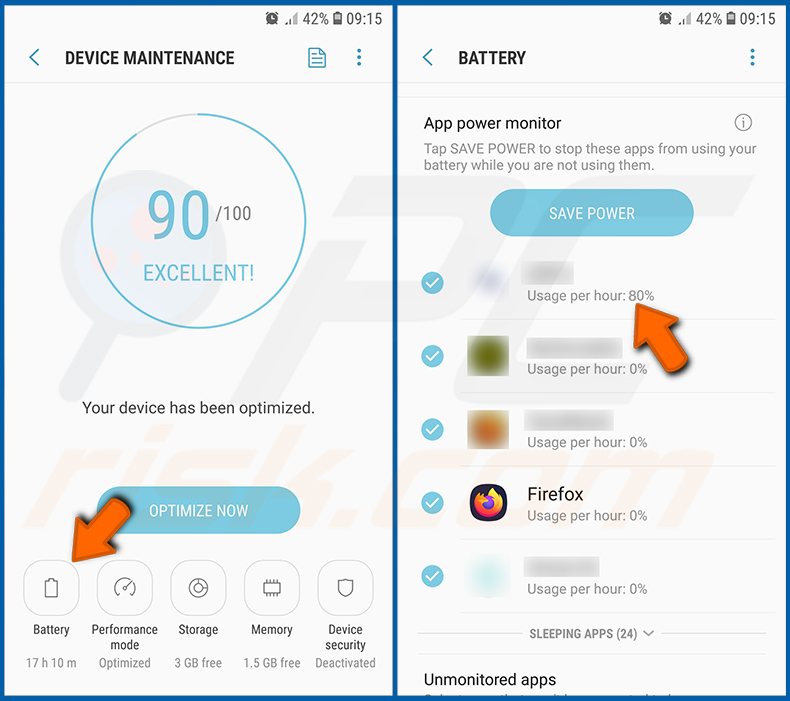

Sprawdź zużycie baterii przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Konserwacja urządzenia" i stuknij ją.

Stuknij „Baterię" i sprawdź użycie każdej aplikacji. Legalne/oryginalne aplikacje są zaprojektowane tak, aby zużywać jak najmniej energii, aby zapewnić najlepsze wrażenia użytkownika i oszczędzać energię. Dlatego wysokie zużycie baterii może wskazywać, że aplikacja jest złośliwa.

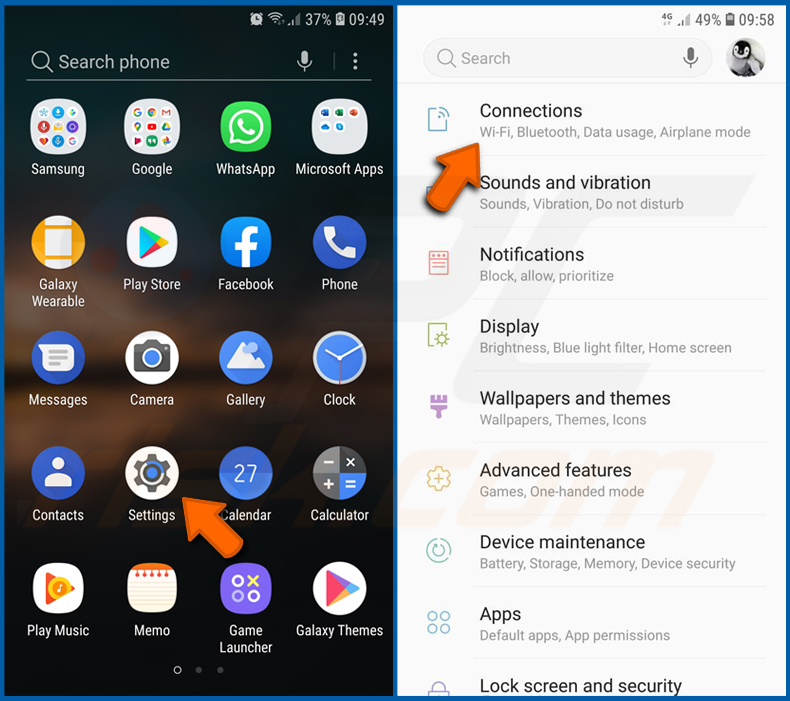

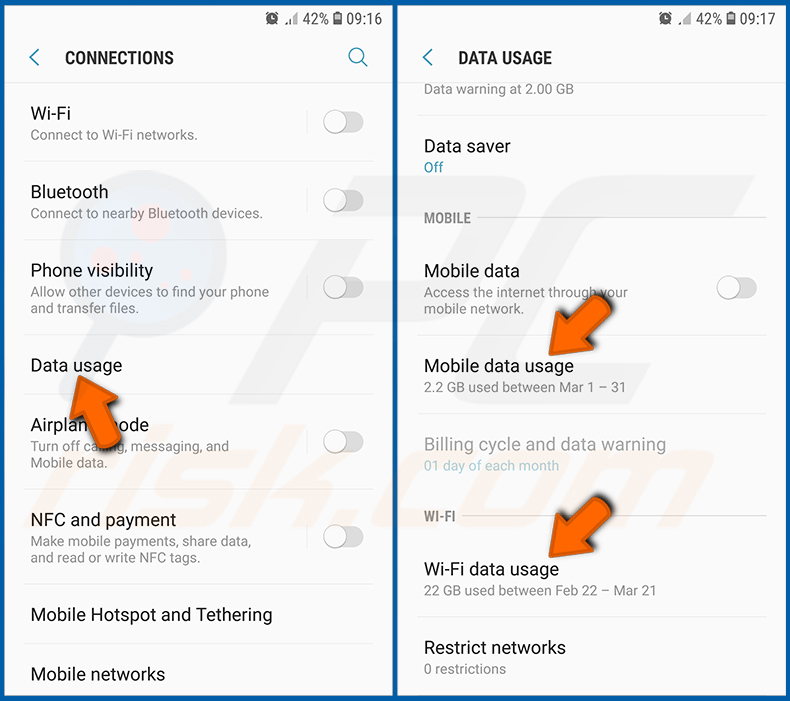

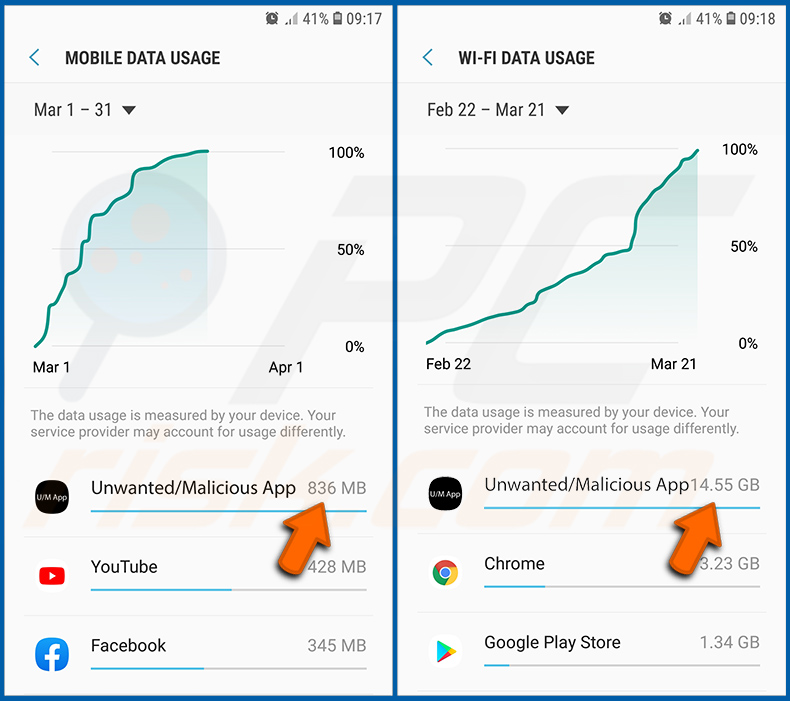

Sprawdź wykorzystanie danych przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Połączenia" i stuknij ją.

Przewiń w dół, aż zobaczysz „Użycie danych" i wybierz tę opcję. Podobnie jak w przypadku baterii, legalne/oryginalne aplikacje są zaprojektowane tak, aby maksymalnie zminimalizować zużycie danych. Dlatego znaczne wykorzystanie danych może wskazywać na obecność złośliwej aplikacji. Pamiętaj, że niektóre złośliwe aplikacje mogą być zaprojektowane do działania tylko wtedy, gdy urządzenie jest połączone z siecią bezprzewodową. Z tego powodu należy sprawdzić użycie danych mobilnych i Wi-Fi.

Jeśli znajdziesz aplikację, która wykorzystuje znaczące dane, mimo że nigdy jej nie używasz, zdecydowanie zalecamy jej natychmiastowe odinstalowanie.

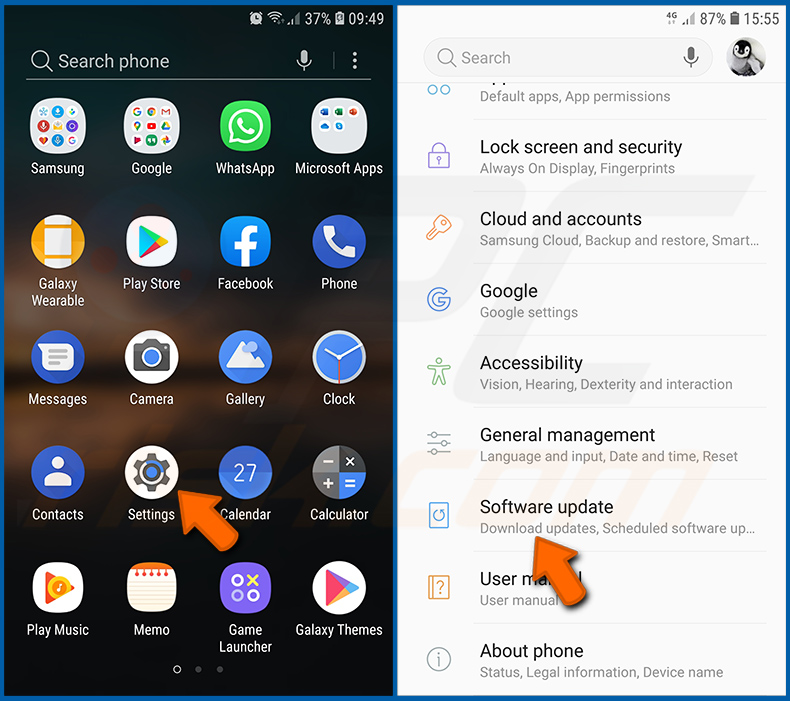

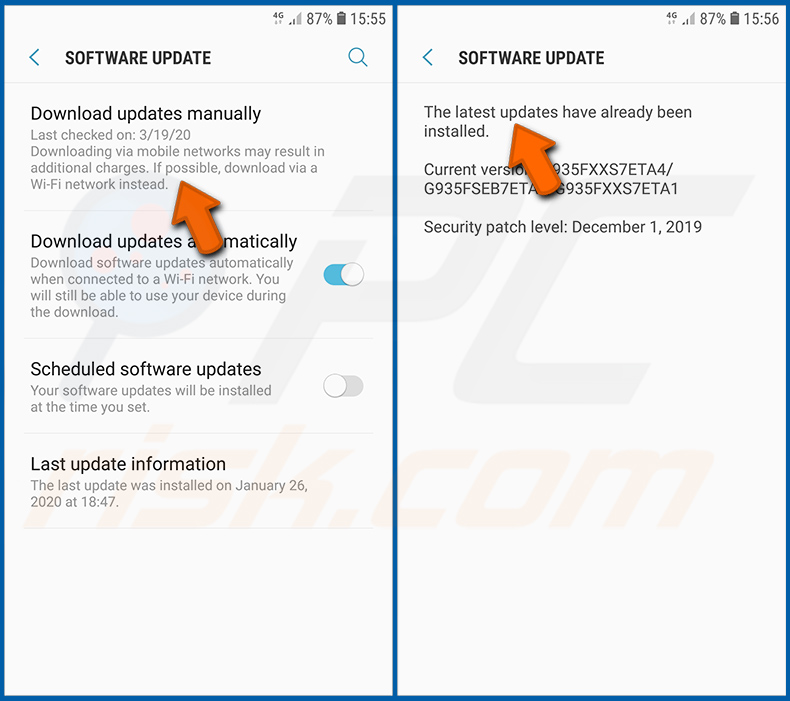

Zainstaluj najnowsze aktualizacje oprogramowania:

Utrzymywanie aktualności oprogramowania to dobra praktyka zapewniająca bezpieczeństwo urządzeń. Producenci urządzeń nieustannie publikują różne łatki bezpieczeństwa i aktualizacje Androida, aby naprawić błędy i luki, które mogą być wykorzystywane przez cyberprzestępców. Nieaktualny system jest znacznie bardziej podatny na ataki. Dlatego zawsze należy upewnić się, że oprogramowanie urządzenia jest aktualne.

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Aktualizacje oprogramowania" i stuknij ją.

Stuknij opcję „Pobierz aktualizacje ręcznie" i sprawdź, czy są dostępne aktualizacje. Jeśli tak, zainstaluj je natychmiast. Zalecamy również włączenie opcji „Pobieraj aktualizacje automatycznie". Pozwoli to systemowi powiadomić cię o wydaniu aktualizacji i/lub zainstalować ją automatycznie.

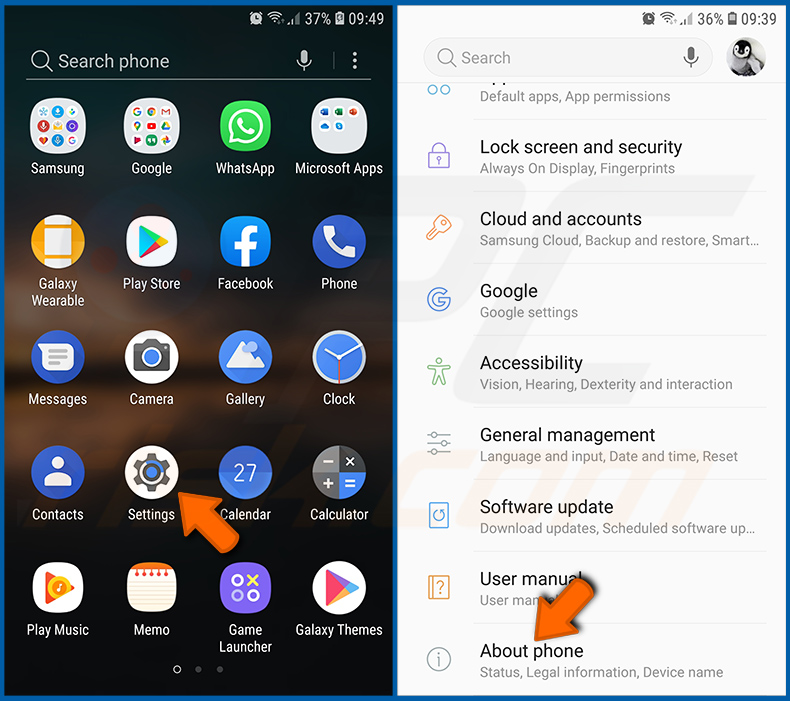

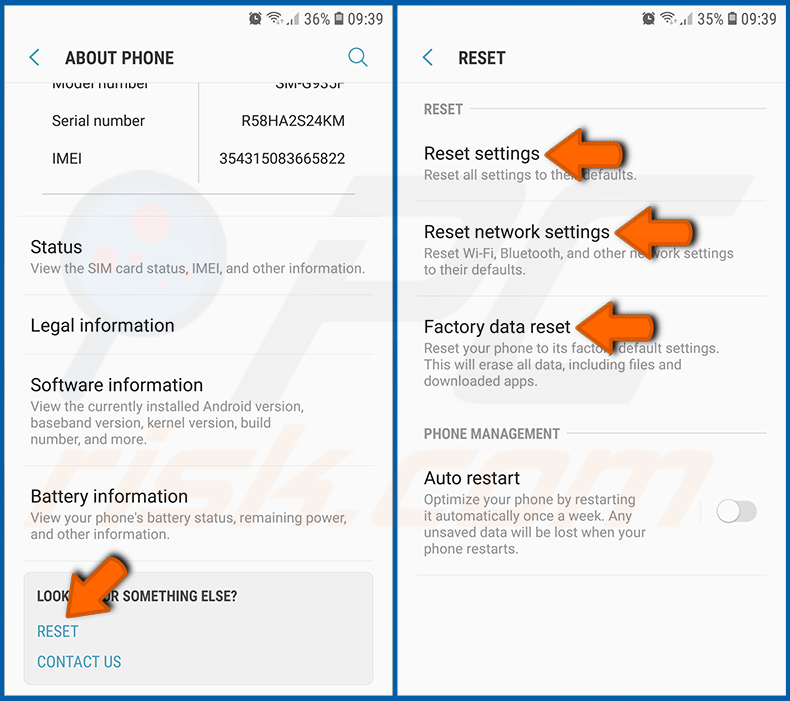

Przywróć system do stanu domyślnego:

Wykonanie „Resetu do ustawień fabrycznych" to dobry sposób na usunięcie wszystkich niechcianych aplikacji, przywrócenie ustawień systemowych do wartości domyślnych i ogólne wyczyszczenie urządzenia. Pamiętaj również, że wszystkie dane w urządzeniu zostaną usunięte, w tym zdjęcia, pliki wideo/audio, numery telefonów (przechowywane w urządzeniu, a nie na karcie SIM), wiadomości SMS itd. Oznacza to, że urządzenie zostanie przywrócone do stanu początkowego/fabrycznego.

Możesz także przywrócić podstawowe ustawienia systemowe lub po prostu ustawienia sieciowe.

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz opcję „Informacje o telefonie" i stuknij ją.

Przewiń w dół, aż zobaczysz opcję „Przywróć" i stuknij ją. Teraz wybierz akcję, którą chcesz wykonać:

„Przywróć ustawienia" – przywróć wszystkie ustawienia systemowe do domyślnych;

„Przywróć ustawienia sieciowe" – przywróć wszystkie ustawienia związane z siecią do domyślnych;

„Przywróć dane fabryczne" – przywróć cały system i całkowicie usuń wszystkie zapisane dane.

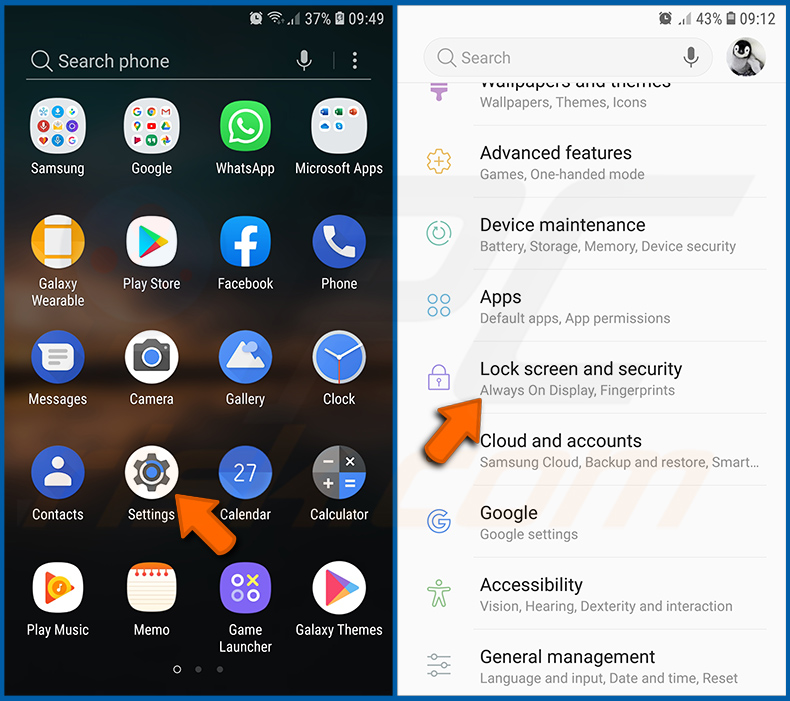

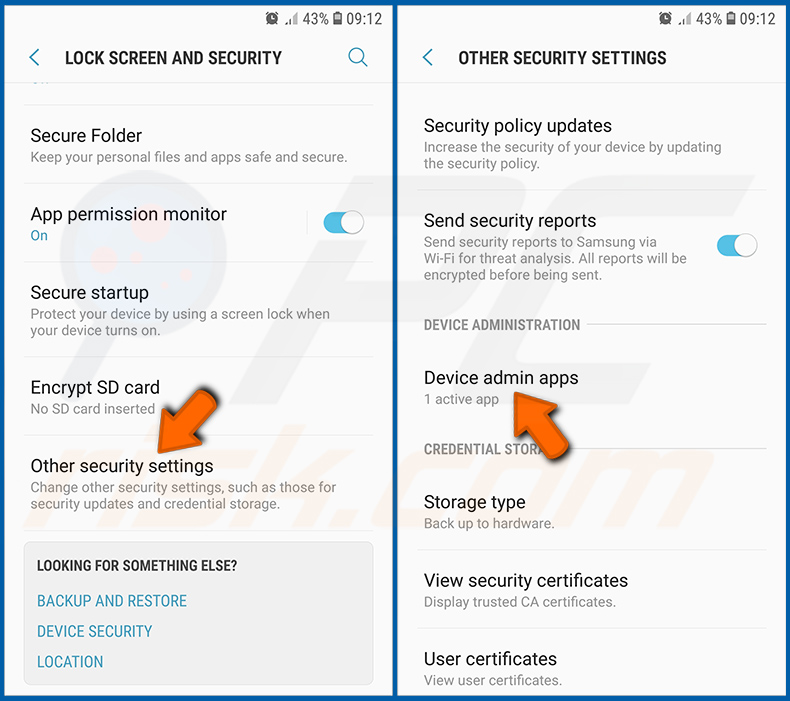

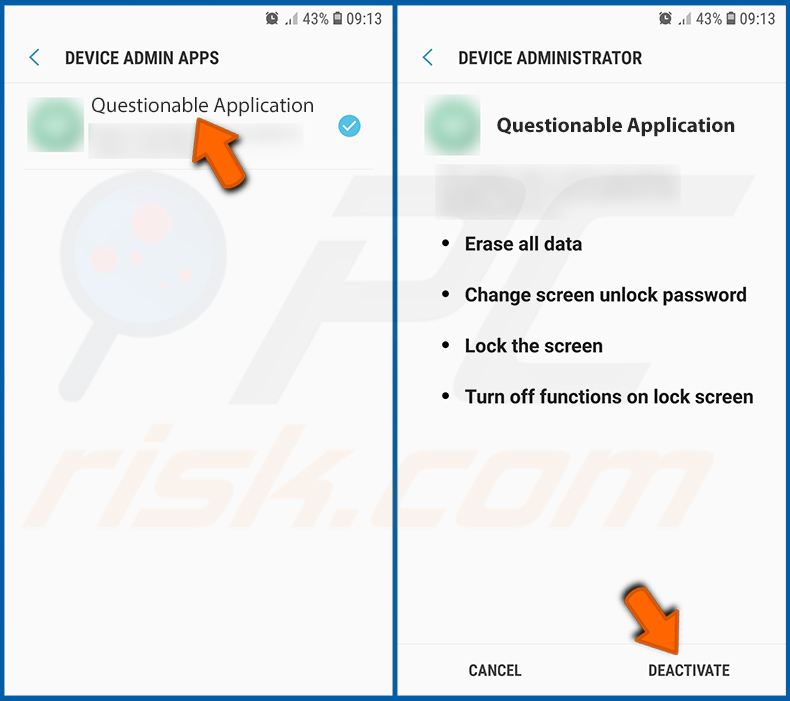

Wyłącz aplikacje, które mają uprawnienia administratora:

Jeśli złośliwa aplikacja otrzyma uprawnienia administratora, może poważnie uszkodzić system. Aby urządzenie było jak najbardziej bezpieczne, zawsze sprawdzaj, które aplikacje mają takie uprawnienia i wyłączaj te, które nie powinny.

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Blokadę ekranu i bezpieczeństwo" i stuknij ją.

Przewiń w dół, aż zobaczysz „Inne ustawienia zabezpieczeń". Stuknij tę opcję, a następnie stuknij „Aplikacje administratora urządzenia".

Zidentyfikuj aplikacje, które nie powinny mieć uprawnień administratora. Stuknij je, a następnie stuknij „WYŁĄCZ".

Często zadawane pytania (FAQ)

Moje urządzenie z Androidem jest zainfekowane malware IcRAT. Czy trzeba sformatować urządzenie pamięci masowej, aby się go pozbyć?

Nie, większość złośliwych programów można usunąć bez uciekania się do formatowania.

Jakie są największe problemy, jakie może powodować malware IcRAT?

Zagrożenia stwarzane przez malware zależą od jego funkcjonalności i sposobu działania cyberprzestępców. IcRAT to RAT, który umożliwia zdalny dostęp/sterowanie urządzeniami i ma szerokie możliwości kradzieży informacji. Infekcje tego rodzaju mogą spowodować poważne problemy z prywatnością, straty finansowe i kradzież tożsamości.

Jaki jest cel złośliwego oprogramowania IcRAT?

Malware jest zwykle wykorzystywane do generowania przychodów. Jednak niektóre ataki są wykorzystywane do zabawiania atakujących, przeprowadzania osobistych wendet, zakłócania procesów (np. stron internetowych, usług, firm itp.), a nawet przeprowadzania ataków politycznych/geopolitycznych.

Jak malware IcRAT przeniknęło do mojego urządzenia z systemem Android?

IcRAT było dystrybuowane za pośrednictwem spamowych wiadomości SMS zawierających linki do fałszywej aplikacji bankowej. Jednak prawdopodobnie stosowane są również inne metody dystrybucji. Ogólnie rzecz biorąc, malware jest rozpowszechniane za pośrednictwem poczty spamowej (np. e-maili, SMS-ów, wiadomości prywatnych/błyskawicznych itp.), pobrań drive-by, oszustw internetowych, niewiarygodnych źródeł pobierania (np. nieoficjalnych i bezpłatnych witryn, sieci udostępniania P2P itp.), złośliwych reklam, narzędzi do nielegalnej aktywacji programów („pirackich"), fałszywych aktualizacji itd.

▼ Pokaż dyskusję