Jak usunąć Joker (SysJoker) z urządzeń z Androidem

![]() Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Czym jest malware Joker?

Joker (znany również jako SysJoker) to trojan malware, którego celem są użytkownicy Androida. Został spakowany w co najmniej dwa tuziny aplikacji, które zostały pobrane ze sklepu Google Play ponad 400 000 razy. Głównym celem Jokera jest generowanie przychodów dla cyberprzestępców odpowiedzialnych za oszukańcze działania reklamowe.

Jeśli aplikacja zainstalowana na urządzeniu z Androidem zawiera malware Joker, usuń ją natychmiast.

Przegląd malware Joker

Joker jest w stanie wchodzić w interakcje z różnymi sieciami reklamowymi i stronami internetowymi, symulując kliknięcia i potajemnie rejestrując niczego niepodejrzewających użytkowników w usługach premium.

Przykładowo Joker może zapisać ofiary do serwisu internetowego premium za tygodniową opłatą, symulując kliknięcia na stronie internetowej, automatycznie wprowadzając kody oferty operatora i wyłudzając kody potwierdzające z wiadomości tekstowych wysyłanych na urządzenie ofiary.

Proces kończy się podaniem kodów na stronę reklamową, jednak Joker może być również używany do wysyłania wiadomości tekstowych na numery premium. W każdym przypadku, gdy ofiara zarejestruje się, Joker wysyła powiązane informacje do serwera zarządzania i kontroli kontrolowanego przez cyberprzestępców, a ofiara musi czekać na dalsze instrukcje.

Badania pokazują, że Joker może służyć do kradzieży wiadomości SMS i danych kontaktowych. Lista aplikacji dotkniętych malware Joker znajduje się poniżej. Jeśli któraś z tych aplikacji jest zainstalowana na urządzeniu, należy ją natychmiast usunąć. Jednak jest bardzo prawdopodobne, że większość/wszystkie z tych aplikacji nie są już dostępne w sklepie Google Play.

| Nazwa | Malware Joker (SysJoker) |

| Typ zagrożenia | Złośliwe oprogramowanie na Androida, złośliwa aplikacja. |

| Nazwy wykrycia (Stud Finder) | Ikarus (Win32.Outbreak), Kaspersky (HEUR:Trojan.AndroidOS.Jocker.wx), ZoneAlarm by Check Point (HEUR:Trojan.AndroidOS.Jocker.wx), Pełna lista wykrycia (VirusTotal) |

| Objawy | Urządzenie działa wolno, ustawienia systemowe są zmieniane bez zgody użytkownika, pojawiają się podejrzane aplikacje, znacznie wzrasta zużycie danych i baterii, przeglądarki przekierowują na nieuczciwe strony internetowe, wyświetlane są natrętne reklamy, użytkownicy korzystają z usług o podwyższonej opłacie, znacznie większy rachunek za telefon. |

| Metody dystrybucji | Sklep Google Play, zainfekowane załączniki wiadomości e-mail, złośliwe reklamy online, socjotechnika, oszukańcze aplikacje, oszukańcze strony internetowe. |

| Zniszczenie | Skradzione dane osobowe (prywatne wiadomości, zmniejszona wydajność urządzenia, szybkie rozładowanie baterii, zmniejszona prędkość internetu, znaczna utrata danych, straty pieniężne, skradziona tożsamość (złośliwe aplikacje mogą wykorzystywać aplikacje komunikacyjne). |

| Usuwanie malware (Android) | Aby usunąć infekcje złośliwym oprogramowaniem, nasi badacze bezpieczeństwa zalecają przeskanowanie urządzenia z Androidem legalnym oprogramowaniem chroniącym przed złośliwym oprogramowaniem. Polecamy Avast, Bitdefender, ESET lub Malwarebytes. |

Przykłady malware specyficznego dla Androida

Inne przykłady malware dla Androida to Anubis, Eventbot i Ginp. Podane przykłady działają inaczej, jednak główny cel jest identyczny: pomóc cyberprzestępcom w generowaniu przychodów na różne sposoby. Często ofiary tych ataków złośliwego oprogramowania ponoszą straty finansowe, stają się ofiarami kradzieży tożsamości, doświadczają problemów z prywatnością w internecie i innych problemów.

Jak Joker dostał się na moje urządzenie?

Trojan Joker był (i może nadal być) dystrybuowany za pośrednictwem aplikacji dostępnych w sklepie Google Play. Na szczęście Google wykrywa i usuwa złośliwe aplikacje z Google Play. Ponadto ryzyko zainfekowania urządzenia trojanem, takim jak Joker, można wyeliminować za pomocą takich usług, jak Google Play Pass.

Należy pamiętać, że różne malware jest często dystrybuowane za pośrednictwem niewiarygodnych kanałów pobierania, takich jak sieci peer-to-peer (np. klienci torrent, eMule), nieoficjalnych witryn internetowych, zewnętrznych programów do pobierania plików, stron z bezpłatnym hostingiem plików, witryn z bezpłatnymi plikami do pobrania itp. Cyberprzestępcy często używają ich do hostowania złośliwych plików, które po pobraniu i otwarciu instalują złośliwe oprogramowanie.

Malware rozsyła się również poprzez wysyłanie e-maili zawierających złośliwy dokument Microsoft Word, dokument PDF, plik wykonywalny (.exe), plik JavaScript lub plik archiwum (ZIP, RAR), jednak urządzenia zostają zainfekowane tylko wtedy, gdy odbiorcy otworzą pliki (lub otworzą pliki pobrane za pośrednictwem dołączonych linków do stron internetowych).

Różne fałszywe aktualizatory i instalatory mogą również prowadzić do instalacji malware. Po prostu instalują malware zamiast aktualizacji lub wykorzystują błędy/wady nieaktualnego oprogramowania.

Jak uniknąć instalacji malware?

Nie należy ufać nieistotnym e-mailom, które są wysyłane z nieznanych, podejrzanych lub wątpliwych adresów oraz zawierają załączniki lub łącza internetowe. Linki i pliki w e-mailach nie powinny być otwierane bez upewnienia się, że jest to bezpieczne.

Oprogramowania nie należy pobierać ani instalować za pośrednictwem zewnętrznych programów do pobierania, instalatorów, sieci peer-to-peer (np. klientów torrent, eMule) ani innych kanałów tego rodzaju. Wszystkie aplikacje i pliki należy pobierać wyłącznie z oficjalnych witryn i za pośrednictwem bezpośrednich linków.

Ponadto zainstalowane oprogramowanie musi być aktualizowane i aktywowane za pomocą narzędzi lub funkcji zaprojektowanych przez oficjalnych programistów. Narzędzia stron trzecich często rozsyłają malware. Ponadto nielegalne jest omijanie aktywacji programów licencjonowanych za pomocą różnych nieoficjalnych narzędzi aktywacyjnych („łamania" zabezpieczeń oprogramowania).

Lista aplikacji dotkniętych złośliwym oprogramowaniem Joker (większość/wszystkie zostały już usunięte ze sklepu Google Play, jednak mogą nadal znajdować się na już zainfekowanych urządzeniach):

- Advocate Wallpaper

- Age Face

- Altar Message

- Antivirus Security – Security Scan

- Beach Camera

- Board picture editing

- Certain Wallpaper

- Climate SMS

- Collate Face Scanner

- Cute Camera

- Dazzle Wallpaper

- Declare Message

- Display Camera

- Great VPN

- Humour Camera

- Ignite Clean

- Leaf Face Scanner

- Mini Camera

- Print Plant scan

- Rapid Face Scanner

- Reward Clean

- Ruddy SMS

- Soby Camera

- Spark Wallpaper

- Quick SMS

Aktualizacja 13. listopada 2020 - Zaktualizowana wersja Jokera wykorzystuje Github (wykorzystuje Github i Github Pages do przechowywania złośliwego ładunku), aby trudniej było go wykryć.

Wykorzystuje kod JS do uruchamiania poleceń otrzymanych z serwera zarządzania i kontroli, które umożliwiają cyberprzestępcom dodanie komentarza na otwartej stronie, odczytanie kodu PIN z powiadomienia, wysłanie wiadomości SMS, żądanie POST i GET oraz kilka innych poleceń. Wykorzystuje również serwery zarządzania i kontroli do ukrywania danych, które mogłyby wskazywać na jego złośliwą aktywność.

Zrzut aplikacji (Blood Pressure Health) używanej jako przebranie Joker:

Zrzut ekranu kolejnej aplikacji ("Stud Finder") używanej jako przebranie trojana Joker:

Aktualizacja 15. lipca 2022 - Cyberprzestępcy opublikowali niedawno zaktualizowaną wersję złośliwego oprogramowania Joker (znanego również jako SysJoker), która ma na celu potajemne subskrybowanie różnych usług premium bez zgody użytkownika. Wariant nosi nazwę Autolycos.

Szybkie menu:

- Wprowadzenie

- Jak usunąć historię przeglądania z przeglądarki Chrome?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Chrome?

- Jak przywrócić przeglądarkę Chrome?

- Jak usunąć historię przeglądania z przeglądarki Firefox?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Firefox?

- Jak przywrócić przeglądarkę Firefox?

- Jak odinstalować potencjalnie niechciane i/lub złośliwe aplikacje?

- Jak uruchomić urządzenie z Androidem w "Trybie awayjnym"?

- Jak sprawdzić zużycie baterii przez różne aplikacje?

- Jak sprawdzić zużycie danych przez różne aplikacje?

- Jak zainstalować najnowsze aktualizacje oprogramowania?

- Jak przywrócić system do jego stanu domyślnego?

- Jak wyłączyć aplikacje, które maja uprawnienia administratora?

Usuń historię przeglądania z przeglądarki Chrome:

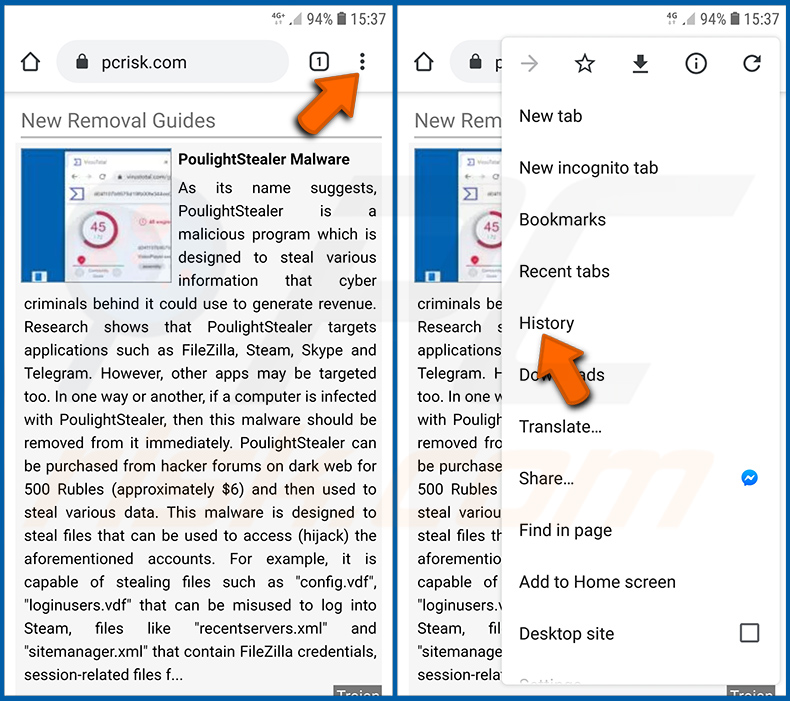

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Stuknij „Wyczyść dane przeglądania". Wybierz zakładkę „ZAAWANSOWANE". Wybierz zakres czasu i typy danych, które chcesz usunąć i stuknij „Wyczyść dane".

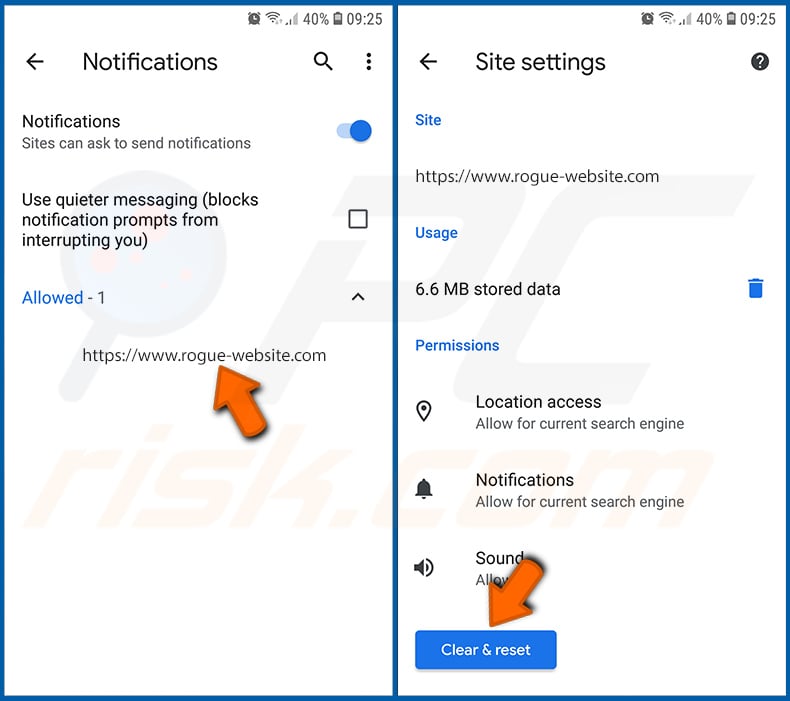

Wyłącz powiadomienia przeglądarki w przeglądarce Chrome:

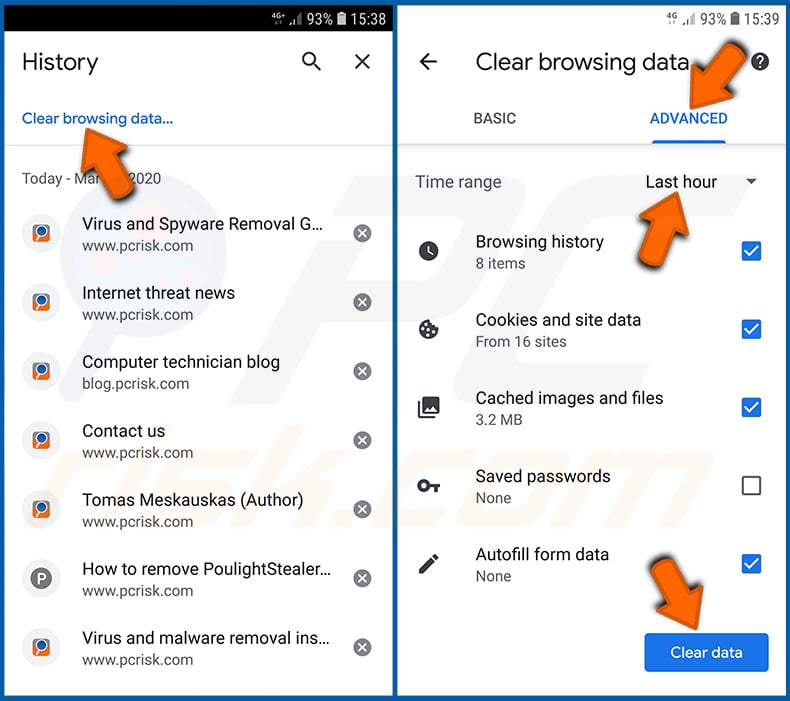

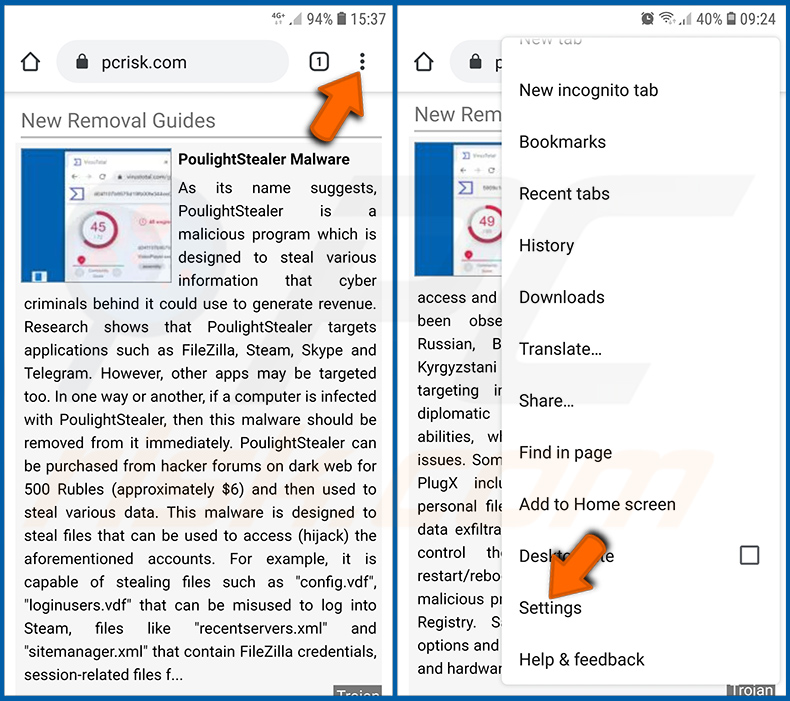

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Ustawienia".

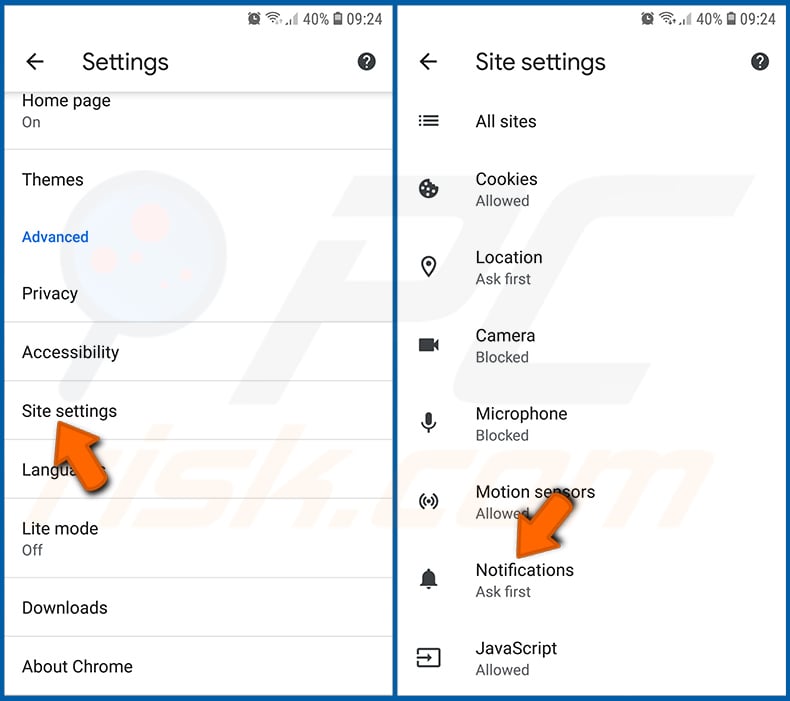

Przewiń w dół, aż zobaczysz opcję „Ustawienia witryny" i kliknij ją. Przewiń w dół, aż zobaczysz opcję „Powiadomienia" i stuknij ją.

Znajdź witryny, które wyświetlają powiadomienia przeglądarki. Stuknij je i kliknij „Wyczyść i zresetuj". Spowoduje to usunięcie uprawnień przyznanych tym witrynom w celu wyświetlania powiadomień. Jednak, jeśli ponownie odwiedzisz tę samą witrynę może ona ponownie poprosić o zgodę.

Możesz wybrać czy udzielić tych uprawnień, czy nie (jeśli zdecydujesz się odmówić, witryna przejdzie do sekcji „Zablokowane" i nie będzie już prosić o zgodę).

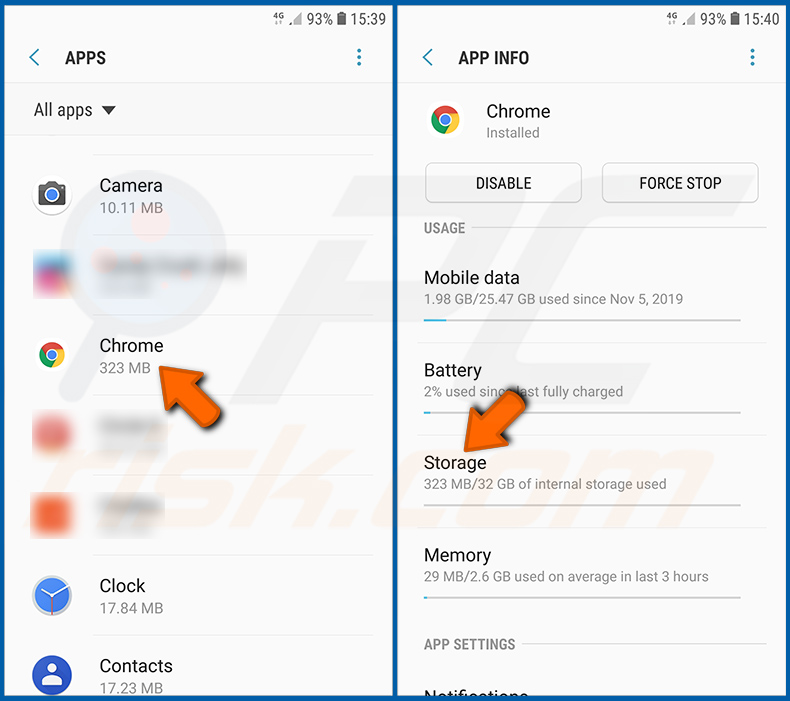

Przywróć przeglądarkę Chrome:

Przejdź do sekcji „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Chrome". Wybierz ją i stuknij opcję „Pamięć".

Stuknij „ZARZĄDZAJ PAMIĘCIĄ", a następnie „WYCZYŚĆ WSZYSTKIE DANE" i potwierdź czynność, stukając „OK". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

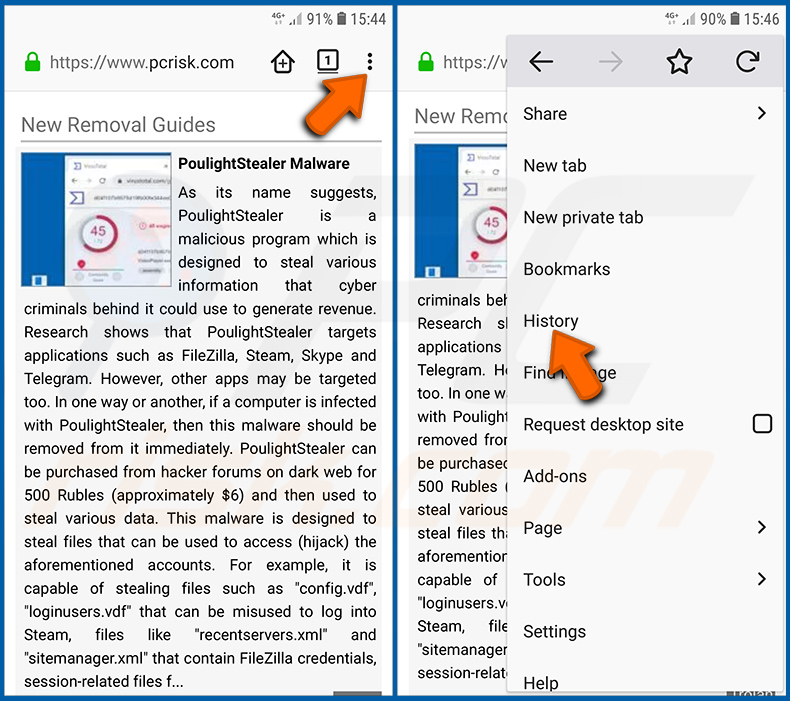

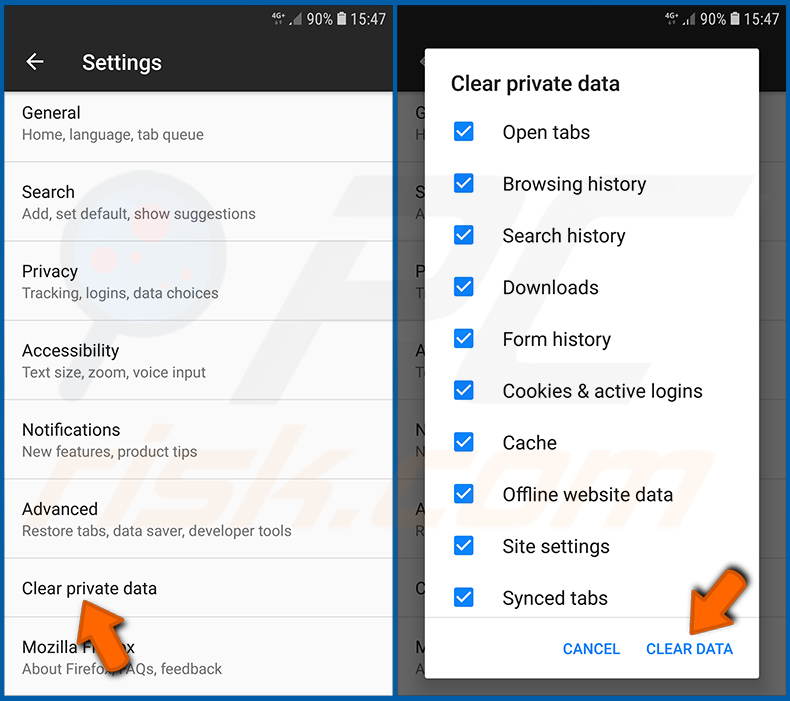

Usuń historię przeglądania z przeglądarki Firefox:

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Przewiń w dół, aż zobaczysz „Wyczyść prywatne dane" i stuknij tę opcję. Wybierz typy danych, które chcesz usunąć i stuknij „WYCZYŚĆ DANE".

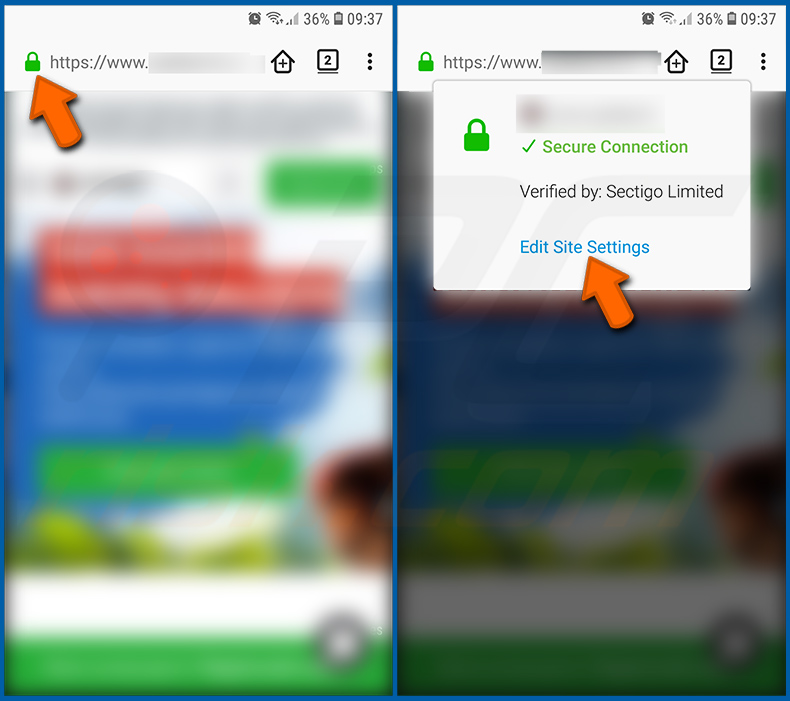

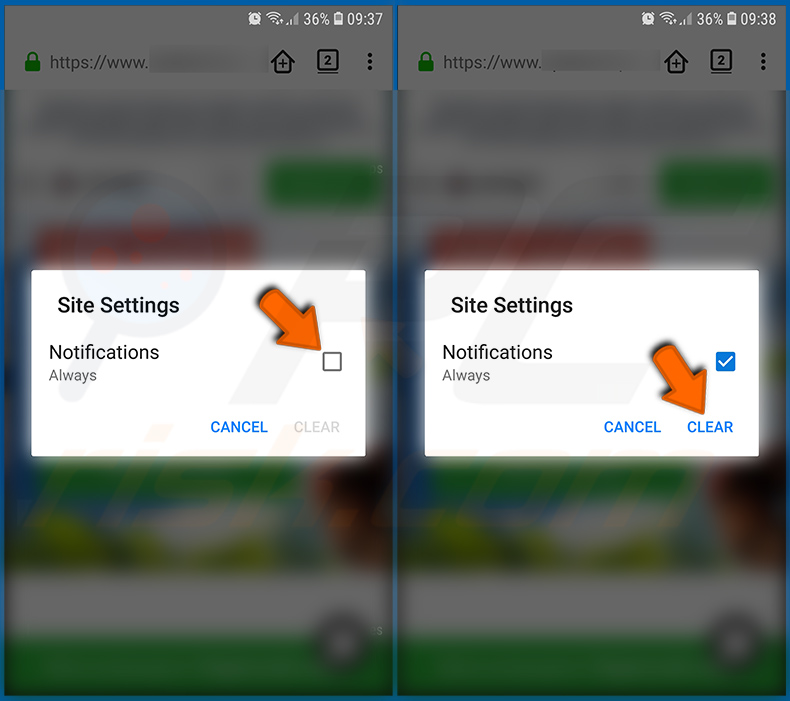

Wyłącz powiadomienia przeglądarki w przeglądarce Firefox:

Odwiedź witrynę, która wyświetla powiadomienia przeglądarki. Stuknij ikonę wyświetlaną po lewej stronie paska adresu URL (ikona niekoniecznie będzie oznaczać „Kłódkę") i wybierz „Edytuj ustawienia witryny".

W otwartym okienku pop-up zaznacz opcję „Powiadomienia" i stuknij „WYCZYŚĆ".

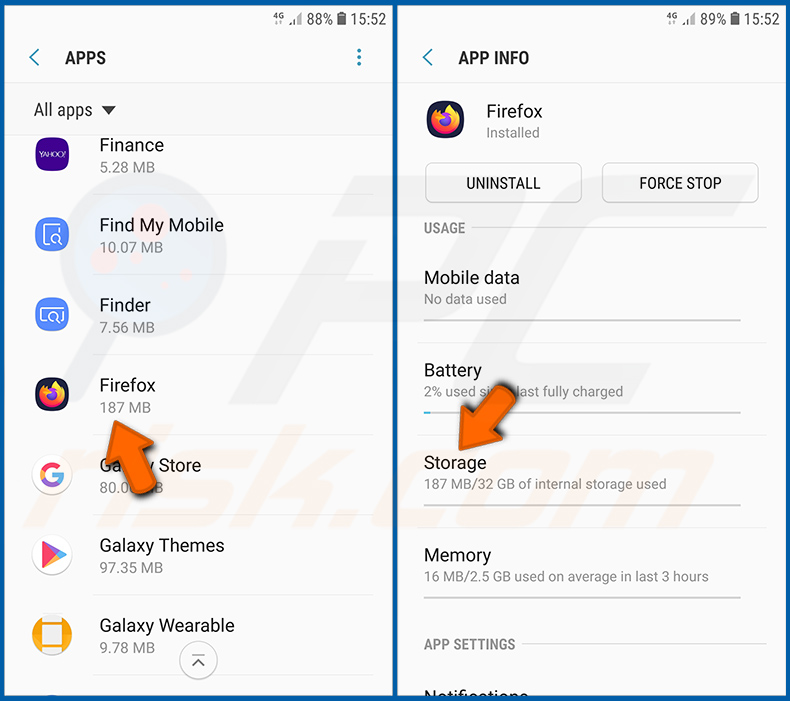

Przywróć przeglądarkę Firefox:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Firefox". Wybierz ją i wybierz opcję „Pamięć".

Stuknij „WYCZYŚĆ DANE" i potwierdź akcję stukając „USUŃ". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

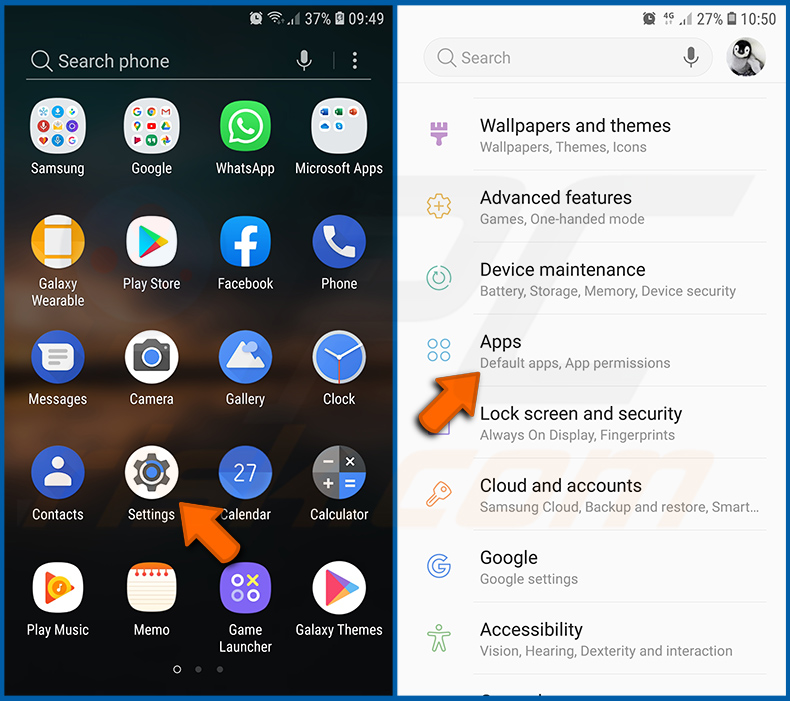

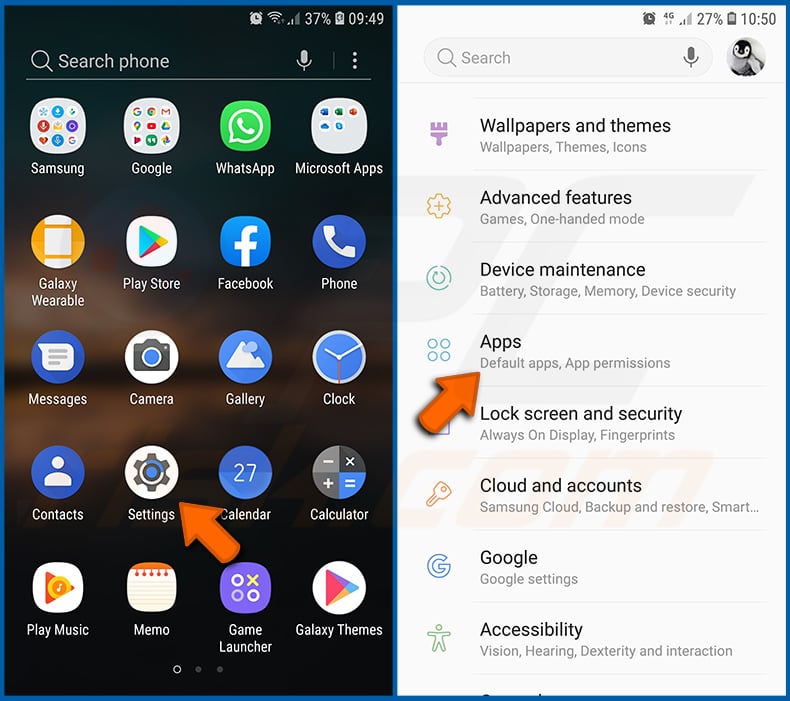

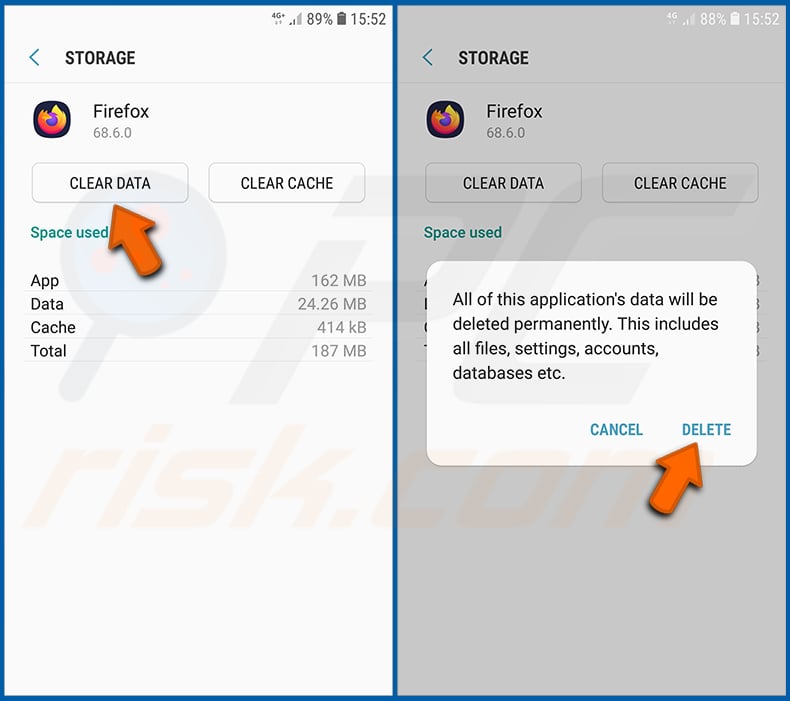

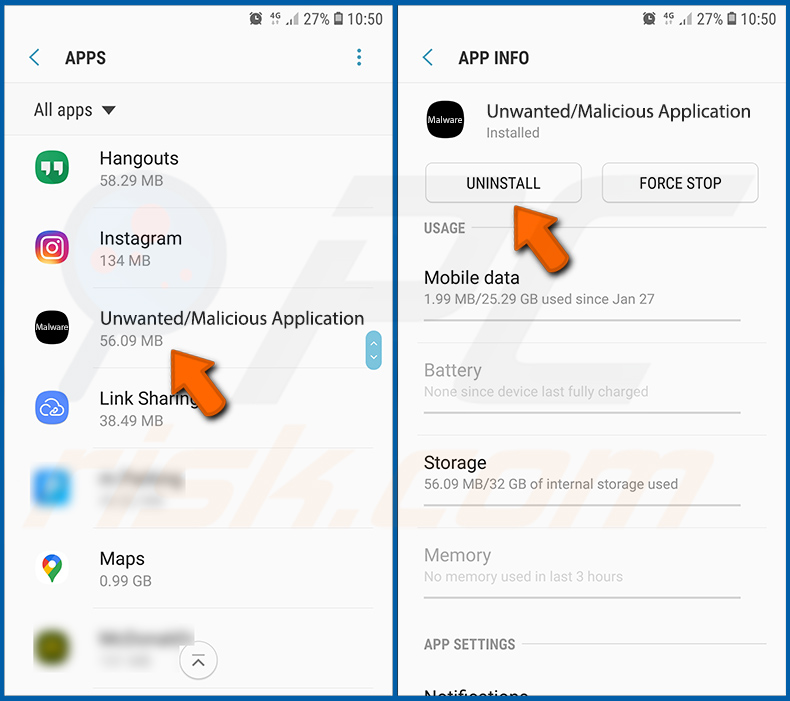

Odinstaluj potencjalnie niechciane i/lub złośliwe aplikacje:

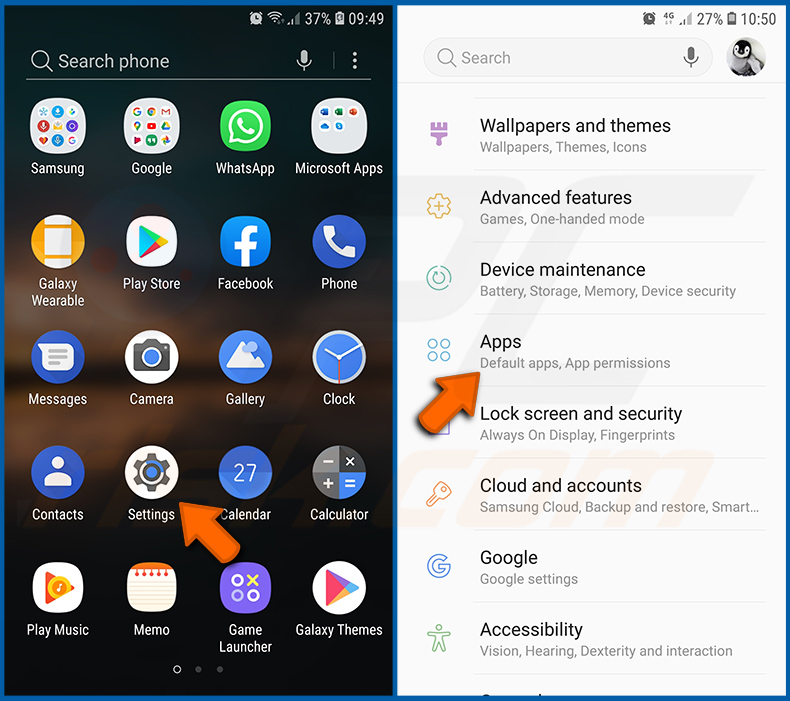

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż zobaczysz potencjalnie niechcianą i/lub złośliwą aplikację. Wybierz ją i stuknij „Odinstaluj". Jeśli z jakiegoś powodu nie możesz usunąć wybranej aplikacji (np. wyświetla się komunikat o błędzie), spróbuj użyć „Trybu awaryjnego".

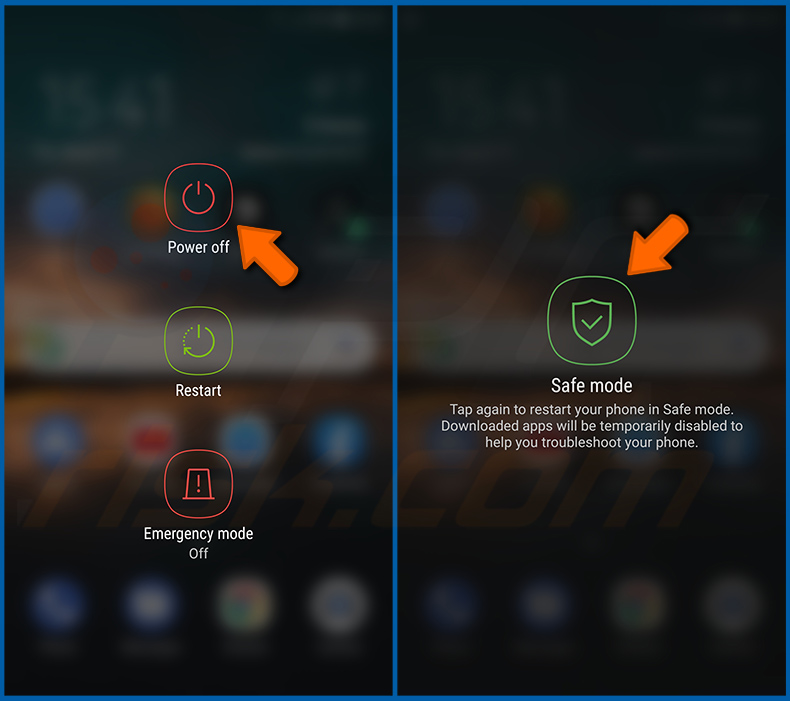

Uruchom urządzenie z Androidem w „Trybie awaryjnym":

„Tryb awaryjny" w systemie operacyjnym Android tymczasowo wyłącza uruchamianie wszystkich aplikacji innych firm. Korzystanie z tego trybu to dobry sposób na diagnozowanie i rozwiązywanie różnych problemów (np. usuwanie złośliwych aplikacji, które uniemożliwiają to, gdy urządzenie działa „normalnie").

Naciśnij przycisk „Zasilanie" i przytrzymaj go, aż zobaczysz ekran „Wyłącz". Stuknij ikonę „Wyłącz" i przytrzymaj ją. Po kilku sekundach pojawi się opcja „Tryb awaryjny" i będzie ją kliknąć, aby ponownie uruchomić urządzenie.

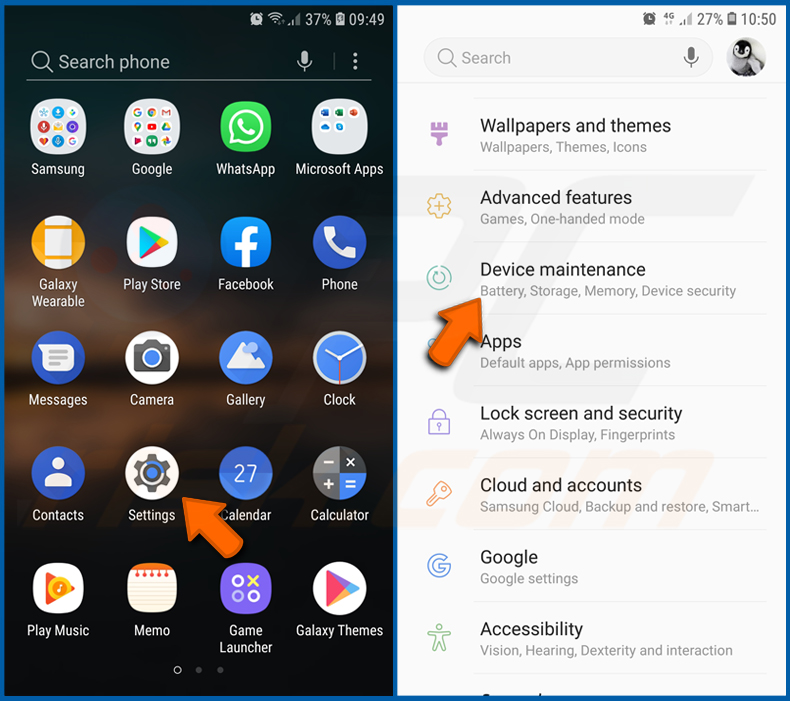

Sprawdź zużycie baterii przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Konserwacja urządzenia" i stuknij ją.

Stuknij „Baterię" i sprawdź użycie każdej aplikacji. Legalne/oryginalne aplikacje są zaprojektowane tak, aby zużywać jak najmniej energii, aby zapewnić najlepsze wrażenia użytkownika i oszczędzać energię. Dlatego wysokie zużycie baterii może wskazywać, że aplikacja jest złośliwa.

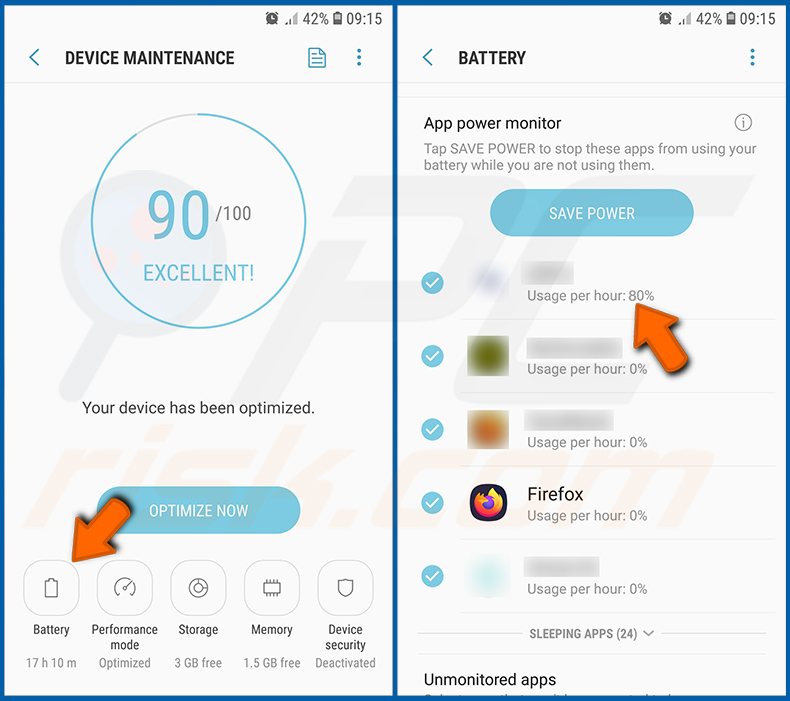

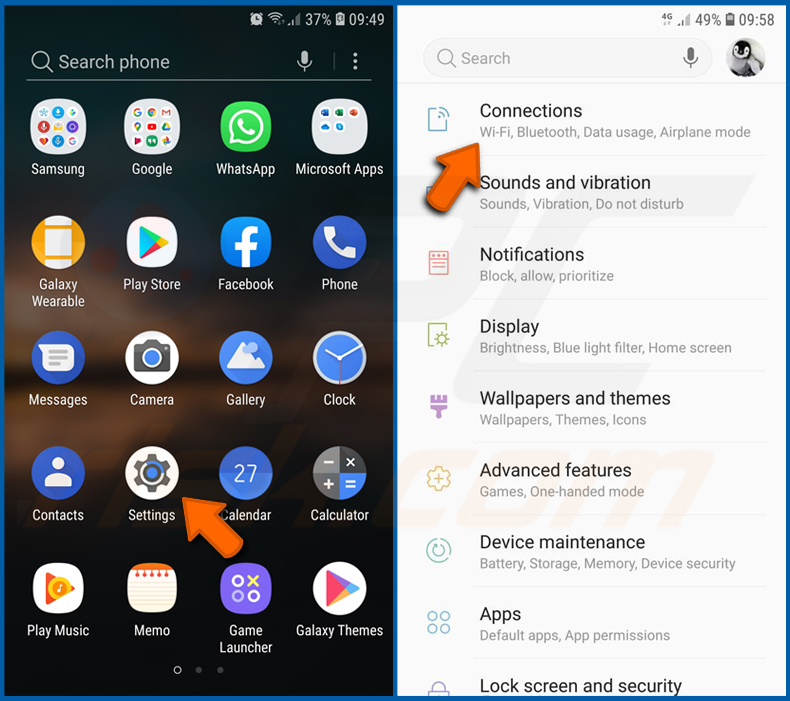

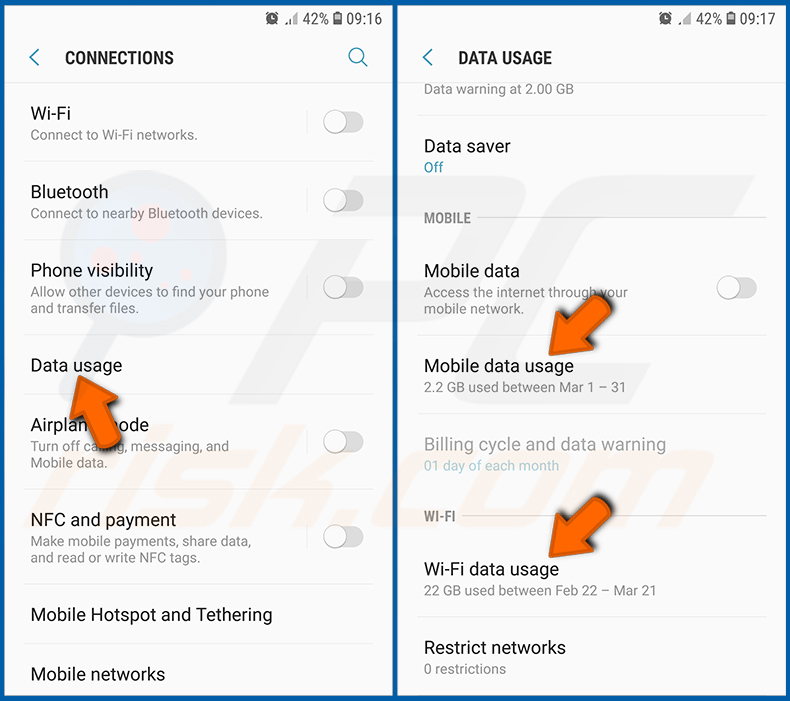

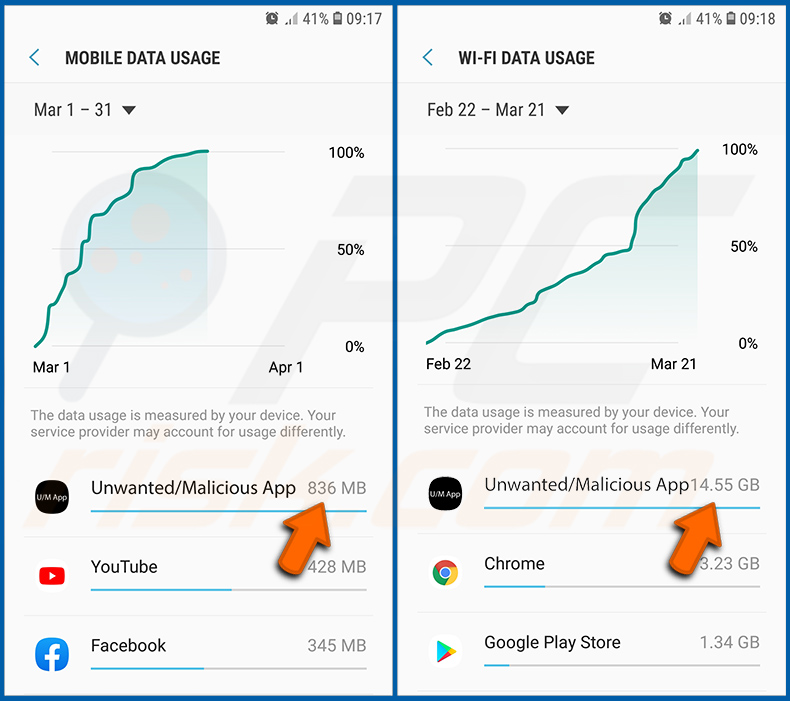

Sprawdź wykorzystanie danych przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Połączenia" i stuknij ją.

Przewiń w dół, aż zobaczysz „Użycie danych" i wybierz tę opcję. Podobnie jak w przypadku baterii, legalne/oryginalne aplikacje są zaprojektowane tak, aby maksymalnie zminimalizować zużycie danych. Dlatego znaczne wykorzystanie danych może wskazywać na obecność złośliwej aplikacji.

Pamiętaj, że niektóre złośliwe aplikacje mogą być zaprojektowane do działania tylko wtedy, gdy urządzenie jest połączone z siecią bezprzewodową. Z tego powodu należy sprawdzić użycie danych mobilnych i Wi-Fi.

Jeśli znajdziesz aplikację, która wykorzystuje znaczące dane, mimo że nigdy jej nie używasz, zdecydowanie zalecamy jej natychmiastowe odinstalowanie.

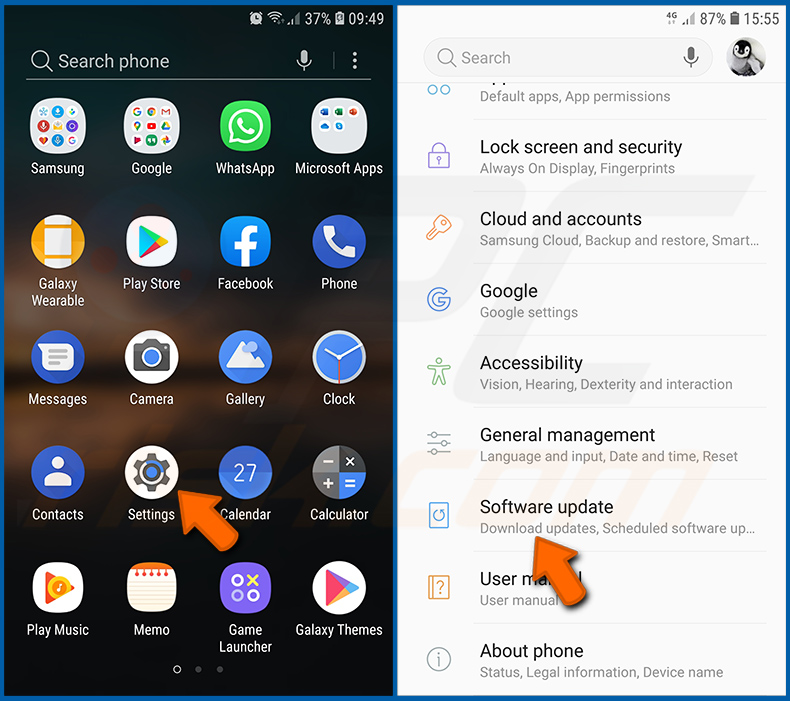

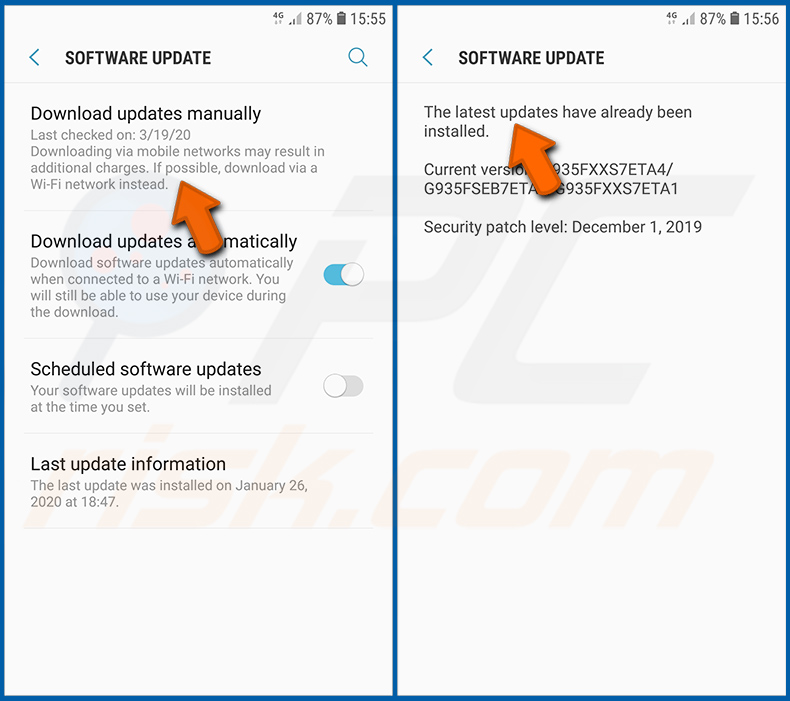

Zainstaluj najnowsze aktualizacje oprogramowania:

Utrzymywanie aktualności oprogramowania to dobra praktyka zapewniająca bezpieczeństwo urządzeń. Producenci urządzeń nieustannie publikują różne łatki bezpieczeństwa i aktualizacje Androida, aby naprawić błędy i luki, które mogą być wykorzystywane przez cyberprzestępców. Nieaktualny system jest znacznie bardziej podatny na ataki. Dlatego zawsze należy upewnić się, że oprogramowanie urządzenia jest aktualne.

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Aktualizacje oprogramowania" i stuknij ją.

Stuknij opcję „Pobierz aktualizacje ręcznie" i sprawdź, czy są dostępne aktualizacje. Jeśli tak, zainstaluj je natychmiast. Zalecamy również włączenie opcji „Pobieraj aktualizacje automatycznie". Pozwoli to systemowi powiadomić cię o wydaniu aktualizacji i/lub zainstalować ją automatycznie.

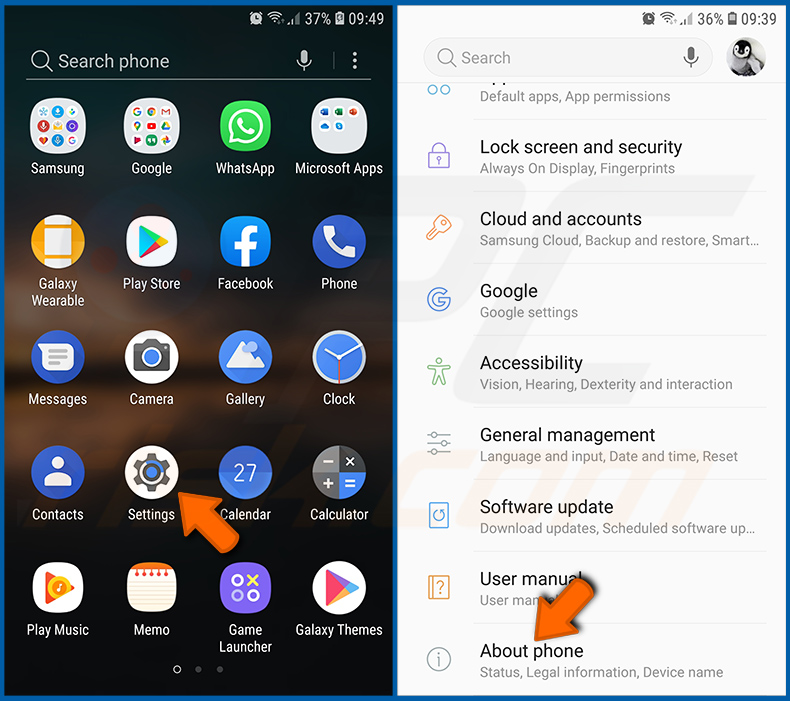

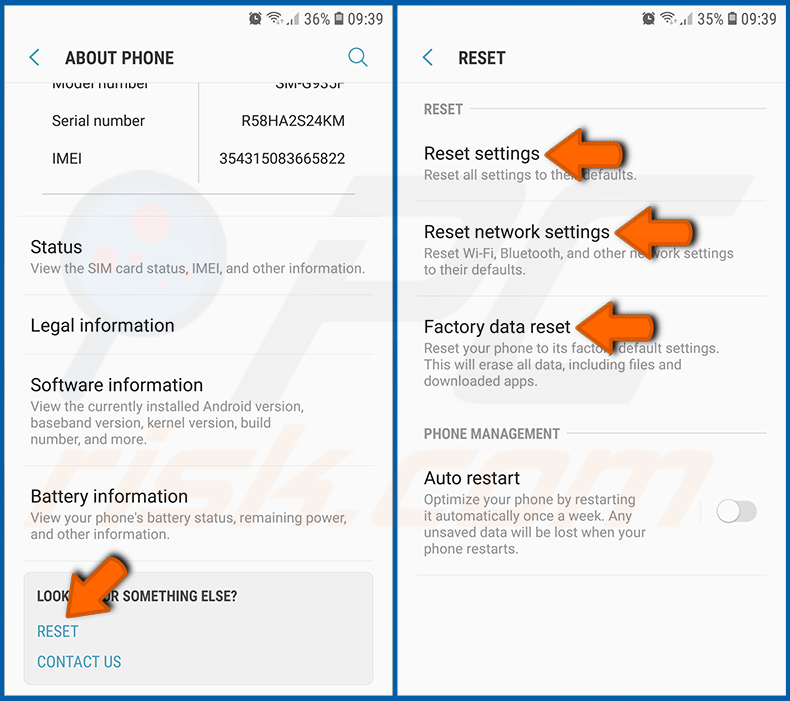

Przywróć system do stanu domyślnego:

Wykonanie „Resetu do ustawień fabrycznych" to dobry sposób na usunięcie wszystkich niechcianych aplikacji, przywrócenie ustawień systemowych do wartości domyślnych i ogólne wyczyszczenie urządzenia.

Pamiętaj również, że wszystkie dane w urządzeniu zostaną usunięte, w tym zdjęcia, pliki wideo/audio, numery telefonów (przechowywane w urządzeniu, a nie na karcie SIM), wiadomości SMS itd. Oznacza to, że urządzenie zostanie przywrócone do stanu początkowego/fabrycznego.

Możesz także przywrócić podstawowe ustawienia systemowe lub po prostu ustawienia sieciowe.

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz opcję „Informacje o telefonie" i stuknij ją.

Przewiń w dół, aż zobaczysz opcję „Przywróć" i stuknij ją. Teraz wybierz akcję, którą chcesz wykonać:

„Przywróć ustawienia" – przywróć wszystkie ustawienia systemowe do domyślnych;

„Przywróć ustawienia sieciowe" – przywróć wszystkie ustawienia związane z siecią do domyślnych;

„Przywróć dane fabryczne" – przywróć cały system i całkowicie usuń wszystkie zapisane dane.

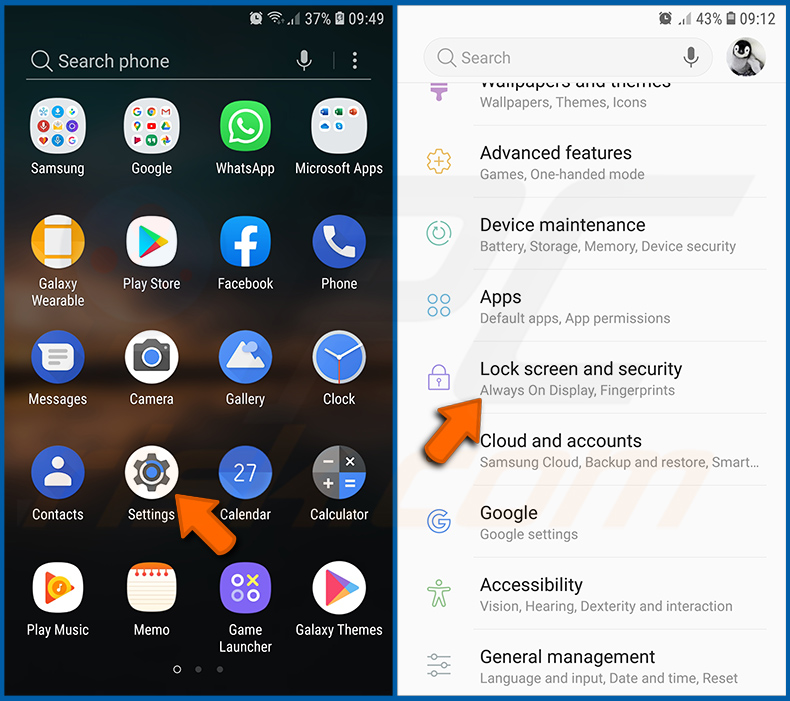

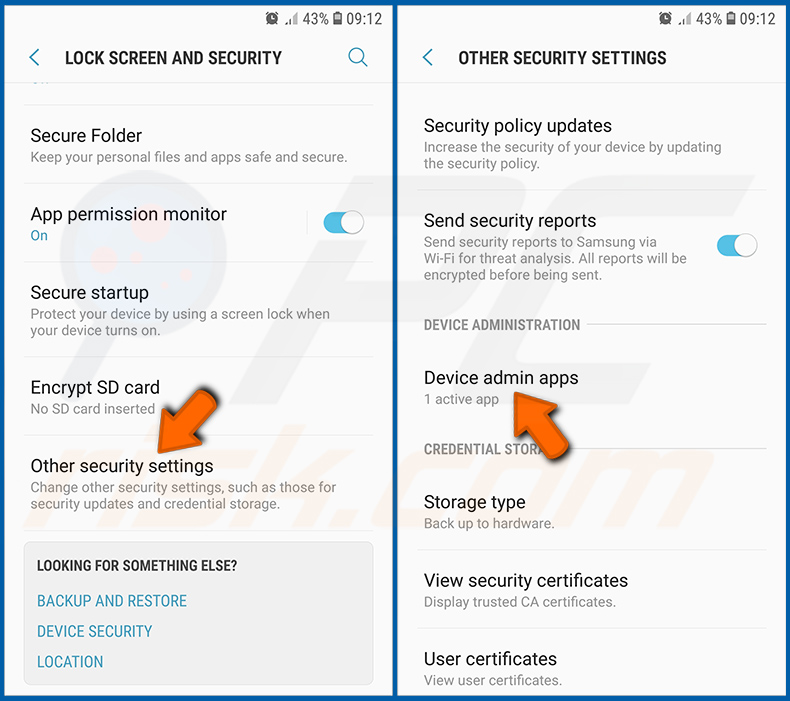

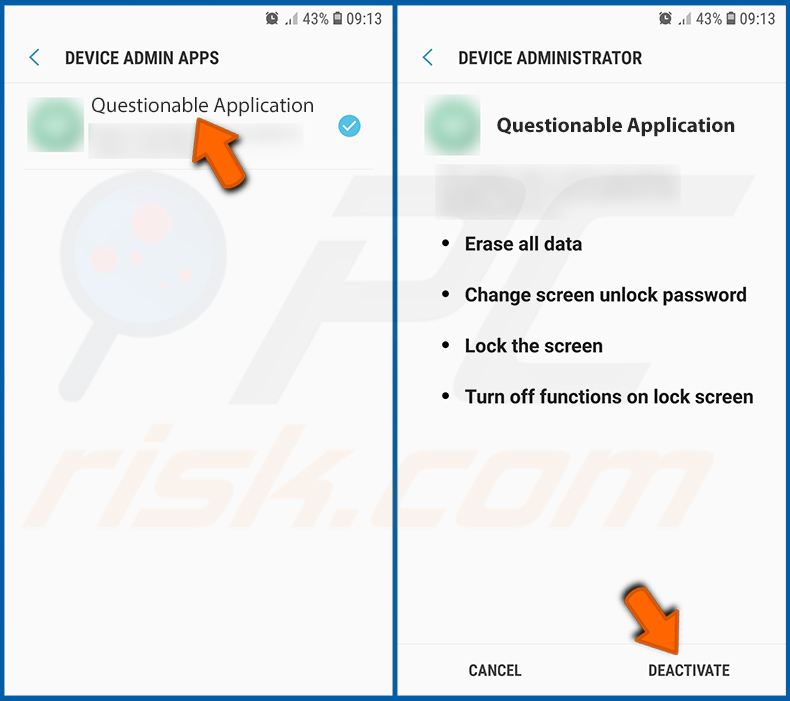

Wyłącz aplikacje, które mają uprawnienia administratora:

Jeśli złośliwa aplikacja uzyska uprawnienia administratora, może poważnie uszkodzić system. Aby urządzenie było jak najbardziej bezpieczne, należy zawsze sprawdzać, które aplikacje mają takie uprawnienia i wyłączać te, które nie powinny.

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Blokadę ekranu i bezpieczeństwo" i stuknij ją.

Przewiń w dół, aż zobaczysz „Inne ustawienia zabezpieczeń". Stuknij tę opcję, a następnie stuknij „Aplikacje administratora urządzenia".

Zidentyfikuj aplikacje, które nie powinny mieć uprawnień administratora. Stuknij je, a następnie stuknij „WYŁĄCZ".

Często zadawane pytania (FAQ)

Moje urządzenie z Androidem jest zainfekowane malware Joker. Czy trzeba sformatować urządzenie pamięci masowej, aby się go pozbyć?

Nie, większość złośliwych programów można usunąć bez formatowania.

Jakie są największe problemy, jakie może powodować malware Joker?

Zagrożenia stwarzane przez infekcję zależą od możliwości złośliwego oprogramowania i sposobu działania cyberprzestępców. Joker działa głównie poprzez subskrybowanie ofiar do usług premium i dzwonienie/wysyłanie SMS-ów na numery o podwyższonej opłacie. Posiada również pewne funkcje narzędzia kradzieży danych. Ogólnie rzecz biorąc, takie infekcje mogą prowadzić do poważnych problemów prywatności, strat finansowych i potencjalnej kradzieży tożsamości.

Jaki jest cel malware Joker?

Większość szkodliwych programów służy do generowania przychodów, a Joker nie jest wyjątkiem. Należy jednak wspomnieć, że złośliwe oprogramowanie może być również wykorzystywane przez cyberprzestępców do zabawy, wyrażania osobistych uraz, zakłócania procesów (np. stron internetowych, usług, firm itp.), a nawet przeprowadzania ataków motywowanych politycznie/geopolitycznie.

Jak złośliwe oprogramowanie Joker przeniknęło do mojego urządzenia z Androidem?

Zaobserwowano, że malware Joker jest aktywnie rozpowszechniane pod różnymi postaciami w sklepie Google Play. Jednak może być rozpowszechniane przy użyciu innych technik. Złośliwe oprogramowanie jest dystrybuowane głównie za pośrednictwem programów pobranych metodą drive-by, oszustw internetowych, złośliwych reklam, e-maili i wiadomości spamowych, podejrzanych źródeł pobierania (np. witryn z freeware i stron trzecich, sieci udostępniania P2P itp.), narzędzi nielegalnej aktywacji oprogramowania („łamania" zabezpieczeń oprogramowania) i fałszywych aktualizacji.

▼ Pokaż dyskusję