Jak usunąć malware BouldSpy z urządzenia z Androidem

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Czym jest BouldSpy?

BouldSpy to złośliwe oprogramowanie typu spyware i wykradające dane, którego celem są urządzenia z Androidem. Może rejestrować i wyodrębniać szeroką gamę informacji z zainfekowanych systemów. Ten szkodliwy program istnieje co najmniej od 2020 roku.

Badanie przeprowadzone przez analityków Lookout Threat Lab ujawniło dowody potencjalnie łączące BouldSpy z władzami Iranu, w szczególności z Dowództwem Egzekwowania Prawa Islamskiej Republiki Iranu (FARAJA).

Aktywność malware była powiązana z działaniami organów ścigania, takimi jak zapobieganie nielegalnemu handlowi substancjami i bronią. Jednak BouldSpy zostało również zauważone jako atakujące mniejszości, w tym irańskich Kurdów, Azerów, Beludżów i prawdopodobnie ormiańskie grupy chrześcijańskie.

Istnieją powody, by sądzić, że BouldSpy opiera się na ręcznej instalacji, która prawdopodobnie ma miejsce, gdy irańskie organy ścigania konfiskują urządzenia po zatrzymaniu/aresztowaniu ich właścicieli.

Przegląd malware BouldSpy

Podobnie jak większość programów atakujących Androida, BouldSpy nadużywa usług ułatwień dostępu Androida. Te usługi mają na celu zapewnienie dodatkowej pomocy w interakcji z urządzeniem użytkownikom, którzy tego potrzebują. Możliwości usług ułatwień dostępu obejmują odczytywanie ekranu urządzenia, symulowanie ekranu dotykowego i klawiatury, interakcję z oknami dialogowymi itp. W związku z tym złośliwe oprogramowanie, które wykorzystuje te usługi, uzyskuje kontrolę nad ich funkcjonalnością.

Dodatkowo BouldSpy wyłącza funkcje optymalizacji baterii Androida, aby uniemożliwić systemowi uśpienie złośliwego oprogramowania lub zakończenie jego procesów.

Istnieje wiele wariantów BouldSpy, a jego budowa sugeruje łatwą produkcję nowych iteracji. Niektóre wersje tego malware wykorzystują nazwę „com.android.callservice", która imituje usługę związaną z połączeniami. Inne iteracje wstawiają ten pakiet.

Zwykle malware otrzymuje polecenia ze swoich serwerów zarządzania i kontroli przez internet. BouldSpy również to robi, ale może również otrzymywać polecenia za pośrednictwem wiadomości tekstowych (SMS). W związku z tym to złośliwe oprogramowanie może działać w lokalizacjach o słabym połączeniu internetowym, o ile sieci komórkowe pokrywają region.

Po infiltracji aktywność BouldSpy jest uruchamiana, gdy urządzenie zostanie ponownie uruchomione lub gdy użytkownik otworzy złośliwą aplikację. Po uaktywnieniu BouldSpy zaczyna działać w tle. Jednak temu malware brakuje możliwości zapobiegania wykrywaniu i analizowania; nie jest zaciemniony, nie ma szyfrowania ruchu i pozostawia wykrywalne artefakty.

BouldSpy zbiera odpowiednie dane urządzenia, np. wersję systemu operacyjnego Android, nazwę urządzenia, identyfikator urządzenia, adres IP (geolokalizację), dane operatora sieci komórkowej, dane karty SIM, informacje o Wi-Fi i sieci itp. Funkcje malware związane z geolokalizacją nie są ograniczone również do adresów IP, ponieważ mogą uzyskiwać te dane od GPS, sieci i dostawców usług mobilnych.

BouldSpy pozyskuje również listy zainstalowanych aplikacji, plików i folderów. Złośliwe oprogramowanie może wyodrębniać pliki, a także robić zrzuty ekranu i zdjęcia za pomocą kamer urządzenia. To oprogramowanie szpiegujące może nagrywać dźwięk za pośrednictwem mikrofonu urządzenia, w tym standardowe rozmowy i te, które odbywają się za pośrednictwem aplikacji VoIP (pełna lista).

To nie wszystkie możliwości BouldSpy do monitorowania komunikacji. Może pozyskiwać listy kontaktów, dzienniki połączeń i SMS-y (odebrane, wysłane, redagowane). Program posiada funkcje keyloggera (tj. może rejestrować naciśnięcia klawiszy/wpisywane informacje). Celuje również w zawartość skopiowaną do schowka (tj. bufor kopiowania/wklejania). BouldSpy zbiera również historię przeglądania, zakładki i nazwy użytkowników różnych kont powiązanych z zaatakowanym urządzeniem.

Chociaż to złośliwe oprogramowanie zawiera w swojej kompilacji kod ransomware, badacze Lookout ustalili, że w obecnych wersjach nie działa. Włączenie wspomnianego kodu może być taktyką dywersji zastosowaną przez twórców szkodliwego oprogramowania lub zapowiedzią przyszłego rozwoju.

Dlatego możliwe jest, że późniejsze wersje BouldSpy mogą działać jako ransomware i/lub mieć inne funkcje. Warto zauważyć, że ten program może importować dodatkowy złośliwy kod, który może zostać wykorzystany do ułatwienia różnych możliwości lub spowodowania infekcji łańcuchowych.

Podsumowując, obecność oprogramowania takiego jak BouldSpy na urządzeniach może skutkować wieloma infekcjami systemu, poważnymi problemami prywatności, stratami finansowymi i kradzieżą tożsamości. Co więcej, związek BouldSpy z organami ścigania może stwarzać różne zagrożenia z potencjalnie tragicznymi konsekwencjami.

| Nazwa | Wirus BouldSpy |

| Typ zagrożenia | Złośliwe oprogramowanie na Androida, oprogramowanie szpiegujące, złośliwa aplikacja. |

| Nazwy wykrycia | Avast-Mobile (Android:Evo-gen [Trj]), DrWeb (Android.Spy.629.origin), ESET-NOD32 (wariant Android/Spy.Agent.BCJ), Fortinet (Android/Agent.BCJ!tr.spy), Kaspersky (HEUR:Trojan-Ransom.AndroidOS.CryCry), Pełna lista (VirusTotal) |

| Objawy | Urządzenie działa wolno, ustawienia systemowe są zmieniane bez zgody użytkownika, pojawiają się podejrzane aplikacje, znacznie wzrasta zużycie danych i baterii. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy internetowe, inżynieria społeczna, oszukańcze aplikacje, oszukańcze strony internetowe. |

| Zniszczenie | Skradzione dane osobowe (prywatne wiadomości, loginy/hasła itp.), zmniejszona wydajność urządzenia, szybkie rozładowywanie baterii, zmniejszona prędkość internetu, ogromne straty danych, straty finansowe, skradziona tożsamość (złośliwe aplikacje mogą wykorzystywać aplikacje komunikacyjne). |

| Usuwanie malware (Android) | Aby wyeliminować infekcje złośliwym oprogramowaniem, nasi badacze bezpieczeństwa zalecają przeskanowanie twojego urządzenia z Androidem legalnym oprogramowaniem chroniącym przed złośliwym oprogramowaniem. Polecamy Avast, Bitdefender, ESET lub Malwarebytes. |

Przykłady malware kradnącego dane Androida

Zbadaliśmy tysiące próbek malware, a SpyMax, Oscorp i AbstractEmu to tylko kilka przykładów złośliwego oprogramowania na Androida, które ma możliwości kradzieży danych.

Ogólnie złośliwe oprogramowanie może mieć wiele funkcji, które mogą występować w różnych kombinacjach. Możliwości oprogramowania mogą sięgać od kradzieży danych związanych z bankowością po szyfrowanie plików/blokowanie ekranu w celu okupu. Jednak niezależnie od tego, jak działa malware – jego obecność w systemie zagraża integralności urządzenia i bezpieczeństwu użytkownika. Dlatego zdecydowanie zalecamy usunięcie wszystkich zagrożeń natychmiast po ich wykryciu.

Jak BouldSpy dostało się na moje urządzenie?

Jak wcześniej wspomniano, Laboratorium Zagrożeń Lookout wykryło potencjalne powiązania między BouldSpy a irańskimi organami ścigania (FARAJA). To malware było wykorzystywane do atakowania przestępców i ogólnie mniejszości irańskich.

Wstępne dane geolokalizacyjne uzyskane przez BouldSpy dotyczyły głównie okolic irańskich posterunków kontroli granicznej, prowincjonalnych posterunków policji, posterunków wydziałów zajmujących się cyberprzestępczością oraz obiektów dowództwa organów ścigania. Jest wysoce prawdopodobne, że BouldSpy jest instalowane na urządzeniach, które są konfiskowane po zatrzymaniu ich właścicieli.

To malware często polega na trojanizacji legalnych aplikacji, takich jak Psiphon (VPN), Currency Converter Pro (przelicznik walut/kalkulator odsetek w języku perskim), CPU-Z (narzędzie do monitorowania wydajności CPU), Fake Call (generator żartów/SMS-ów) i innych.

Możliwe, że ofiary miały już oryginalne aplikacje na swoich telefonach i zostały zainfekowane podczas zatrzymania/aresztowania. Ten scenariusz zminimalizowałby szanse ofiar na podejrzenie infekcji, ponieważ nie pojawiłyby się żadne nowe aplikacje, które pozornie pojawiłyby się bez ich wiedzy lub zgody.

BouldSpy może być dystrybuowane przy użyciu innych technik, chociaż jak dotąd żadnej nie zaobserwowano. Złośliwe oprogramowanie jest dystrybuowane głównie przy użyciu technik phishingu i socjotechniki. Często jest zamaskowane lub dołączone do legalnych programów/mediów.

Do najczęściej stosowanych metod dystrybucji należą: pobrania drive-by (podstępne/zwodnicze), oszustwa internetowe, złośliwe reklamy, złośliwe załączniki/linki w poczcie spamowej (np. SMS-ach, e-mailach, wiadomościach prywatnych/błyskawicznych itp.), podejrzane kanały pobierania (np. strony internetowe z freeware i bezpłatnym hostingiem plików, sieci udostępniania P2P itp.), pirackie oprogramowanie i nielegalne narzędzia aktywacyjne („łamania" zabezpieczeń oprogramowania) oraz fałszywe aktualizacje.

Jak uniknąć instalacji malware?

Zdecydowanie zalecamy zachowanie czujności podczas przeglądania sieci, ponieważ fałszywe i złośliwe treści online zwykle wydają się uzasadnione i nieszkodliwe.

Bardzo ważne jest, aby badać oprogramowanie, czytając warunki i recenzje ekspertów/użytkowników, sprawdzając wymagane uprawnienia, weryfikując legalność programisty itp. Ponadto wszystkie pobrania muszą być wykonywane z oficjalnych i zweryfikowanych źródeł. Równie ważne jest aktywowanie i aktualizowanie oprogramowania przy użyciu oryginalnych funkcji/narzędzi, ponieważ te uzyskane od osób trzecich mogą zawierać złośliwe oprogramowanie.

Innym zaleceniem jest ostrożne traktowanie przychodzących e-maili, wiadomości prywatnych/błyskawicznych, SMS-ów i innych wiadomości. Odradzamy otwieranie załączników lub linków znajdujących się w podejrzanych/nieistotnych wiadomościach, ponieważ mogą one być zakaźne i powodować infekcje systemu.

Musimy podkreślić znaczenie posiadania zainstalowanego i regularnie aktualizowanego renomowanego programu antywirusowego. Programy bezpieczeństwa muszą być używane do regularnego skanowania systemu i usuwania wykrytych zagrożeń.

Lista aplikacji VoIP obieranych za cel przez malware BouldSpy:

- Viber

- Skype

- Telegram (VoIP)

- Microsoft Office 365 (VoIP)

- Blackberry BBM

- BOTIM

- Kakao

- LINE

- mail.ru (VoIP)

- Slack (VoIP)

- Tango

- TextNow

- Turkcell

- Vonage

Szybkie menu:

- Wprowadzenie

- Jak usunąć historię przeglądania z przeglądarki Chrome?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Chrome?

- Jak przywrócić przeglądarkę Chrome?

- Jak usunąć historię przeglądania z przeglądarki Firefox?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Firefox?

- Jak przywrócić przeglądarkę Firefox?

- Jak odinstalować potencjalnie niechciane i/lub złośliwe aplikacje?

- Jak uruchomić urządzenie z zAndroidem w "Trybie awaryjnym"?

- Jak sprawdzić zużycie baterii przez różne aplikacje?

- Jak sprawdzić zużycie danych przez różne aplikacje?

- Jak zainstalować najnowsze aktualizacje oprogramowania?

- Jak przywrócić system do jego stanu domyślnego?

- Jak wyłaczyć aplikacje, które mają uprawnienia administratora?

Usuń historię przeglądania z przeglądarki Chrome:

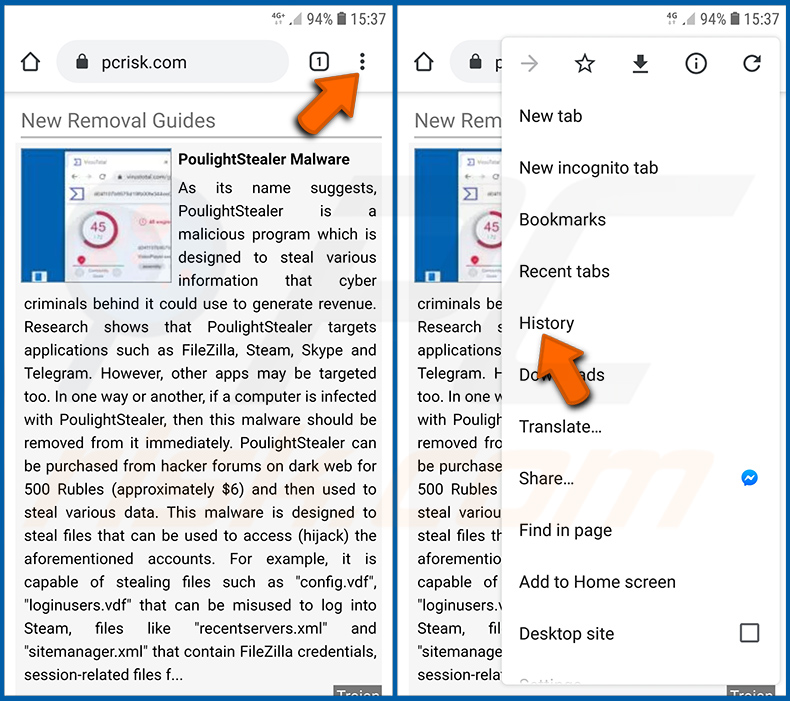

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Stuknij „Wyczyść dane przeglądania". Wybierz zakładkę „ZAAWANSOWANE". Wybierz zakres czasu i typy danych, które chcesz usunąć i stuknij „Wyczyść dane".

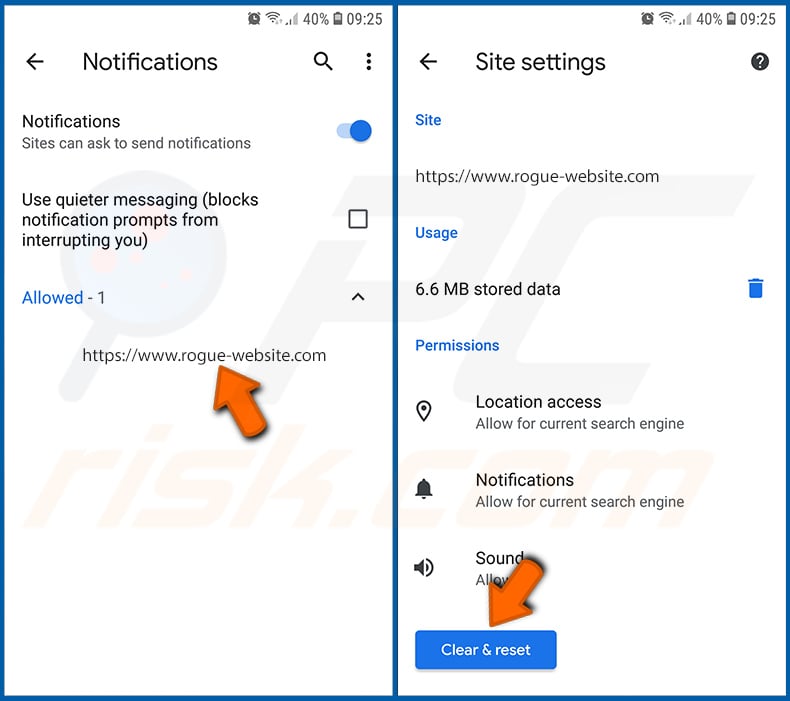

Wyłącz powiadomienia przeglądarki w przeglądarce Chrome:

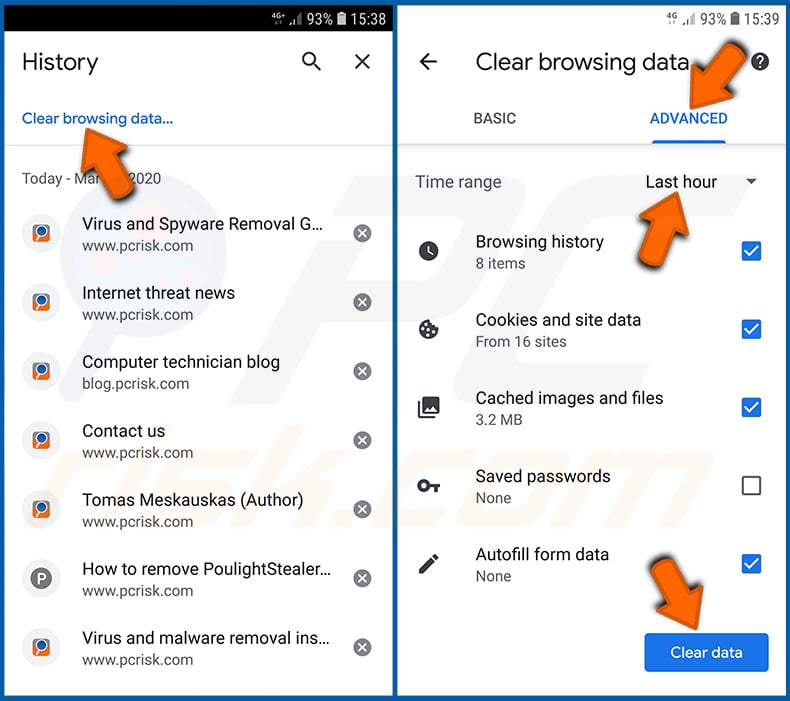

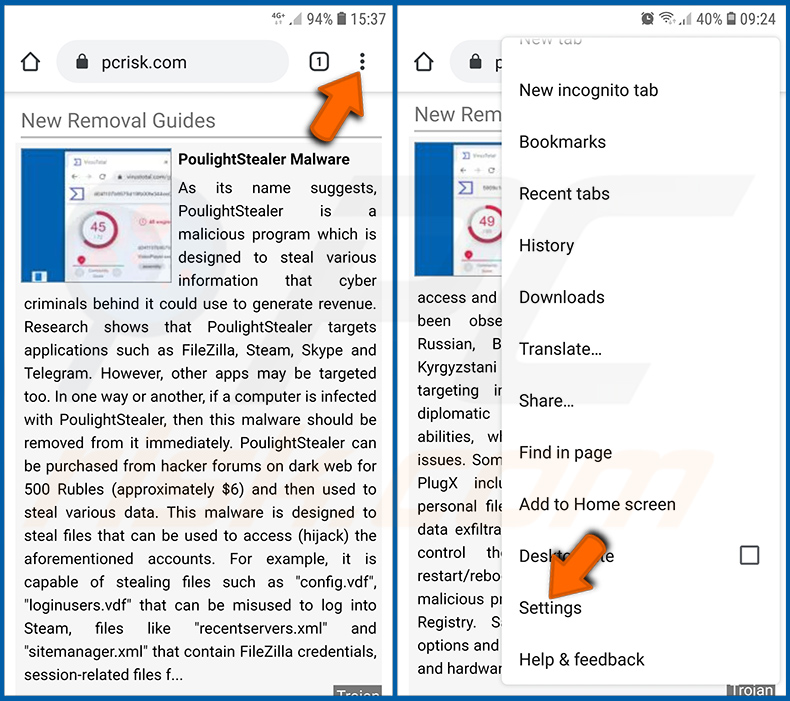

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Ustawienia".

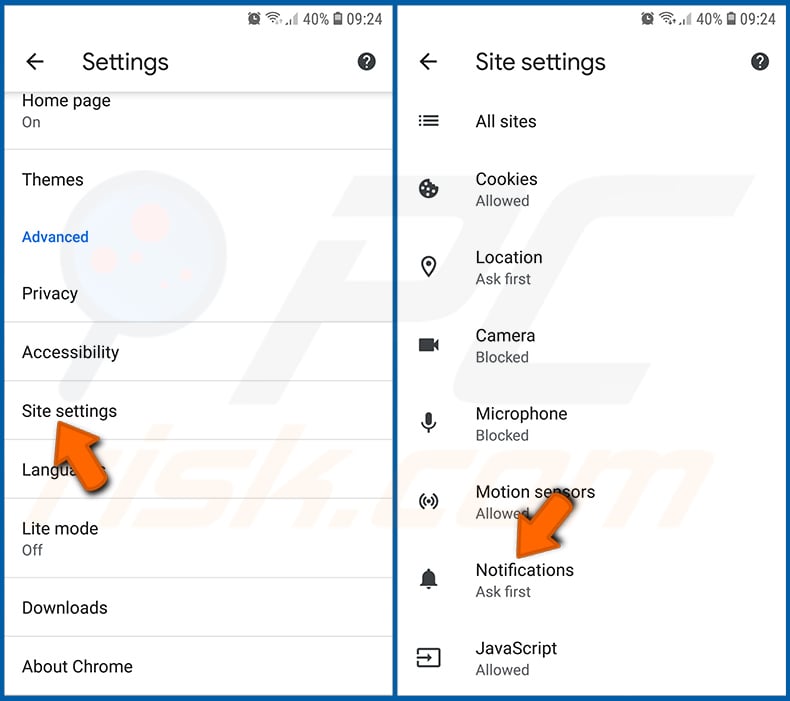

Przewiń w dół, aż zobaczysz opcję „Ustawienia witryny" i kliknij ją. Przewiń w dół, aż zobaczysz opcję „Powiadomienia" i stuknij ją.

Znajdź witryny, które wyświetlają powiadomienia przeglądarki. Stuknij je i kliknij „Wyczyść i zresetuj". Spowoduje to usunięcie uprawnień przyznanych tym witrynom w celu wyświetlania powiadomień. Jednak, jeśli ponownie odwiedzisz tę samą witrynę może ona ponownie poprosić o zgodę. Możesz wybrać czy udzielić tych uprawnień, czy nie (jeśli zdecydujesz się odmówić, witryna przejdzie do sekcji „Zablokowane" i nie będzie już prosić o zgodę).

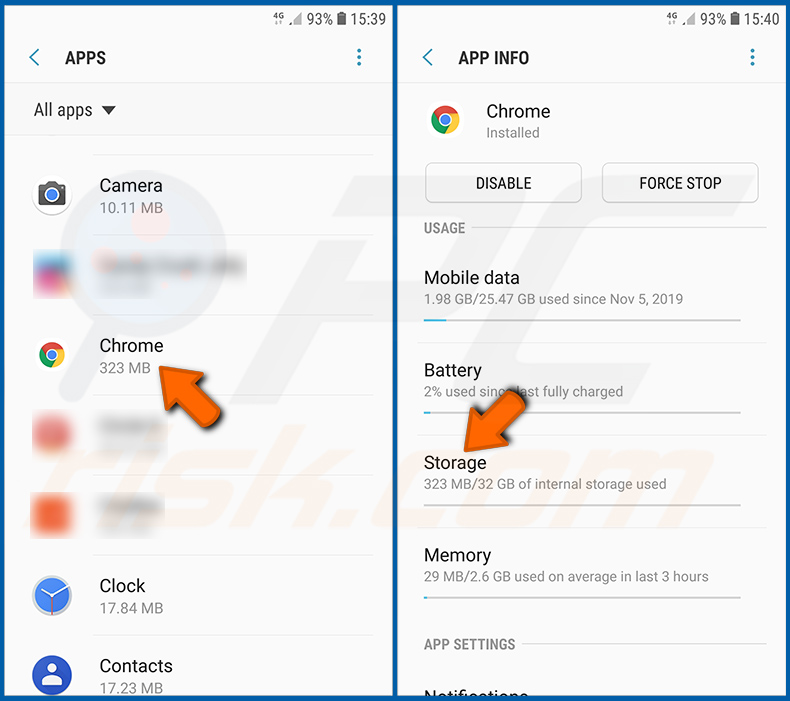

Przywróć przeglądarkę Chrome:

Przejdź do sekcji „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Chrome". Wybierz ją i stuknij opcję „Pamięć".

Stuknij „ZARZĄDZAJ PAMIĘCIĄ", a następnie „WYCZYŚĆ WSZYSTKIE DANE" i potwierdź czynność, stukając „OK". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

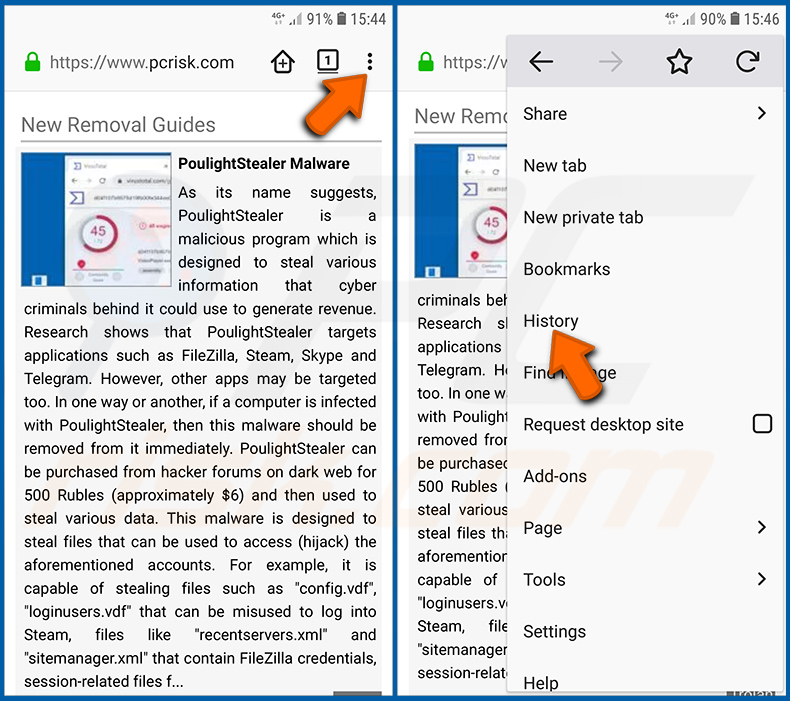

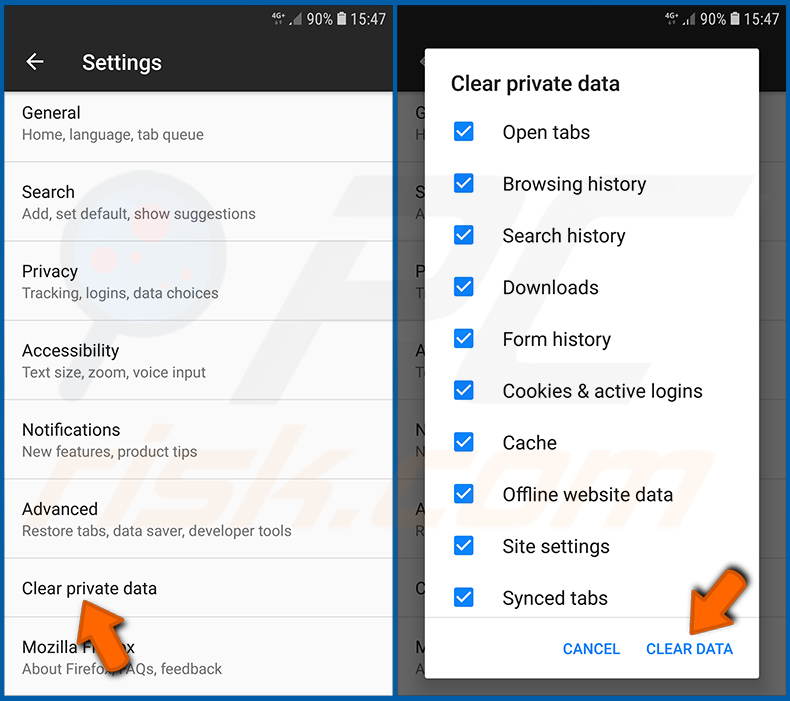

Usuń historię przeglądania z przeglądarki Firefox:

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Przewiń w dół, aż zobaczysz „Wyczyść prywatne dane" i stuknij tę opcję. Wybierz typy danych, które chcesz usunąć i stuknij „WYCZYŚĆ DANE".

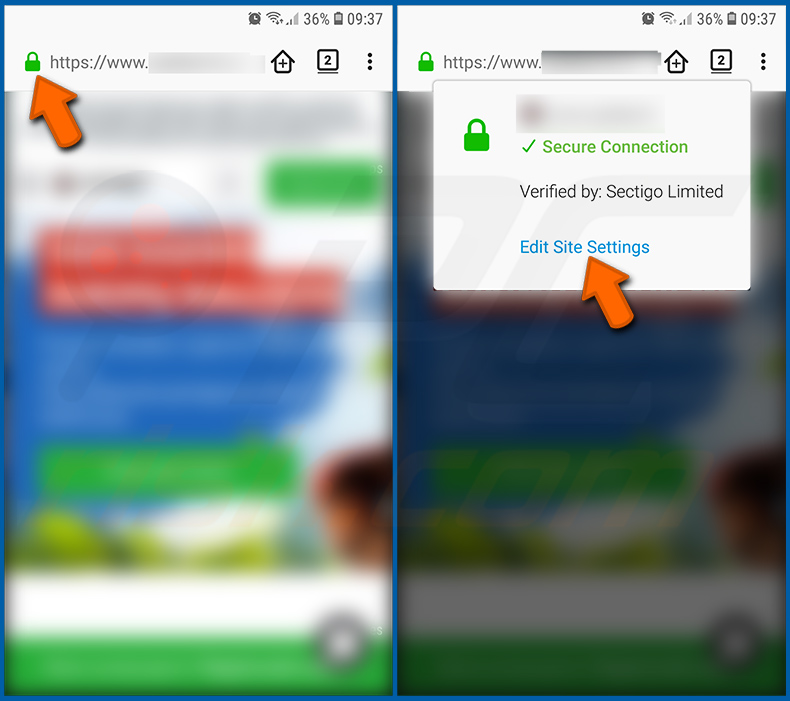

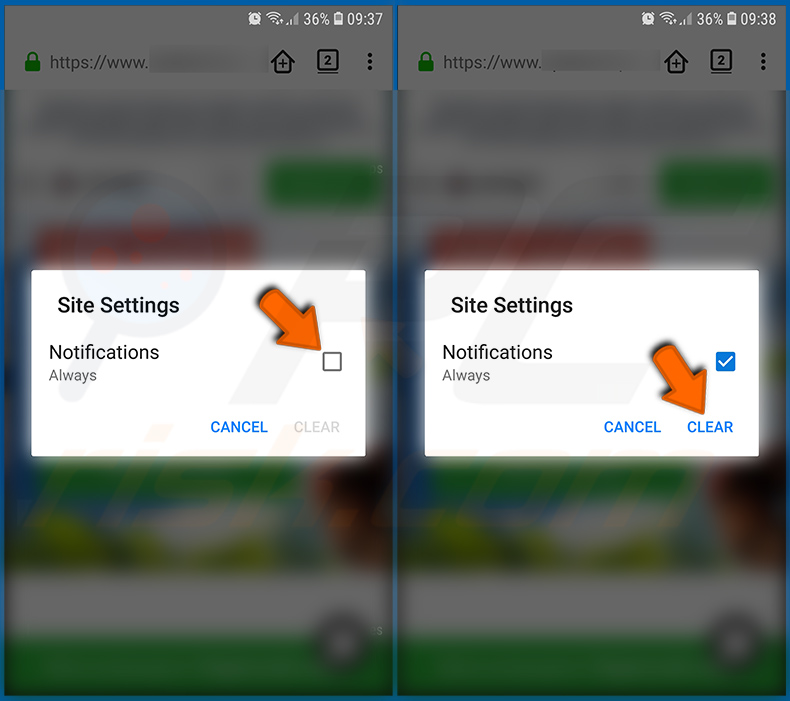

Wyłącz powiadomienia przeglądarki w przeglądarce Firefox:

Odwiedź witrynę, która wyświetla powiadomienia przeglądarki. Stuknij ikonę wyświetlaną po lewej stronie paska adresu URL (ikona niekoniecznie będzie oznaczać „Kłódkę") i wybierz „Edytuj ustawienia witryny".

W otwartym okienku pop-up zaznacz opcję „Powiadomienia" i stuknij „WYCZYŚĆ".

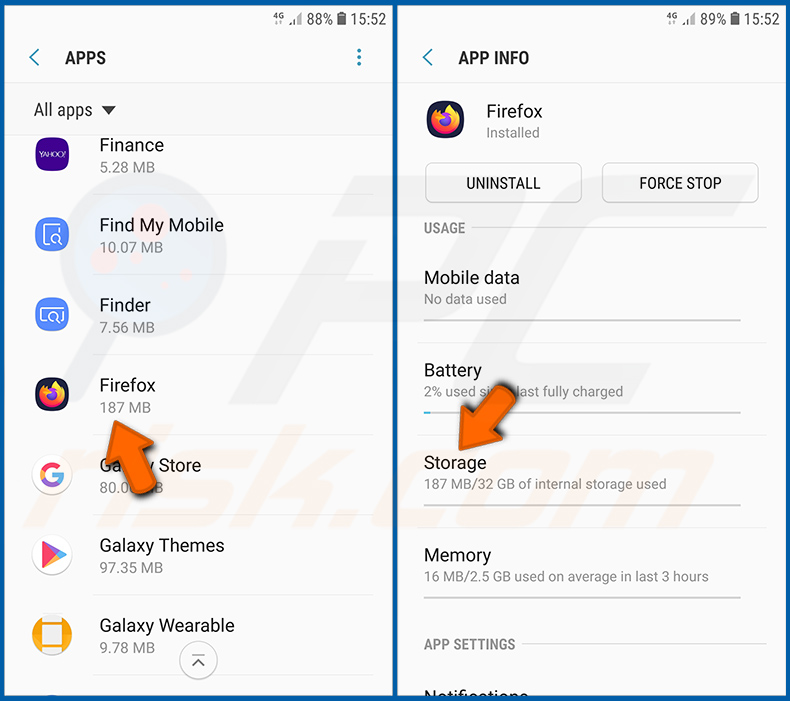

Przywróć przeglądarkę Firefox:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Firefox". Wybierz ją i wybierz opcję „Pamięć".

Stuknij „WYCZYŚĆ DANE" i potwierdź akcję stukając „USUŃ". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

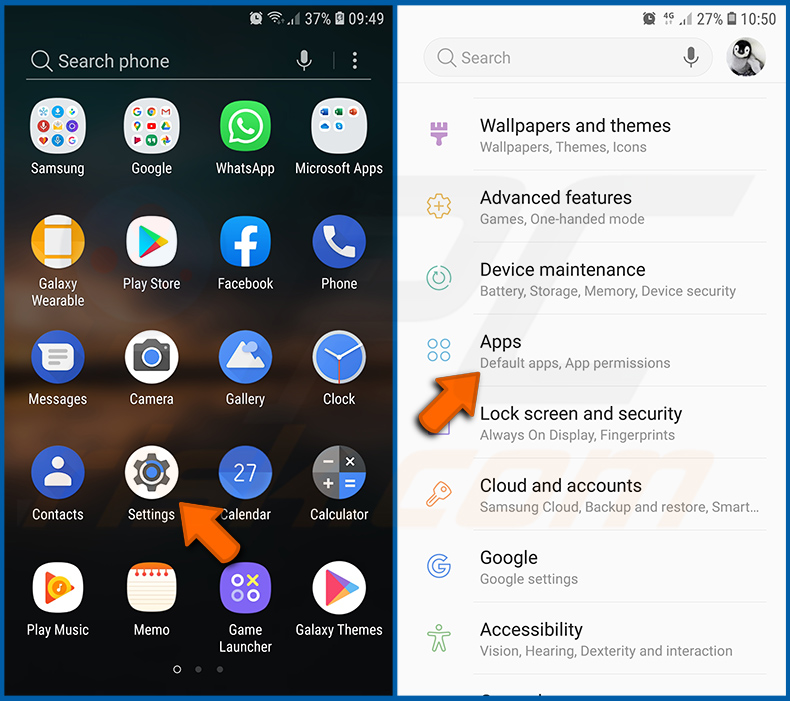

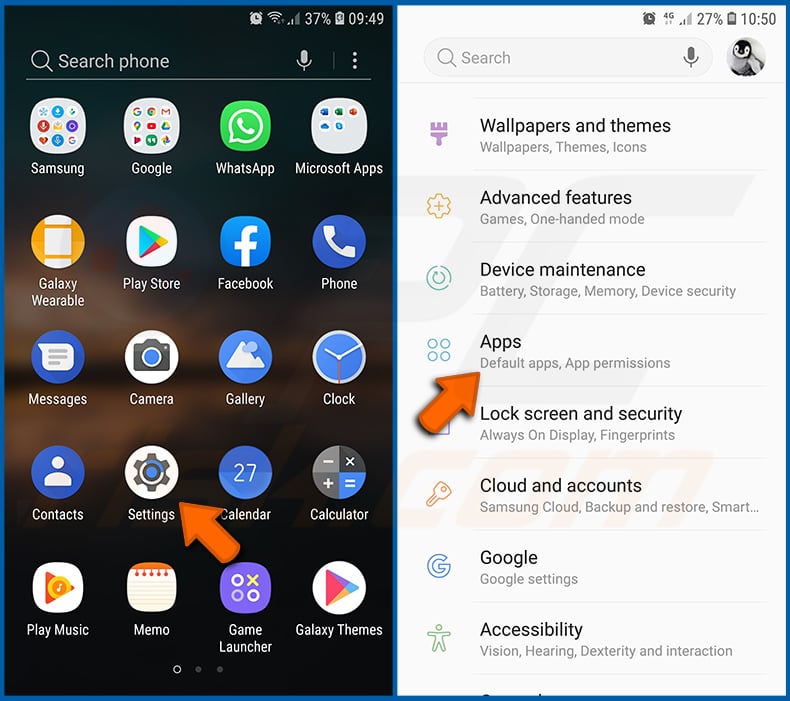

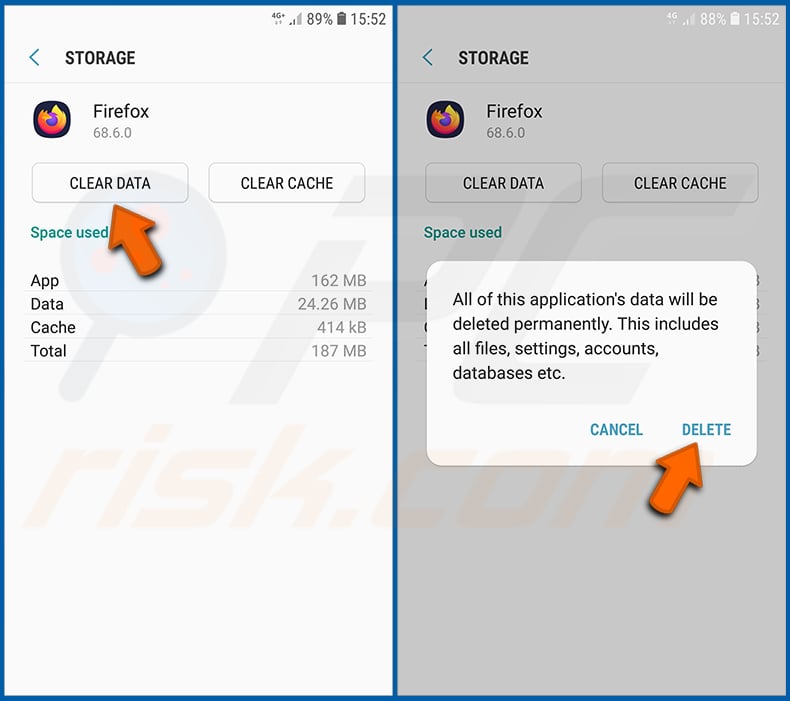

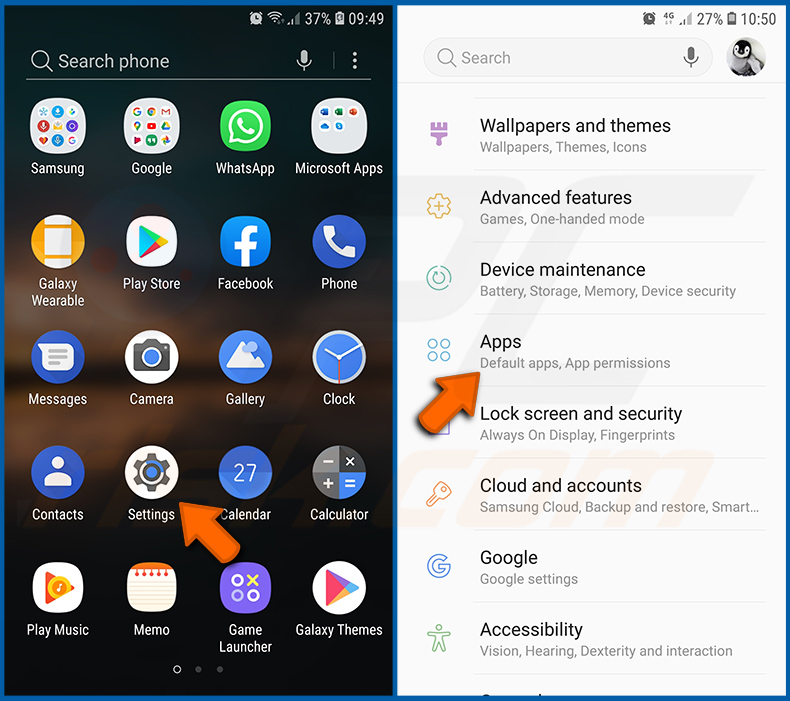

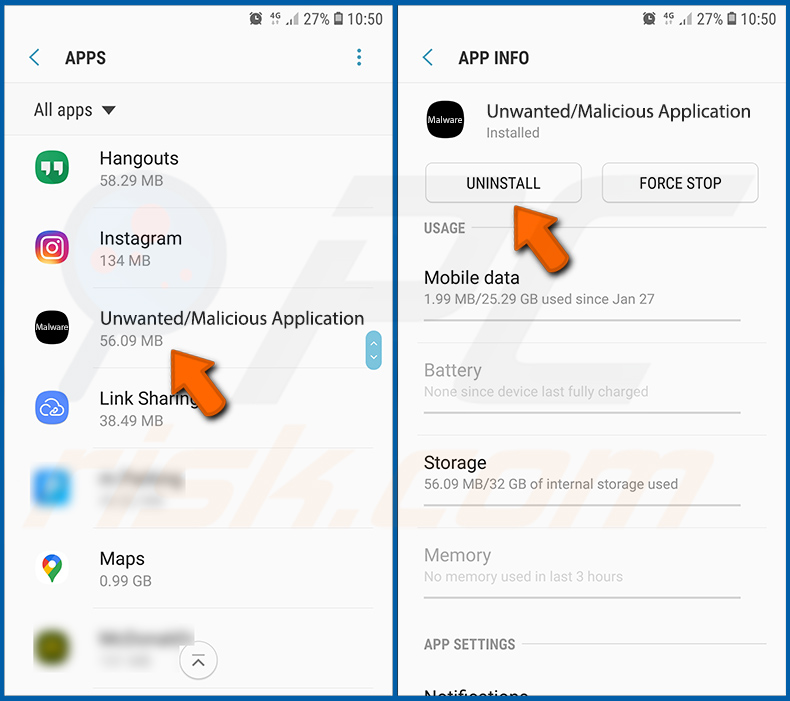

Odinstaluj potencjalnie niechciane i/lub złośliwe aplikacje:

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż zobaczysz potencjalnie niechcianą i/lub złośliwą aplikację. Wybierz ją i stuknij „Odinstaluj". Jeśli z jakiegoś powodu nie możesz usunąć wybranej aplikacji (np. wyświetla się komunikat o błędzie), spróbuj użyć „Trybu awaryjnego".

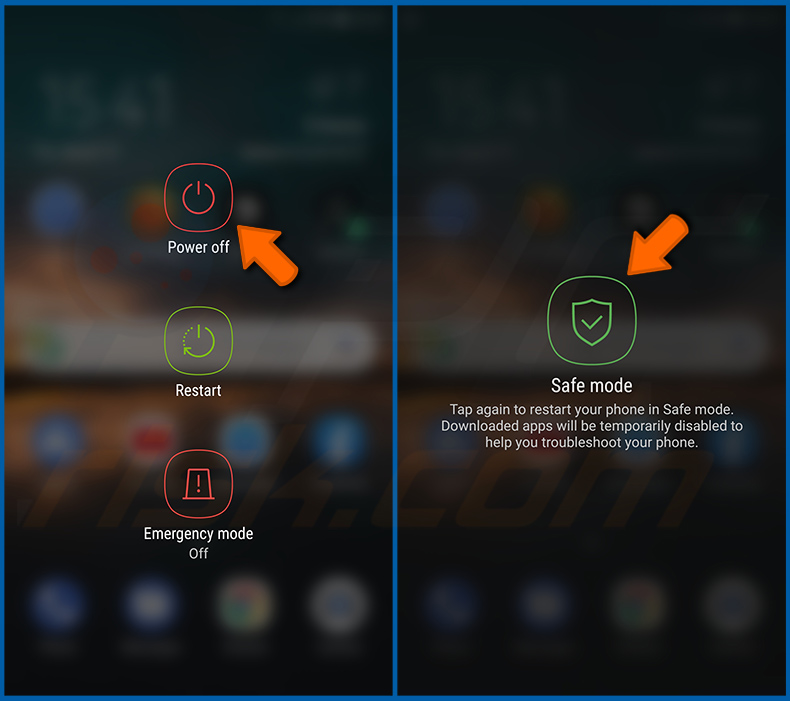

Uruchom urządzenie z Androidem w „Trybie awaryjnym":

„Tryb awaryjny" w systemie operacyjnym Android tymczasowo wyłącza uruchamianie wszystkich aplikacji innych firm. Korzystanie z tego trybu to dobry sposób na diagnozowanie i rozwiązywanie różnych problemów (np. usuwanie złośliwych aplikacji, które uniemożliwiają to, gdy urządzenie działa „normalnie").

Naciśnij przycisk „Zasilanie" i przytrzymaj go, aż zobaczysz ekran „Wyłącz". Stuknij ikonę „Wyłącz" i przytrzymaj ją. Po kilku sekundach pojawi się opcja „Tryb awaryjny" i będzie ją kliknąć, aby ponownie uruchomić urządzenie.

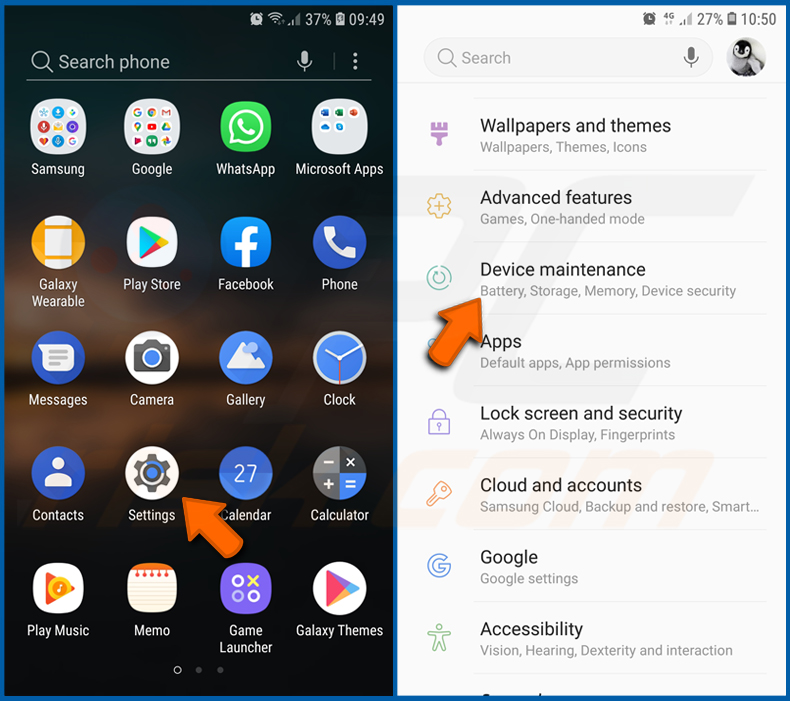

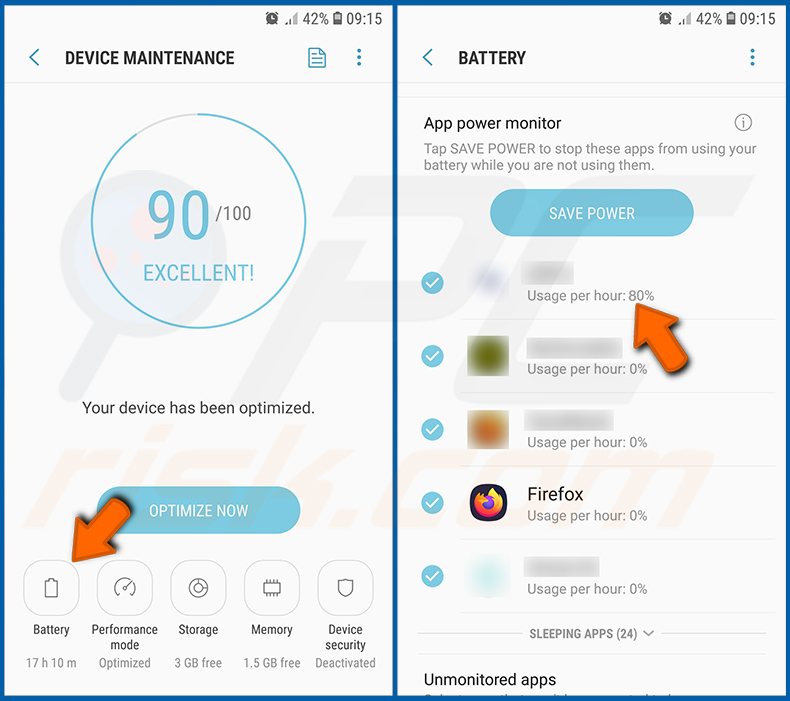

Sprawdź zużycie baterii przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Konserwacja urządzenia" i stuknij ją.

Stuknij „Baterię" i sprawdź użycie każdej aplikacji. Legalne/oryginalne aplikacje są zaprojektowane tak, aby zużywać jak najmniej energii, aby zapewnić najlepsze wrażenia użytkownika i oszczędzać energię. Dlatego wysokie zużycie baterii może wskazywać, że aplikacja jest złośliwa.

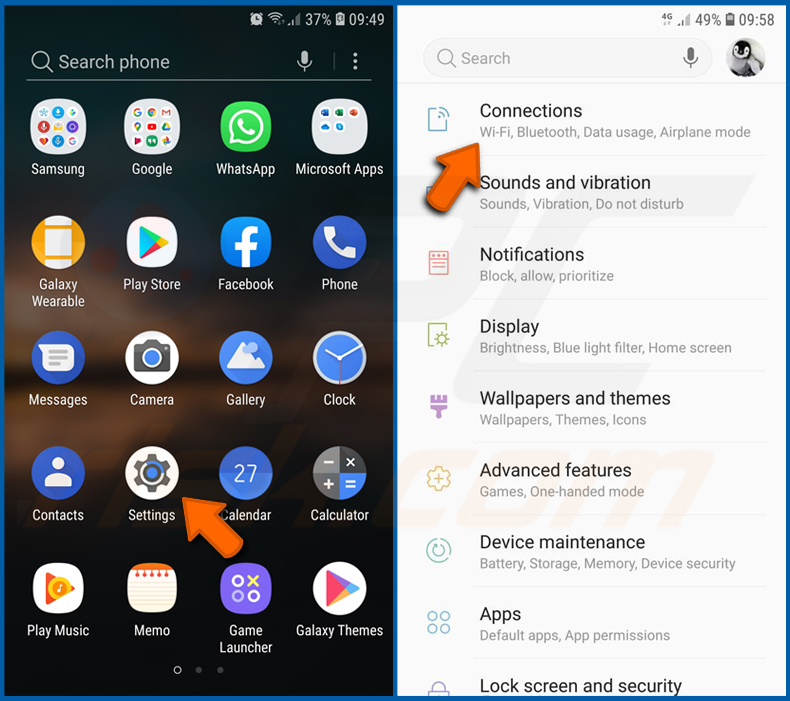

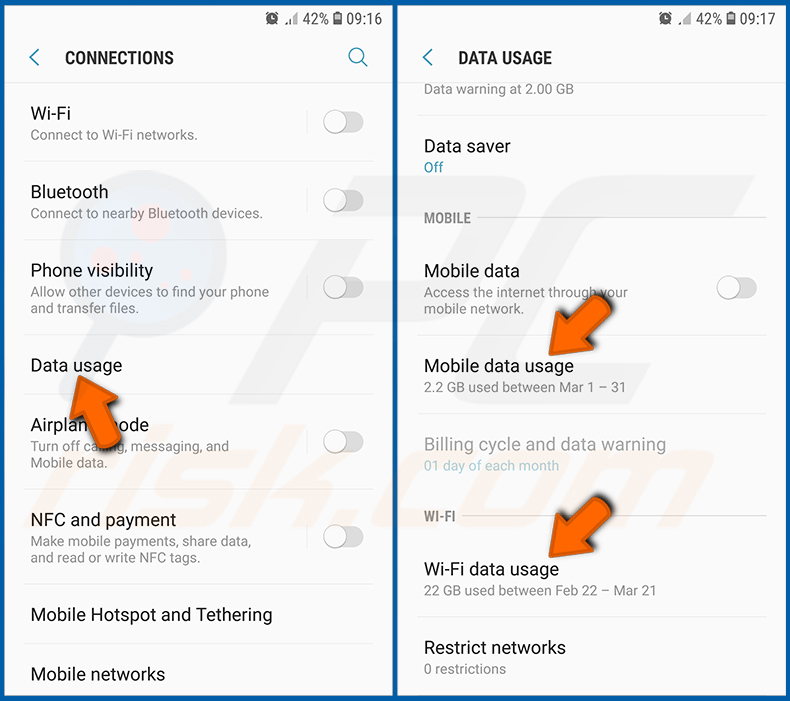

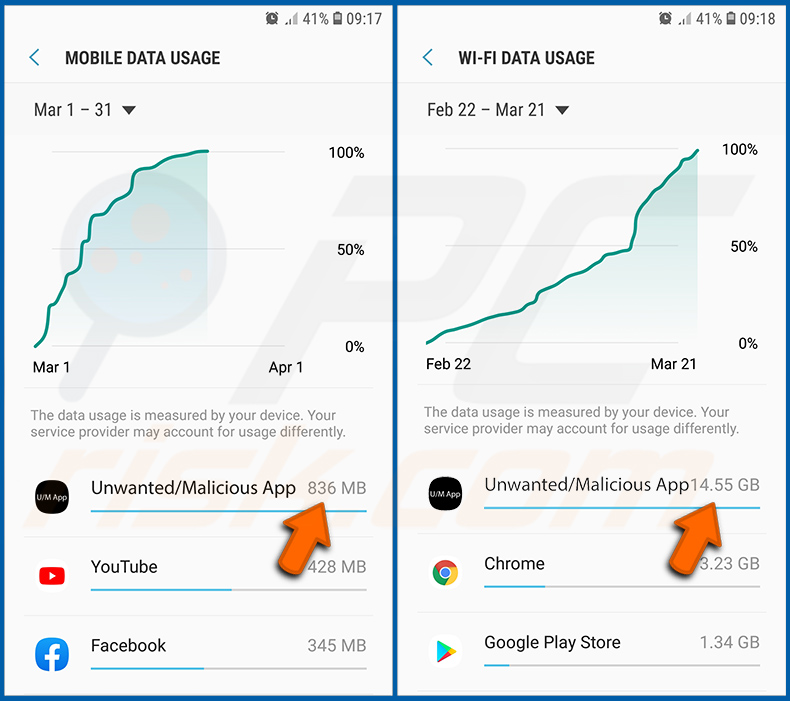

Sprawdź wykorzystanie danych przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Połączenia" i stuknij ją.

Przewiń w dół, aż zobaczysz „Użycie danych" i wybierz tę opcję. Podobnie jak w przypadku baterii, legalne/oryginalne aplikacje są zaprojektowane tak, aby maksymalnie zminimalizować zużycie danych. Dlatego znaczne wykorzystanie danych może wskazywać na obecność złośliwej aplikacji. Pamiętaj, że niektóre złośliwe aplikacje mogą być zaprojektowane do działania tylko wtedy, gdy urządzenie jest połączone z siecią bezprzewodową. Z tego powodu należy sprawdzić użycie danych mobilnych i Wi-Fi.

Jeśli znajdziesz aplikację, która wykorzystuje znaczące dane, mimo że nigdy jej nie używasz, zdecydowanie zalecamy jej natychmiastowe odinstalowanie.

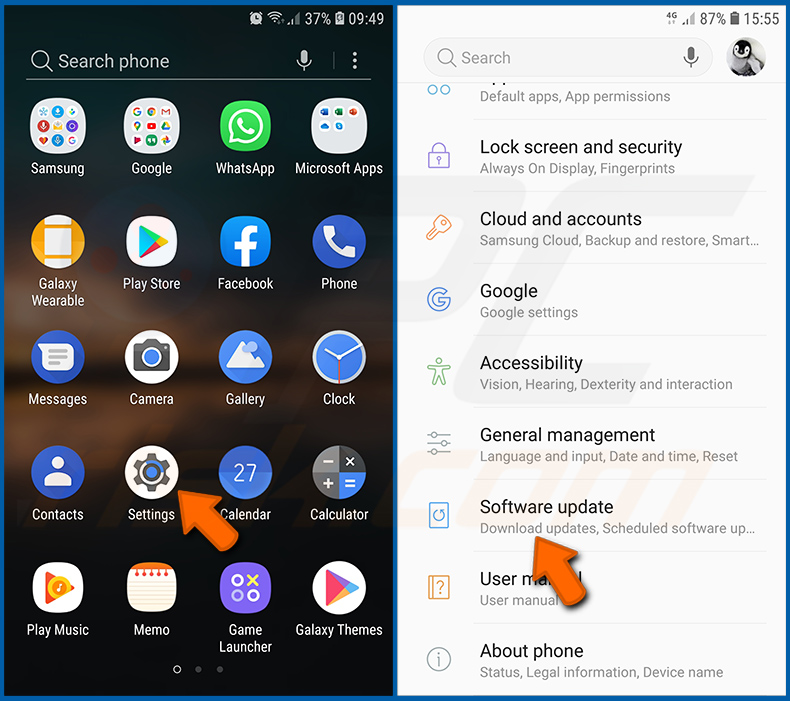

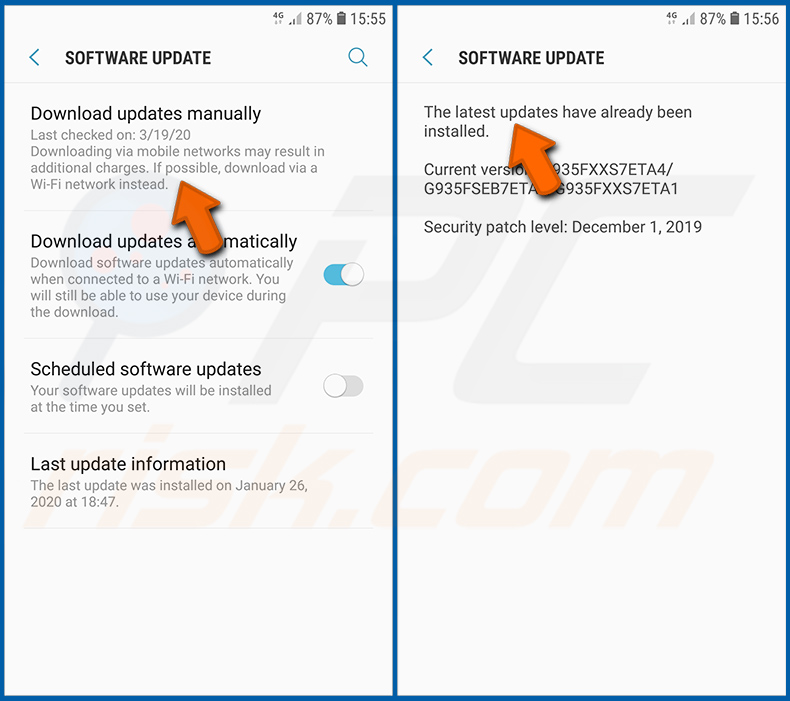

Zainstaluj najnowsze aktualizacje oprogramowania:

Utrzymywanie aktualności oprogramowania to dobra praktyka zapewniająca bezpieczeństwo urządzeń. Producenci urządzeń nieustannie publikują różne łatki bezpieczeństwa i aktualizacje Androida, aby naprawić błędy i luki, które mogą być wykorzystywane przez cyberprzestępców. Nieaktualny system jest znacznie bardziej podatny na ataki. Dlatego zawsze należy upewnić się, że oprogramowanie urządzenia jest aktualne.

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Aktualizacje oprogramowania" i stuknij ją.

Stuknij opcję „Pobierz aktualizacje ręcznie" i sprawdź, czy są dostępne aktualizacje. Jeśli tak, zainstaluj je natychmiast. Zalecamy również włączenie opcji „Pobieraj aktualizacje automatycznie". Pozwoli to systemowi powiadomić cię o wydaniu aktualizacji i/lub zainstalować ją automatycznie.

Przywróć system do stanu domyślnego:

Wykonanie „Resetu do ustawień fabrycznych" to dobry sposób na usunięcie wszystkich niechcianych aplikacji, przywrócenie ustawień systemowych do wartości domyślnych i ogólne wyczyszczenie urządzenia. Pamiętaj również, że wszystkie dane w urządzeniu zostaną usunięte, w tym zdjęcia, pliki wideo/audio, numery telefonów (przechowywane w urządzeniu, a nie na karcie SIM), wiadomości SMS itd. Oznacza to, że urządzenie zostanie przywrócone do stanu początkowego/fabrycznego.

Możesz także przywrócić podstawowe ustawienia systemowe lub po prostu ustawienia sieciowe.

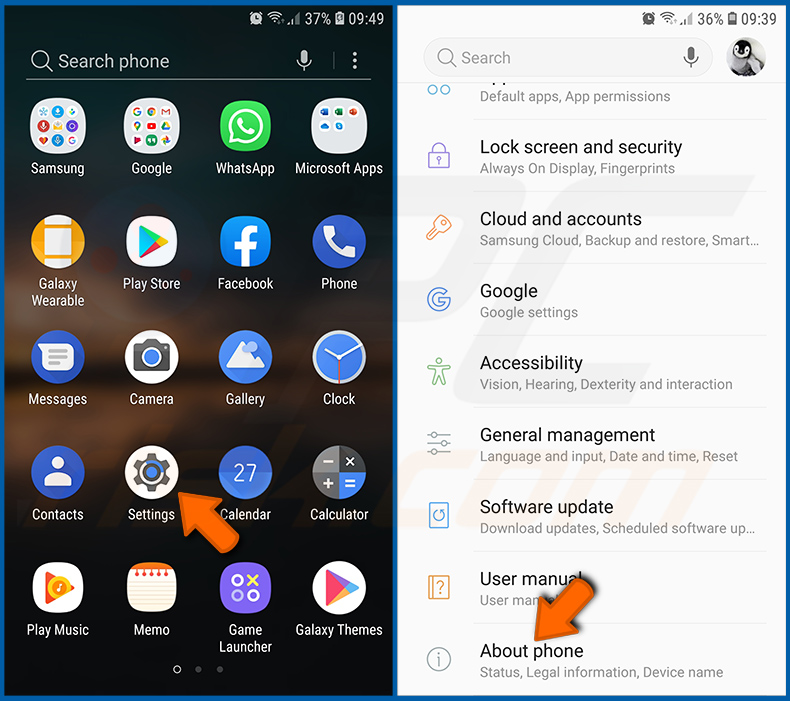

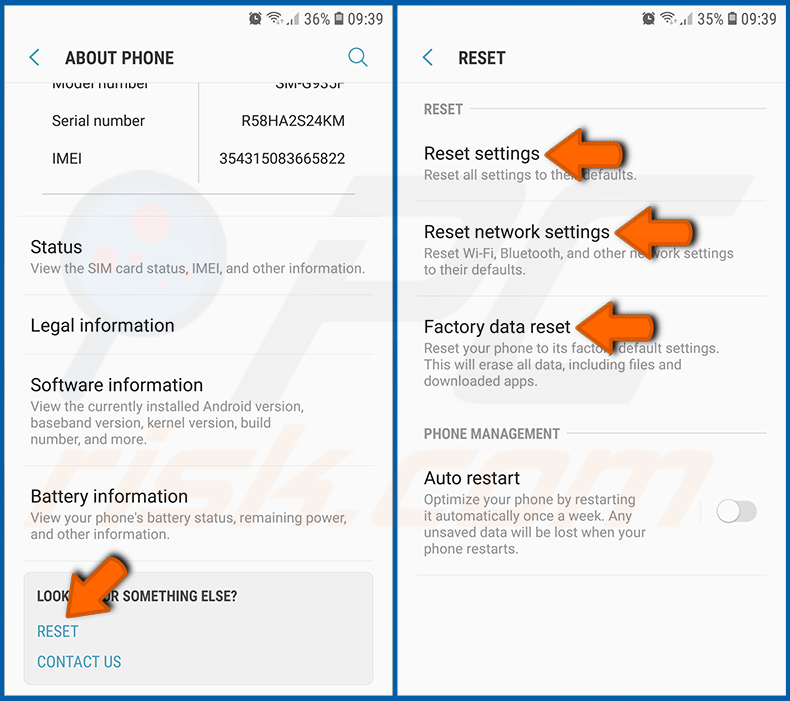

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz opcję „Informacje o telefonie" i stuknij ją.

Przewiń w dół, aż zobaczysz opcję „Przywróć" i stuknij ją. Teraz wybierz akcję, którą chcesz wykonać:

„Przywróć ustawienia" – przywróć wszystkie ustawienia systemowe do domyślnych;

„Przywróć ustawienia sieciowe" – przywróć wszystkie ustawienia związane z siecią do domyślnych;

„Przywróć dane fabryczne" – przywróć cały system i całkowicie usuń wszystkie zapisane dane.

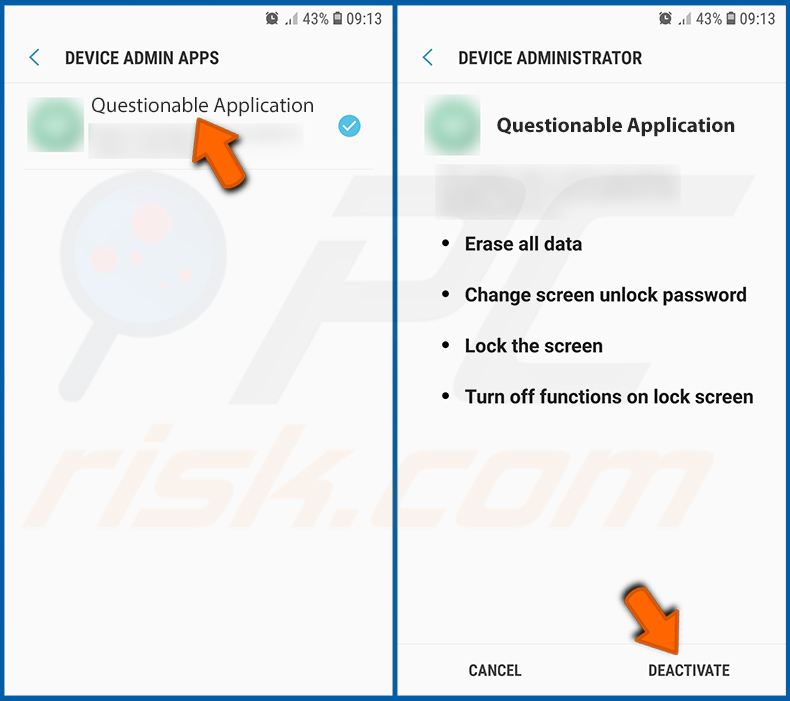

Wyłącz aplikacje, które mają uprawnienia administratora:

Jeśli złośliwa aplikacja uzyska uprawnienia administratora, może poważnie uszkodzić system. Aby urządzenie było jak najbardziej bezpieczne, należy zawsze sprawdzać, które aplikacje mają takie uprawnienia i wyłączać te, które nie powinny.

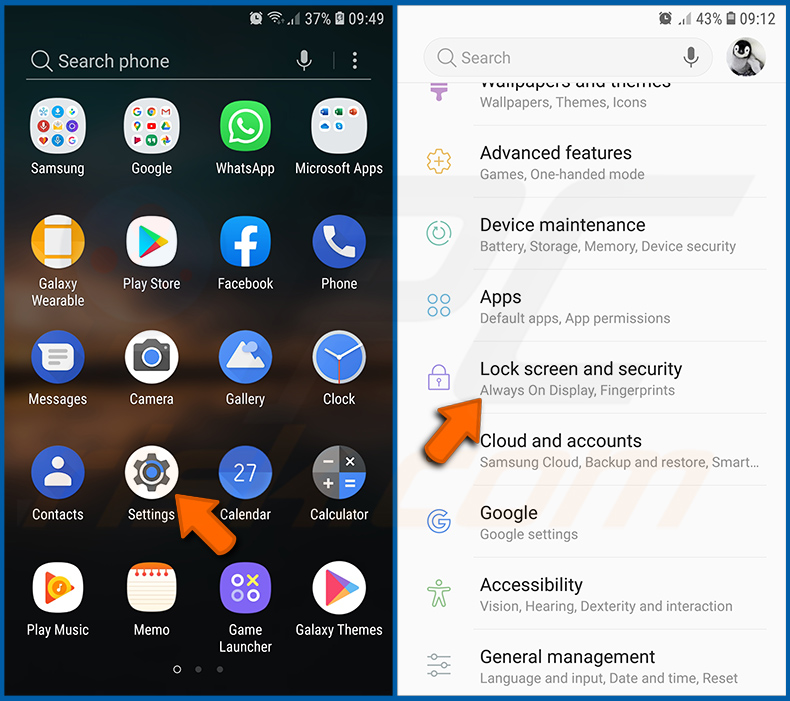

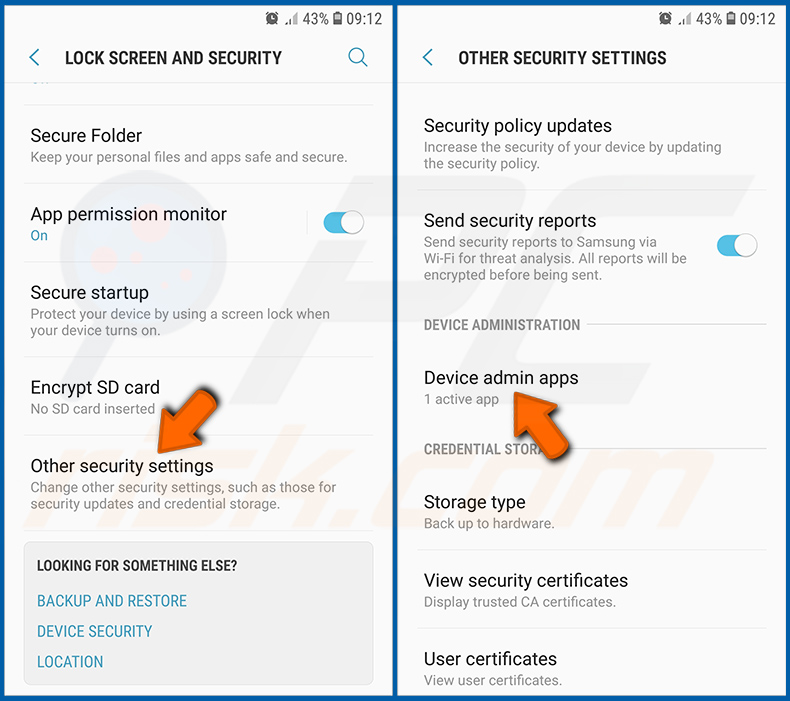

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Blokadę ekranu i bezpieczeństwo" i stuknij ją.

Przewiń w dół, aż zobaczysz „Inne ustawienia zabezpieczeń". Stuknij tę opcję, a następnie stuknij „Aplikacje administratora urządzenia".

Zidentyfikuj aplikacje, które nie powinny mieć uprawnień administratora. Stuknij je, a następnie stuknij „WYŁĄCZ".

Często zadawane pytania (FAQ)

Moje urządzenie z systemem Android jest zainfekowane malware BouldSpy. Czy trzeba sformatować urządzenie pamięci masowej, aby się go pozbyć?

Większość złośliwych programów można usunąć bez uciekania się do formatowania.

Jakie są największe problemy, jakie może powodować malware BouldSpy?

Zagrożenia stwarzane przez szkodliwy program zależą od jego funkcjonalności i celów cyberprzestępców. BouldSpy jest przeznaczone do wyodrębniania i rejestrowania danych. Zwykle takie infekcje mogą powodować poważne problemy z prywatnością, straty finansowe i kradzież tożsamości. Należy wspomnieć, że istnieją dowody potencjalnie łączące BouldSpy z irańskimi organami ścigania, a złośliwe oprogramowanie było wykorzystywane do atakowania przestępców i ogólnie mniejszości irańskich. Czynnik ten może wpływać na zagrożenia stwarzane przez BouldSpy.

Jaki jest cel malware BouldSpy?

W większości przypadków złośliwe oprogramowanie służy do generowania przychodów. Jednak to oprogramowanie może być również wykorzystywane do zabawiania cyberprzestępców, przeprowadzania osobistych wendet, zakłócania procesów (np. stron internetowych, usług, firm itp.), a nawet przeprowadzania ataków motywowanych politycznie/geopolitycznie. Jak wspomniano powyżej, BouldSpy jest powiązane z irańskimi organami ścigania i zaobserwowano, że jest wykorzystywane do atakowania użytkowników powiązanych z działalnością przestępczą. Co więcej, BouldSpy był również wykorzystywane do inwigilacji mniejszości irańskich.

Jak złośliwe oprogramowanie BouldSpy przeniknęło do mojego urządzenia z Androidem?

BouldSpy prawdopodobnie opiera się na ręcznej instalacji, ponieważ jego działalność koreluje z zatrzymaniem/aresztowaniem właścicieli urządzenia przez irańskie władze. Chociaż nie odnotowano rozprzestrzeniania tego malware przy użyciu innych metod, warto zwrócić uwagę na ogólnie popularne taktyki dystrybucji. Złośliwe oprogramowanie jest dystrybuowane głównie poprzez pobrania drive-by, e-maile/wiadomości spamowe, oszustwa internetowe, złośliwe reklamy, podejrzane źródła pobierania (np. witryny z freeware i stron trzecich, sieci udostępniania P2P itp.), narzędzia do nielegalnej aktywacji programów („łamania" zabezpieczeń oprogramowania) i fałszywe aktualizacje

▼ Pokaż dyskusję