Jak usunąć złośliwe oprogramowanie typu stealer TROX

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Jakim rodzajem złośliwego oprogramowania jest TROX?

TROX to złośliwe oprogramowanie typu stealer napisane w kilku językach programowania. Ten złośliwy program istnieje od co najmniej 2024 roku. Jego celem jest wydobywanie poufnych informacji z zainfekowanych systemów, w tym danych kart kredytowych i kryptowalut.

Jest oferowany jako MaaS (Malware-as-a-Service) z rozbudowaną infrastrukturą online. Chociaż TROX był promowany jako złodziej atakujący dane użytkowników domowych, zaobserwowano, że jest wykorzystywany w atakach na duże podmioty.

Przegląd złośliwego oprogramowania TROX

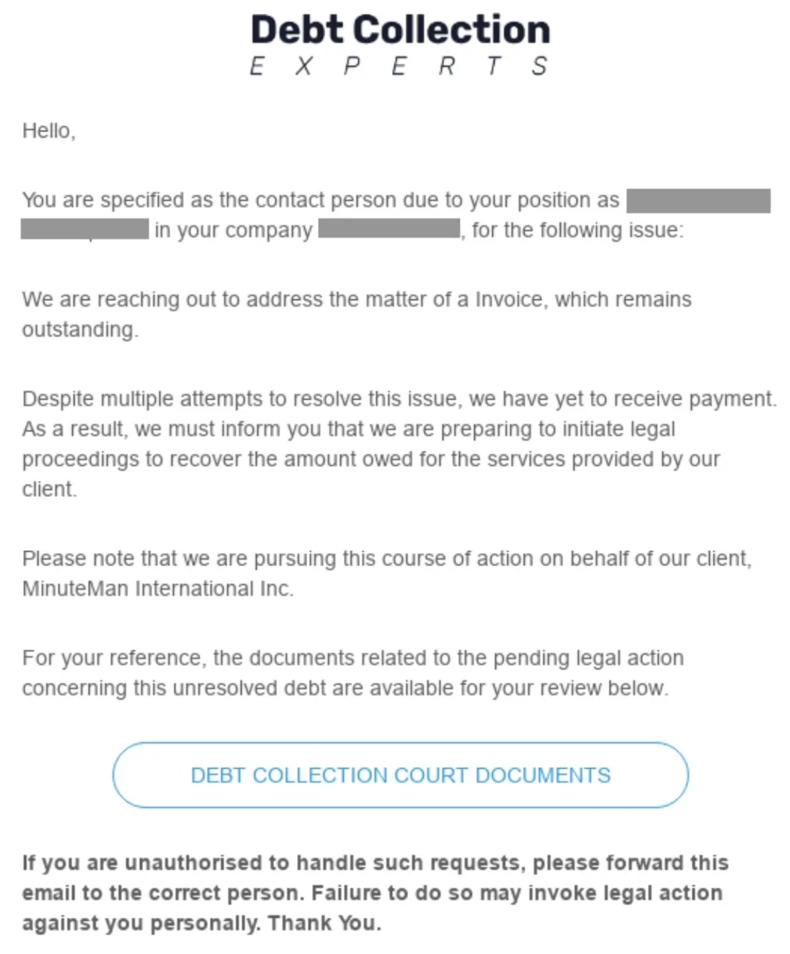

TROX rozprzestrzeniał się za pośrednictwem kampanii spamowych wykorzystujących przynęty o tematyce zadłużenia. W tych kampaniach ofiary były nakłaniane do nabycia rzekomych dokumentów prawnych - zamiast tego pobierały złośliwy plik wykonywalny z GitHub (możliwe są inne źródła hostingu). Deweloperzy mają znaczną infrastrukturę online; jest to część ich operacji Malware-as-a-Service (MaaS).

W ten sposób uruchamiana jest wieloetapowa infekcja, której kulminacją jest pobranie i wykonanie TROX. Podczas procesu infekcji ofiarom może zostać przedstawiony wabik - legalny dokument dotyczący pobierania debetu.

To złośliwe oprogramowanie wykorzystuje różne techniki antyanalityczne - kompilację wykorzystującą wiele języków programowania, sterty śmieciowego kodu i warstwy zaciemniania.

Kradzieże mają na celu wydobycie wrażliwych danych z systemów i zainstalowanych aplikacji. TROX może uzyskiwać informacje z popularnych przeglądarek, w tym zapisane dane kart kredytowych/debetowych. Złośliwe oprogramowanie wykradające dane często szuka następujących informacji przechowywanych w przeglądarce - historii przeglądania i wyszukiwarek, internetowych plików cookie, autouzupełniania (np. nazw użytkowników, danych osobowych itp.), danych finansowych itp.

Kradzież ta może również wyodrębnić sesje z Discord i Telegram. TROX atakuje również różne portfele kryptowalut. Zebrane informacje są eksfiltrowane za pośrednictwem komunikatora internetowego Telegram oraz platformy do przechowywania i dystrybucji treści Gofile.

Warto wspomnieć, że twórcy złośliwego oprogramowania często ulepszają swoje oprogramowanie i taktyki. Dlatego też możliwe przyszłe iteracje TROX mogą mieć szerszą listę docelową i dodatkowe/różne funkcje.

Podsumowując, obecność złośliwego oprogramowania, takiego jak TROX Stealer, na urządzeniach może prowadzić do poważnych problemów z prywatnością, strat finansowych i kradzieży tożsamości.

| Nazwa | TROX malware |

| Typ zagrożenia | Trojan, złodziej, wirus wykradający hasła. |

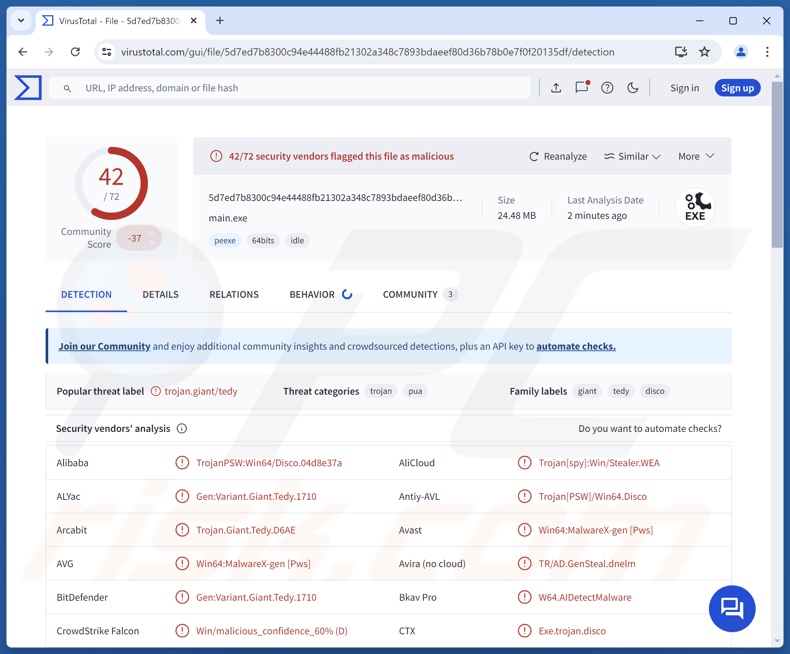

| Nazwy wykrywania | Avast (Win64:MalwareX-gen [Pws]), Combo Cleaner (Gen:Variant.Giant.Tedy.1710), ESET-NOD32 (Wariant Generik.MSKSPON), Kaspersky (Trojan-PSW.Win64.Disco.ijx), Microsoft (Program:Win32/Wacapew.C!ml), Pełna lista wykryć (VirusTotal) |

| Objawy | Trojany są zaprojektowane tak, aby ukradkiem infiltrować komputer ofiary i pozostawać cichym, a zatem żadne szczególne objawy nie są wyraźnie widoczne na zainfekowanym komputerze. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy online, inżynieria społeczna, "pęknięcia" oprogramowania. |

| Szkody | Kradzież haseł i informacji bankowych, kradzież tożsamości, dodanie komputera ofiary do botnetu. |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Przykłady złośliwego oprogramowania typu Stealer

Zbadaliśmy wiele próbek złośliwego oprogramowania; RustySpy, OctopuZ, Arcane, Exo Stealer, Cowboy i Zhong to tylko niektóre z naszych najnowszych artykułów na temat złodziei.

Programy te mogą być ukierunkowane na szeroką gamę danych lub tylko na określone szczegóły. Warto zauważyć, że stealery są często używane razem z innym złośliwym oprogramowaniem (np. trojanami, ransomware itp.). W rzeczywistości możliwości kradzieży informacji są ogólnie powszechne.

Należy podkreślić, że niezależnie od sposobu działania złośliwego oprogramowania - jego obecność w systemie zagraża bezpieczeństwu urządzenia i użytkownika. Dlatego wszystkie zagrożenia muszą być usuwane natychmiast po wykryciu.

Jak TROX przeniknął do mojego komputera?

TROX jest oferowany jako MaaS i jest sprzedawany w celu wydobywania danych użytkowników domowych. Był on jednak wykorzystywany w kampaniach mających na celu zainfekowanie dużych podmiotów w następujących sektorach - cyberbezpieczeństwo, energia (słoneczna), edukacja itp. Zaobserwowano rozprzestrzenianie się tego złodzieja za pośrednictwem kampanii spamowych. E-maile wykorzystywały przynęty koncentrujące się na długach - zaległych fakturach, groźbach prawnych i zainicjowanych procesach prawnych. Odbiorcy byli nakłaniani do pobierania złośliwych plików wykonywalnych jako fałszywych dokumentów prawnych.

Możliwe są również inne metody przynęty i dystrybucji. Phishing i inżynieria społeczna są standardem w rozprzestrzenianiu złośliwego oprogramowania. Złośliwe programy są często ukryte lub dołączone do zwykłego oprogramowania/plików multimedialnych. Mogą to być archiwa (RAR, ZIP itp.), pliki wykonywalne (.exe, .run itp.), dokumenty (Microsoft Office, Microsoft OneNote, PDF itp.), skrypty JavaScript itp.

Ogólnie rzecz biorąc, złośliwe oprogramowanie jest najczęściej rozpowszechniane za pośrednictwem złośliwych załączników/linków w spamie (np. wiadomości e-mail, DM/PM itp.), trojanów (backdoorów/loaderów), drive-by (ukradkowych/zwodniczych) pobrań, oszustw internetowych, złośliwych reklam, niewiarygodnych kanałów pobierania (np. witryn z freeware i stron trzecich, sieci udostępniania Peer-to-Peer itp.), nielegalnych narzędzi do aktywacji oprogramowania ("cracks") i fałszywych aktualizacji.

Ponadto niektóre złośliwe programy mogą rozprzestrzeniać się samodzielnie za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej (np. zewnętrznych dysków twardych, pamięci flash USB itp.).

Jak uniknąć instalacji złośliwego oprogramowania?

Zdecydowanie zalecamy ostrożne podchodzenie do przychodzących wiadomości. Nie wolno otwierać załączników ani linków znajdujących się w podejrzanych/nieprawidłowych wiadomościach e-mail lub innych wiadomościach, ponieważ mogą one być złośliwe. Należy zachować czujność podczas przeglądania, ponieważ Internet jest pełen zwodniczych i niebezpiecznych treści.

Innym zaleceniem jest pobieranie tylko z oficjalnych i zweryfikowanych źródeł. Oprogramowanie musi być aktywowane i aktualizowane przy użyciu legalnych funkcji/narzędzi, ponieważ nielegalne narzędzia aktywacyjne ("cracking") i aktualizacje innych firm mogą zawierać złośliwe oprogramowanie.

Musimy podkreślić znaczenie posiadania niezawodnego i aktualnego programu antywirusowego. Programy zabezpieczające muszą być używane do regularnego skanowania systemu i usuwania wykrytych zagrożeń/problemów. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania za pomocą Combo Cleaner, aby automatycznie wyeliminować infiltrowane złośliwe oprogramowanie.

Zrzut ekranu wiadomości spamowej rozprzestrzeniającej TROX stealer (źródło obrazu - Sublime Security):

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Co to jest TROX?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania TROX.

- KROK 2. Sprawdź, czy komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem - zwykle najlepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Do usunięcia tego złośliwego oprogramowania zalecamy użycie Combo Cleaner.

Jeśli chcesz usunąć złośliwe oprogramowanie ręcznie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które próbujesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą menedżera zadań , i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś kontynuować te kroki:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

Użytkownicy systemów Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcji zaawansowanych systemu Windows, a następnie wybierz z listy Tryb awaryjny z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci - przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, w otwartym oknie "Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie i przejdzie do menu "Zaawansowane opcje uruchamiania". Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij "Ustawienia uruchamiania".

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie na ekranie ustawień startowych. Naciśnij klawisz F5, aby uruchomić system w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 8 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij "Uruchom ponownie", przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij "Rozwiązywanie problemów", a następnie wybierz "Opcje zaawansowane".

W menu opcji zaawansowanych wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie". W następnym oknie należy kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 10 w "Trybie awaryjnym z obsługą sieci":

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Powinieneś zapisać jego pełną ścieżkę i nazwę. Należy pamiętać, że niektóre złośliwe oprogramowanie ukrywa nazwy procesów pod legalnymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy nad jego nazwą i wybierz "Usuń".

Po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (gwarantuje to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Pamiętaj, aby włączyć ukryte pliki i foldery przed kontynuowaniem. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, usuń go.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych kroków powinno usunąć złośliwe oprogramowanie z komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Jeśli nie masz takich umiejętności, pozostaw usuwanie złośliwego oprogramowania programom antywirusowym i anty-malware.

Te kroki mogą nie zadziałać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze najlepiej jest zapobiegać infekcjom niż później próbować usunąć złośliwe oprogramowanie. Aby zapewnić bezpieczeństwo komputera, należy instalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego. Aby upewnić się, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy przeskanowanie go za pomocą Combo Cleaner.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany złośliwym oprogramowaniem TROX, czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Usuwanie złośliwego oprogramowania rzadko wymaga tak drastycznych środków.

Jakie są największe problemy, które może powodować złośliwe oprogramowanie TROX?

Zagrożenia stwarzane przez infekcje różnią się w zależności od możliwości złośliwego oprogramowania i celów atakujących. TROX kradnie dane kart kredytowych, portfele kryptowalut i inne poufne dane. Ogólnie rzecz biorąc, infekcje tego rodzaju mogą prowadzić do poważnych problemów z prywatnością, strat finansowych i kradzieży tożsamości.

Jaki jest cel złośliwego oprogramowania TROX?

Najczęstszą motywacją ataków złośliwego oprogramowania jest zysk finansowy. Inne powody obejmują atakujących chcących się zabawić lub przeprowadzić osobistą zemstę, zakłócenie procesów (np. stron internetowych, usług, firm, organizacji itp.), haktywizm oraz motywacje polityczne/geopolityczne.

W jaki sposób złośliwe oprogramowanie TROX przeniknęło do mojego komputera?

TROX został rozprzestrzeniony za pośrednictwem wiadomości spamowych wykorzystujących przynęty związane z zadłużeniem. Niewykluczone są różne techniki dystrybucji. Najpopularniejsze metody obejmują wiadomości e-mail/wiadomości spamowe, trojany, pobieranie drive-by, podejrzane kanały pobierania (np. witryny z freeware i stron trzecich, sieci udostępniania P2P itp.), oszustwa internetowe, złośliwe reklamy, fałszywe aktualizatory i nielegalne narzędzia do aktywacji oprogramowania ("cracks"). Niektóre złośliwe programy mogą rozprzestrzeniać się samodzielnie za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Combo Cleaner może wykryć i usunąć większość znanych infekcji złośliwym oprogramowaniem. Należy podkreślić, że wykonanie pełnego skanowania systemu jest kluczowe, ponieważ wysokiej klasy złośliwe programy zazwyczaj ukrywają się głęboko w systemach.

▼ Pokaż dyskusję