Usuwanie malware Guerilla z twojego urządzenia z Androidem

![]() Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Jakim malware jest Guerilla?

Guerilla to nazwa złośliwego oprogramowania atakującego urządzenia z systemem Android. Poprzednie wersje tego malware działały głównie jako adware. W szczególności program działał poprzez ukradkowe klikanie reklam – generując w ten sposób przychody dla swoich twórców za pośrednictwem programów partnerskich i podobnych mechanizmów.

Jednak w ostatnim działaniu Guerilla rozszerzyło swoje możliwości, obejmując możliwości kradzieży i narzędzia tpu backdoor/loader. Najbardziej niepokojącym aspektem tej nowej aktywności jest to, że to złośliwe oprogramowanie jest preinstalowane na urządzeniach z Androidem.

W chwili pisania tego artykułu dokładny łańcuch dystrybucji zainfekowanych urządzeń nie jest znany. Liczba zaatakowanych urządzeń może przekroczyć dziewięć milionów i obejmuje zarówno smartfony z Androidem, jak i smartwatche. Ta działalność ma charakter globalny, a najbardziej dotknięte nią są kraje, w tym USA, Meksyk, Indonezja, Tajlandia i Rosja.

Dowody łączą malware Guerilla z cyberprzestępcą o nazwie Lemon Group (obecnie przemianowanym na „Durian Cloud SMS"). Ta grupa jest powiązana z różnymi biznesami związanymi z reklamą i marketingiem.

Przegląd malware Guerilla

Złośliwe oprogramowanie Guerilla zostało wykryte na ROM-ach (Read-ORead-Only Memories), które zostały zmodyfikowane na różnych urządzeniach z Androidem i opartych na Androidzie. Miliony smartfonów, inteligentnych telewizorów, telewizorów, systemów rozrywki, smartwatchów i innych urządzeń z systemem Android zostało podobno wstępnie zainfekowanych malware Guerilla.

Lemon Group, cyberprzestępca powiązany z tym malware, ma powiązania z firmą produkującą komponenty dla Androida Auto – aplikacji wykorzystywanej w kokpitach i urządzeniach rozrywkowych. Chociaż w chwili pisania tego tekstu nie wykryto Guerilla we wspomnianych systemach samochodowych, możliwość taka jest prawdopodobna.

Jak wcześniej wspomniano, pierwsze odkrycia tego malware ujawniły, że działa on głównie jako oprogramowanie reklamowe z funkcjami podobnymi do malware Clicker Android. Jednak te wstępnie zainstalowane warianty Guerilla są znacznie bardziej wszechstronne.

Aby zapewnić przegląd najnowszych możliwości tego malware, jego celem są teraz internetowe pliki cookie – w szczególności te związane z Facebook. Skupienie się na tej platformie społecznościowej nie ogranicza się do plików cookie, ponieważ Guerilla stara się uzyskać dane logowania ofiar, dane profilowe, listy znajomych i inne prywatne informacje.

Program atakuje również sesje WhatsApp i może manipulować wiadomościami na tym komunikatorze (np. wysyłać, usuwać itp.). Porwane konta na Facebooku i WhatsApp są następnie przygotowywane do celów reklamowych/marketingowych, ponieważ Guerilla nie działa już wyłącznie jako adware – jego zastosowania w powiązanych sferach są równie żywe.

Aby rozwinąć obecne funkcje oprogramowania wspieranego przez reklamy, oprócz funkcji ukradkowego klikania reklam, malware może wyświetlać natrętne reklamy w oficjalnych i oryginalnych aplikacjach po ich uruchomieniu.

Ponadto Guerilla ma funkcje związane z SMS-ami, które wykorzystuje do przechwytywania OTP (haseł jednorazowych) używanych przez Facebook, WhatsApp, JingDong, Line, Tencent QQ, Tinder i inne aplikacje/usługi.

Ponadto Guerilla może usuwać istniejące aplikacje i pobierać/instalować dodatkowe złośliwe komponenty lub programy. To ostatnie oznacza, że to oprogramowanie może być wykorzystywane do wywoływania infekcji łańcuchowych.

Teoretycznie programy z takimi funkcjami programu typu backdoor/loader są w stanie przeniknąć do systemu niemal każdy rodzaj malware (np. trojany, ransomware itp.). Jednak w rzeczywistości programy te zwykle działają w ramach określonych specyfikacji.

Warto wspomnieć, że twórcy malware często ulepszają swoje oprogramowanie. W związku z tym przyszłe wersje złośliwego oprogramowania Guerilla mogą mieć dodatkowe/inne możliwości.

Podsumowując, obecność oprogramowania takiego jak Guerilla na urządzeniach może skutkować wieloma infekcjami systemu, poważnymi problemami prywatności, stratami finansowymi i kradzieżą tożsamości.

| Nazwa | Wirus Guerilla |

| Typ zagrożenia | Złośliwe oprogramowanie na Androida, złośliwa aplikacja, oprogramowanie reklamowe. |

| Nazwy wykrycia | Avast-Mobile (Android:WhatsReg-C [Trj]), DrWeb (Android.Triada.591.origin), ESET-NOD32 (wariant Android/Guerrilla.AO), Kaspersky (HEUR:Trojan.AndroidOS.Triada.er), Pełna lista (VirusTotal) |

| Objawy | Urządzenie działa wolno, ustawienia systemowe są modyfikowane bez zgody użytkownika, pojawiają się podejrzane aplikacje, znacznie wzrasta zużycie danych i baterii, przeglądarki przekierowują na podejrzane strony internetowe, wyświetlane są natrętne reklamy. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy internetowe, inżynieria społeczna, oszukańcze aplikacje, oszukańcze strony internetowe. |

| Zniszczenie | Skradzione dane osobowe (prywatne wiadomości, loginy/hasła itp.), zmniejszona wydajność urządzenia, szybkie rozładowywanie baterii, zmniejszona prędkość Internetu, ogromne straty danych, straty finansowe, skradziona tożsamość (złośliwe aplikacje mogą wykorzystywać aplikacje komunikacyjne). |

| Usuwanie malware (Android) | Aby wyeliminować infekcje złośliwym oprogramowaniem, nasi badacze bezpieczeństwa zalecają przeskanowanie twojego urządzenia z Androidem legalnym oprogramowaniem chroniącym przed złośliwym oprogramowaniem. Polecamy Avast, Bitdefender, ESET lub Malwarebytes. |

Przykłady adware i malware skupionego na Androidzie

Przeanalizowaliśmy wiele złośliwych programów dla Androida, a adware Mobile apps Group i HiddenAds to tylko kilka przykładów oprogramowania adware atakującego te urządzenia, a Pekka, FluHorse, BouldSpy i Fleckpe to tylko niektóre z naszych najnowszych artykułów na temat malware na Androida.

Złośliwe oprogramowanie może mieć wiele różnych funkcji, które mogą występować w różnych kombinacjach. Niezależnie jednak od tego, czy szkodliwy program wyświetla reklamy, czy kradnie dane – jego obecność w systemie zagraża integralności urządzenia i bezpieczeństwu użytkownika. Dlatego zdecydowanie zalecamy usunięcie wszystkich zagrożeń natychmiast po ich wykryciu.

Jak Guerilla dostało się na moje urządzenie?

W przeszłości Guerilla była aktywnie rozsyłany pod przykrywką zwykłych aplikacji za pośrednictwem Google Play Store. Jednak znane złośliwe aplikacje już dawno zostały usunięte.

Najnowsze wersje tego malware są preinstalowane na różnych urządzeniach z Androidem, ale dokładne pochodzenie i dystrybucja zainfekowanych urządzeń/komponentów są obecnie nieznane. Należy wspomnieć, że stare metody dystrybucji (tj. Google Play) i nowe prawdopodobnie nie zostaną użyte w Guerilla.

Ogólnie rzecz biorąc, malware rozsyła się głównie za pomocą taktyk phishingowych i socjotechniki. Złośliwe oprogramowanie jest często zamaskowane lub dołączone do zwykłych programów/mediów.

Do najczęściej stosowanych technik dystrybucji należą: potajemne/zwodnicze pobrania, złośliwe załączniki i linki w poczcie spamowej (np. witryny z freeware i strony z bezpłatnym hostingiem plików, sieci udostępniania P2P itp.), pirackie oprogramowanie i narzędzia do nielegalnej aktywacji programów („łamania" zabezpieczeń oprogramowania") oraz fałszywe aktualizacje.

Ponadto niektóre złośliwe programy mogą samoczynnie rozsyłać się za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej (np. zewnętrznych dysków twardych, dysków flash USB itp.).

Jak uniknąć instalacji malware?

Zdecydowanie zalecamy sprawdzanie oprogramowania poprzez czytanie warunków i recenzji ekspertów/użytkowników, sprawdzanie niezbędnych uprawnień, weryfikację legalności programisty itp. Ponadto wszystkie pobrania muszą być wykonywane z oficjalnych i zweryfikowanych źródeł. Istotne jest, aby aktywować i aktualizować oprogramowanie za pomocą legalnych funkcji/narzędzi, ponieważ te uzyskane od osób trzecich mogą zawierać malware.

Innym zaleceniem jest ostrożność przy przychodzących e-mailach, wiadomościach prywatnych/błyskawicznych, SMS-ach i innych wiadomościach. Odradzamy otwieranie załączników lub linków znajdujących się w podejrzanych/nieistotnych wiadomościach, ponieważ mogą one być zakaźne. Taką samą czujność należy objąć przeglądanie sieci, ponieważ fałszywe i złośliwe treści online zwykle wydają się nieszkodliwe.

Musimy podkreślić, że zainstalowanie i aktualizowanie renomowanego programu antywirusowego ma ogromne znaczenie dla bezpieczeństwa urządzenia/użytkownika. Programy bezpieczeństwa muszą być używane do regularnego skanowania systemu i usuwania wykrytych zagrożeń.

Szybkie menu:

- Wprowadzenie

- Jak usunąć historię przeglądania z przeglądarki Chrome?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Chrome?

- Jak przywrocić przeglądarkę Chrome?

- Jak usunąć historię przeglądania z przeglądarki Firefox?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Firefox?

- Jak przywrócić przeglądarkę Firefox?

- Jak odinstalować potencjalnie niechciane i/lub złośliwe aplikacje?

- Jak uruchomić urządzenie z Androidem w "Trybie awaryjnym"?

- Jak sprawdzić wykorzystanie baterii przez różne aplikacje?

- Jak sprawdzić zużycie danych przez różne aplikacje?

- Jak zainstalować najnowsze aktualizacje oprogramowania?

- Jak przywrócić system do jego stanu domyślnego?

- Jak wyłączyć aplikacje, które mają uprawnienia administratora?

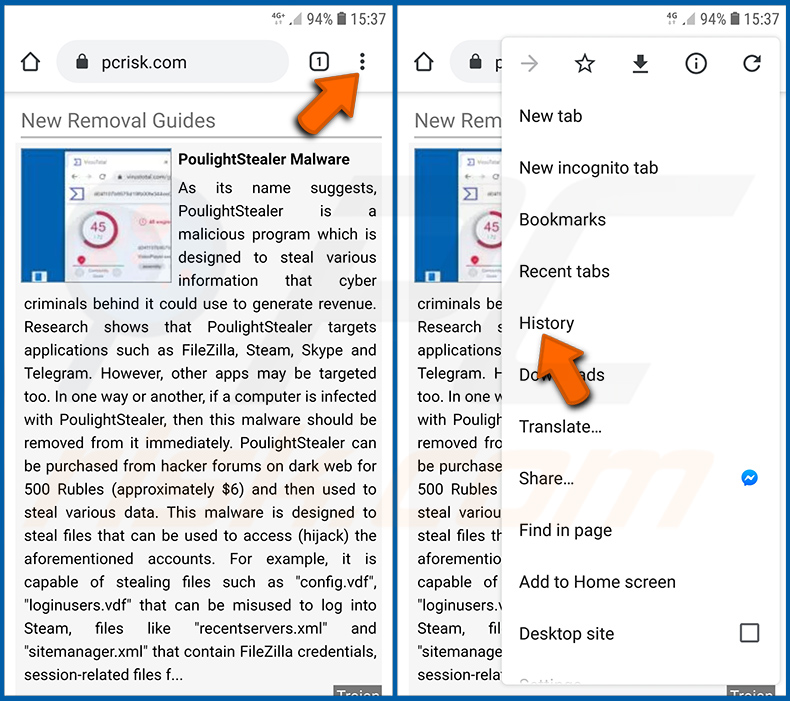

Usuń historię przeglądania z przeglądarki Chrome:

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Stuknij „Wyczyść dane przeglądania". Wybierz zakładkę „ZAAWANSOWANE". Wybierz zakres czasu i typy danych, które chcesz usunąć i stuknij „Wyczyść dane".

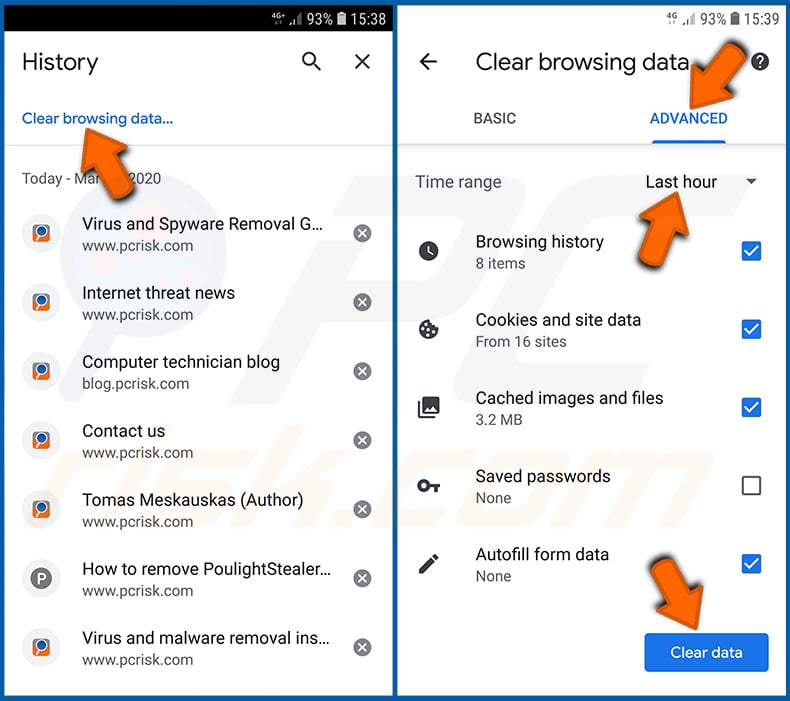

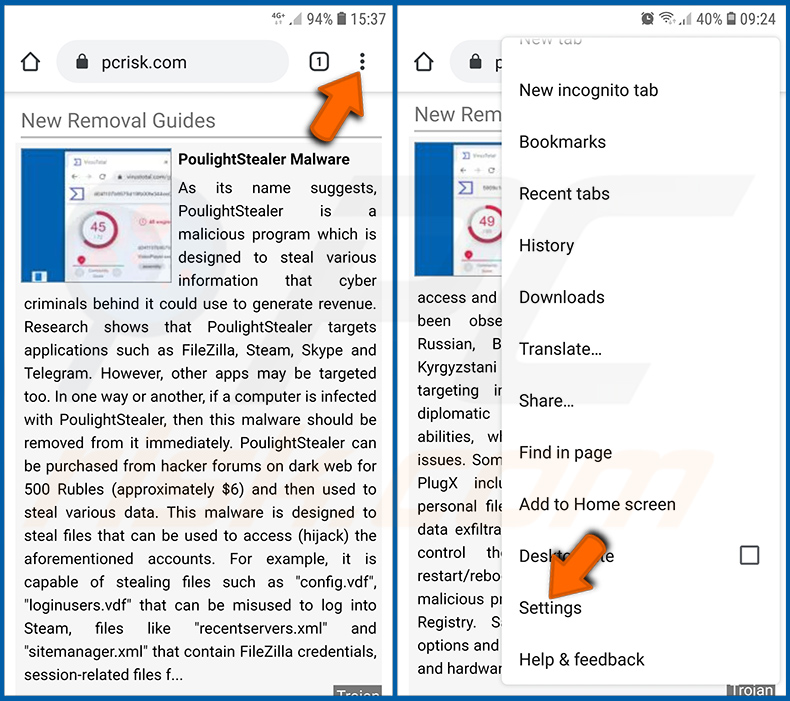

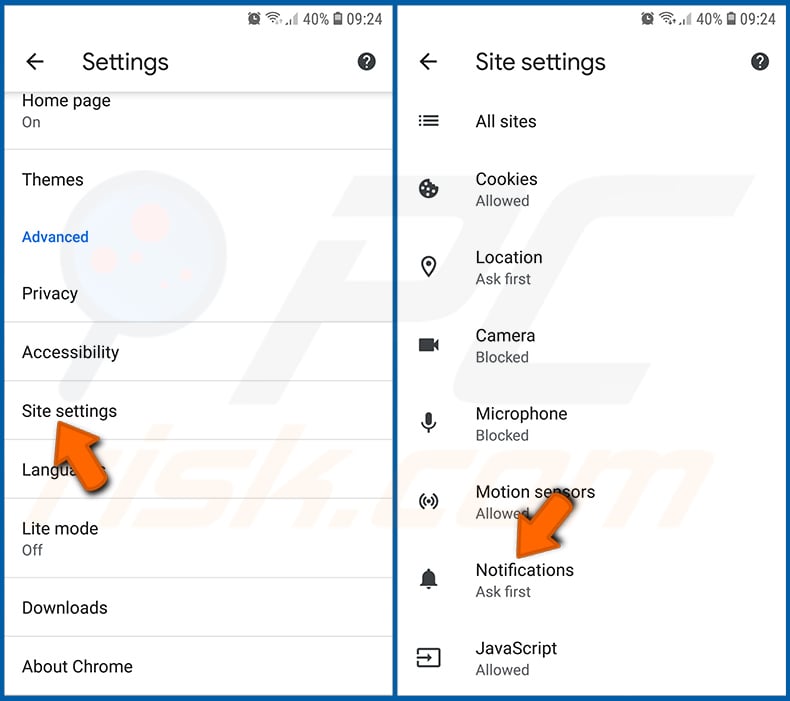

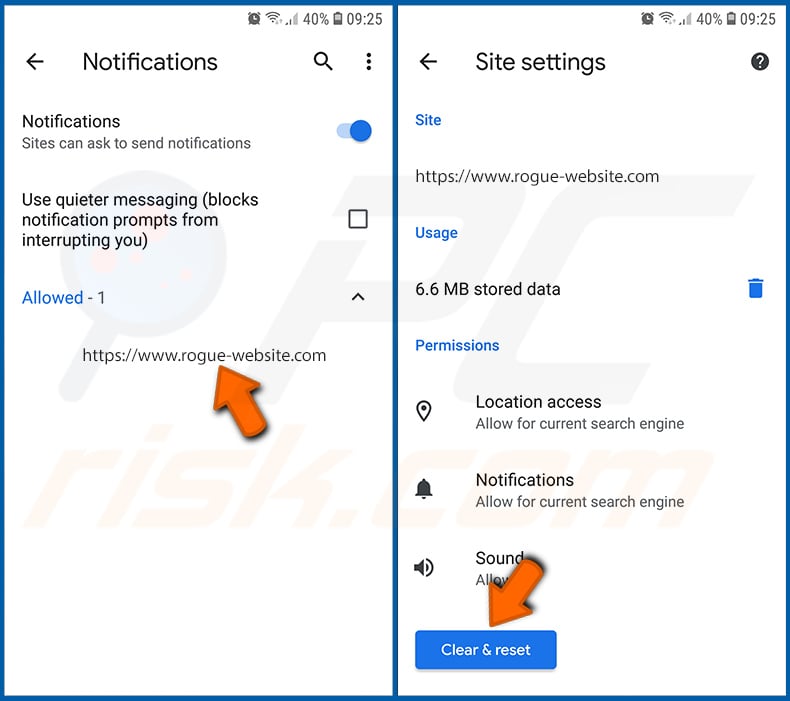

Wyłącz powiadomienia przeglądarki w przeglądarce Chrome:

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Ustawienia".

Przewiń w dół, aż zobaczysz opcję „Ustawienia witryny" i kliknij ją. Przewiń w dół, aż zobaczysz opcję „Powiadomienia" i stuknij ją.

Znajdź witryny, które wyświetlają powiadomienia przeglądarki. Stuknij je i kliknij „Wyczyść i zresetuj". Spowoduje to usunięcie uprawnień przyznanych tym witrynom w celu wyświetlania powiadomień. Jednak, jeśli ponownie odwiedzisz tę samą witrynę może ona ponownie poprosić o zgodę. Możesz wybrać czy udzielić tych uprawnień, czy nie (jeśli zdecydujesz się odmówić, witryna przejdzie do sekcji „Zablokowane" i nie będzie już prosić o zgodę).

Przywróć przeglądarkę Chrome:

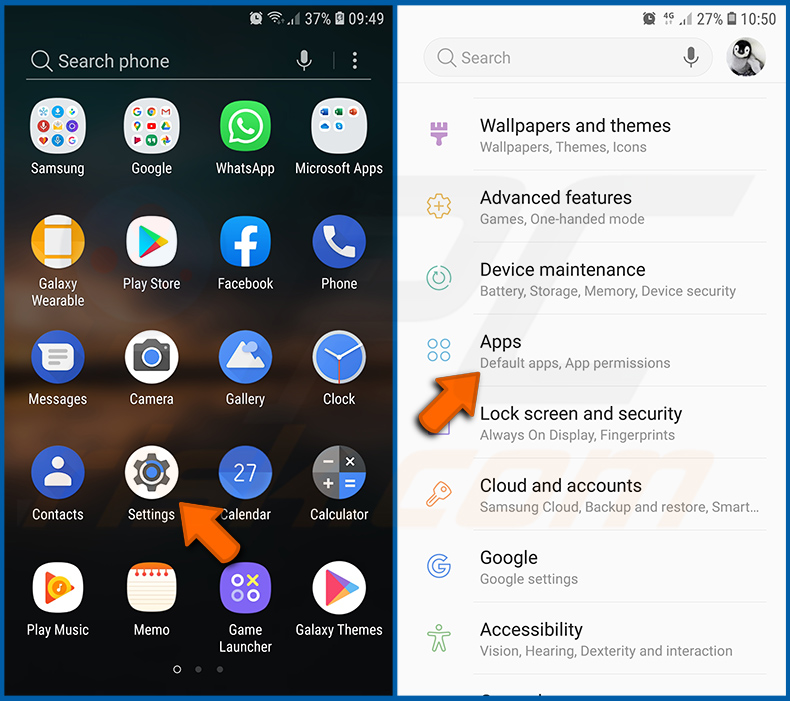

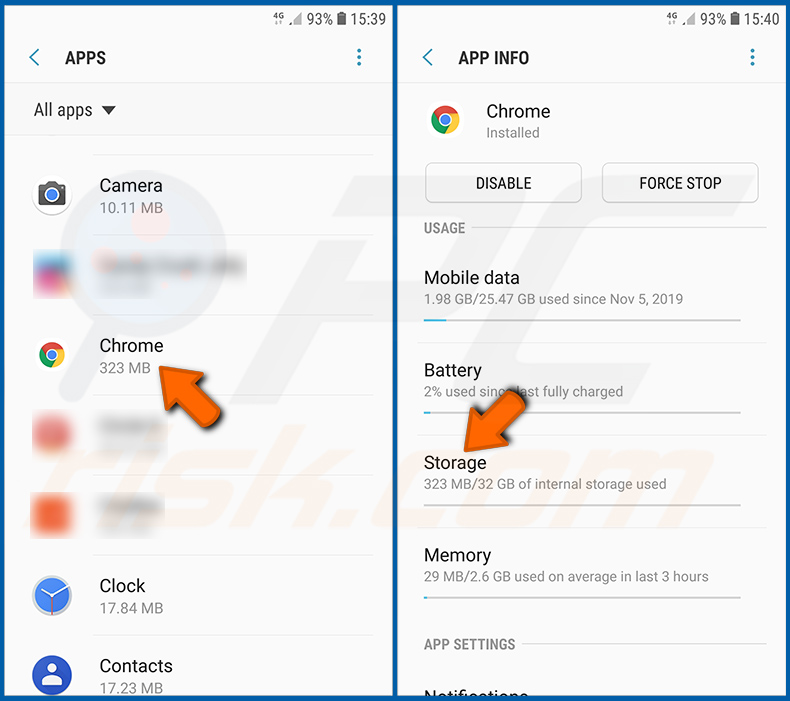

Przejdź do sekcji „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Chrome". Wybierz ją i stuknij opcję „Pamięć".

Stuknij „ZARZĄDZAJ PAMIĘCIĄ", a następnie „WYCZYŚĆ WSZYSTKIE DANE" i potwierdź czynność, stukając „OK". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

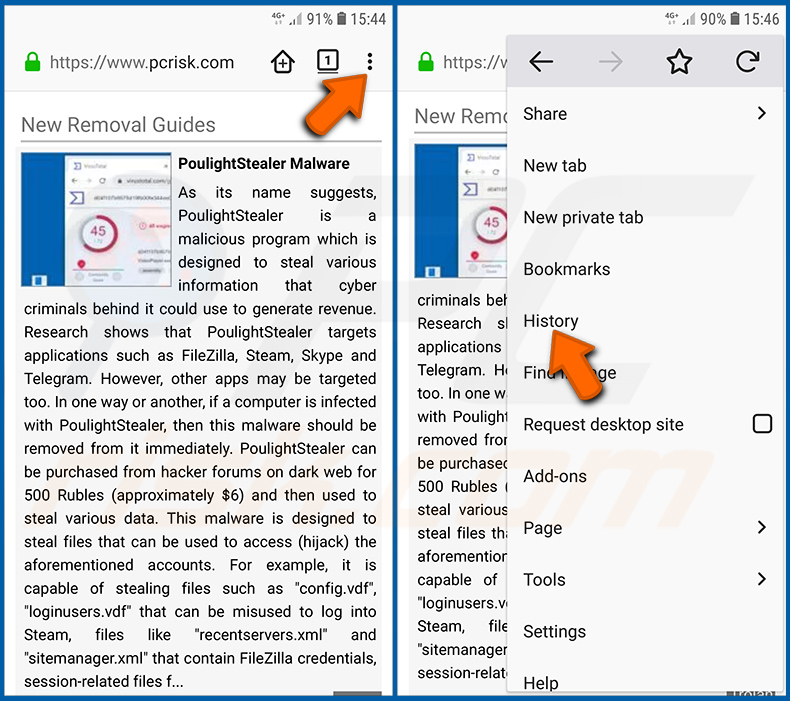

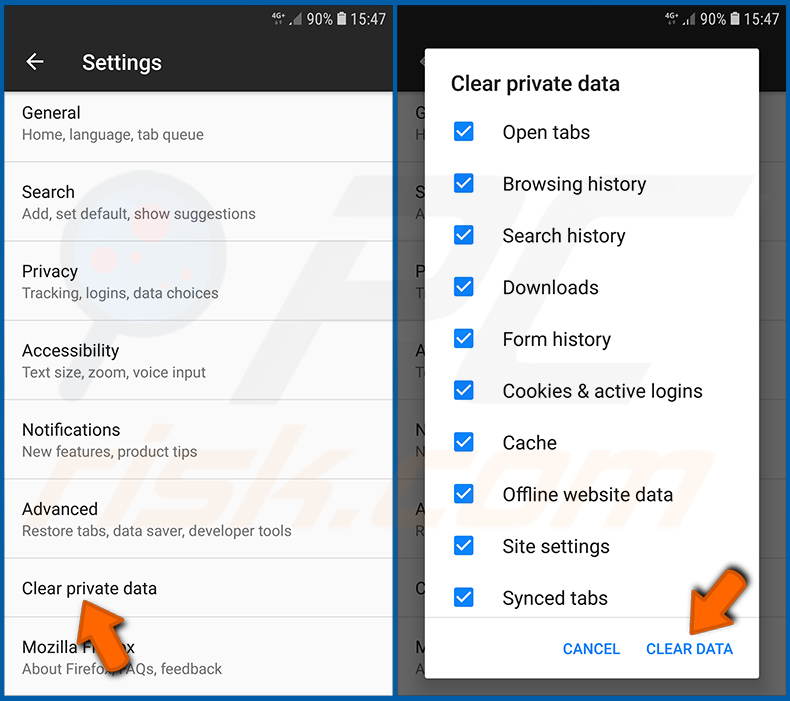

Usuń historię przeglądania z przeglądarki Firefox::

Stuknij przycisk „Menu" (trzy kropki w prawym górnym rogu ekranu) i w otwartym menu rozwijanym wybierz „Historię".

Przewiń w dół, aż zobaczysz „Wyczyść prywatne dane" i stuknij tę opcję. Wybierz typy danych, które chcesz usunąć i stuknij „WYCZYŚĆ DANE".

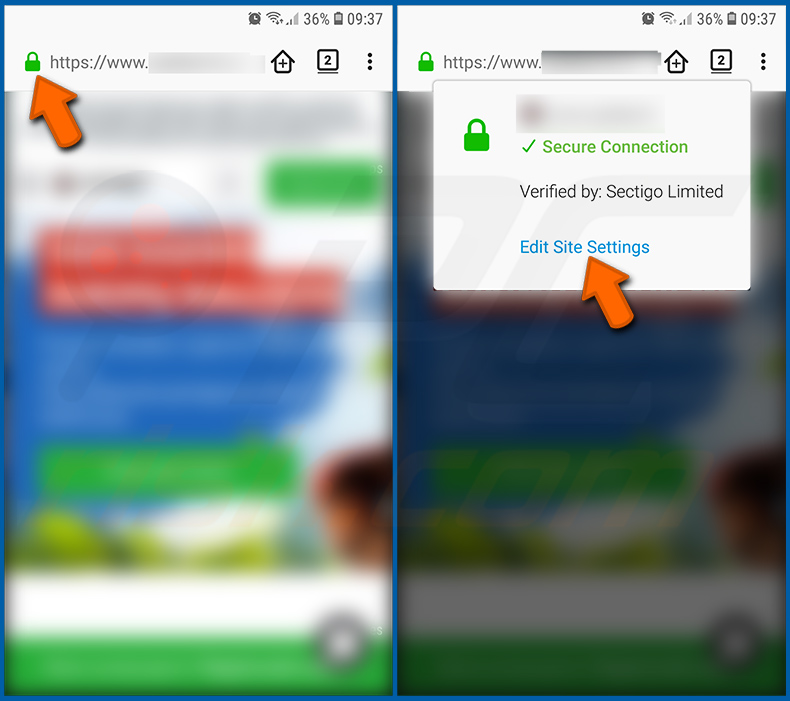

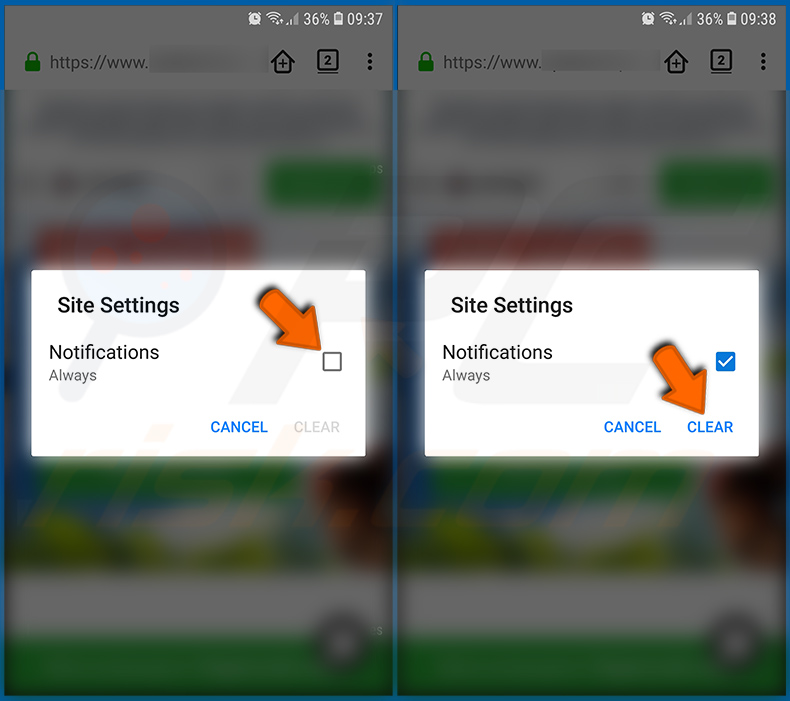

Wyłącz powiadomienia przeglądarki w przeglądarce Firefox:

Odwiedź witrynę, która wyświetla powiadomienia przeglądarki. Stuknij ikonę wyświetlaną po lewej stronie paska adresu URL (ikona niekoniecznie będzie oznaczać „Kłódkę") i wybierz „Edytuj ustawienia witryny".

W otwartym okienku pop-up zaznacz opcję „Powiadomienia" i stuknij „WYCZYŚĆ".

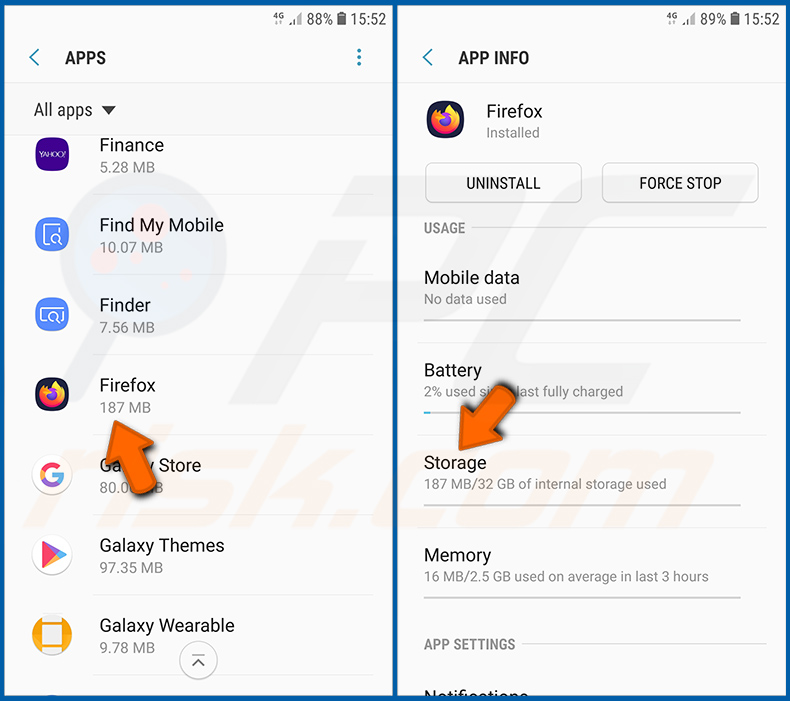

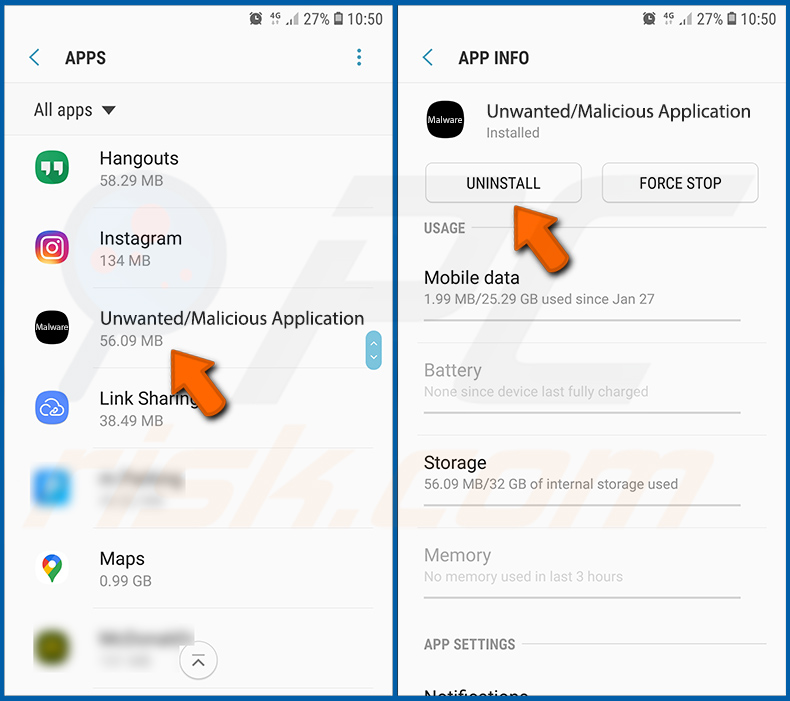

Przywróć przeglądarkę Firefox:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż znajdziesz aplikację „Firefox". Wybierz ją i wybierz opcję „Pamięć".

Stuknij „WYCZYŚĆ DANE" i potwierdź akcję stukając „USUŃ". Pamiętaj, że przywrócenie przeglądarki usunie wszystkie przechowywane w niej dane. W związku z tym wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia niestandardowe i inne dane zostaną usunięte. Będziesz także musiał ponownie zalogować się do wszystkich stron internetowych.

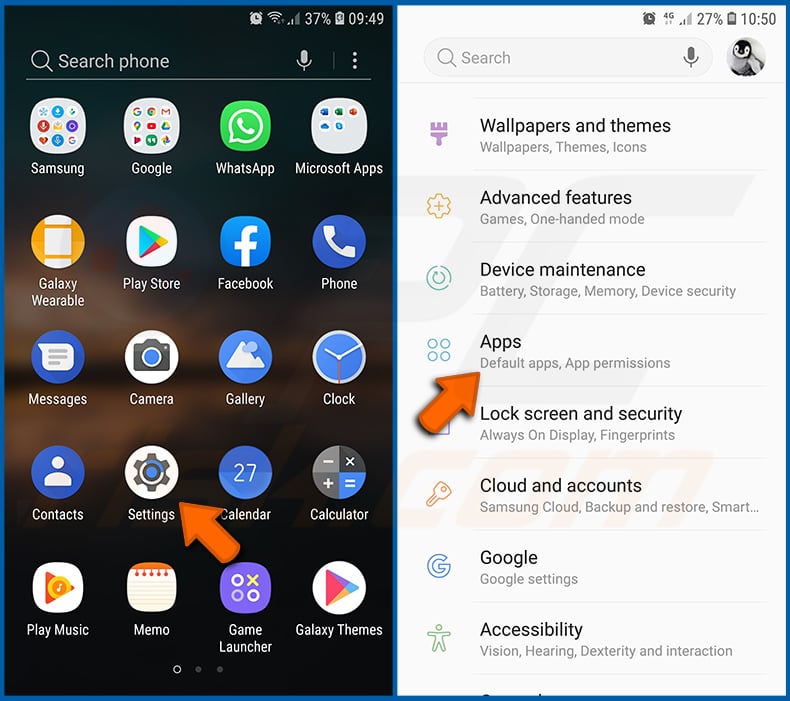

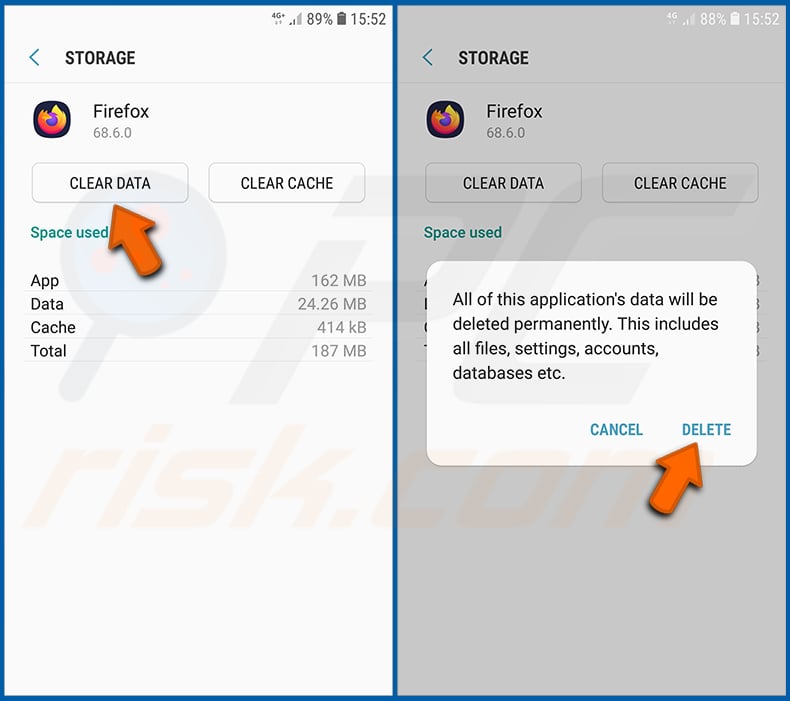

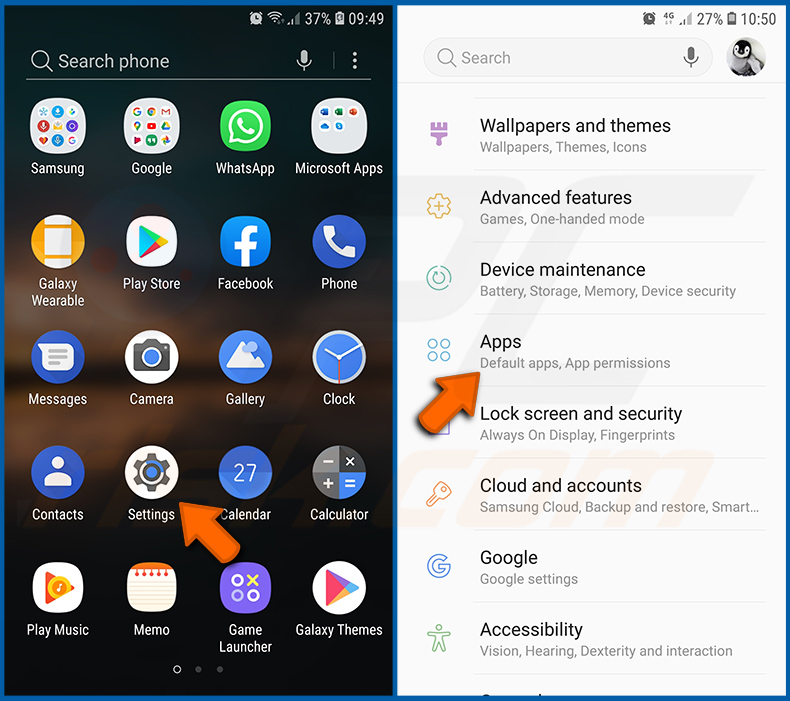

Odinstaluj potencjalnie niechciane i/lub złośliwe aplikacje:

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz „Aplikacje" i stuknij tę opcję.

Przewiń w dół, aż zobaczysz potencjalnie niechcianą i/lub złośliwą aplikację. Wybierz ją i stuknij „Odinstaluj". Jeśli z jakiegoś powodu nie możesz usunąć wybranej aplikacji (np. wyświetla się komunikat o błędzie), spróbuj użyć „Trybu awaryjnego".

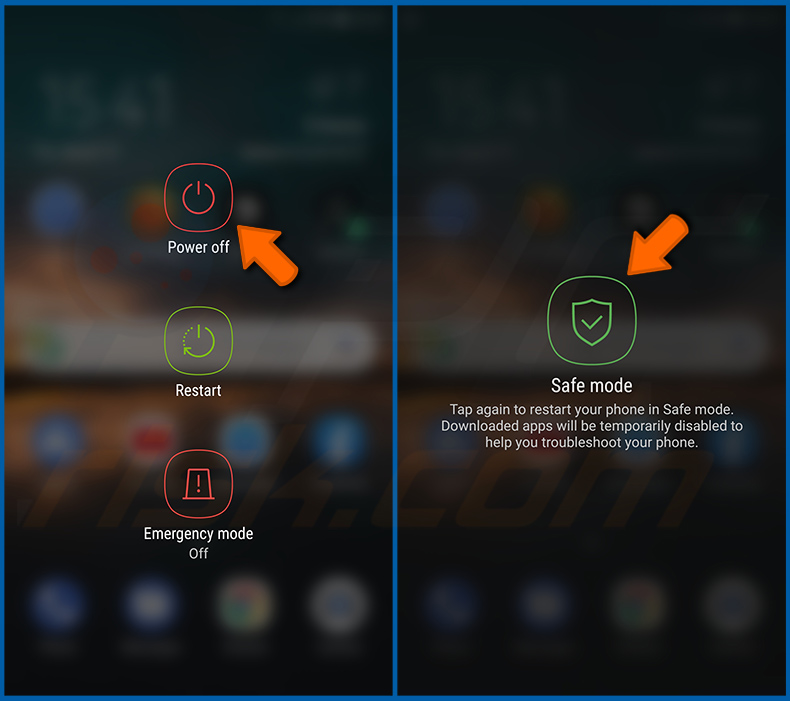

Uruchom urządzenie z Androidem w „Trybie awaryjnym":

„Tryb awaryjny" w systemie operacyjnym Android tymczasowo wyłącza uruchamianie wszystkich aplikacji innych firm. Korzystanie z tego trybu to dobry sposób na diagnozowanie i rozwiązywanie różnych problemów (np. usuwanie złośliwych aplikacji, które uniemożliwiają to, gdy urządzenie działa „normalnie").

Naciśnij przycisk „Zasilanie" i przytrzymaj go, aż zobaczysz ekran „Wyłącz". Stuknij ikonę „Wyłącz" i przytrzymaj ją. Po kilku sekundach pojawi się opcja „Tryb awaryjny" i będzie ją kliknąć, aby ponownie uruchomić urządzenie.

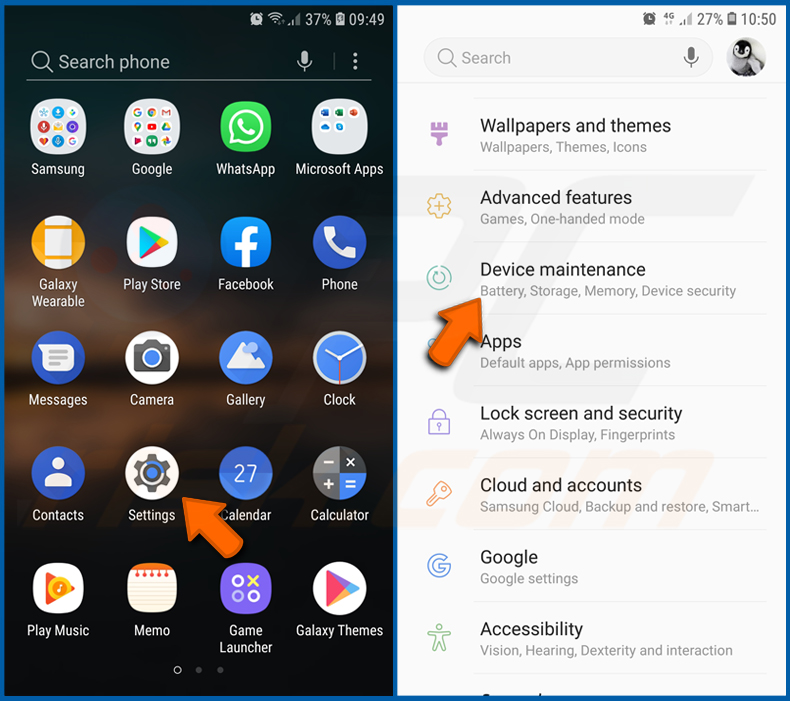

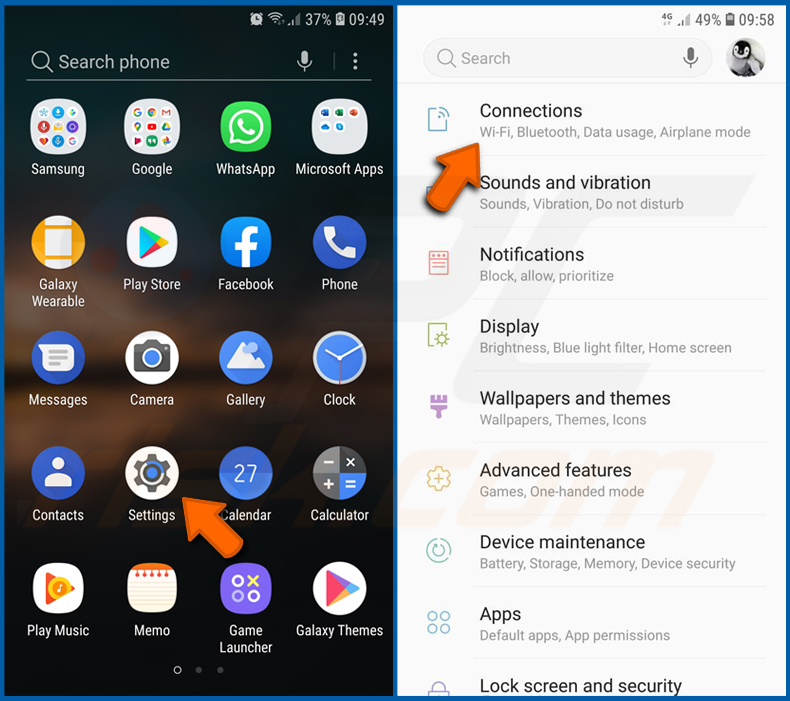

Sprawdź zużycie baterii przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Konserwacja urządzenia" i stuknij ją.

Stuknij „Baterię" i sprawdź użycie każdej aplikacji. Legalne/oryginalne aplikacje są zaprojektowane tak, aby zużywać jak najmniej energii, aby zapewnić najlepsze wrażenia użytkownika i oszczędzać energię. Dlatego wysokie zużycie baterii może wskazywać, że aplikacja jest złośliwa.

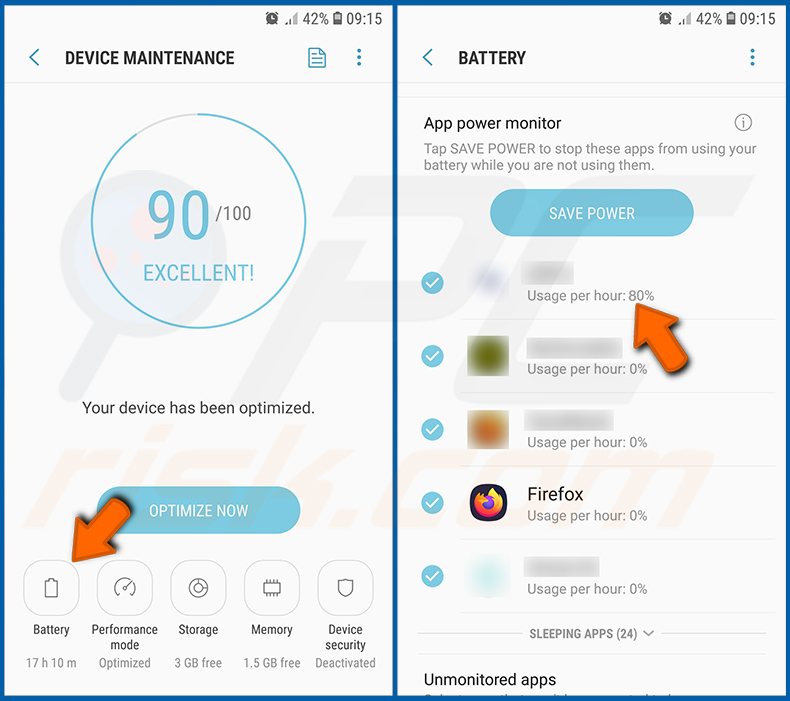

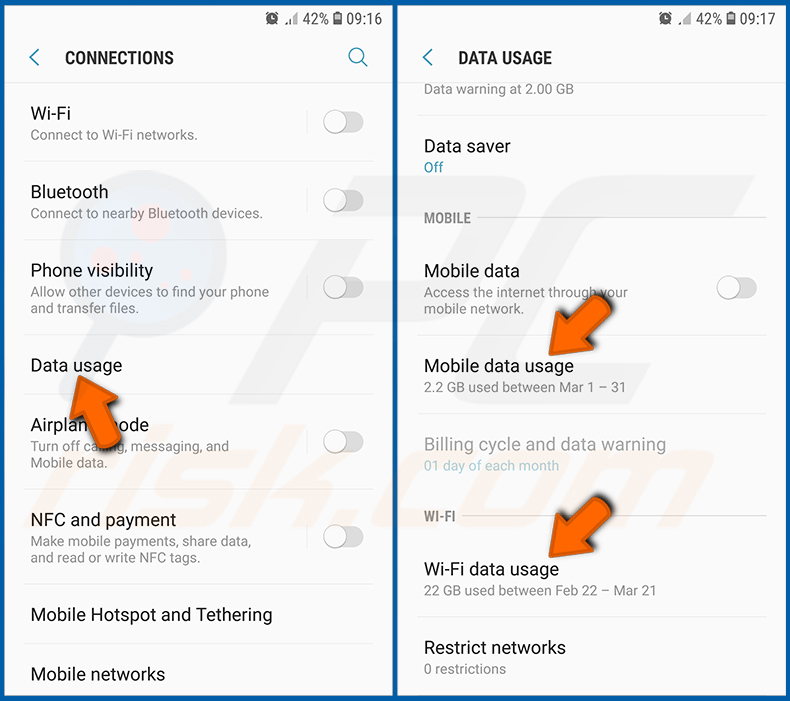

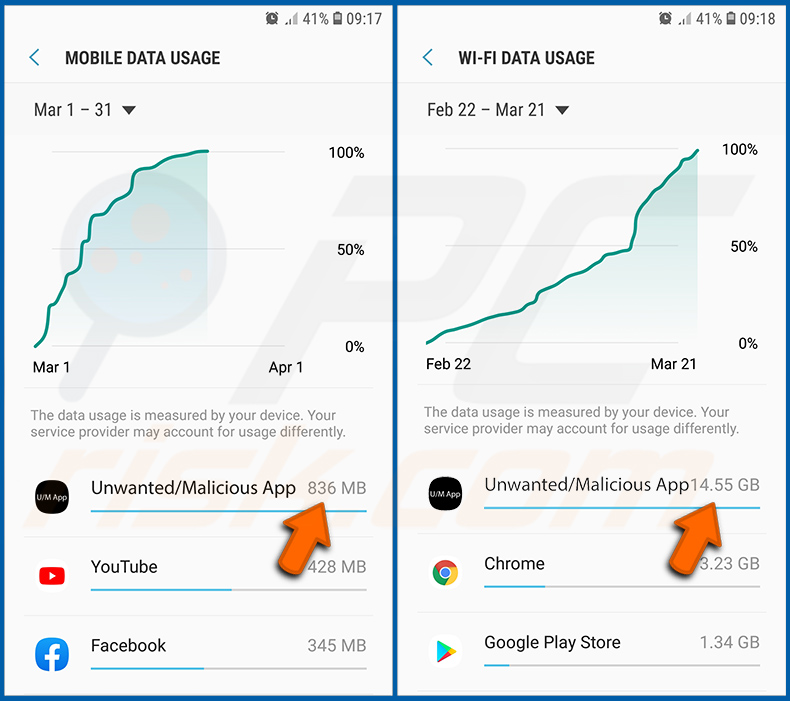

Sprawdź wykorzystanie danych przez różne aplikacje:

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Połączenia" i stuknij ją.

Przewiń w dół, aż zobaczysz „Użycie danych" i wybierz tę opcję. Podobnie jak w przypadku baterii, legalne/oryginalne aplikacje są zaprojektowane tak, aby maksymalnie zminimalizować zużycie danych. Dlatego znaczne wykorzystanie danych może wskazywać na obecność złośliwej aplikacji. Pamiętaj, że niektóre złośliwe aplikacje mogą być zaprojektowane do działania tylko wtedy, gdy urządzenie jest połączone z siecią bezprzewodową. Z tego powodu należy sprawdzić użycie danych mobilnych i Wi-Fi.

Jeśli znajdziesz aplikację, która wykorzystuje znaczące dane, mimo że nigdy jej nie używasz, zdecydowanie zalecamy jej natychmiastowe odinstalowanie.

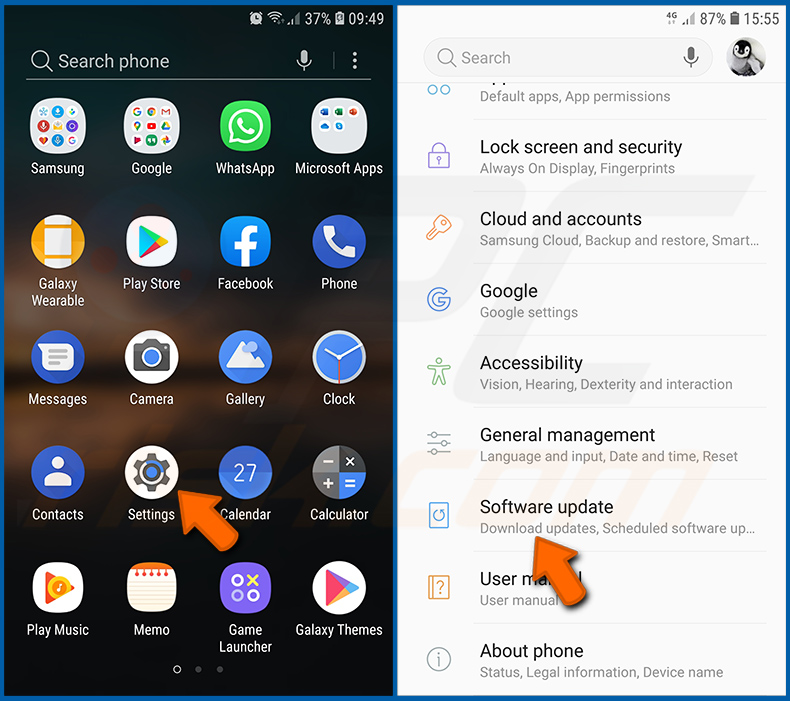

Zainstaluj najnowsze aktualizacje oprogramowania:

Utrzymywanie aktualności oprogramowania to dobra praktyka zapewniająca bezpieczeństwo urządzeń. Producenci urządzeń nieustannie publikują różne łatki bezpieczeństwa i aktualizacje Androida, aby naprawić błędy i luki, które mogą być wykorzystywane przez cyberprzestępców. Nieaktualny system jest znacznie bardziej podatny na ataki. Dlatego zawsze należy upewnić się, że oprogramowanie urządzenia jest aktualne.

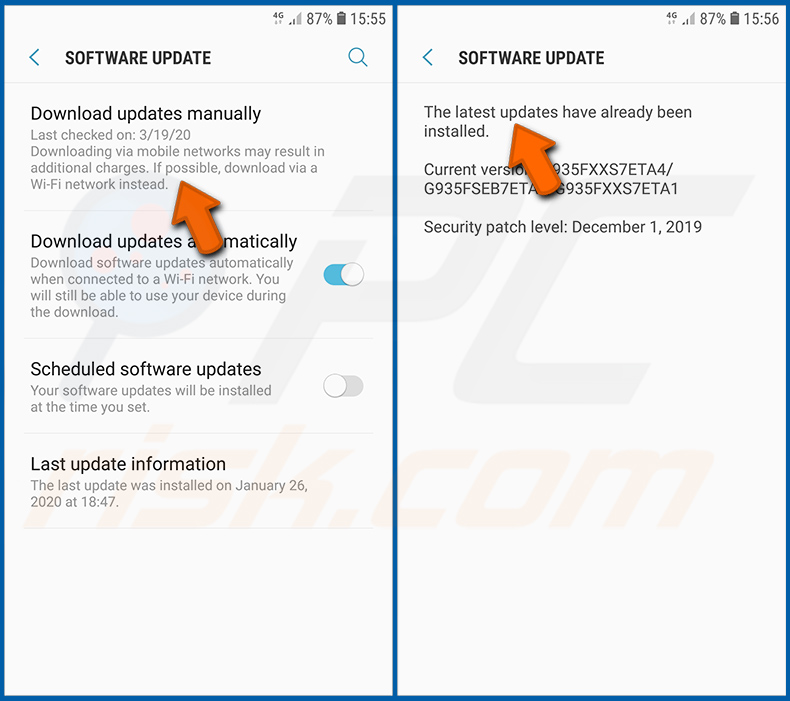

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Aktualizacje oprogramowania" i stuknij ją.

Stuknij opcję „Pobierz aktualizacje ręcznie" i sprawdź, czy są dostępne aktualizacje. Jeśli tak, zainstaluj je natychmiast. Zalecamy również włączenie opcji „Pobieraj aktualizacje automatycznie". Pozwoli to systemowi powiadomić cię o wydaniu aktualizacji i/lub zainstalować ją automatycznie.

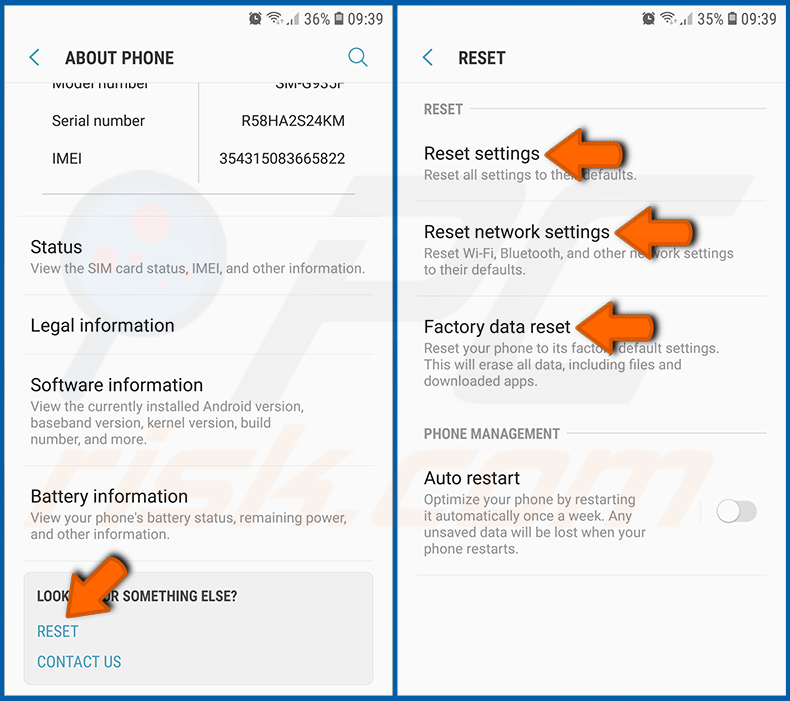

Przywróć system do stanu domyślnego:

Wykonanie „Resetu do ustawień fabrycznych" to dobry sposób na usunięcie wszystkich niechcianych aplikacji, przywrócenie ustawień systemowych do wartości domyślnych i ogólne wyczyszczenie urządzenia. Pamiętaj również, że wszystkie dane w urządzeniu zostaną usunięte, w tym zdjęcia, pliki wideo/audio, numery telefonów (przechowywane w urządzeniu, a nie na karcie SIM), wiadomości SMS itd. Oznacza to, że urządzenie zostanie przywrócone do stanu początkowego/fabrycznego.

Możesz także przywrócić podstawowe ustawienia systemowe lub po prostu ustawienia sieciowe.

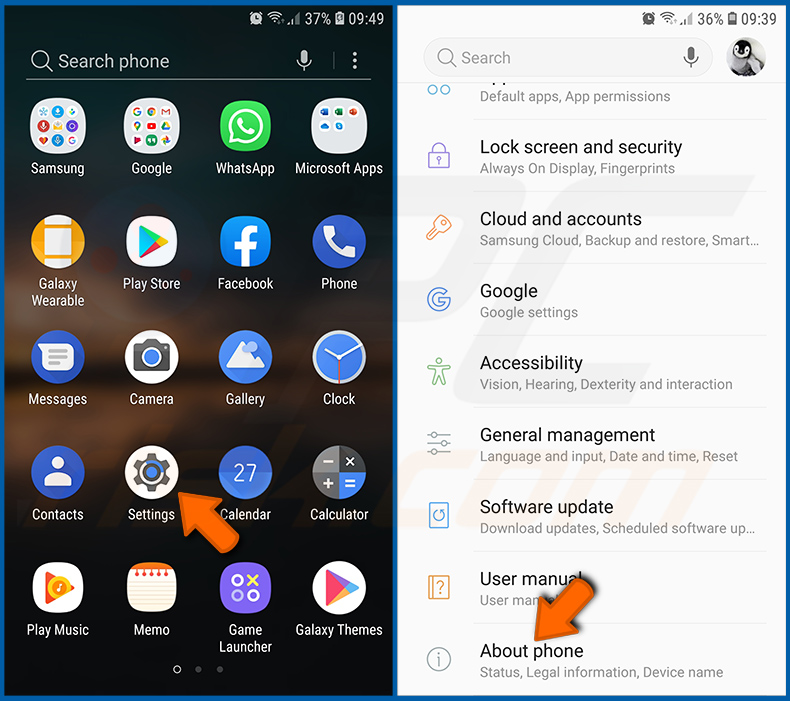

Przejdź do „Ustawienia". Przewiń w dół, aż zobaczysz opcję „Informacje o telefonie" i stuknij ją.

Przewiń w dół, aż zobaczysz opcję „Przywróć" i stuknij ją. Teraz wybierz akcję, którą chcesz wykonać:

„Przywróć ustawienia" – przywróć wszystkie ustawienia systemowe do domyślnych;

„Przywróć ustawienia sieciowe" – przywróć wszystkie ustawienia związane z siecią do domyślnych;

„Przywróć dane fabryczne" – przywróć cały system i całkowicie usuń wszystkie zapisane dane.

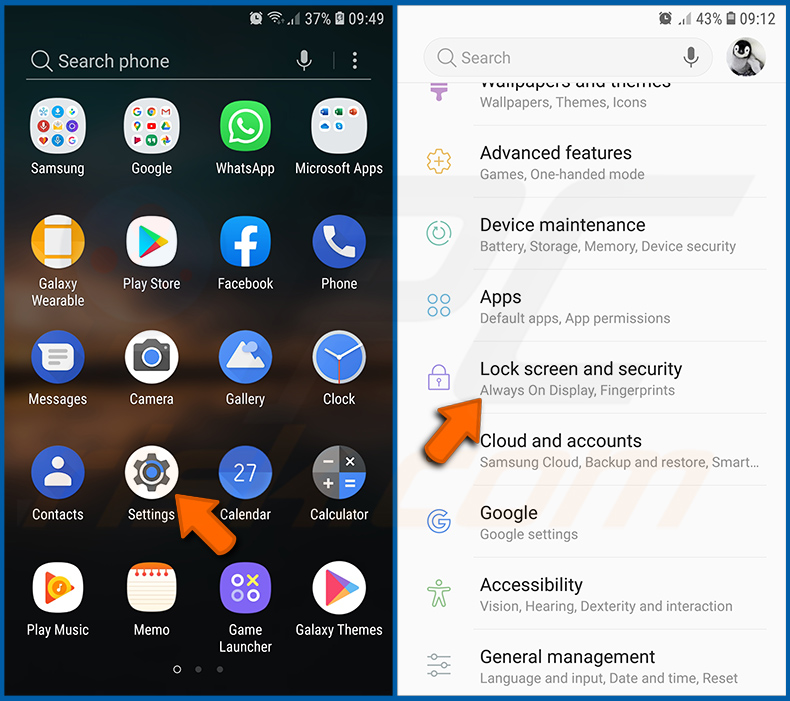

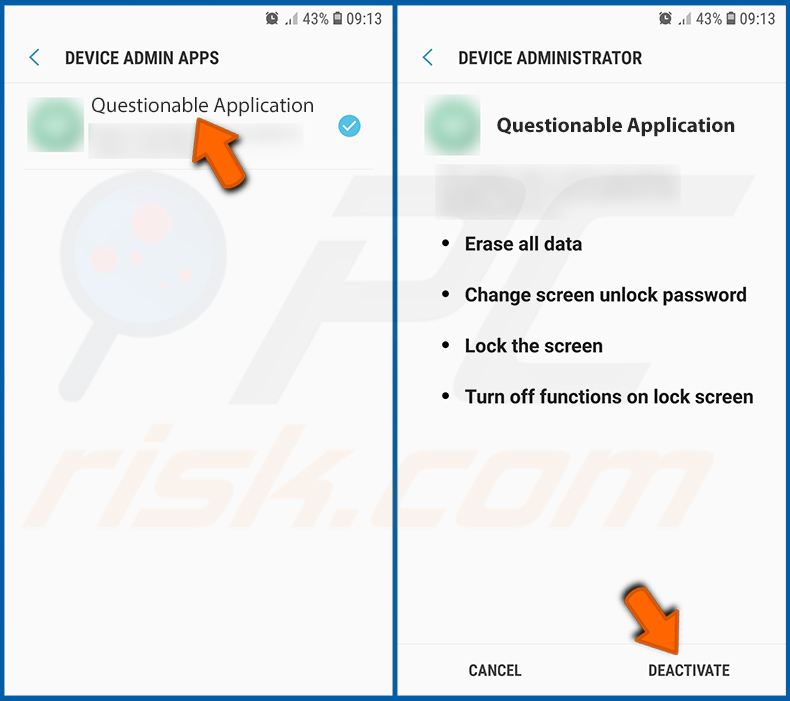

Wyłącz aplikacje, które mają uprawnienia administratora:

Jeśli złośliwa aplikacja uzyska uprawnienia administratora, może poważnie uszkodzić system. Aby urządzenie było jak najbardziej bezpieczne, należy zawsze sprawdzać, które aplikacje mają takie uprawnienia i wyłączać te, które nie powinny.

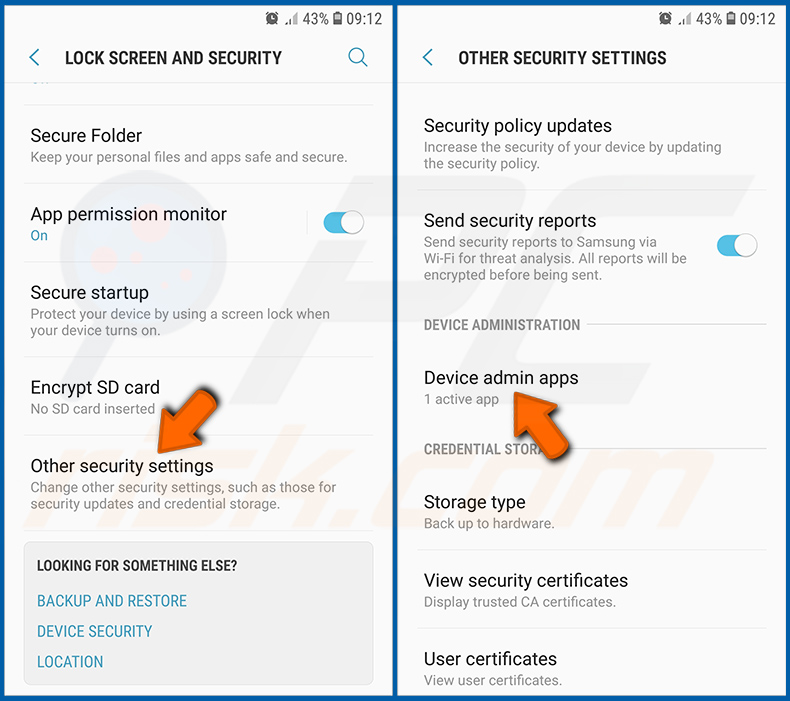

Przejdź do „Ustawień". Przewiń w dół, aż zobaczysz opcję „Blokadę ekranu i bezpieczeństwo" i stuknij ją.

Przewiń w dół, aż zobaczysz „Inne ustawienia zabezpieczeń". Stuknij tę opcję, a następnie stuknij „Aplikacje administratora urządzenia".

Zidentyfikuj aplikacje, które nie powinny mieć uprawnień administratora. Stuknij je, a następnie stuknij „WYŁĄCZ".

Często zadawane pytania (FAQ)

Moje urządzenie z systemem Android jest zainfekowane malware Guerilla. Czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Większość złośliwych programów można usunąć bez formatowania.

Jakie są największe problemy, jakie może powodować malware Guerilla?

Zagrożenia stwarzane przez szkodliwy program zależą od jego funkcjonalności i celów cyberprzestępców. Guerilla może kraść dane, powodować infekcje łańcuchowe i działać jako adware. To malware zostało powiązane z aktorem wątku związanym ze sprzedażą informacji na dużą skalę podmiotom związanym z reklamą/marketingiem. Ogólnie rzecz biorąc, tego rodzaju infekcje mogą spowodować obniżenie wydajności urządzenia, poważne problemy z prywatnością, straty finansowe i kradzież tożsamości.

Jaki jest cel malware Guerilla?

Złośliwe oprogramowanie jest zwykle wykorzystywane w celach zarobkowych i wydaje się, że Guerilla nie jest wyjątkiem. Należy jednak wspomnieć, że cyberprzestępcy mogą również wykorzystywać malware do zabawy, zakłócania procesów (np. stron internetowych, usług, firm itp.), przeprowadzania osobistych wendet, a nawet przeprowadzania ataków motywowanych politycznie/geopolitycznie.

Jak malware Guerilla przeniknęło do mojego urządzenia z systemem Android?

Zaobserwowano, że starsze wersje Guerilla były rozpowszechniane za pośrednictwem Sklepu Google Play. Jednak najnowsze warianty tego malware były preinstalowane na różnych urządzeniach z systemem Android i opartych na systemie Android. Poza tym obecnie niewiele wiadomo na temat dystrybucji zaatakowanych urządzeń.

Do najczęściej stosowanych metod dystrybucji malware należą: pobrania metodą drive-by, oszustwa internetowe, e-maile/wiadomości spamowe, złośliwe reklamy, niewiarygodne źródła pobierania (np. witryny z freeware i strony osób trzecich, sieci udostępniania P2P itp.), narzędzia nielegalnej aktywacji programów („łamania" zabezpieczeń oprogramowania) i fałszywe aktualizacje.

▼ Pokaż dyskusję