Uniknij utraty swojego konta e-mail poprzez fałszywe e-maile „Two-Factor Verification”

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Jakim e-mailem jest „Two-Factor Verification"?

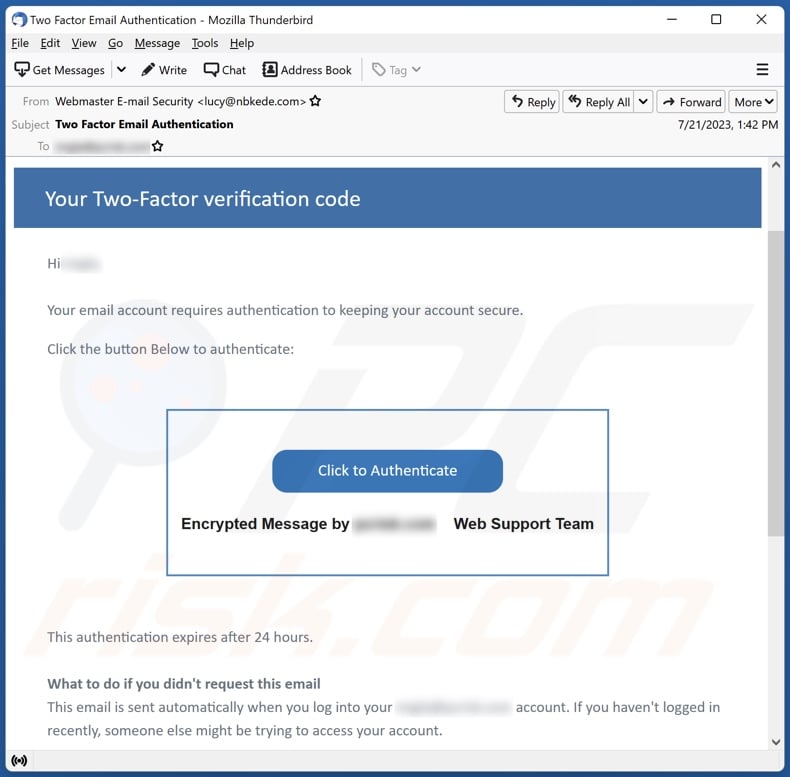

Po zbadaniu e-maila „Two-Factor Verification" stwierdziliśmy, że jest to spam. Wiadomość fałszywie twierdzi, że konto e-mail odbiorcy musi zostać uwierzytelnione ze względów bezpieczeństwa. Ta wiadomość promuje witrynę phishingową, która naśladuje stronę logowania do konta e-mail odbiorcy.

Przegląd oszustwa e-mailowego „Two-Factor Verification"

E-mail spamowy o temacie „Two Factor Email Authentication" (może się różnić) informuje odbiorcę, że aby zapewnić bezpieczeństwo jego konta, należy przeprowadzić uwierzytelnianie. Ten proces będzie prawdopodobnie ważny tylko przez 24 godziny.

Jak wspomniano na wstępie, wszystkie te twierdzenia są fałszywe, a ta poczta nie jest powiązana z żadnymi legalnymi dostawcami usług.

Po naciśnięciu przycisku „Click to Authenticate" odbiorcy zostali przekierowani do strony phishingowej imitującej stronę logowania do konta e-mail odbiorcy. Próbując zalogować się za pośrednictwem tej strony internetowej, użytkownik nieumyślnie ujawni swoje dane logowania do konta (tj. hasła) oszustom.

Ryzyko nie kończy się wraz z utratą konta e-mail, ponieważ są one zwykle wykorzystywane do rejestrowania innych treści – cyberprzestępcy również mogą je przejąć. Aby rozwinąć potencjalne nadużycia: konta związane z finansami (np. bankowości internetowej, handlu elektronicznego, portfeli cyfrowych itp.) mogą być wykorzystywane do dokonywania nieautoryzowanych transakcji i zakupów online.

Oszuści mogą również kraść tożsamość właścicieli kont społecznościowych (np. poczty e-mail, mediów społecznościowych, sieci społecznościowych, komunikatorów itp.) i prosić kontakty/znajomych/obserwatorów o pożyczki lub darowizny, promować oszustwa i rozpowszechniać malware poprzez udostępnianie złośliwych plików/ spinki do mankietów.

Podsumowując, ofiary e-maili takich jak „Two-Factor Verification" mogą doświadczyć infekcji systemu, poważnych problemów prywatności, strat finansowych, a nawet kradzieży tożsamości.

Jeśli podałeś już swoje dane logowania do strony phishingowej – natychmiast zmień hasła do wszystkich potencjalnie zagrożonych kont i poinformuj o tym ich oficjalne wsparcie.

| Nazwa | E-mail phishingowy „Two-Factor Verification” |

| Typ zagrożenia | Phishing,oszustwo, inżynieria społeczna, oszustwo finansowe |

| Fałszywe twierdzenie | Konto e-mail odbiorcy wymaga uwierzytelnienia ze względów bezpieczeństwa. |

| Objawy | Nieautoryzowane zakupy online, zmienione hasła do kont internetowych, kradzież tożsamości, nielegalny dostęp do komputera. |

| Metody dystrybucji | Oszukańcze e-maile, nieuczciwe reklamy pop-up online, techniki zatruwania wyszukiwarek, domeny z błędami pisowni. |

| Zniszczenie | Utrata poufnych informacji prywatnych, strata pieniężna, kradzież tożsamości. |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Przykłady phishingowych kampanii spamowych

Sprawdziliśmy tysiące wiadomości spamowych, a "American Express Merchant Reward", "Your Mailbox Will Be Temporarily Blocked" i "Mail Account Deactivation Notice" to tylko kilka przykładów wiadomości phishingowych.

Ta poczta może być różnie zamaskowana i jest wykorzystywana do ułatwiania wielu różnych oszustw. Ponadto spam jest wykorzystywany do rozsyłania malware. Ze względu na to, jak powszechny i potencjalnie dobrze skonstruowany może być spam, zdecydowanie zalecamy ostrożność w przypadku przychodzących e-maili, wiadomości prywatnych/bezpośrednich/, SMS-ów i innych.

Jak kampanie spamowe infekują komputery?

E-maile/wiadomości spamowe mogą zawierać zainfekowane pliki jako załączniki lub linki do pobrania. Pliki te mają różne formaty, np. dokumentów (Microsoft Office, Microsoft OneNote, PDF itp.), archiwów (ZIP, RAR itp.), plików wykonywalnych (.exe, .run itp.), JavaScript itd. Kiedy taki plik jest wykonywany, uruchamiany lub otwierany w inny sposób – uruchamiany jest łańcuch pobierania/instalacji malware.

Jednak niektóre formaty mogą wymagać dodatkowej interakcji w celu szybkiego uruchomienia tych procesów. Przykładowo dokumenty Microsoft Office wymagają od użytkowników włączenia makropoleceń (tj. edytowania/zawartości), podczas gdy pliki OneNote wymagają kliknięcia osadzonych plików lub linków.

Jak uniknąć instalacji malware?

Niezwykle ważne jest ostrożne traktowanie przychodzących e-maili i innych wiadomości. Odradzamy otwieranie załączników lub linków znajdujących się w podejrzanych/nieistotnych wiadomościach, ponieważ mogą one być złośliwe. Zalecamy korzystanie z wersji pakietu Microsoft Office wydanych po 2010 roku, ponieważ mają one tryb „Widoku chronionego", który uniemożliwia automatyczne wykonywanie makropoleceń.

Ponieważ jednak malware nie jest dystrybuowane wyłącznie za pośrednictwem spamu, zalecamy również ostrożność podczas przeglądania sieci, ponieważ fałszywe i złośliwe treści online zwykle wydają się uzasadnione i nieszkodliwe.

Innym zaleceniem jest pobieranie produktów wyłącznie z oficjalnych i zweryfikowanych kanałów. Ponadto wszystkie programy muszą być aktywowane i aktualizowane przy użyciu legalnych funkcji/narzędzi, ponieważ nielegalne narzędzia aktywacyjne („łamania" zabezpieczeń oprogramowania) i aktualizatory stron trzecich mogą zawierać malware.

Musimy podkreślić znaczenie posiadania zainstalowanego i regularnie aktualizowanego niezawodnego antywirusa. Oprogramowanie bezpieczeństwa musi być używane do przeprowadzania regularnych skanów systemu oraz usuwania wykrytych zagrożeń i problemów. Jeśli już otworzyłeś złośliwe załączniki, zalecamy wykonanie skanowania za pomocą Combo Cleaner, aby automatycznie usunąć zainfekowane malware.

Tekst prezentowany w spamowej wiadomości e-mail „Two-Factor Verification”:

Temat: Two Factor Email Authentication

Your Two-Factor verification code

Hi ********,

Your email account requires authentication to keeping your account secure.

Click the button Below to authenticate:

Click to Authenticate

Encrypted Message by ******** Web Support Team

This authentication expires after 24 hours.

What to do if you didn't request this email

This email is sent automatically when you log into your ******** account. If you haven't logged in recently, someone else might be trying to access your account.

Please contact us immediately so we can make sure your data is safe.

Australia 1300 555 123 | New Zealand 0508 328 283

Kind regards,

The ******** team

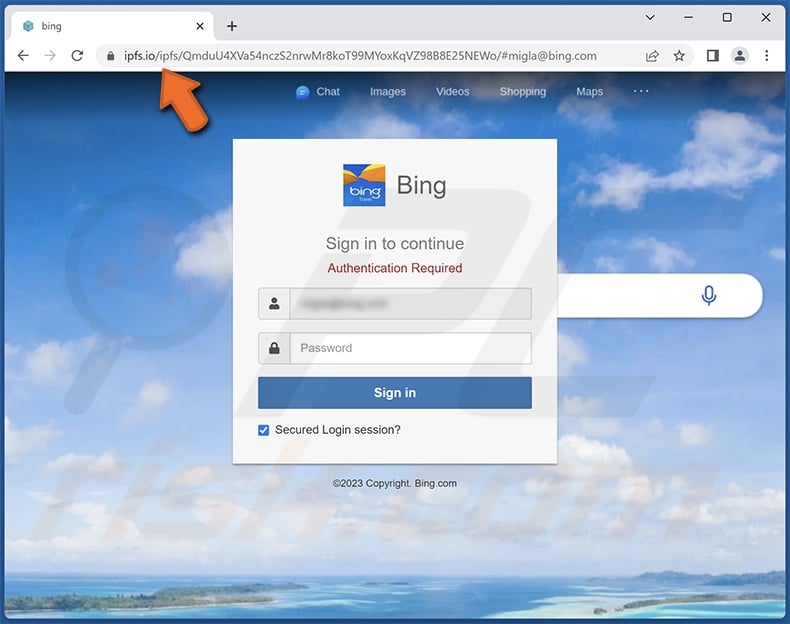

Zrzut ekranu witryny phishingowej promowanej przez kampanię spamową „Two-Factor Verification”:

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Czym jest E-mail phishingowy „Two-Factor Verification”?

- Typy złośliwych wiadomości e-mailowych.

- Jak rozpoznać złośliwy e-mail?

- Co zrobić jeśli dałeś się oszukać e-mailowi ze spamem?

Typy złośliwych wiadomości e-mailowych:

![]() E-maile phishingowe

E-maile phishingowe

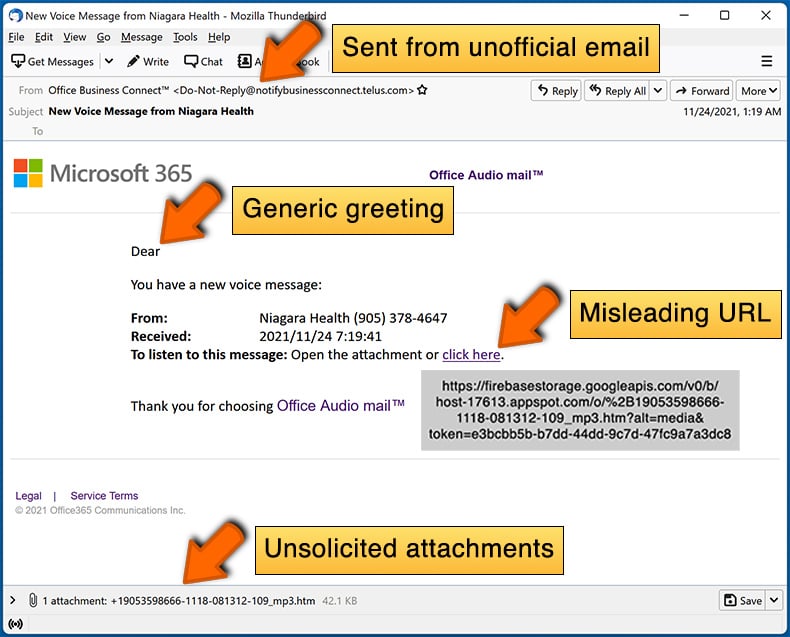

Najczęściej cyberprzestępcy wykorzystują zwodnicze e-maile, aby nakłonić użytkowników internetu do podania swoich poufnych informacji prywatnych, na przykład danych logowania do różnych usług online, kont e-mail lub informacji bankowych online.

Takie ataki nazywane są phishingiem. W ataku phishingowym cyberprzestępcy zwykle wysyłają wiadomość e-mail z logo popularnej usługi (na przykład Microsoft, DHL, Amazon, Netflix), tworzą wrażenie pilności (zły adres wysyłki, nieaktualne hasło itp.) i umieszczają link, który mają nadzieję ich potencjalne ofiary klikną.

Po kliknięciu linku prezentowanego w takiej wiadomości ofiary są przekierowywane na fałszywą stronę internetową, która wygląda identycznie lub bardzo podobnie do oryginalnej. Ofiary są następnie proszone o podanie hasła, danych karty kredytowej lub innych informacji, które zostały skradzione przez cyberprzestępców.

![]() E-maile ze złośliwymi załącznikami

E-maile ze złośliwymi załącznikami

Innym popularnym wektorem ataku jest poczta spamowa ze złośliwymi załącznikami, które infekują komputery użytkowników malware. Złośliwe załączniki zwykle zawierają trojany zdolne do kradzieży haseł, informacji bankowych i innych poufnych informacji.

W przypadku takich ataków głównym celem cyberprzestępców jest nakłonienie potencjalnych ofiar do otwarcia zainfekowanego załącznika do wiadomości e-mail. Aby osiągnąć ten cel, wiadomości e-mail wspominają zwykle o ostatnio otrzymanych fakturach, faksach lub wiadomościach głosowych.

Jeśli potencjalna ofiara wpadnie w pułapkę i otworzy załącznik, jej komputery zostaną zainfekowane, a cyberprzestępcy mogą zebrać wiele poufnych informacji.

Chociaż jest to bardziej skomplikowana metoda kradzieży danych osobowych (filtry spamu i programy antywirusowe zwykle wykrywają takie próby), jeśli cyberprzestępcy będą skuteczni, mogą uzyskać znacznie szerszy wachlarz danych i zbierać informacje przez długi czas.

![]() E-maile wyłudzenia seksualnego

E-maile wyłudzenia seksualnego

To jest rodzaj phishingu. W takim przypadku użytkownicy otrzymują wiadomość e-mail z informacją, że cyberprzestępca może uzyskać dostęp do kamery internetowej potencjalnej ofiary i ma nagranie wideo przedstawiające masturbację.

Aby pozbyć się wideo, ofiary proszone są o zapłacenie okupu (zwykle przy użyciu Bitcoin lub innej kryptowaluty). Niemniej jednak wszystkie te twierdzenia są fałszywe — użytkownicy, którzy otrzymują takie wiadomości, powinni je zignorować i usunąć.

Jak rozpoznać złośliwy e-mail?

Chociaż cyberprzestępcy starają się, aby ich wiadomości z przynętą wyglądały na wiarygodne, oto kilka rzeczy, na które należy zwrócić uwagę, próbując wykryć e-mail phishingowy:

- Sprawdź adres e-mail nadawcy („od"): Najedź kursorem myszy na adres „od" i sprawdź, czy jest prawidłowy. Przykładowo, jeśli otrzymałeś wiadomość od Microsoft, sprawdź, czy adres e-mail to @microsoft.com, a nie coś podejrzanego, takiego jak @m1crosoft.com, @microsoft.com, @account-security-noreply.com itp.

- Sprawdź ogólne powitania: Jeśli powitanie w wiadomości brzmi „Szanowny użytkowniku", „Szanowny @twojamail.com", „Szanowny drogi kliencie", powinno to wzbudzić podejrzliwość. Najczęściej firmy zwracają się do ciebie po imieniu. Brak tych informacji może sygnalizować próbę phishingu.

- Sprawdź linki w wiadomości e-mail: Umieść wskaźnik myszy nad linkiem przedstawionym w e-mailu. Jeśli link wydaje się podejrzany, nie klikaj go. Przykładowo, jeśli otrzymałeś wiadomość od Microsoft, a link w wiadomości wskazuje, że prowadzi do adresu firebasestorage.googleapis.com/v0... nie powinieneś mu ufać. Najlepiej nie klikać żadnych linków w e-mailach, a najpierw odwiedzić witrynę firmy, która wysłała ci wiadomość.

- Nie ufaj ślepo załącznikom wiadomości e-mail: Najczęściej legalne firmy proszą cię o zalogowanie się na ich stronie internetowej i przejrzenie znajdujących się tam dokumentów. Jeśli otrzymałeś wiadomość e-mail z załącznikiem, dobrym pomysłem jest przeskanowanie jej programem antywirusowym. Zainfekowane załączniki do wiadomości e-mail są powszechnym wektorem ataku wykorzystywanym przez cyberprzestępców.

Aby zminimalizować ryzyko otwarcia phishingu i złośliwych wiadomości e-mail, zalecamy użycie Combo Cleaner.

Przykład spamowej wiadomości e-mail:

Co zrobić jeśli dałeś się oszukać e-mailowi ze spamem?

- Jeśli kliknąłeś link w wiadomości phishingowej i wprowadziłeś hasło - pamiętaj o jak najszybszej zmianie hasła. Zwykle cyberprzestępcy zbierają skradzione dane uwierzytelniające, a następnie sprzedają je innym grupom, które wykorzystują je do złośliwych celów. Jeśli zmienisz hasło w odpowiednim czasie, istnieje szansa, że przestępcy nie będą mieli wystarczająco dużo czasu, aby wyrządzić jakiekolwiek szkody.

- Jeśli podałeś dane swojej karty kredytowej - jak najszybciej skontaktuj się ze swoim bankiem i wyjaśnij sytuację. Istnieje duża szansa, że będziesz musiał anulować zagrożoną kartę kredytową i uzyskać nową.

- Jeśli zauważysz jakiekolwiek oznaki kradzieży tożsamości - powinieneś natychmiast skontaktować się z Federalną Komisją Handlu. Ta instytucja zbierze informacje o twojej sytuacji i stworzy osobisty plan naprawczy.

- Jeśli otworzyłeś złośliwy załącznik - twój komputer jest prawdopodobnie zainfekowany i powinieneś go przeskanować za pomocą renomowanej aplikacji antywirusowej. W tym celu zalecamy użycie Combo Cleaner.

- Pomóż innym użytkownikom internetu - zgłaszaj e-maile phishingowe do Roboczej Grupy Antyphishingowej, Centrum Skarg Przestępczości Internetowej, Narodowego Centrum Informacji o Przestępstwach Finansowych i Departamentu Sprawiedliwości USA.

Często zadawane pytania (FAQ)

Dlaczego otrzymałem ten e-mail?

Cyberprzestępcy rozpowszechniają spam w ramach masowych kampanii. Dlatego tysiące użytkowników otrzymują identyczne e-maile.

Podałem swoje dane osobowe, gdy zostałem oszukany przez ten e-mail ze spamem. Co powinienem zrobić?

Jeśli podałeś swoje dane logowania – zmień hasła do wszystkich kont, które mogą być narażone i niezwłocznie poinformuj o tym ich oficjalne wsparcie. A jeśli ujawniłeś inne prywatne dane (np. dane dowodu osobistego, numery kart kredytowych itp.) – natychmiast skontaktuj się z odpowiednimi organami.

Przeczytałem e-mail spamowy, ale nie otworzyłem załącznika. Czy mój komputer jest zainfekowany?

Urządzenia są infekowane, gdy złośliwe załączniki lub linki są otwierane/klikane. Samo przeczytanie wiadomości e-mail nie wystarczy, aby uruchomić procesy infekcji.

Pobrałem i otworzyłem plik dołączony do spamu, czy mój komputer jest zainfekowany?

Jeśli otwarty plik był plikiem wykonywalnym (.exe, .run itp.) – najprawdopodobniej tak – system został zainfekowany. Jednak mógłbyś uniknąć infekcji, gdyby był to dokument (.doc, .xls, .one, .pdf itp.). Te formaty mogą wymagać dodatkowej interakcji użytkownika (np. włączenia makropoleceń, kliknięcia osadzonych plików/linków itp.), aby rozpocząć procesy pobierania/instalacji malware.

Czy Combo Cleaner usunie infekcje malware obecne w załącznikach wiadomości e-mail?

Tak, Combo Cleaner jest przeznaczony do wykrywania i usuwania zagrożeń. Jest w stanie usunąć praktycznie wszystkie znane infekcje złośliwym oprogramowaniem. Należy pamiętać, że ponieważ wyrafinowane malware ma tendencję do ukrywania się głęboko w systemach, niezbędne jest przeprowadzenie pełnego skanowania systemu.

▼ Pokaż dyskusję