Jak usunąć Flesh Stealer z zainfekowanych komputerów

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Jakim rodzajem złośliwego oprogramowania jest Flesh?

Flesh to złośliwe oprogramowanie wykradające informacje i atakujące użytkowników systemu Windows. Jest w stanie wyodrębnić poufne dane z przeglądarek internetowych i Discorda. Po zebraniu skradzionych danych są one wysyłane na zdalny serwer kontrolowany przez atakującego w celu złośliwego wykorzystania. Jeśli komputer jest zainfekowany Flesh stealerem, należy jak najszybciej przeprowadzić skanowanie systemu przy użyciu renomowanego narzędzia zabezpieczającego.

Przegląd Flesh stealer

Flesh stealer został specjalnie zaprojektowany do atakowania i kradzieży poufnych informacji z przeglądarek opartych na platformach Chromium i Mozilla. Może wykradać dane z około 70 rozszerzeń kryptowalut opartych na przeglądarkach. Dzięki tym informacjom podmioty stanowiące zagrożenie mogą przenieść skradzione środki do swoich portfeli, powodując straty finansowe dla ofiar.

Flesh może również wyodrębniać dane z rozszerzeń uwierzytelniania dwuskładnikowego (2FA). Jeśli cyberprzestępcy zdobędą kody 2FA, mogą ominąć tę ochronę i uzyskać nieautoryzowany dostęp do wrażliwych kont, w tym poczty e-mail, usług finansowych i innych platform. Ponadto Flesh jest w stanie zbierać tokeny Discord.

Tokeny te mogą zapewnić nieautoryzowany dostęp do prywatnej komunikacji użytkowników i danych osobowych na platformie Discord. Wreszcie, Flesh może przywrócić pliki cookie Google usunięte przez użytkowników. Ta funkcja może zostać wykorzystana do monitorowania aktywności i kradzieży większej ilości informacji.

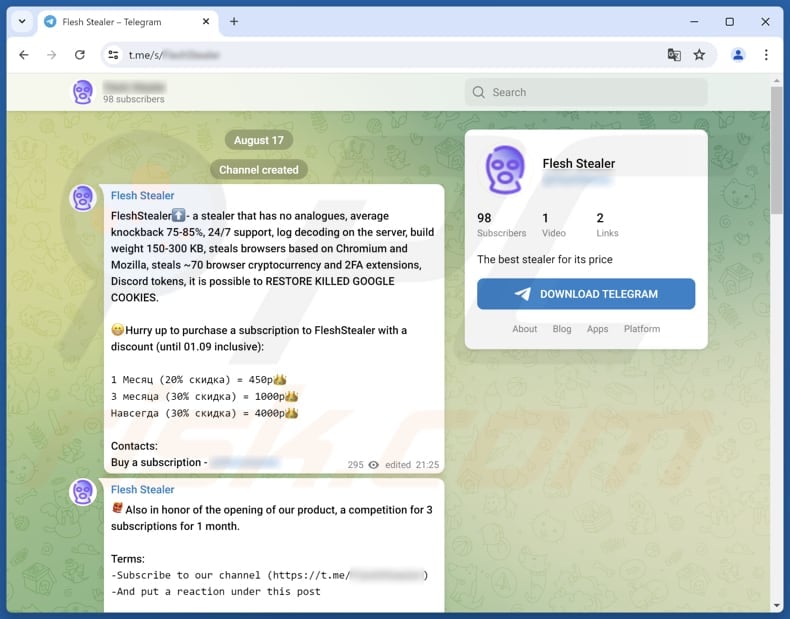

Aktorzy stojący za FleshStealer oferują plany subskrypcji dla potencjalnych nabywców. Wiadomo, że istnieją zniżki na opcje subskrypcji: plan jednomiesięczny jest dostępny z 20% rabatem, plan trzymiesięczny z 30% rabatem, a plan dożywotni, również z 30% rabatem.

| Nazwa | Flesh złodziej informacji |

| Typ zagrożenia | Trojan, wirus wykradający hasła, złośliwe oprogramowanie bankowe, oprogramowanie szpiegujące. |

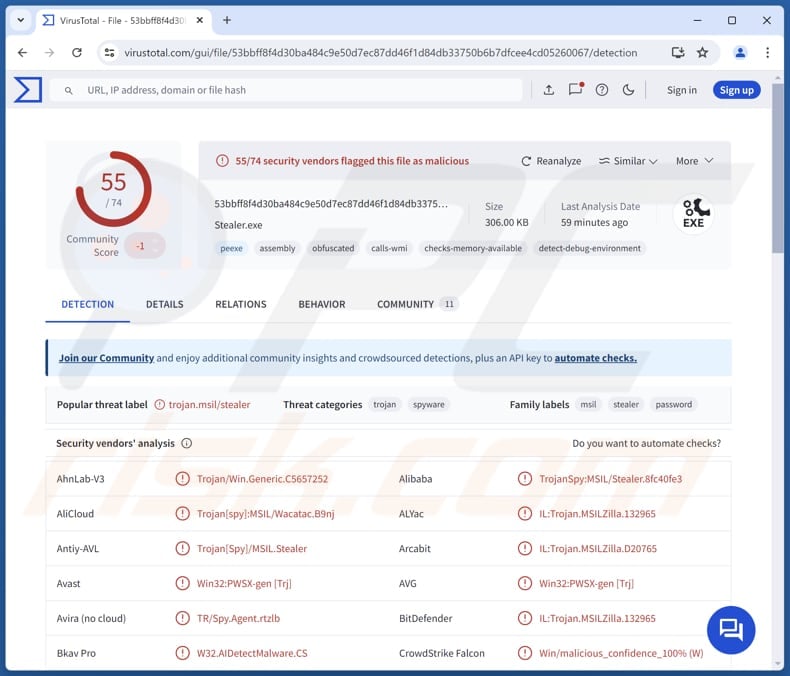

| Nazwy detekcji | Avast (Win32:PWSX-gen [Trj]), Combo Cleaner (IL:Trojan.MSILZilla.132965), ESET-NOD32 (Wariant MSIL/Spy.Agent.DIG), Kaspersky (HEUR:Trojan-Spy.MSIL.Stealer.gen), Microsoft (Trojan:MSIL/Stealer.SX!MTB), Pełna lista (VirusTotal) |

| Objawy | Kradzieże informacji są zaprojektowane tak, aby potajemnie infiltrować komputer ofiary i pozostać cichym, a zatem żadne szczególne objawy nie są wyraźnie widoczne na zainfekowanym komputerze. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy online, inżynieria społeczna, "pęknięcia" oprogramowania. |

| Szkody | Skradzione hasła i informacje bankowe, kradzież tożsamości, straty pieniężne. |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Kradzieże informacji w ujęciu ogólnym

Złośliwe oprogramowanie tego typu jest wykorzystywane do wydobywania poufnych danych z zainfekowanych systemów, często ukierunkowanych na dane osobowe, szczegóły finansowe i dane logowania. Zagrożenia te mogą działać ukradkiem w celu gromadzenia danych z przeglądarek internetowych, klientów poczty e-mail, aplikacji do przesyłania wiadomości i innych lokalizacji, co czyni je szczególnie niebezpiecznymi.

Skuteczne środki zapobiegania i wykrywania są niezbędne do ochrony przed tego typu atakami. Niektóre przykłady złodziei informacji to BLX, Ailurophile i Emansrepo.

Jak Flesh przeniknął do mojego komputera?

Zazwyczaj aktorzy zagrożeń dostarczają złośliwe oprogramowanie, wysyłając wiadomości e-mail zawierające złośliwe pliki lub linki, ukrywając złośliwe oprogramowanie w pirackim oprogramowaniu, wykorzystując luki w przestarzałym oprogramowaniu lub systemie operacyjnym oraz tworząc oszustwa związane z pomocą techniczną. W większości przypadków ich celem jest nakłonienie użytkowników do pobrania i uruchomienia złośliwego oprogramowania na komputerach.

Inne kanały dystrybucji obejmują sieci P2P, zainfekowane lub fałszywe strony internetowe, programy do pobierania innych firm, zainfekowane dyski wymienne (np. USB), złośliwe reklamy oraz fałszywe lub przejęte profile w mediach społecznościowych.

Jak uniknąć instalacji złośliwego oprogramowania?

Pobieraj programy i pliki wyłącznie z zaufanych źródeł, takich jak oficjalne strony internetowe i renomowane sklepy z aplikacjami. Nie pobieraj pirackiego oprogramowania ani nie korzystaj z narzędzi do łamania zabezpieczeń i nieoficjalnych generatorów kluczy. Zachowaj ostrożność w przypadku załączników i linków w nieoczekiwanych wiadomościach e-mail od nieznanych nadawców. Unikaj interakcji z reklamami, wyskakującymi okienkami lub przyciskami na podejrzanych stronach internetowych.

Ponadto należy aktualizować system operacyjny, oprogramowanie i programy antywirusowe, aby zapewnić maksymalną ochronę. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania za pomocą Combo Cleaner, aby automatycznie wyeliminować infiltrowane złośliwe oprogramowanie.

Konto Telegram promujące Flesh stealer:

Aktualizacja z 7 lutego 2025 r.: Od czasu odkrycia w 2024 r. złośliwe oprogramowanie Flesh Stealer ewoluowało wraz z wieloma aktualizacjami, obsługując teraz Chrome 131. Kluczowe ulepszenia obejmują zaawansowane taktyki unikania, takie jak zapobieganie debugowaniu, wykrywanie maszyn wirtualnych i kontrole regionalne w celu zablokowania wykonywania w krajach WNP.

Złośliwe oprogramowanie atakuje teraz więcej przeglądarek i aplikacji, w tym Opera, Edge, Signal i Telegram, kradnąc pliki cookie, poświadczenia, historię przeglądania i przechowywane dane. Jego twórca pozostaje aktywny na forach hakerskich i rozszerzył kanały komunikacji, prowadząc oddzielne grupy Telegram dla osób mówiących po rosyjsku i angielsku oraz kanał opinii.

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Czym jest Flesh?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania Flesh.

- KROK 2. Sprawdź, czy komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem - zwykle najlepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Do usunięcia tego złośliwego oprogramowania zalecamy użycie Combo Cleaner.

Jeśli chcesz usunąć złośliwe oprogramowanie ręcznie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które próbujesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą menedżera zadań , i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś kontynuować te kroki:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

Użytkownicy systemów Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcji zaawansowanych systemu Windows, a następnie wybierz z listy Tryb awaryjny z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci - przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, w otwartym oknie "Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie i przejdzie do menu "Zaawansowane opcje uruchamiania". Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij "Ustawienia uruchamiania".

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie na ekranie ustawień startowych. Naciśnij klawisz F5, aby uruchomić system w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 8 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij "Uruchom ponownie", przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij "Rozwiązywanie problemów", a następnie wybierz "Opcje zaawansowane".

W menu opcji zaawansowanych wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie". W następnym oknie należy kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 10 w "Trybie awaryjnym z obsługą sieci":

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Powinieneś zapisać jego pełną ścieżkę i nazwę. Należy pamiętać, że niektóre złośliwe oprogramowanie ukrywa nazwy procesów pod legalnymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy nad jego nazwą i wybierz "Usuń".

Po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (gwarantuje to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Pamiętaj, aby włączyć ukryte pliki i foldery przed kontynuowaniem. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, usuń go.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych kroków powinno usunąć złośliwe oprogramowanie z komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Jeśli nie masz takich umiejętności, pozostaw usuwanie złośliwego oprogramowania programom antywirusowym i anty-malware.

Te kroki mogą nie zadziałać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze najlepiej jest zapobiegać infekcjom niż później próbować usunąć złośliwe oprogramowanie. Aby zapewnić bezpieczeństwo komputera, należy instalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego. Aby upewnić się, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy przeskanowanie go za pomocą Combo Cleaner.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany Flesh stealer, czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Formatowanie urządzenia pamięci masowej może usunąć Flesh stealer, ale spowoduje również usunięcie wszystkich przechowywanych na nim danych. Zaleca się uruchomienie skanowania systemu za pomocą renomowanego narzędzia bezpieczeństwa w celu wykrycia i wyeliminowania Flesh stealer.

Jakie są największe problemy, które może spowodować złośliwe oprogramowanie?

W większości przypadków negatywne konsekwencje ataków złośliwego oprogramowania obejmują szyfrowanie danych, straty pieniężne, przejęcie kont osobistych, dodatkowe infekcje i (lub) kradzież tożsamości.

Jaki jest cel Flesh Stealer?

Celem FleshStealer jest wyodrębnienie poufnych informacji z przeglądarek internetowych, w tym opartych na przeglądarce rozszerzeń kryptowalut, dwuskładnikowych kodów uwierzytelniających i tokenów Discord.

Jak złośliwe oprogramowanie przeniknęło do mojego komputera?

Podmioty stanowiące zagrożenie zazwyczaj rozpowszechniają złośliwe oprogramowanie za pośrednictwem złośliwych załączników do wiadomości e-mail, pirackiego oprogramowania, przestarzałych luk w oprogramowaniu i oszustw związanych z pomocą techniczną. Wykorzystują również sieci P2P, fałszywe strony internetowe, programy do pobierania innych firm, zainfekowane dyski USB, złośliwe reklamy i przejęte profile w mediach społecznościowych do rozprzestrzeniania swojego złośliwego oprogramowania.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Combo Cleaner skutecznie wykrywa i usuwa niemal wszystkie znane złośliwe programy. Jednak wyrafinowane złośliwe oprogramowanie często ukrywa się głęboko w systemie, więc wykonanie pełnego skanowania systemu jest niezbędne, aby upewnić się, że wszystkie ślady złośliwego oprogramowania zostaną znalezione i wyeliminowane.

▼ Pokaż dyskusję