Jak usunąć złośliwe oprogramowanie Marcher z Androida

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Jakim rodzajem złośliwego oprogramowania jest Marcher?

Marcher to trojan bankowy atakujący urządzenia z systemem Android. To złośliwe oprogramowanie jest wielofunkcyjne, a jego głównym celem jest pozyskiwanie informacji bankowych i innych informacji związanych z finansami. Marcher istnieje od co najmniej 2013 roku i przez lata ulegał zmianom.

Przegląd złośliwego oprogramowania Marcher

Po instalacji Marcher żąda różnych uprawnień - wiele z nich nie jest standardowych dla aplikacji na Androida. Jednym z najbardziej niezwykłych jest żądanie działania jako administrator urządzenia. W ten sposób trojan może zmieniać i kontrolować ustawienia systemowe.

Marcher zapewnia trwałość poprzez automatyczne uruchamianie się po każdym ponownym uruchomieniu urządzenia. Gromadzi szeroki zakres istotnych danych urządzenia, w tym statystyki baterii, szczegóły sieci Wi-Fi, dokładne informacje o geolokalizacji itp. Złośliwy program może również łączyć się z sieciami Wi-Fi i rozłączać się z nimi.

Może zapobiec uśpieniu urządzenia, zablokować je i zatrzymać jego wibracje. Zdolności te mogą mieć różne zastosowania, na przykład - aby uniknąć przerw w aktywności lub przyciągnąć uwagę użytkownika, zatrzymać interakcję użytkownika i zapobiec zauważeniu powiadomień/wiadomości/alertów.

Ponadto Marcher może uzyskiwać dostęp do zewnętrznej pamięci masowej (np. kart SD), a także odczytywać, modyfikować i usuwać zawartą w niej zawartość. Jego funkcje związane z komunikacją obejmują gromadzenie list kontaktów, zarządzanie SMS-ami (tj. czytanie, pisanie/tworzenie, wysyłanie) i wykonywanie połączeń telefonicznych (bez wyświetlania interfejsu i wymagającej interakcji użytkownika).

Możliwości te sprawiają, że Marcher może być wykorzystywany jako złośliwe oprogramowanie Toll Fraud, ale nie ma potwierdzenia, że został użyty w ten sposób. Ponieważ trojan może kraść wiadomości tekstowe, może uzyskiwać kody OTP (hasła jednorazowe) i 2FA/MFA (uwierzytelnianie dwu-/wieloskładnikowe) - które są powszechnie wykorzystywane do ułatwiania usług finansowych.

Jak wspomniano we wstępie, Marcher atakuje dane bankowe i finansowe. Pozyskuje te informacje poprzez nakładanie oryginalnych aplikacji na ekrany phishingowe, które ściśle naśladują oryginał (atak typu overlay).

Nakładki te mogą imitować strony logowania lub weryfikacji aplikacji bankowych. Na przykład, program ten był wykorzystywany do podszywania się pod aplikacje bankowe z prośbą o podanie danych logowania lub danych osobowych oraz stron weryfikacji płatności (np. Sklep Google Play z prośbą o podanie danych karty kredytowej).

Warto wspomnieć, że twórcy złośliwego oprogramowania często ulepszają swoje dzieła i metody, dlatego też ewentualne przyszłe iteracje Marchera mogą posiadać dodatkowe lub inne funkcje.

Podsumowując, obecność oprogramowania takiego jak Marcher na urządzeniach może prowadzić do poważnych problemów z prywatnością, strat finansowych i kradzieży tożsamości.

| Nazwa | Marcher malware |

| Typ zagrożenia | Złośliwe oprogramowanie na Androida, złośliwa aplikacja, trojan bankowy, trojan. |

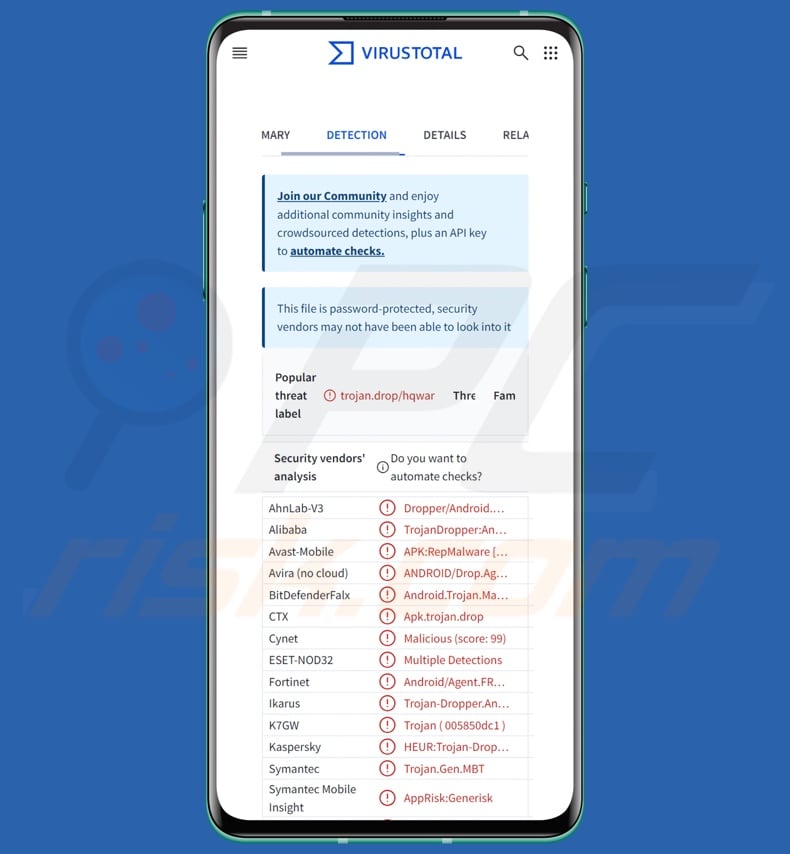

| Nazwy wykryć | Avast-Mobile (APK:RepMalware [Trj]), ESET-NOD32 (Wiele wykryć), Fortinet (Android/Agent.FRJ!tr), Ikarus (Trojan-Dropper.AndroidOS.Agent), Kaspersky (HEUR:Trojan-Dropper.AndroidOS.Hqwar.df), Pełna lista (VirusTotal) |

| Objawy | Urządzenie działa wolno, ustawienia systemowe są modyfikowane bez zgody użytkownika, pojawiają się podejrzane aplikacje, znacznie wzrasta zużycie danych i baterii. |

| Metody dystrybucji | Fałszywe aktualizacje, zainfekowane załączniki wiadomości e-mail, złośliwe reklamy online, inżynieria społeczna, zwodnicze aplikacje, oszukańcze strony internetowe. |

| Uszkodzenia | Kradzież danych osobowych (prywatnych wiadomości, loginów/haseł itp.), spadek wydajności urządzenia, szybkie rozładowanie baterii, spadek prędkości Internetu, ogromne straty danych, straty pieniężne, kradzież tożsamości (złośliwe aplikacje mogą nadużywać aplikacji komunikacyjnych). |

| Usuwanie malware (Android) | Aby usunąć możliwe infekcje malware, przeskanuj urządzenie przenośne profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Przykłady trojanów bankowych dla systemu Android

Brokewell, Greenbean i TrickMo to tylko niektóre z naszych artykułów na temat trojanów bankowych dla systemu Android.

Złośliwe oprogramowanie to termin, który obejmuje programy o szerokiej gamie funkcji, od kradzieży określonych danych po blokowanie urządzeń w celu uzyskania okupu. Niezależnie jednak od sposobu działania złośliwego oprogramowania - jego obecność zagraża integralności urządzenia i prywatności użytkownika. Dlatego wszystkie zagrożenia muszą być usuwane natychmiast po wykryciu.

Jak Marcher przeniknął na moje urządzenie?

Marcher istnieje od wielu lat i był rozprzestrzeniany przy użyciu różnych technik. Jedna z godnych uwagi kampanii w przeszłości rozprzestrzeniała tego trojana za pośrednictwem wiadomości spamowych kierujących użytkowników na strony phishingowe.

Strony te podszyły się pod witryny bankowe, prosząc o podanie danych logowania do konta, szczegółów karty kredytowej lub innych poufnych danych. Po wyrażeniu zgody przez użytkownika, był on przekierowywany na strony zachęcające go do zainstalowania nowej aplikacji bankowej lub aplikacji bezpieczeństwa bankowego - w ten sposób nakłaniając go do pobrania Marchera.

Najnowsze kampanie wykorzystywały technikę wstrzykiwania sieciowego. Mówiąc dokładniej, ofiary uzyskują dostęp do legalnych witryn, które zostały naruszone poprzez wstrzyknięcie złośliwego kodu (zazwyczaj JavaScript). Ogólnie rzecz biorąc, w przypadku wstrzyknięć internetowych cel może wahać się od kradzieży danych do infiltracji złośliwego oprogramowania.

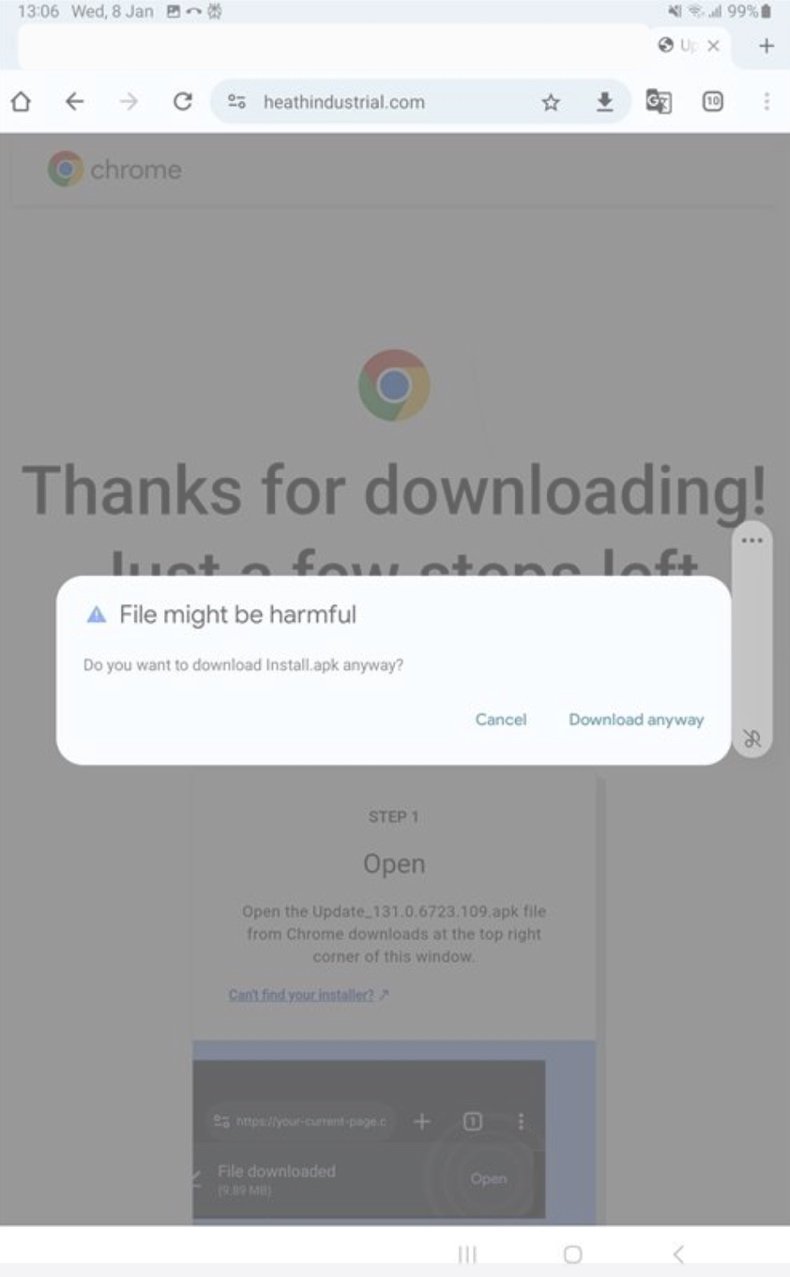

W tych kampaniach wykorzystano usługę dystrybucji ruchu (TDS), aby przekierować odwiedzającego w inne miejsce na podstawie określonych kryteriów. Fałszywa aktualizacja przeglądarki Google Chrome to znana przynęta promująca Marchera. Jedna z zaobserwowanych kampanii nakłaniała użytkowników Androida do zainstalowania Marchera, FrigidStealer dla użytkowników komputerów Mac oraz Lummy lub DeerStealera dla użytkowników Windows. Należy zauważyć, że wszystkie rodzaje złośliwych programów mogą być dystrybuowane za pomocą tej metody.

Należy wspomnieć, że ta infrastruktura wstrzykiwania sieci obejmuje wiele podmiotów stanowiących zagrożenie, z których nie wszystkie współpracują. W związku z tym możliwe jest, że kampanie te mogą być ułatwiane za pośrednictwem usług cyberprzestępczych nastawionych na zysk.

Marcher może jednak rozprzestrzeniać się w oparciu o inne taktyki. Powszechne metody obejmują: pobieranie drive-by (ukradkowe/zwodnicze), złośliwe załączniki/linki w spamie (np. e-maile, SMS-y, wiadomości PM/DM itp.), złośliwe reklamy, oszustwa internetowe, podejrzane kanały pobierania (np. witryny z freeware i darmowymi hostingami plików, sieci udostępniania P2P, sklepy z aplikacjami innych firm itp.), fałszywe aktualizatory i nielegalne narzędzia do aktywacji oprogramowania ("cracks").

Co więcej, niektóre złośliwe programy mogą samodzielnie rozprzestrzeniać się za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej (np. zewnętrznych dysków twardych, pamięci flash USB itp.).

Jak uniknąć instalacji złośliwego oprogramowania?

Ostrożność jest najważniejsza dla bezpieczeństwa urządzenia/użytkownika. Dlatego zawsze badaj oprogramowanie, sprawdzając recenzje użytkowników/ekspertów, sprawdzając niezbędne uprawnienia i weryfikując legalność dewelopera. Pobieraj tylko z oficjalnych i godnych zaufania źródeł. Aktywuj/aktualizuj programy przy użyciu legalnych funkcji/narzędzi, ponieważ te uzyskane od stron trzecich mogą zawierać złośliwe oprogramowanie.

Ponadto należy zachować ostrożność podczas przeglądania Internetu, ponieważ jest on pełen zwodniczych i niebezpiecznych treści. Ostrożnie podchodź do przychodzących e-maili i innych wiadomości; nie otwieraj załączników ani linków znajdujących się w podejrzanych wiadomościach.

Niezbędne jest zainstalowanie i aktualizowanie renomowanego programu antywirusowego. Oprogramowanie zabezpieczające musi być używane do regularnego skanowania systemu i usuwania wykrytych zagrożeń i problemów.

Wygląd fałszywej aktualizacji Chrome wabi rozprzestrzeniające się złośliwe oprogramowanie Marcher (źródło obrazu - blog Proofpoint):

Szybkie menu:

- Wprowadzenie

- Jak usunąć historię przeglądania w przeglądarce Chrome?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Chrome?

- Jak zresetować przeglądarkę Chrome?

- Jak usunąć historię przeglądania w przeglądarce Firefox?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce Firefox?

- Jak zresetować przeglądarkę Firefox?

- Jak odinstalować potencjalnie niechciane i/lub złośliwe aplikacje?

- Jak uruchomić urządzenie z Androidem w trybie awaryjnym?

- Jak sprawdzić zużycie baterii przez różne aplikacje?

- Jak sprawdzić wykorzystanie danych przez różne aplikacje?

- Jak zainstalować najnowsze aktualizacje oprogramowania?

- Jak zresetować system do stanu domyślnego?

- Jak wyłączyć aplikacje z uprawnieniami administratora?

Usuń historię przeglądania z przeglądarki internetowej Chrome:

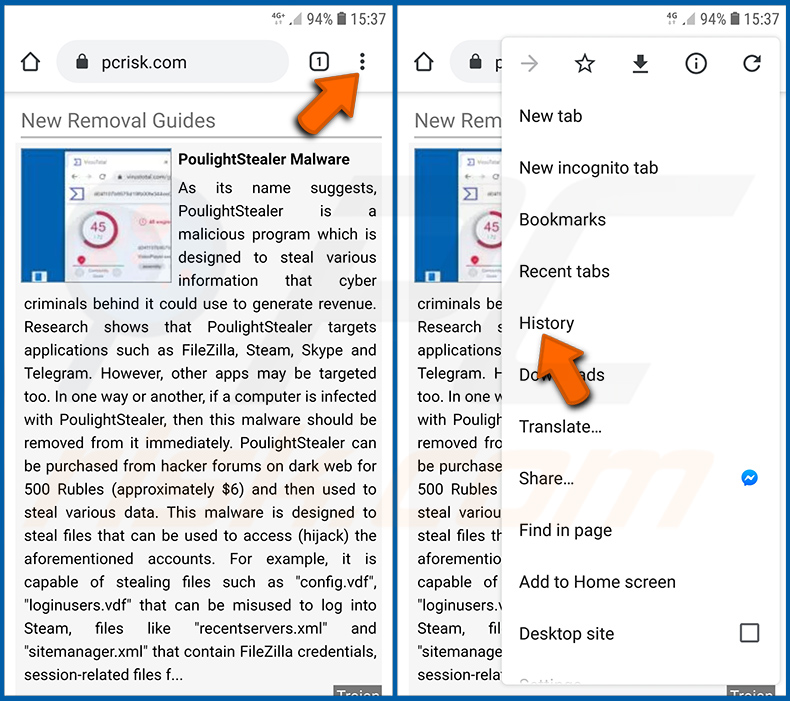

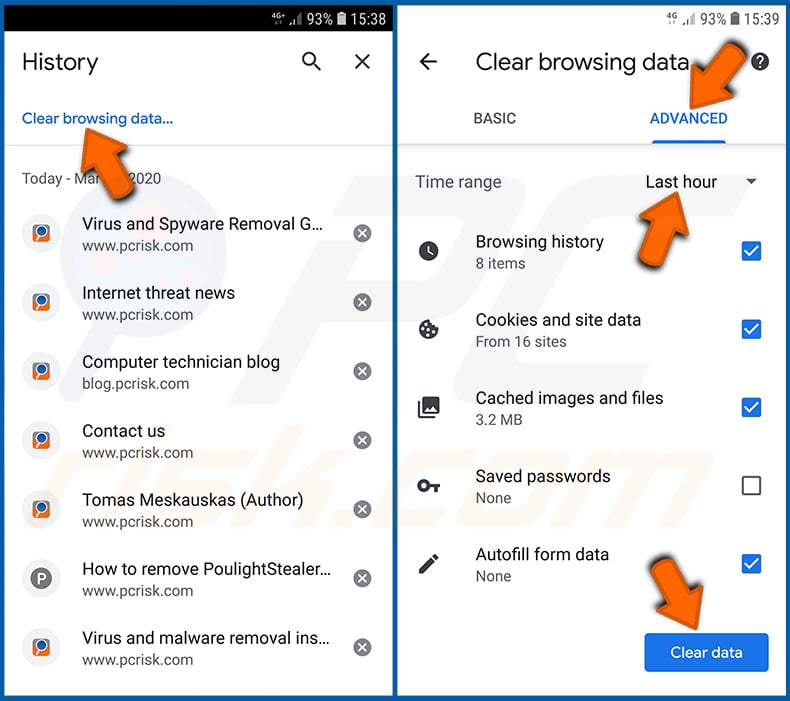

Dotknij przycisku "Menu" (trzy kropki w prawym górnym rogu ekranu) i wybierz "Historia" w otwartym menu rozwijanym.

Stuknij "Wyczyść dane przeglądania", wybierz zakładkę "ZAAWANSOWANE", wybierz zakres czasu i typy danych, które chcesz usunąć, a następnie stuknij "Wyczyść dane".

Wyłącz powiadomienia przeglądarki w przeglądarce Chrome:

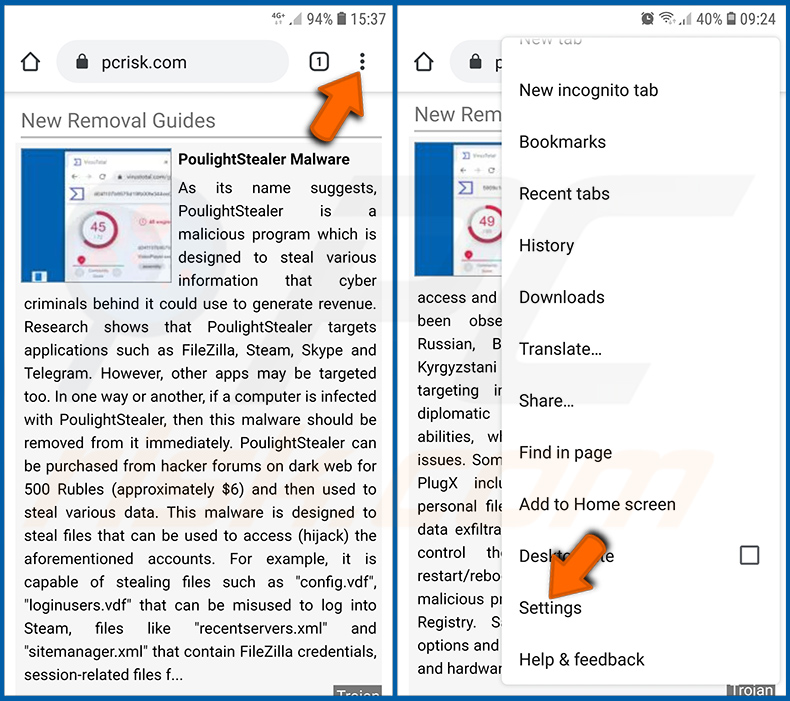

Naciśnij przycisk "Menu" (trzy kropki w prawym górnym rogu ekranu) i wybierz "Ustawienia" w otwartym menu rozwijanym.

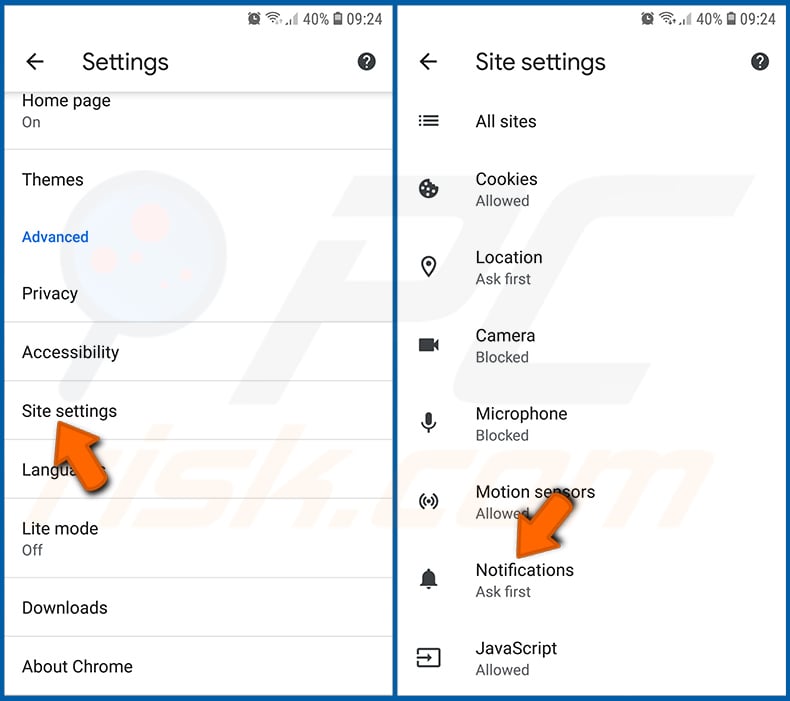

Przewiń w dół, aż zobaczysz opcję "Ustawienia witryny" i dotknij jej. Przewiń w dół, aż zobaczysz opcję "Powiadomienia" i dotknij jej.

Znajdź witryny, które dostarczają powiadomienia przeglądarki, dotknij ich i kliknij "Wyczyść i zresetuj". Spowoduje to usunięcie uprawnień przyznanych tym witrynom do dostarczania powiadomień. Jednak po ponownym odwiedzeniu tej samej witryny może ona ponownie poprosić o pozwolenie. Możesz wybrać, czy chcesz udzielić tych uprawnień, czy nie (jeśli zdecydujesz się odmówić, witryna przejdzie do sekcji "Zablokowane" i nie będzie już pytać o pozwolenie).

Zresetuj przeglądarkę internetową Chrome:

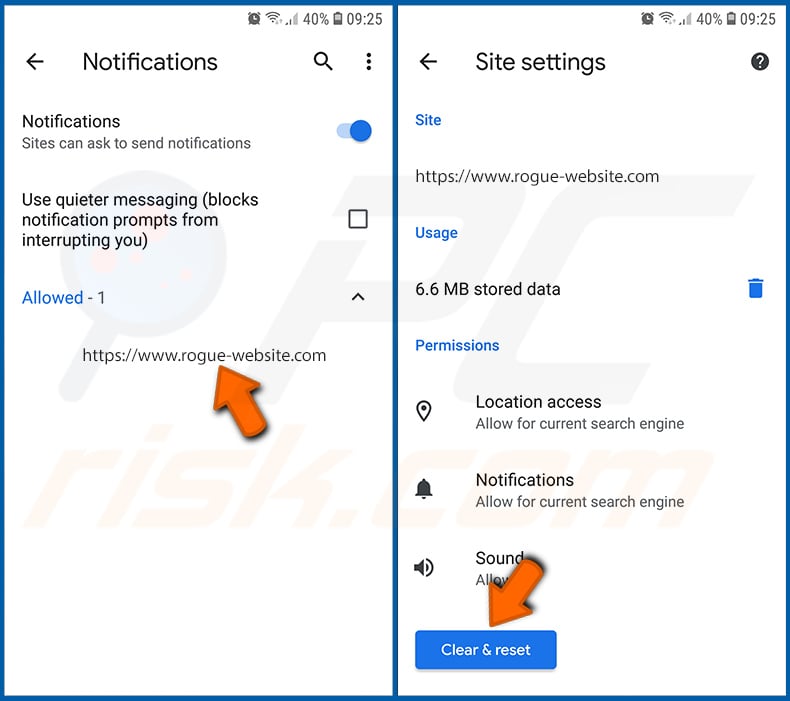

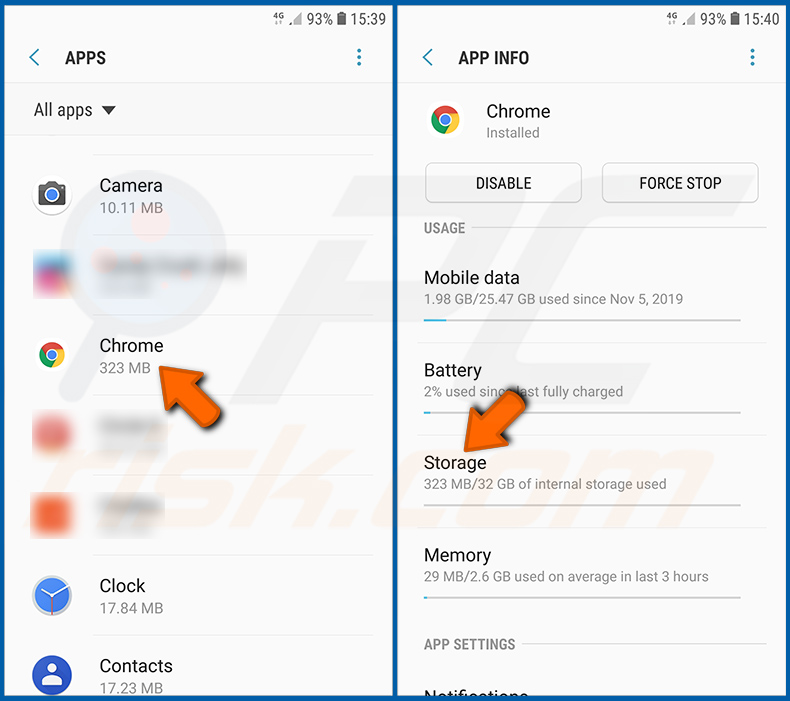

Przejdź do "Ustawienia", przewiń w dół, aż zobaczysz "Aplikacje" i dotknij go.

Przewiń w dół, aż znajdziesz aplikację "Chrome", wybierz ją i dotknij opcji "Pamięć".

Stuknij "ZARZĄDZAJ PAMIĘCIĄ", a następnie "WYCZYŚĆ WSZYSTKIE DANE" i potwierdź czynność, stukając "OK". Należy pamiętać, że zresetowanie przeglądarki spowoduje usunięcie wszystkich przechowywanych w niej danych. Oznacza to, że wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia inne niż domyślne i inne dane zostaną usunięte. Konieczne będzie również ponowne zalogowanie się do wszystkich witryn.

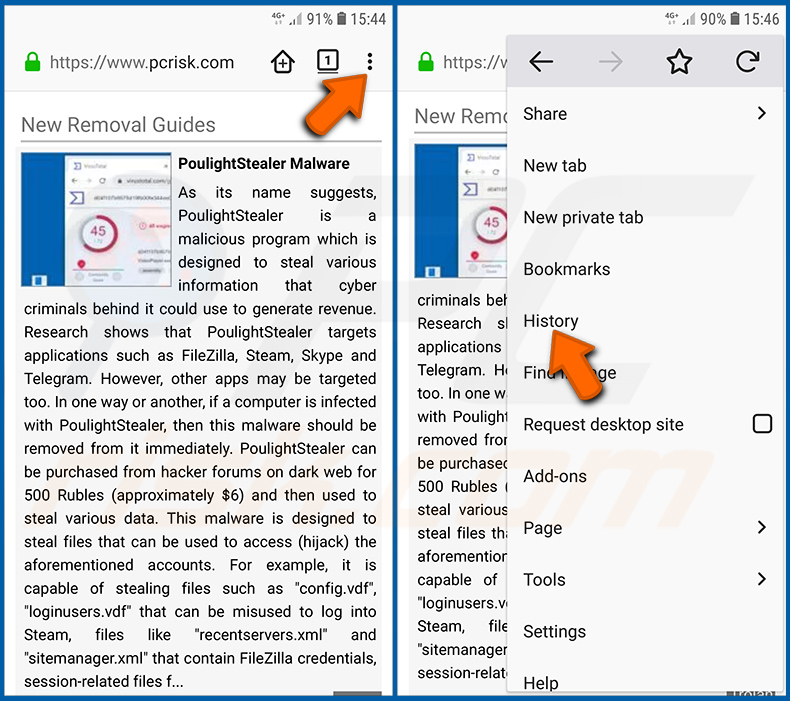

Usuwanie historii przeglądania w przeglądarce Firefox:

Stuknij przycisk "Menu" (trzy kropki w prawym górnym rogu ekranu) i wybierz "Historia" w otwartym menu rozwijanym.

Przewiń w dół, aż zobaczysz "Wyczyść prywatne dane" i dotknij go. Wybierz typy danych, które chcesz usunąć i dotknij "WYCZYŚĆ DANE".

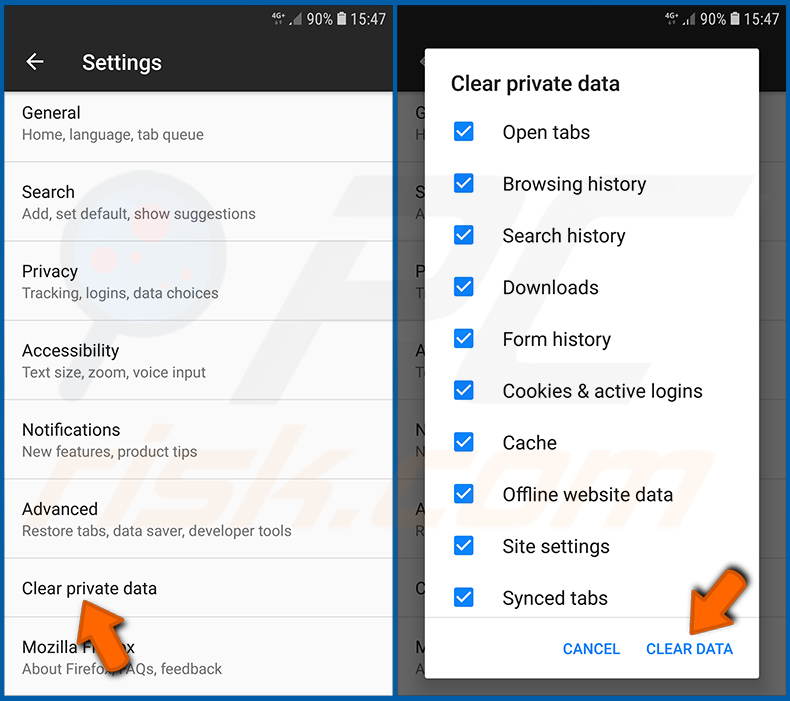

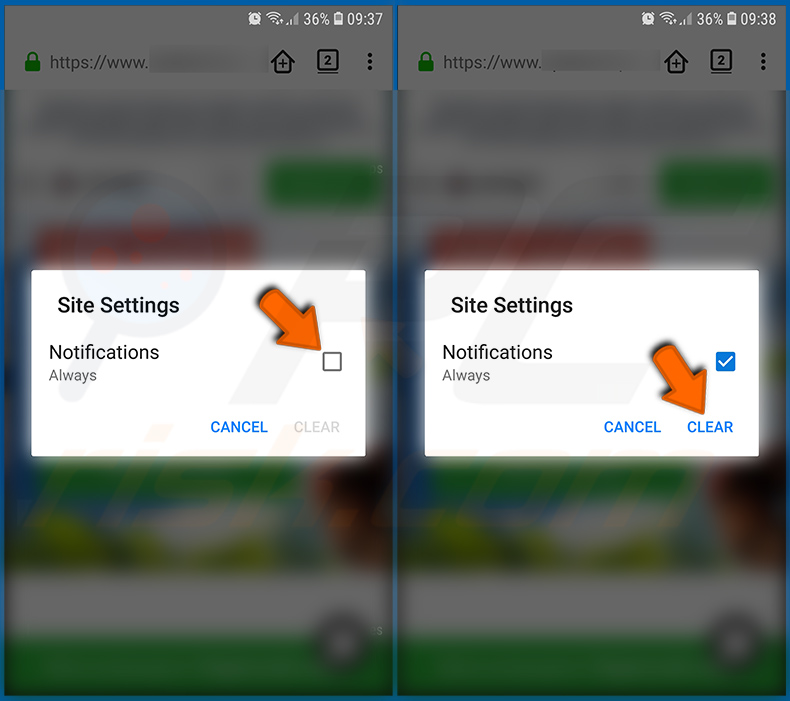

Wyłącz powiadomienia przeglądarki w przeglądarce Firefox:

Odwiedź witrynę, która dostarcza powiadomienia przeglądarki, dotknij ikony wyświetlanej po lewej stronie paska adresu URL (ikona niekoniecznie będzie "kłódką") i wybierz "Edytuj ustawienia witryny".

W otwartym wyskakującym okienku wybierz opcję "Powiadomienia" i dotknij "WYCZYŚĆ".

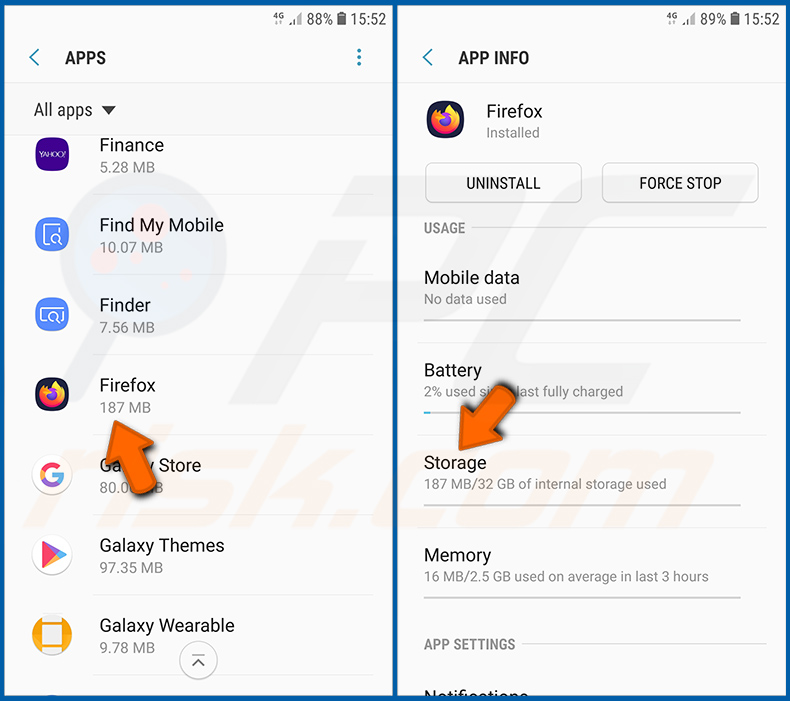

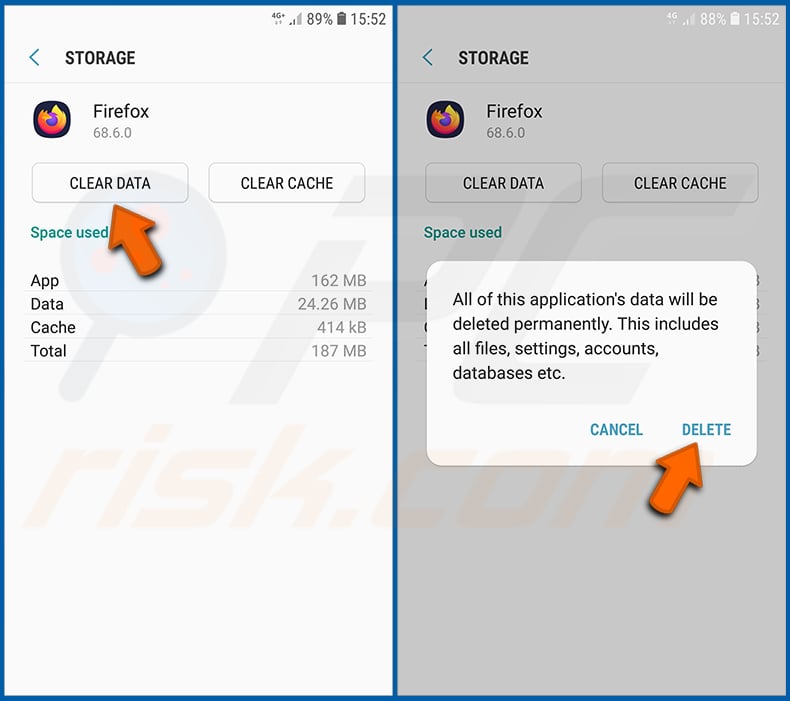

Zresetuj przeglądarkę Firefox:

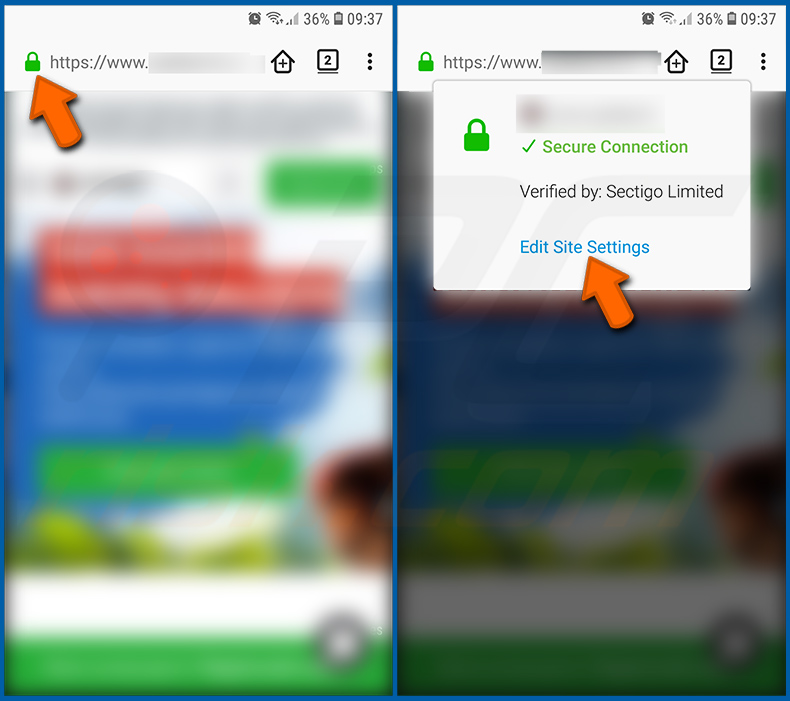

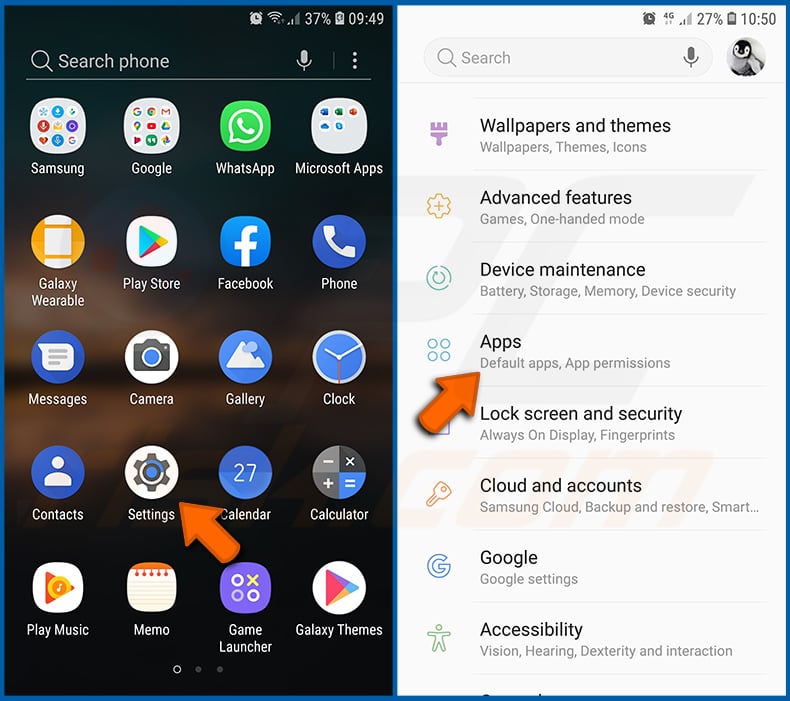

Przejdź do "Ustawienia", przewiń w dół, aż zobaczysz "Aplikacje" i dotknij go.

Przewiń w dół, aż znajdziesz aplikację "Firefox", wybierz ją i dotknij opcji "Pamięć".

Stuknij "WYCZYŚĆ DANE" i potwierdź akcję, stukając "USUŃ". Należy pamiętać, że zresetowanie przeglądarki spowoduje usunięcie wszystkich przechowywanych w niej danych. Oznacza to, że wszystkie zapisane loginy/hasła, historia przeglądania, ustawienia inne niż domyślne i inne dane zostaną usunięte. Konieczne będzie również ponowne zalogowanie się do wszystkich witryn.

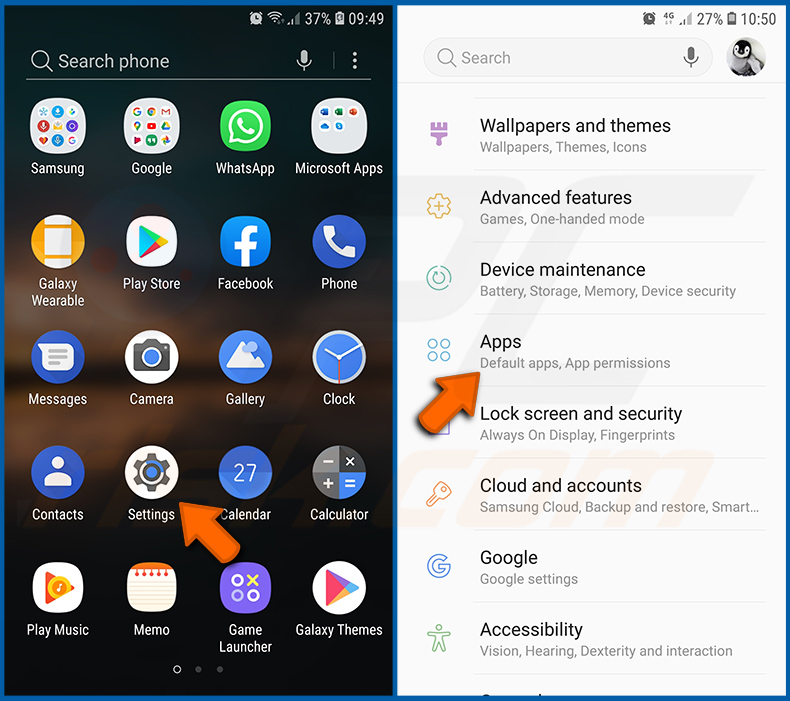

Odinstaluj potencjalnie niechciane i/lub złośliwe aplikacje:

Przejdź do "Ustawienia", przewiń w dół, aż zobaczysz "Aplikacje" i dotknij go.

Przewiń w dół, aż zobaczysz potencjalnie niechcianą i/lub złośliwą aplikację, wybierz ją i dotknij "Odinstaluj". Jeśli z jakiegoś powodu nie możesz usunąć wybranej aplikacji (np. pojawia się komunikat o błędzie), spróbuj użyć "Trybu awaryjnego".

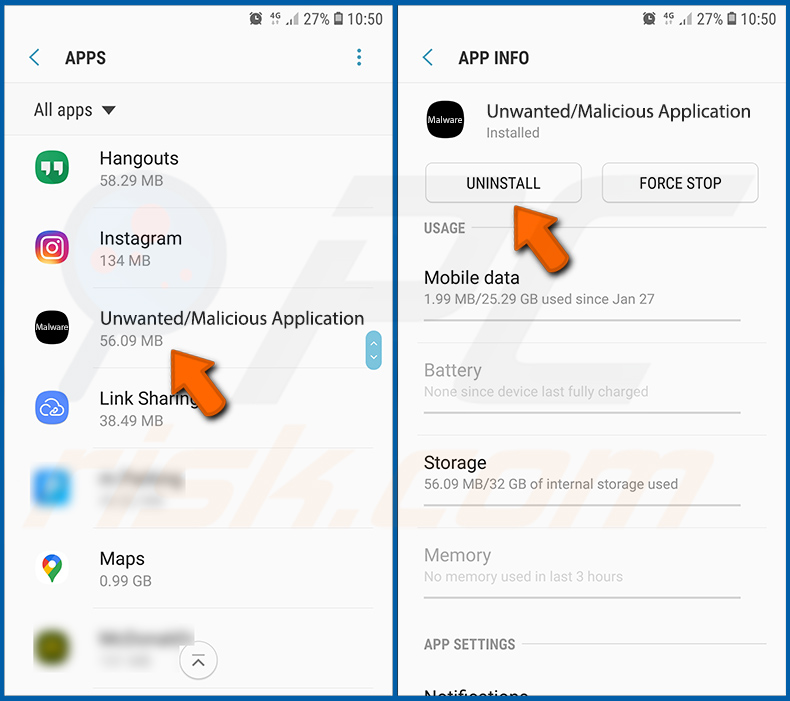

Uruchom urządzenie z Androidem w "trybie awaryjnym":

"Tryb bezpieczny" w systemie operacyjnym Android tymczasowo wyłącza działanie wszystkich aplikacji innych firm. Korzystanie z tego trybu jest dobrym sposobem na diagnozowanie i rozwiązywanie różnych problemów (np. usuwanie złośliwych aplikacji, które przeszkadzają użytkownikom, gdy urządzenie działa "normalnie").

Naciśnij przycisk "Power" i przytrzymaj go, aż zobaczysz ekran "Power off". Stuknij ikonę "Wyłącz" i przytrzymaj ją. Po kilku sekundach pojawi się opcja "Tryb bezpieczny", którą będzie można uruchomić po ponownym uruchomieniu urządzenia.

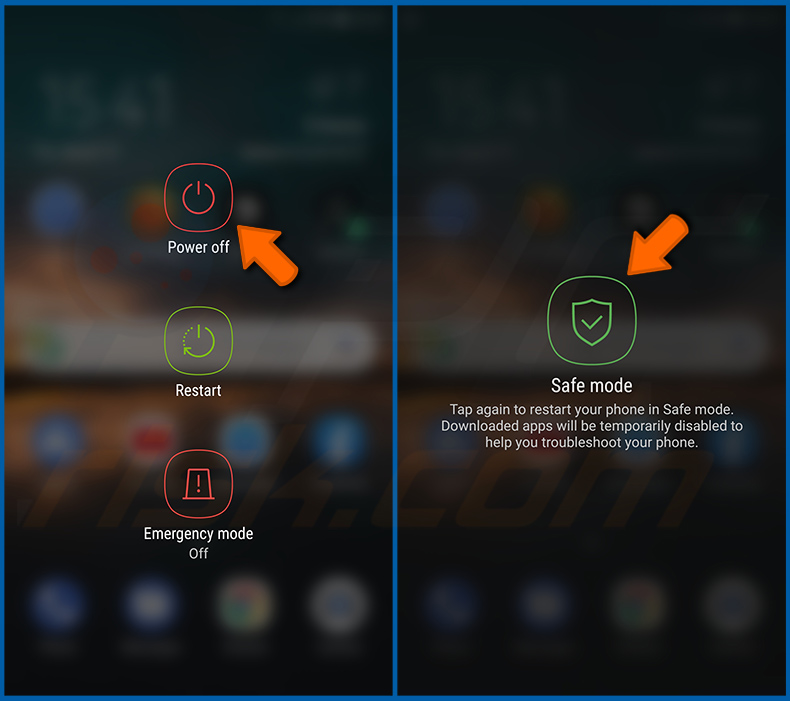

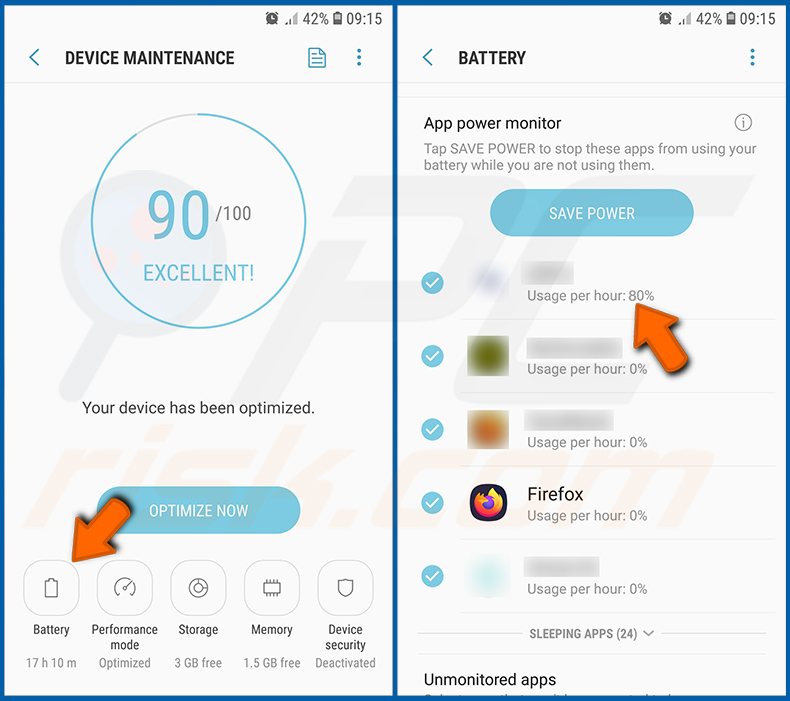

Sprawdź zużycie baterii przez różne aplikacje:

Przejdź do "Ustawienia", przewiń w dół, aż zobaczysz "Konserwacja urządzenia" i dotknij go.

Stuknij "Bateria" i sprawdź zużycie energii przez poszczególne aplikacje. Legalne/oryginalne aplikacje są zaprojektowane tak, aby zużywać jak najmniej energii, aby zapewnić jak najlepsze wrażenia użytkownika i oszczędzać energię. Dlatego wysokie zużycie baterii może wskazywać, że aplikacja jest złośliwa.

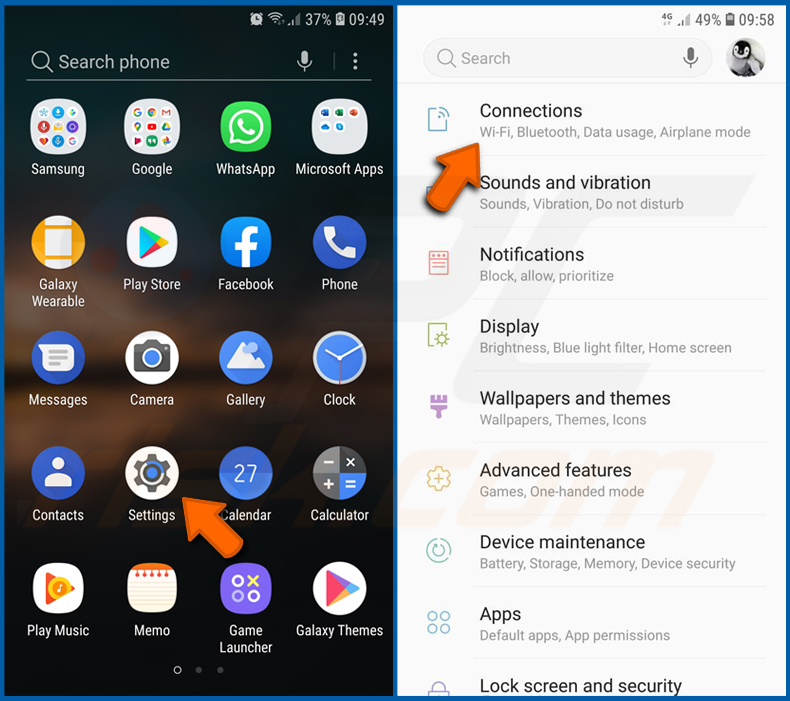

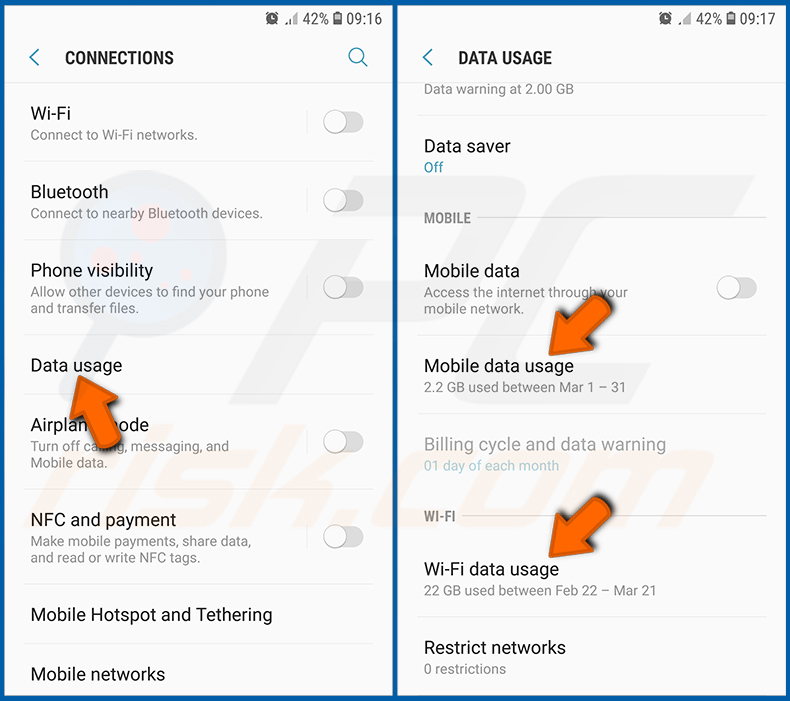

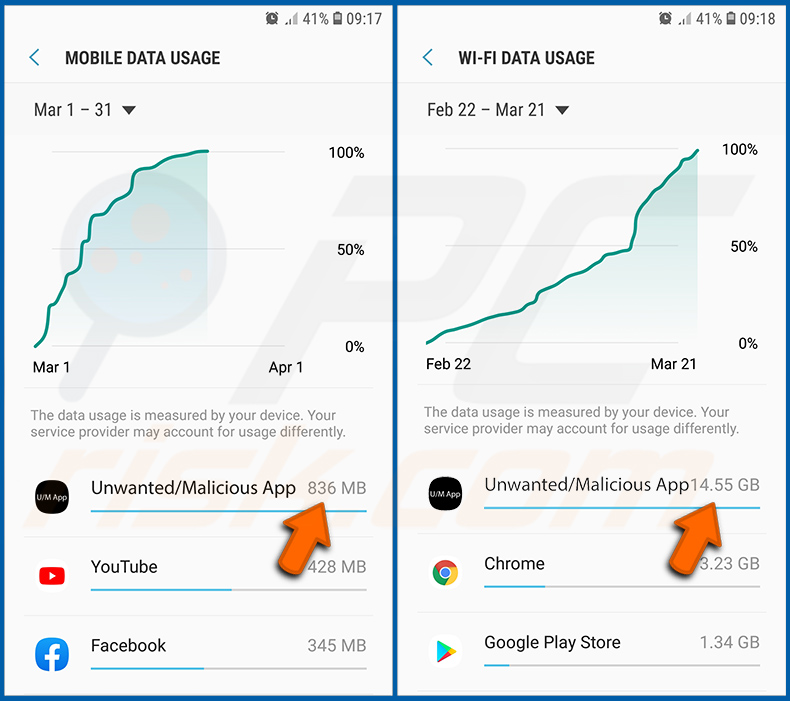

Sprawdź zużycie danych przez różne aplikacje:

Przejdź do "Ustawienia", przewiń w dół, aż zobaczysz "Połączenia" i dotknij go.

Przewiń w dół, aż zobaczysz "Wykorzystanie danych" i wybierz tę opcję. Podobnie jak w przypadku baterii, legalne / oryginalne aplikacje są zaprojektowane tak, aby zminimalizować zużycie danych w jak największym stopniu. Oznacza to, że duże zużycie danych może wskazywać na obecność złośliwej aplikacji. Należy pamiętać, że niektóre złośliwe aplikacje mogą być zaprojektowane do działania, gdy urządzenie jest podłączone tylko do sieci bezprzewodowej. Z tego powodu należy sprawdzić wykorzystanie danych zarówno w sieci komórkowej, jak i Wi-Fi.

Jeśli znajdziesz aplikację, która zużywa dużo danych, mimo że nigdy z niej nie korzystasz, zdecydowanie zalecamy odinstalowanie jej tak szybko, jak to możliwe.

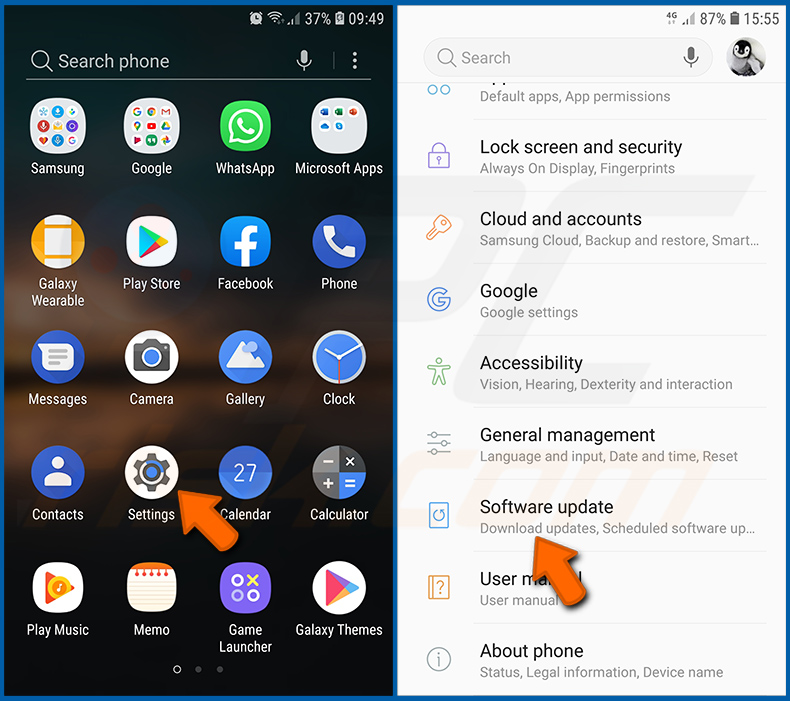

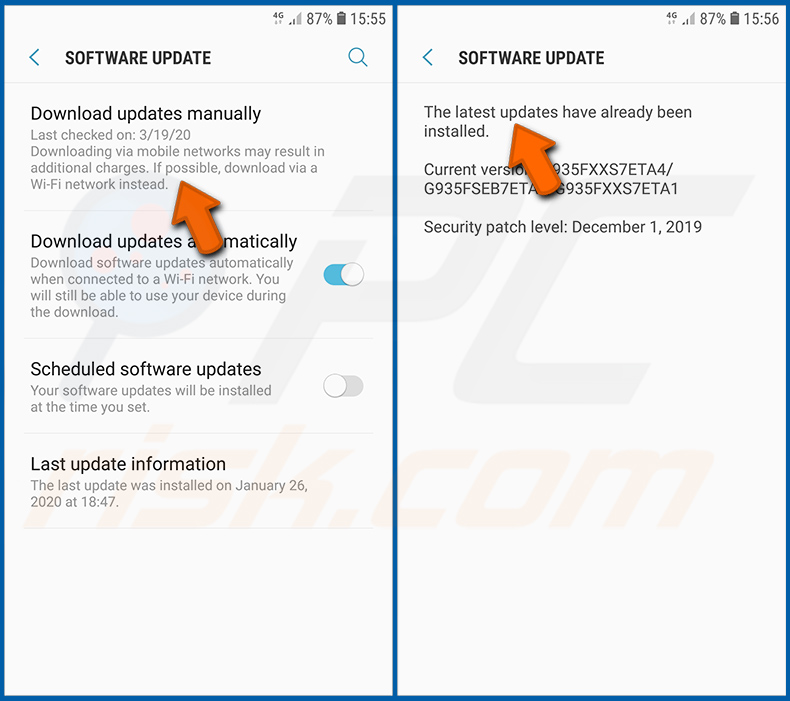

Zainstaluj najnowsze aktualizacje oprogramowania:

Aktualizowanie oprogramowania jest dobrą praktyką, jeśli chodzi o bezpieczeństwo urządzenia. Producenci urządzeń stale wydają różne poprawki bezpieczeństwa i aktualizacje Androida w celu naprawienia błędów i usterek, które mogą być wykorzystywane przez cyberprzestępców. Nieaktualny system jest znacznie bardziej podatny na ataki, dlatego zawsze należy upewnić się, że oprogramowanie urządzenia jest aktualne.

Przejdź do "Ustawienia", przewiń w dół, aż zobaczysz "Aktualizacja oprogramowania" i dotknij go.

Stuknij "Pobierz aktualizacje ręcznie" i sprawdź, czy dostępne są jakieś aktualizacje. Jeśli tak, zainstaluj je natychmiast. Zalecamy również włączenie opcji "Pobieraj aktualizacje automatycznie" - umożliwi to systemowi powiadamianie o wydaniu aktualizacji i/lub jej automatyczną instalację.

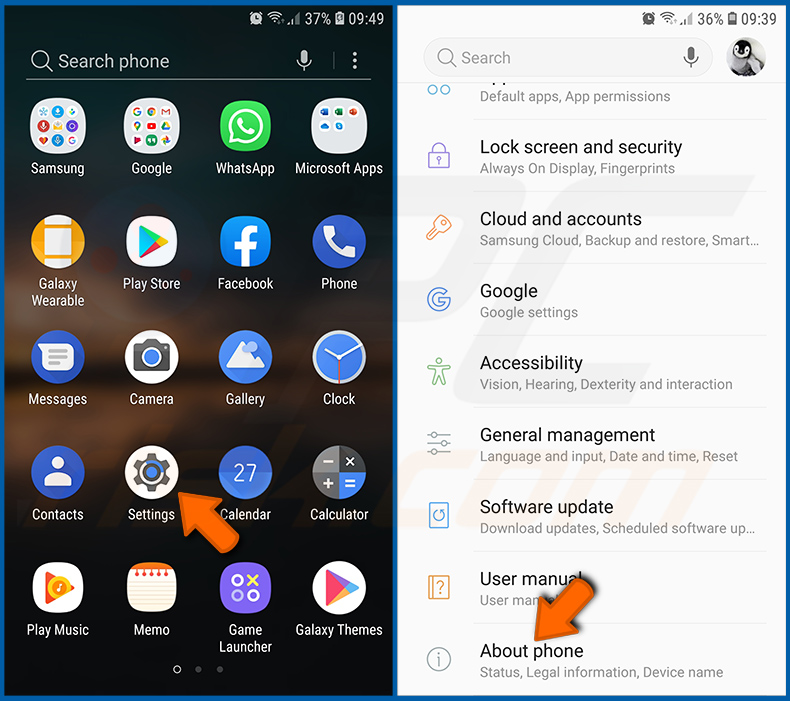

Zresetuj system do stanu domyślnego:

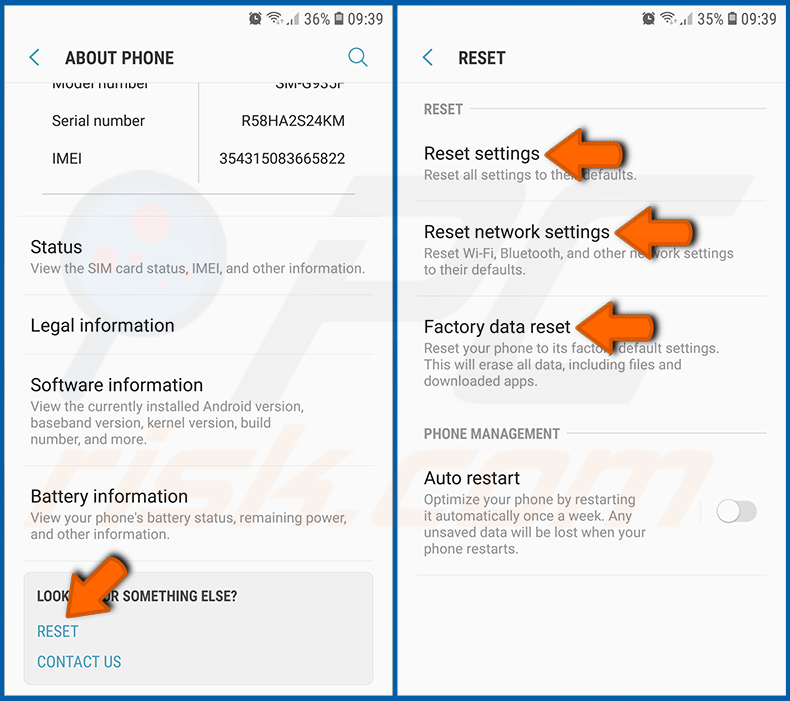

Wykonanie "Factory Reset" jest dobrym sposobem na usunięcie wszystkich niechcianych aplikacji, przywrócenie domyślnych ustawień systemu i ogólne wyczyszczenie urządzenia. Należy jednak pamiętać, że wszystkie dane w urządzeniu zostaną usunięte, w tym zdjęcia, pliki wideo / audio, numery telefonów (przechowywane w urządzeniu, a nie na karcie SIM), wiadomości SMS i tak dalej. Innymi słowy, urządzenie zostanie przywrócone do stanu pierwotnego.

Możesz również przywrócić podstawowe ustawienia systemowe i/lub po prostu ustawienia sieciowe.

Przejdź do "Ustawienia", przewiń w dół, aż zobaczysz "Informacje o telefonie" i dotknij go.

Przewiń w dół, aż zobaczysz "Resetuj" i dotknij go. Teraz wybierz czynność, którą chcesz wykonać:

"Resetuj ustawienia" - przywróć wszystkie ustawienia systemowe do wartości domyślnych;

"Resetuj ustawienia sieciowe" - przywróć wszystkie ustawienia związane z siecią do wartości domyślnych;

"Przywracanie danych fabrycznych" - zresetuj cały system i całkowicie usuń wszystkie zapisane dane;

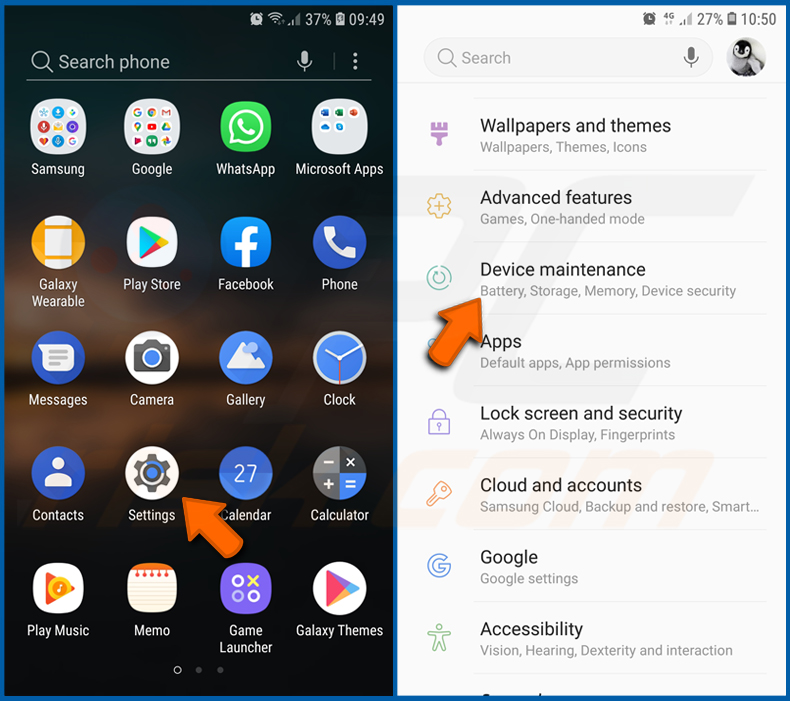

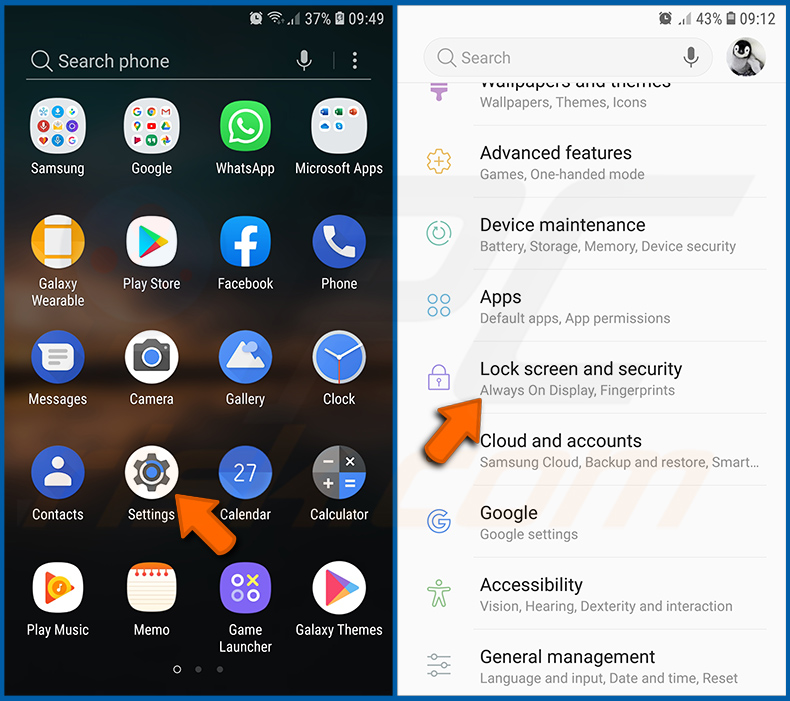

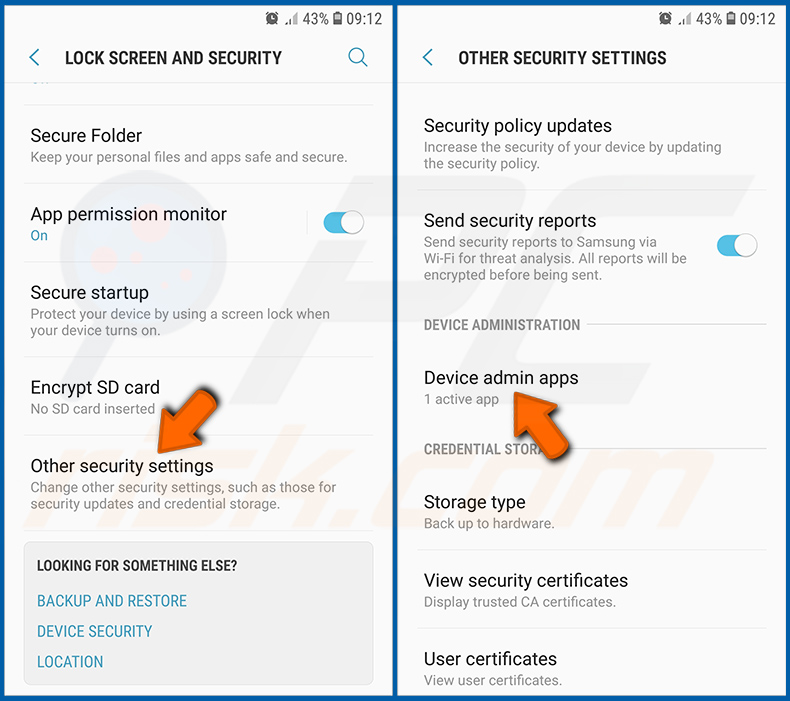

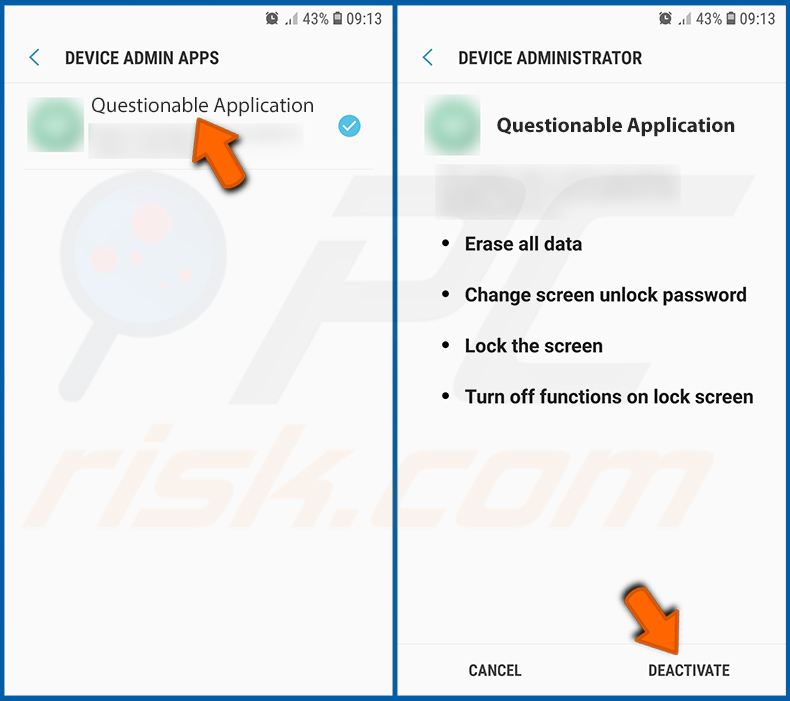

Wyłącz aplikacje, które mają uprawnienia administratora:

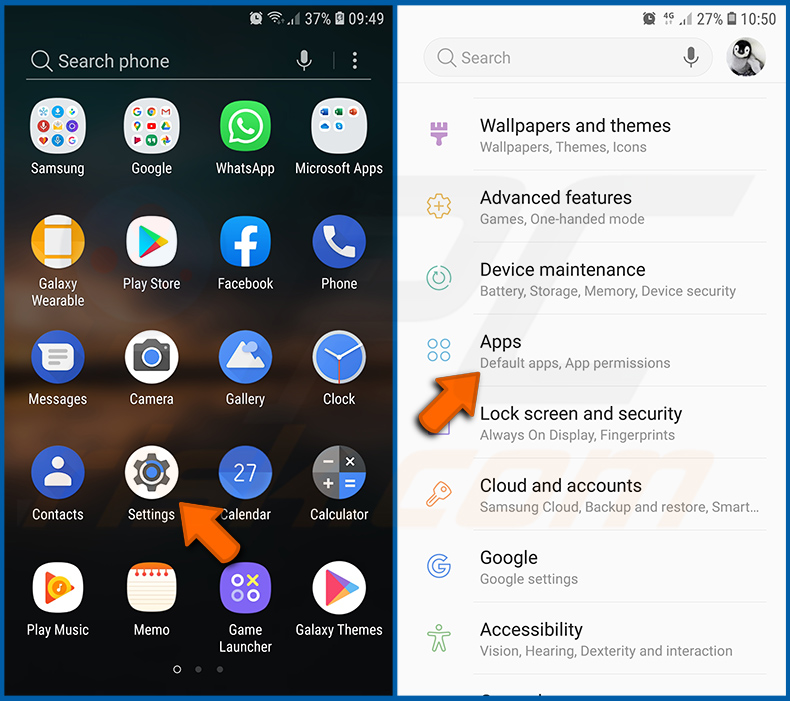

Jeśli złośliwa aplikacja uzyska uprawnienia administratora, może poważnie uszkodzić system. Aby zapewnić maksymalne bezpieczeństwo urządzenia, należy zawsze sprawdzać, które aplikacje mają takie uprawnienia i wyłączać te, które nie powinny.

Przejdź do "Ustawień", przewiń w dół, aż zobaczysz "Ekran blokady i zabezpieczenia" i dotknij go.

Przewiń w dół, aż zobaczysz "Inne ustawienia zabezpieczeń", dotknij go, a następnie dotknij "Aplikacje administratora urządzenia".

Zidentyfikuj aplikacje, które nie powinny mieć uprawnień administratora, stuknij je, a następnie stuknij "DEAKTYWUJ".

Często zadawane pytania (FAQ)

Moje urządzenie z Androidem jest zainfekowane złośliwym oprogramowaniem Marcher, czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Usuwanie złośliwego oprogramowania rzadko wymaga formatowania.

Jakie są największe zagrożenia powodowane przez złośliwe oprogramowanie Marcher?

Zagrożenia stwarzane przez złośliwe oprogramowanie zależą od jego możliwości i celów cyberprzestępców. Marcher to wielofunkcyjny trojan atakujący dane związane z finansami. Ogólnie rzecz biorąc, infekcje tego rodzaju mogą prowadzić do poważnych problemów z prywatnością, strat finansowych i kradzieży tożsamości.

Jaki jest cel złośliwego oprogramowania Marcher?

Złośliwe oprogramowanie jest wykorzystywane głównie w celach zarobkowych. Złośliwe oprogramowanie może być jednak wykorzystywane do rozrywki atakujących lub realizacji ich osobistych zemst, zakłócania procesów (np. witryn, firm, usług itp.), angażowania się w haktywizm i przeprowadzania ataków motywowanych politycznie/geopolitycznie.

W jaki sposób złośliwe oprogramowanie Marcher przeniknęło na moje urządzenie z Androidem?

Marcher rozprzestrzeniał się przy użyciu różnych metod, w tym wiadomości spamowych przekierowujących użytkowników do złośliwych witryn i kampanii wstrzykiwania sieci Web, w których trojan infiltruje urządzenia pod pozorem aktualizacji przeglądarki.

Ogólnie rzecz biorąc, najbardziej rozpowszechnione techniki dystrybucji złośliwego oprogramowania obejmują: pobieranie drive-by, podejrzane źródła pobierania (np. witryny z darmowym oprogramowaniem i darmowymi plikami, sklepy z aplikacjami innych firm, sieci udostępniania P2P itp.), spam, oszustwa internetowe, złośliwe reklamy, fałszywe aktualizacje i nielegalne narzędzia aktywacyjne ("cracks"). Niektóre złośliwe programy mogą rozprzestrzeniać się samodzielnie za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Combo Cleaner jest w stanie wykryć i usunąć prawie wszystkie znane infekcje złośliwym oprogramowaniem. Należy pamiętać, że ponieważ wysokiej klasy złośliwe programy zazwyczaj ukrywają się głęboko w systemach - uruchomienie pełnego skanowania systemu jest kluczowe.

▼ Pokaż dyskusję