Jak usunąć złośliwe oprogramowanie GhostSocks z systemu operacyjnego

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Jakim rodzajem złośliwego oprogramowania jest GhostSocks?

GhostSocks to złośliwy program napisany w języku programowania Go. Jest kompatybilny z systemami operacyjnymi Windows i Linux. Ten program jest złośliwym oprogramowaniem proxy SOCKS5 backconnect. Zasadniczo oprogramowanie tego rodzaju jest wykorzystywane przez atakujących do wykorzystywania połączeń internetowych ofiar do złośliwych celów.

GhostSocks pojawił się po raz pierwszy jesienią 2023 roku na rosyjskich forach hakerskich. Większość znanych ataków wykorzystujących to złośliwe oprogramowanie obejmowała również kradzież LummaC2. Istnieje współpraca między twórcami GhostSocks i LummaC2. Złośliwe oprogramowanie backconnect proxy jest oferowane jako MaaS (Malware-as-a-Service) ze zniżką dla tego złodzieja.

Przegląd złośliwego oprogramowania GhostSocks

GhostSocks posiada funkcje zapobiegające analizie i wykrywaniu. Zawiera wysoce zaciemniony kod i może zostać wykryty podczas wykonywania w środowiskach sandbox. GhostSocks działa jako złośliwe oprogramowanie proxy SOCKS5 backconnect.

SOCKS5 to protokół proxy, który umożliwia kierowanie ruchu sieciowego przez serwery pośredniczące. Jeśli chodzi o część backconnect, klient (np. atakujący) nie łączy się bezpośrednio z serwerem proxy (np. urządzeniem ofiary), ale na odwrót.

W przypadku złośliwego oprogramowania typu backconnect infrastruktura cyberprzestępców jest połączona z zainfekowaną maszyną. Jest to przydatne podczas interakcji z usługami zewnętrznymi, ponieważ atakujący mogą podszywać się pod swoje ofiary. GhostSocks działa w ten sposób - tworząc tunel proxy SOCKS5 w celu kierowania ruchu za pośrednictwem zaatakowanego urządzenia.

Aby dokładniej omówić praktyczne zastosowanie ukrywania pochodzenia połączenia, umożliwia ono cyberprzestępcom omijanie ograniczeń opartych na geolokalizacji, kontroli integralności opartej na adresie IP i niektórych mechanizmów wykrywania oszustw. Wykorzystanie GhostSocks w połączeniu ze stealerem LummaC2 rzuca więcej światła na możliwy cel tych infekcji.

To złośliwe oprogramowanie wykradające dane jest ukierunkowane na dane logowania i kody 2FA/MFA (Two/Multi-Factor Authentication) używane przez różne usługi, informacje powiązane z portfelami kryptowalut i inne poufne informacje. Dane pozyskane przez LummaC2 mogą być wykorzystane z większym powodzeniem przy użyciu GhostSocks.

Wiele usług o wysokiej wrażliwości (takich jak te zajmujące się finansami) wykorzystuje różne mechanizmy i procesy weryfikacji w celu zapobiegania nieuczciwym / złośliwym działaniom - a GhostSocks może być używany do ich ominięcia.

GhostSocks ma inne możliwości; może modyfikować poświadczenia SOCKS5, wykonywać polecenia powłoki i pobierać/uruchamiać pliki wykonywalne. To ostatnie oznacza, że program ten może wprowadzać dodatkowe złośliwe komponenty lub złośliwe oprogramowanie do systemów.

Teoretycznie funkcjonalność ta może być wykorzystywana do wywoływania dowolnego rodzaju infekcji (np. trojanów, ransomware itp.). Jednak w praktyce oprogramowanie zdolne do wywoływania infekcji łańcuchowych może to robić tylko w ramach pewnych ograniczeń lub specyfikacji.

Podsumowując, obecność GhostSocks na urządzeniach może prowadzić do wielu infekcji systemu, poważnych problemów z prywatnością, strat finansowych i kradzieży tożsamości.

| Nazwa | GhostSocks virus |

| Typ zagrożenia | Trojan, złośliwe oprogramowanie proxy backconnect. |

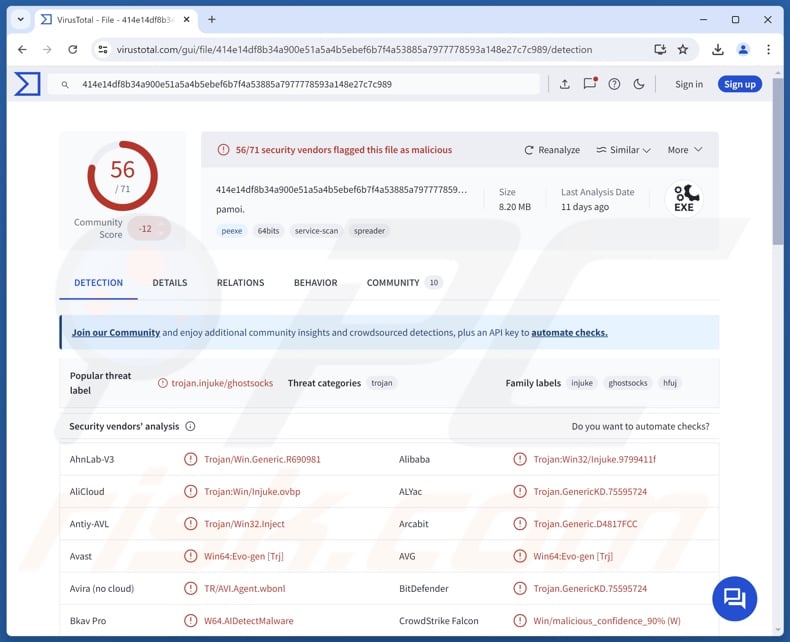

| Nazwy wykryć | Avast (Win64:Evo-gen [Trj]), Combo Cleaner (Trojan.GenericKD.75595724), ESET-NOD32 (Wariant Win64/GenKryptik.HFUJ), Kaspersky (Trojan.Win32.Injuke.osan), Microsoft (Trojan:Win32/Multiverze), Pełna lista wykryć (VirusTotal) |

| Objawy | Trojany są zaprojektowane tak, aby ukradkiem infiltrować komputer ofiary i pozostawać cichym, a zatem żadne szczególne objawy nie są wyraźnie widoczne na zainfekowanym komputerze. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy online, inżynieria społeczna, "pęknięcia" oprogramowania. |

| Szkody | Kradzież haseł i informacji bankowych, kradzież tożsamości, dodanie komputera ofiary do botnetu. |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Złośliwe oprogramowanie w ogólności

Złośliwe oprogramowanie to szeroki termin obejmujący programy o różnych możliwościach. Złośliwe oprogramowanie może być zaprojektowane w wąskim celu lub być niezwykle wielofunkcyjne. Nie ogranicza się również do swojej klasyfikacji (np. możliwości kradzieży danych są powszechne), a złośliwe oprogramowanie jest często używane w połączeniu z innymi złośliwymi programami.

Najczęściej spotykane funkcje obejmują: infiltrację złośliwego oprogramowania (backdoory/loadery), wstrzykiwanie złośliwego kodu do procesów/oprogramowania (injectory), umożliwianie zdalnego dostępu do maszyn (RAT-y), szyfrowanie danych lub blokowanie ekranów w celu uzyskania okupu (ransomware), wykradanie informacji z systemów/aplikacji (stealers), kradzież/zamiana zawartości schowka (clippers), nagrywanie naciśnięć klawiszy (keyloggery), nagrywanie audio/wideo przez mikrofony/kamery (spyware), nadużywanie zasobów systemowych do generowania kryptowaluty (cryptominers) i tak dalej.

Należy podkreślić, że niezależnie od sposobu działania złośliwego oprogramowania - jego obecność w systemie zagraża integralności urządzenia i bezpieczeństwu użytkownika. Dlatego wszystkie zagrożenia muszą zostać wyeliminowane natychmiast po wykryciu.

Jak GhostSocks przeniknął do mojego komputera?

Ponieważ GhostSocks jest oferowany na sprzedaż, może być rozpowszechniany przy użyciu różnych metod, w zależności od cyberprzestępców wykorzystujących to złośliwe oprogramowanie. Złośliwe oprogramowanie jest zwykle ukryte lub dołączone do zwykłych programów/mediów.

Zainfekowane pliki występują w różnych formatach, np. pliki wykonywalne (.exe, .run itp.), archiwa (RAR, ZIP itp.), dokumenty (Microsoft Office, Microsoft OneNote, PDF itp.), JavaScript itp. Samo otwarcie złośliwego pliku może wystarczyć do uruchomienia pobierania/instalacji złośliwego oprogramowania.

Phishing i socjotechnika są standardem w dystrybucji złośliwego oprogramowania. Rozpowszechnione metody obejmują: trojany typu backdoor/loader, pobieranie drive-by, oszustwa internetowe, złośliwe załączniki/linki w spamie (np. e-maile, wiadomości PM/DM itp.), złośliwe reklamy, podejrzane kanały pobierania (np. witryny z freeware i stron trzecich, sieci udostępniania Peer-to-Peer itp.), nielegalne narzędzia do aktywacji oprogramowania ("cracks") i fałszywe aktualizacje.

Co więcej, niektóre złośliwe programy mogą samodzielnie rozprzestrzeniać się za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej (np. zewnętrznych dysków twardych, pamięci flash USB itp.).

Jak uniknąć instalacji złośliwego oprogramowania?

Należy zachować czujność podczas przeglądania, ponieważ oszukańcze i niebezpieczne treści online zwykle wydają się legalne i nieszkodliwe. Zalecamy ostrożne traktowanie przychodzących wiadomości e-mail i innych wiadomości. Nie należy otwierać załączników ani linków znajdujących się w podejrzanych/nieprawidłowych wiadomościach, ponieważ mogą one być złośliwe.

Innym zaleceniem jest pobieranie plików wyłącznie z oficjalnych i zweryfikowanych źródeł. Ponadto wszystkie programy muszą być aktywowane i aktualizowane przy użyciu legalnych funkcji/narzędzi, ponieważ te uzyskane od stron trzecich mogą zawierać złośliwe oprogramowanie.

Niezwykle ważne dla bezpieczeństwa urządzenia/użytkownika jest posiadanie zainstalowanego i aktualizowanego niezawodnego programu antywirusowego. Oprogramowanie zabezpieczające musi być używane do regularnego skanowania systemu i usuwania wykrytych zagrożeń i problemów. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania za pomocą Combo Cleaner, aby automatycznie wyeliminować infiltrowane złośliwe oprogramowanie.

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Czym jest GhostSocks?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania GhostSocks.

- KROK 2. Sprawdź, czy komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem - zwykle najlepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Do usunięcia tego złośliwego oprogramowania zalecamy użycie Combo Cleaner.

Jeśli chcesz usunąć złośliwe oprogramowanie ręcznie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które próbujesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą menedżera zadań , i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś kontynuować te kroki:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

Użytkownicy systemów Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcji zaawansowanych systemu Windows, a następnie wybierz z listy Tryb awaryjny z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci - przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, w otwartym oknie "Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie i przejdzie do menu "Zaawansowane opcje uruchamiania". Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij "Ustawienia uruchamiania".

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie na ekranie ustawień startowych. Naciśnij klawisz F5, aby uruchomić system w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 8 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij "Uruchom ponownie", przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij "Rozwiązywanie problemów", a następnie wybierz "Opcje zaawansowane".

W menu opcji zaawansowanych wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie". W następnym oknie należy kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 10 w "Trybie awaryjnym z obsługą sieci":

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Powinieneś zapisać jego pełną ścieżkę i nazwę. Należy pamiętać, że niektóre złośliwe oprogramowanie ukrywa nazwy procesów pod legalnymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy nad jego nazwą i wybierz "Usuń".

Po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (gwarantuje to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Pamiętaj, aby włączyć ukryte pliki i foldery przed kontynuowaniem. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, usuń go.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych kroków powinno usunąć złośliwe oprogramowanie z komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Jeśli nie masz takich umiejętności, pozostaw usuwanie złośliwego oprogramowania programom antywirusowym i anty-malware.

Te kroki mogą nie zadziałać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze najlepiej jest zapobiegać infekcjom niż później próbować usunąć złośliwe oprogramowanie. Aby zapewnić bezpieczeństwo komputera, należy instalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego. Aby upewnić się, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy przeskanowanie go za pomocą Combo Cleaner.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany złośliwym oprogramowaniem GhostSocks, czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Usuwanie złośliwego oprogramowania rzadko wymaga tak drastycznych środków.

Jakie są największe zagrożenia powodowane przez złośliwe oprogramowanie GhostSocks?

Zagrożenia stwarzane przez infekcję zależą od możliwości programu i sposobu działania cyberprzestępców. GhostSocks to złośliwe oprogramowanie typu backconnect proxy, które umożliwia atakującym kierowanie ruchu przez zainfekowane systemy. Jest on często wykorzystywany wraz ze stealerem LummaC2.

W związku z tym dane uwierzytelniające uzyskane przez stealera mogą być z powodzeniem wykorzystywane z GhostSocks, ukrywając aktywność jako pochodzącą od ofiary (np. w celu ułatwienia operacji finansowych itp.). GhostSocks może powodować liczne infekcje systemu, poważne problemy z prywatnością, straty pieniężne i kradzież tożsamości.

Jaki jest cel złośliwego oprogramowania GhostSocks?

Najczęstszą motywacją ataków złośliwego oprogramowania jest zysk. Atakujący mogą jednak również wykorzystywać złośliwe oprogramowanie do rozrywki, realizacji osobistych urazów, zakłócania procesów (np. witryn, usług, firm itp.), angażowania się w haktywizm i przeprowadzania ataków motywowanych politycznie/geopolitycznie.

W jaki sposób złośliwe oprogramowanie GhostSocks przeniknęło do mojego komputera?

Złośliwe oprogramowanie rozprzestrzenia się głównie poprzez trojany, pobieranie drive-by, podejrzane kanały pobierania (np. witryny z freeware i stron trzecich, sieci udostępniania P2P itp.), oszustwa internetowe, złośliwe reklamy, wiadomości e-mail/wiadomości spamowe, nielegalne narzędzia do aktywacji oprogramowania ("cracking") i fałszywe aktualizacje. Ponadto niektóre złośliwe programy mogą rozprzestrzeniać się samodzielnie za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Combo Cleaner został zaprojektowany do skanowania urządzeń i usuwania wszelkiego rodzaju zagrożeń. Jest w stanie wykryć i wyeliminować większość znanych infekcji złośliwym oprogramowaniem. Należy pamiętać, że wykonanie pełnego skanowania systemu jest niezbędne, ponieważ wyrafinowane złośliwe programy mają tendencję do ukrywania się głęboko w systemach.

▼ Pokaż dyskusję