Jak usunąć trojana FatalRAT

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Jakim rodzajem złośliwego oprogramowania jest FatalRAT?

FatalRAT to nazwa trojana zdalnego dostępu (RAT). RAT to rodzaj złośliwego oprogramowania, które pozwala atakującemu zdalnie kontrolować zainfekowany komputer i wykorzystywać go do różnych celów.

Zazwyczaj RAT są wykorzystywane do uzyskiwania dostępu do plików i innych danych, obserwowania działań komputerowych na ekranie i przechwytywania zrzutów ekranu, kradzieży poufnych informacji (np. danych logowania, danych karty kredytowej).

W Internecie istnieje wiele legalnych narzędzi zdalnej administracji/dostępu. Często zdarza się, że cyberprzestępcy używają tych narzędzi również w złych zamiarach.

Przegląd złośliwego oprogramowania FatalRAT

Jedną z rzeczy, które robią cyberprzestępcy, gdy uda im się nakłonić użytkowników do zainstalowania złośliwego oprogramowania, takiego jak FatalRAT, jest zainstalowanie innego złośliwego oprogramowania, na przykład ransomware, koparki kryptowalut. Ponadto używają funkcji rejestrowania naciśnięć klawiszy do nagrywania naciśniętych klawiszy.

Funkcja ta umożliwia cyberprzestępcom uzyskanie wprowadzonych poufnych danych, które mogą obejmować dane karty kredytowej (np. nazwę posiadacza karty, numer karty, kod CVV, datę ważności), dane logowania (np. nazwy użytkownika, adresy e-mail, hasła), numery ubezpieczenia społecznego itp.

Często zdarza się, że zebrane dane są wykorzystywane do kradzieży kont osobistych (w tym kont bankowych, mediów społecznościowych, poczty e-mail i innych), tożsamości i wykorzystywania ich do dokonywania nieautoryzowanych zakupów, transakcji, dostarczania złośliwego oprogramowania za pośrednictwem poczty elektronicznej lub innych kanałów, wysyłania spamu, nakłaniania innych osób do dokonywania transakcji pieniężnych itp.

Ponadto większość RAT pozwala atakującym zarządzać plikami, na przykład otwierać je, modyfikować, zmieniać ich nazwy, pobierać i wykonywać. Mogą być również używane do nagrywania ekranu, robienia zrzutów ekranu, nagrywania wejścia mikrofonu, uzyskiwania dostępu do kamery internetowej.

Należy wspomnieć, że instalacja RAT, takiego jak FatalRAT, może pozostać niewykryta przez dni, miesiące, a nawet dłużej, a usunięcie ich z systemu operacyjnego może być trudne nawet po ich wykryciu.

| Nazwa | FatalRAT trojan zdalnej administracji |

| Typ zagrożenia | Trojan zdalnego dostępu, wirus wykradający hasła, oprogramowanie szpiegujące. |

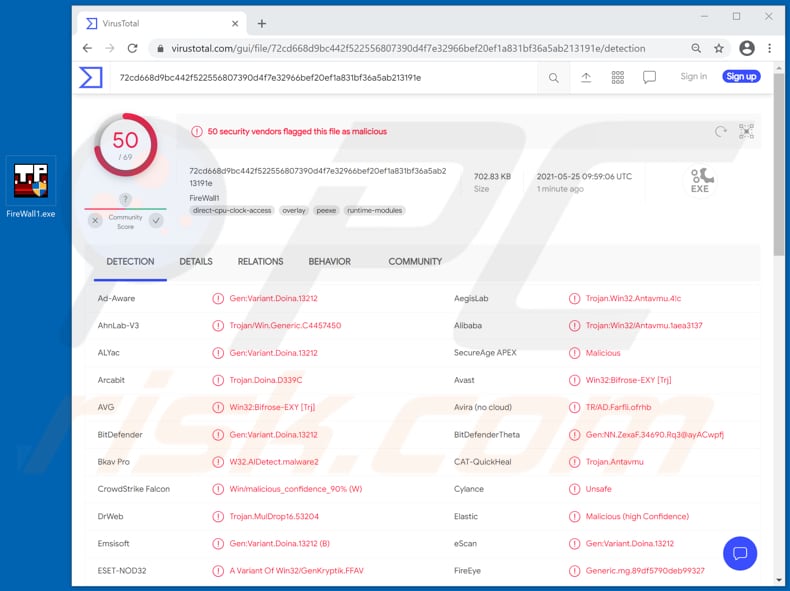

| Nazwy wykryć | Avast (Win32:Bifrose-EXY [Trj]), BitDefender (Gen:Variant.Doina.13212), ESET-NOD32 (Wariant Win32/GenKryptik.FFAV), Kaspersky (Trojan.Win32.Antavmu.assl), Microsoft (Trojan:Win32/Woreflint.A!cl), Pełna lista (VirusTotal) |

| Objawy | Trojany zdalnej administracji są zaprojektowane tak, aby ukradkiem infiltrować komputer ofiary i pozostawać cichym, a zatem żadne szczególne objawy nie są wyraźnie widoczne na zainfekowanym komputerze. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy online, inżynieria społeczna, "pęknięcia" oprogramowania. |

| Szkody | Kradzież haseł i informacji bankowych, kradzież tożsamości, dodanie komputera ofiary do botnetu. |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Przykłady trojanów zdalnego dostępu

Istnieje wiele różnych RAT, niektóre przykłady to HabitsRAT, AndroRAT i Spectre. Z reguły główne różnice między nimi to ich możliwości.

Niemniej jednak większość RAT może być wykorzystywana do dystrybucji innego złośliwego oprogramowania i kradzieży poufnych informacji. W celu nakłonienia użytkowników do zainstalowania RAT cyberprzestępcy stosują różne techniki, na przykład ukrywają je pod postacią legalnych programów.

W ten czy inny sposób użytkownicy nieświadomie pobierają i instalują trojany tego typu.

Jak FatalRAT przeniknął do mojego komputera?

Zazwyczaj złośliwe oprogramowanie jest rozpowszechniane przy użyciu określonego typu trojanów, wiadomości e-mail, niewiarygodnych źródeł pobierania plików/programów, fałszywych aktualizatorów oprogramowania i nielegalnych narzędzi do aktywacji oprogramowania ("cracking"). Trojany to złośliwe programy, które mogą mieć zdolność instalowania swojego ładunku (innego oprogramowania tego rodzaju).

Chociaż trojany te mogą powodować infekcje łańcuchowe tylko wtedy, gdy są zainstalowane na komputerach. Wiadomości e-mail są wykorzystywane do dostarczania złośliwego oprogramowania za pośrednictwem złośliwych plików (załączników) lub linków w nich zawartych.

Pliki, które cyberprzestępcy wysyłają za pośrednictwem poczty e-mail, mogą być złośliwymi dokumentami Microsoft Office, PDF, plikami JavaScript, RAR, ZIP lub innymi plikami archiwalnymi, plikami wykonywalnymi (takimi jak .exe). Odbiorcy nieświadomie instalują złośliwe oprogramowanie, gdy pobierają i otwierają pliki pobrane z/za pośrednictwem tych wiadomości e-mail.

Ponadto złośliwe oprogramowanie jest często rozprzestrzeniane za pośrednictwem niewiarygodnych źródeł pobierania plików i oprogramowania, takich jak sieci peer-to-peer (klienci torrent, eMule itp.), nieoficjalne strony internetowe, bezpłatny hosting plików, strony pobierania bezpłatnego oprogramowania, programy do pobierania stron trzecich. Użytkownicy instalują złośliwe oprogramowanie, gdy otwierają/wykonują złośliwe pliki do pobrania.

Zazwyczaj te pliki do pobrania są zamaskowane jako legalne, zwykłe pliki, programy. Zewnętrzne (nieoficjalne) aktualizatory oprogramowania infekują komputery, instalując złośliwe oprogramowanie zamiast aktualizować, naprawiać oprogramowanie lub wykorzystywać błędy, wady przestarzałego oprogramowania.

Nieoficjalne narzędzia do aktywacji oprogramowania (znane również jako narzędzia "crackingowe") instalują złośliwe oprogramowanie, gdy są dołączone do złośliwego oprogramowania. Używanie tych narzędzi do aktywacji licencjonowanego oprogramowania nie jest legalne.

Dlatego tylko użytkownicy, którzy chcą uniknąć płacenia za oprogramowanie, stają się ofiarami ataków złośliwego oprogramowania.

Jak uniknąć instalacji złośliwego oprogramowania?

Nie można ufać plikom, programom pobieranym za pośrednictwem sieci peer-to-peer, programów do pobierania innych firm, z nieoficjalnych stron i innych kanałów, o których mowa w akapicie - mogą one być złośliwe. Podczas pobierania oprogramowania lub plików zaleca się korzystanie wyłącznie z oficjalnych stron i bezpośrednich linków do pobierania.

Nie należy również ufać otrzymywanym nieistotnym wiadomościom e-mail wysyłanym z nieznanych, podejrzanych adresów. Jeśli takie wiadomości e-mail zawierają łącza lub pliki (załączniki), nie należy ich otwierać.

Zainstalowane oprogramowanie musi być prawidłowo aktualizowane i aktywowane - należy to zrobić za pomocą zaimplementowanych funkcji lub narzędzi dostarczonych przez jego oficjalnych twórców. Nieoficjalne narzędzia innych firm mogą być powiązane ze złośliwym oprogramowaniem.

Ponadto nie jest legalne aktywowanie ("crackowanie") jakiegokolwiek oprogramowania (używanie narzędzi "crackingowych" do aktywowania licencjonowanego oprogramowania). Komputer powinien mieć zainstalowane renomowane oprogramowanie antywirusowe lub antyszpiegowskie i powinien być regularnie skanowany w poszukiwaniu zagrożeń.

Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania za pomocą Combo Cleaner, aby automatycznie wyeliminować infiltrowane złośliwe oprogramowanie.

Aktualizacja z 26 lutego 2025 r. - zaobserwowano nowe kampanie spamowe e-mail rozprzestrzeniające złośliwe oprogramowanie FatalRAT. Kampanie te miały na celu zainfekowanie podmiotów w regionie Azji i Pacyfiku, w tym Chin, Hongkongu, Japonii, Malezji, Filipin, Singapuru, Korei Południowej, Tajwanu, Tajlandii i Wietnamu.

Celami były podmioty rządowe i organizacje przemysłowe, przy czym te ostatnie obejmowały produkcję, energetykę, opiekę zdrowotną, technologie informacyjne, telekomunikację, logistykę i inne sektory.

Złośliwe załączniki miały nazwy plików w języku chińskim, co sugeruje, że celami były osoby mówiące po chińsku. FatalRAT infiltrował systemy w złożonym, wieloetapowym łańcuchu obejmującym kilka programów ładujących i wykorzystującym technikę ładowania bocznego DLL.

Po otwarciu załącznik wiadomości e-mail wykonywał początkowy program ładujący, który pobierał dodatkowe pliki z Youdao Cloud Notes - legalnej chińskiej usługi w chmurze. To samo nadużycie prawdziwej chmury - myqcloud.com - zostało wykorzystane do pobrania ostatecznego ładunku - samego FatalRAT. W całym łańcuchu infekcji wyświetlane były wabiki, takie jak fałszywe dokumenty i komunikaty o błędach, aby odciągnąć uwagę ofiar.

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Czym jest FatalRAT?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania FatalRAT.

- KROK 2. Sprawdź, czy komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem - zwykle najlepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Do usunięcia tego złośliwego oprogramowania zalecamy użycie Combo Cleaner.

Jeśli chcesz usunąć złośliwe oprogramowanie ręcznie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które próbujesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą menedżera zadań , i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś kontynuować te kroki:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

Użytkownicy systemów Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcji zaawansowanych systemu Windows, a następnie wybierz z listy Tryb awaryjny z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci - przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, w otwartym oknie "Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie i przejdzie do menu "Zaawansowane opcje uruchamiania". Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij "Ustawienia uruchamiania".

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie na ekranie ustawień startowych. Naciśnij klawisz F5, aby uruchomić system w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 8 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij "Uruchom ponownie", przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij "Rozwiązywanie problemów", a następnie wybierz "Opcje zaawansowane".

W menu opcji zaawansowanych wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie". W następnym oknie należy kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 10 w "Trybie awaryjnym z obsługą sieci":

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Powinieneś zapisać jego pełną ścieżkę i nazwę. Należy pamiętać, że niektóre złośliwe oprogramowanie ukrywa nazwy procesów pod legalnymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy nad jego nazwą i wybierz "Usuń".

Po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (gwarantuje to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Pamiętaj, aby włączyć ukryte pliki i foldery przed kontynuowaniem. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, usuń go.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych kroków powinno usunąć złośliwe oprogramowanie z komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Jeśli nie masz takich umiejętności, pozostaw usuwanie złośliwego oprogramowania programom antywirusowym i anty-malware.

Te kroki mogą nie zadziałać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze najlepiej jest zapobiegać infekcjom niż później próbować usunąć złośliwe oprogramowanie. Aby zapewnić bezpieczeństwo komputera, należy instalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego. Aby upewnić się, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy przeskanowanie go za pomocą Combo Cleaner.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany złośliwym oprogramowaniem FatalRAT, czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Usuwanie złośliwego oprogramowania rzadko wymaga formatowania.

Jakie są największe zagrożenia powodowane przez złośliwe oprogramowanie FatalRAT?

Zagrożenia stwarzane przez infekcję zależą od możliwości złośliwego oprogramowania i celów atakujących. FatalRAT został zaprojektowany w celu umożliwienia zdalnego dostępu / kontroli nad zainfekowanymi urządzeniami i może kraść poufne dane, powodować infekcje łańcuchowe i wykonywać inne złośliwe działania. Ogólnie rzecz biorąc, obecność oprogramowania takiego jak FatalRAT może prowadzić do wielu infekcji systemu, poważnych problemów z prywatnością, strat finansowych i kradzieży tożsamości.

Jaki jest cel złośliwego oprogramowania FatalRAT?

Złośliwe oprogramowanie służy przede wszystkim do generowania przychodów. Atakujący mogą jednak również wykorzystywać złośliwe programy do rozrywki, realizacji osobistych urazów, zakłócania procesów (np. witryn, usług, organizacji itp.), angażowania się w haktywizm i przeprowadzania ataków motywowanych politycznie/geopolitycznie.

W jaki sposób złośliwe oprogramowanie FatalRAT przeniknęło do mojego komputera?

FatalRAT został rozprzestrzeniony za pośrednictwem kampanii spamowych e-mail i przy użyciu technik złośliwej reklamy. Inne metody nie są mało prawdopodobne. Oprócz wyżej wymienionych, złośliwe oprogramowanie jest rozpowszechniane za pośrednictwem trojanów, pobierania drive-by, oszustw internetowych, różnych rodzajów spamu (np. wiadomości PM/DM, postów w mediach społecznościowych/na forach itp.), podejrzanych kanałów pobierania (np. nieoficjalnych i bezpłatnych witryn hostujących pliki, sieci udostępniania P2P itp.), nielegalnych narzędzi aktywacyjnych ("cracków") i fałszywych aktualizacji. Niektóre złośliwe programy mogą samodzielnie rozprzestrzeniać się za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Combo Cleaner jest w stanie wykryć i usunąć prawie wszystkie znane infekcje złośliwym oprogramowaniem. Należy podkreślić, że wykonanie pełnego skanowania systemu jest niezbędne, ponieważ wyrafinowane złośliwe oprogramowanie zazwyczaj ukrywa się głęboko w systemach.

▼ Pokaż dyskusję