Jak wyeliminować złośliwe oprogramowanie Cuckoo z komputera Mac

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Jakim rodzajem złośliwego oprogramowania jest Cuckoo?

Cuckoo to złośliwe oprogramowanie dla komputerów Mac, które działa jako oprogramowanie szpiegujące i wykradające informacje. Może rejestrować informacje i wyodrębniać dane z różnych przeglądarek, portfeli kryptowalut, klientów FTP, komunikatorów i innych aplikacji.

Złośliwy program Cuckoo istnieje co najmniej od wiosny 2024 roku. Zaobserwowano, że to złośliwe oprogramowanie rozprzestrzenia się za pośrednictwem aplikacji trojańskich do konwersji dźwięku z platform steamingowych na pliki MP3 do pobrania.

Przegląd złośliwego oprogramowania Cuckoo

Jak wspomniano we wstępie, Cuckoo został zauważony podczas infiltracji urządzeń pod pozorem konwertera MP3 platformy streamingowej (np. DumpMedia Spotify Music Converter). Złośliwe oprogramowanie jest instalowane w pakiecie aplikacji, który może zawierać legalne oprogramowanie.

Zazwyczaj instalacja w systemach Mac wymaga od użytkowników przeciągnięcia oprogramowania do folderu /Applications. Jednak badana próbka Cuckoo instruowała, aby "Kliknąć prawym przyciskiem myszy ikonę poniżej" (tj. "DumpMedia Spotify Music Converter") i "Kliknąć otwórz". Konieczna może być dalsza interakcja użytkownika, taka jak przyznanie złośliwemu oprogramowaniu różnych uprawnień.

Ofiara może również zostać poproszona o podanie hasła. Technika ta jest często wykorzystywana do zbierania wspomnianych danych logowania, ale w przypadku Cuckoo - testuje również ważność hasła. Dane logowania użytkownika mogą być następnie wykorzystane przez złośliwe oprogramowanie do eskalacji jego uprawnień. Dodatkowo, Cuckoo wykorzystuje mechanizmy zapewniające trwałość.

Po udanej infiltracji program ten uzyskuje dane geolokalizacyjne, sprawdzając ustawienia językowe systemu. Dane te są następnie wykorzystywane do określenia, czy kontynuować infekcję. W momencie badania następujące regiony były wyłączone (tj. Cuckoo nie kontynuował złośliwej aktywności na urządzeniach znajdujących się w): Ukraina, Armenia, Białoruś, Kazachstan i Rosja.

Jeśli zostanie podjęta decyzja o przejściu infekcji, złośliwe oprogramowanie gromadzi odpowiednie dane urządzenia, np. informacje dotyczące sprzętu, informacje o systemie macOS, nazwę urządzenia, nazwę użytkownika, uruchomione procesy, zainstalowane aplikacje itp.

Cuckoo może przeglądać i wykradać zawartość z wyszukiwarki, pulpitu, mikrofonu i katalogów pobierania. Może kraść pliki w oparciu o formaty, w tym dokumenty, arkusze kalkulacyjne, obrazy, bazy danych itp. (pełna lista poniżej).

Kradzież ta może zbierać dane z folderów powiązanych z różnymi aplikacjami, takimi jak przeglądarki, kryptowaluty, klienci FTP (File Transfer Protocol), VPN (Virtual Private Network), komunikatory, klienci poczty e-mail, oprogramowanie związane z grami i tak dalej (znane cele wymienione poniżej).

Cuckoo może wyszukiwać dane i aplikacje według słów kluczowych (należy pamiętać, że wyszukiwana zawartość może się różnić w zależności od infekcji lub wariantów złośliwego oprogramowania).

Program zbiera informacje z oprogramowania Apple, takiego jak Notatki, Keychain (natywny system zarządzania hasłami) i przeglądarka Safari. Z Safari, przeglądarek opartych na Chromium i Gecko - Cuckoo może wyodrębnić historię przeglądania, zakładki i internetowe pliki cookie. Kradzież może być również ukierunkowana na dane logowania (nazwy użytkownika/hasła) i dane karty kredytowej przechowywane w tych aplikacjach.

Cuckoo ma możliwość robienia zrzutów ekranu, a ponieważ może wyciszyć głośność systemu - ta aktywność może stracić sygnał dźwiękowy, nie wzbudzając podejrzeń użytkownika.

Należy wspomnieć, że twórcy złośliwego oprogramowania często ulepszają swoje dzieła i metodologie. Dlatego możliwe przyszłe iteracje Cuckoo mogą mieć rozszerzoną listę celów lub dodatkowe/różne możliwości.

Podsumowując, obecność oprogramowania takiego jak Cuckoo na urządzeniach może prowadzić do poważnych problemów z prywatnością, strat finansowych i kradzieży tożsamości.

| Nazwa | Cuckoo virus |

| Typ zagrożenia | Mac malware, Mac virus, stealer, spyware. |

| Nazwy wykrywania | Combo Cleaner (Trojan.MAC.Generic.118846), Emsisoft (Trojan.MAC.Generic.118846 (B)), Ikarus (Trojan.OSX.Psw), Kaspersky (HEUR:Trojan-PSW.OSX.Amos.gen), WithSecure (Malware.OSX/AVA.Agent.gours), Pełna lista wykryć (VirusTotal). |

| Objawy | Trojany są zaprojektowane tak, aby ukradkiem infiltrować komputer ofiary i pozostawać cichym, a zatem żadne szczególne objawy nie są wyraźnie widoczne na zainfekowanym komputerze. |

| Metody dystrybucji | Instalatory bezpłatnego oprogramowania (sprzedaż wiązana), zainfekowane załączniki do wiadomości e-mail, złośliwe reklamy internetowe, inżynieria społeczna, "pęknięcia" oprogramowania. |

| Uszkodzenie | Skradzione hasła i informacje bankowe, kradzież tożsamości, komputer ofiary dodany do botnetu. |

| Usuwanie malware (Mac) | Aby usunąć możliwe infekcje malware, przeskanuj komputer Mac profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Przykłady złośliwego oprogramowania dla komputerów Mac

PureLand, RustDoor, GoSorry, Activator, oraz NokNok to tylko niektóre z naszych najnowszych artykułów na temat złośliwych programów atakujących systemy operacyjne Mac.

Złośliwe oprogramowanie może mieć szeroki zakres możliwości, które nie są ograniczone przez jego klasyfikację (np. program zaprojektowany do powodowania infekcji łańcuchowych może również kraść dane itp.)

Niezależnie jednak od sposobu działania złośliwego oprogramowania - jego obecność w systemie zagraża integralności urządzenia i bezpieczeństwu użytkownika. Dlatego wszystkie zagrożenia muszą być usuwane natychmiast po wykryciu.

Jak Cuckoo przeniknął do mojego komputera?

Zauważono, że Cuckoo infiltruje systemy pod pozorem aplikacji do konwertowania muzyki z platform streamingowych na pliki audio MP3. Jeden ze znanych przykładów został nazwany w wariantach "DumpMedia Spotify Music Converter".

To złośliwe oprogramowanie może infekować systemy za pośrednictwem pakietu aplikacji, który może zawierać oprogramowanie operacyjne (np. konwerter MP3). Trojany instalujące konwertery były promowane za pośrednictwem wielu złośliwych stron internetowych, czego godnym uwagi przykładem jest domena "DumpMedia".

Ogólnie rzecz biorąc, złośliwe oprogramowanie rozprzestrzenia się poprzez phishing i techniki inżynierii społecznej. Oprogramowanie to jest zwykle ukryte lub dołączone do legalnej / normalnej zawartości.

Najbardziej rozpowszechnione metody dystrybucji obejmują: podejrzane kanały pobierania (np. strony internetowe z darmowym oprogramowaniem i darmowymi hostingami plików, sieci udostępniania Peer-to-Peer itp.), pobieranie drive-by (ukradkowe/zwodnicze), pirackie programy/media, złośliwe załączniki lub linki w wiadomościach e-mail/wiadomościach spamowych, oszustwa internetowe, złośliwe reklamy, nielegalne narzędzia do aktywacji oprogramowania ("cracks") i fałszywe aktualizacje.

Niektóre złośliwe programy mogą nawet samodzielnie rozprzestrzeniać się za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej (np. pamięci flash USB, zewnętrznych dysków twardych itp.).

Jak uniknąć instalacji złośliwego oprogramowania?

Zdecydowanie zalecamy pobieranie wyłącznie z oficjalnych i zweryfikowanych źródeł. Nie korzystaj z witryn oferujących pirackie treści (np. nielegalne przesyłanie strumieniowe/pobieranie, torrenty itp.), ponieważ strony te często zawierają szkodliwe/złośliwe oprogramowanie lub mogą prowadzić do witryn promujących je (za pośrednictwem nieuczciwych sieci reklamowych).

Ponadto aktywuj i aktualizuj programy przy użyciu funkcji/narzędzi dostarczonych przez prawdziwych programistów, ponieważ te uzyskane od stron trzecich (np. narzędzia "crackingowe", nieoficjalne aktualizacje itp.) mogą zawierać złośliwe oprogramowanie.

Zalecamy czujność podczas przeglądania, ponieważ fałszywe i złośliwe treści online zwykle wydają się legalne i nieszkodliwe. Innym zaleceniem jest ostrożne traktowanie przychodzących wiadomości e-mail i innych wiadomości. Nie otwieraj załączników ani linków znajdujących się w podejrzanych/nieprawidłowych wiadomościach, ponieważ mogą one być złośliwe.

Musimy podkreślić znaczenie posiadania zainstalowanego i aktualizowanego renomowanego programu antywirusowego. Oprogramowanie to musi być używane do regularnego skanowania systemu oraz usuwania zagrożeń i problemów. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania za pomocą Combo Cleaner, aby automatycznie wyeliminować infiltrowane złośliwe oprogramowanie.

Złośliwy instalator rozprzestrzeniający złośliwe oprogramowanie Cuckoo:

Lista rozszerzeń plików będących celem złośliwego oprogramowania Cuckoo:

DOC, DOCX, XLS, XLSX, TXT, RTF, PDF, JPG, KEY, PEM, PPK, KDBX, DAT, SQL, ASC, OVPN, RDP, CONT, SON.

Przeglądarki docelowe:

- Safari

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Opera GX

Ukierunkowane różne oprogramowanie:

- Discord

- Telegram

- Mozilla Thunderbird

- FileZilla

- OpenVPN

- Steam

Ukierunkowane portfele kryptowalut:

- Atomic

- BitPay

- Blockstream

- Coinomi

- Daedalus

- Electron Cash

- Ethereum

- Electrum-LTC

- Exodus

- Guarda

- Jaxx

- Ledger Live

- Monero

- MyMonero

- Trezor

- Wasabi

Natychmiastowe automatyczne usunięcie malware na Mac:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania na Mac. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner dla Mac

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest ograniczony trzydniowy okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

Film pokazujący, jak usunąć adware i porywacze przeglądarki z komputera Mac:

{/youtube}dkDQ8fxQ32g{/youtube}

Usuwanie potencjalnie niechcianych aplikacji:

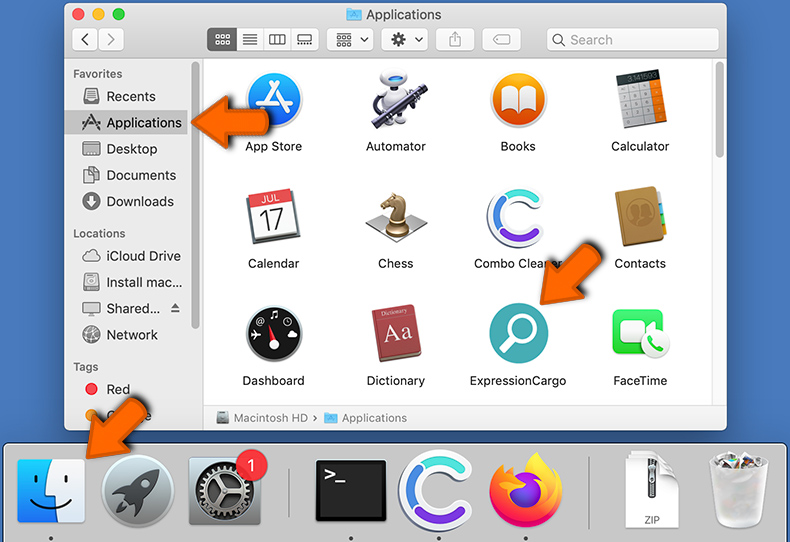

Usuń potencjalnie niechciane aplikacje z folderu "Applications":

Kliknij ikonę Wyszukiwarki. W oknie Findera wybierz "Aplikacje". W folderze aplikacji poszukaj "MPlayerX", "NicePlayer" lub innych podejrzanych aplikacji i przeciągnij je do Kosza. Po usunięciu potencjalnie niechcianych aplikacji, które powodują reklamy online, przeskanuj komputer Mac w poszukiwaniu wszelkich pozostałych niepożądanych składników.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany złośliwym oprogramowaniem Cuckoo, czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Nie, usunięcie Cuckoo nie wymaga tak drastycznych środków.

Jakie są największe problemy, które może powodować złośliwe oprogramowanie Cuckoo?

Zagrożenia stwarzane przez infekcję zależą od funkcjonalności złośliwego oprogramowania i sposobu działania cyberprzestępców. Cuckoo działa jako oprogramowanie szpiegujące i kradnące, tj. może rejestrować i wyodrębniać poufne dane. Ogólnie rzecz biorąc, infekcje tego rodzaju mogą prowadzić do poważnych problemów z prywatnością, strat finansowych i kradzieży tożsamości.

Jaki jest cel złośliwego oprogramowania Cuckoo?

Złośliwe oprogramowanie jest najczęściej wykorzystywane w celach zarobkowych. Jednak cyberprzestępcy mogą również wykorzystywać złośliwe oprogramowanie do rozrywki, realizacji osobistych urazów, zakłócania procesów (np. stron internetowych, usług, firm itp.) oraz przeprowadzania ataków motywowanych politycznie/geopolitycznie.

Jak złośliwe oprogramowanie Cuckoo przeniknęło do mojego komputera?

Cuckoo rozprzestrzeniało się za pośrednictwem trojana aplikacji do konwersji muzyki z platformy streamingowej (np. "DumpMedia Spotify Music Converter"). Jednak to złośliwe oprogramowanie może być rozprzestrzeniane przy użyciu innych technik.

Ogólnie rzecz biorąc, złośliwe oprogramowanie jest rozpowszechniane za pośrednictwem niewiarygodnych źródeł pobierania (np. witryn z freeware i stron trzecich, sieci udostępniania P2P itp.), pirackich treści, pobrań drive-by, spamu, oszustw internetowych, nielegalnych narzędzi do aktywacji programów ("cracking") i fałszywych aktualizacji.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Tak, Combo Cleaner został zaprojektowany do skanowania urządzeń i eliminowania wszelkiego rodzaju zagrożeń. Jest w stanie usunąć większość znanych infekcji złośliwym oprogramowaniem. Należy pamiętać, że ponieważ wyrafinowane złośliwe programy zazwyczaj ukrywają się głęboko w systemach - wykonanie pełnego skanowania systemu jest najważniejsze.

▼ Pokaż dyskusję