Jak usunąć złośliwe oprogramowanie Phemedrone z komputera

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Jakim rodzajem złośliwego oprogramowania jest Phemedrone?

Phemedrone to złodziej informacji zakodowany w języku programowania C#. To złośliwe oprogramowanie jest przeznaczone do zbierania informacji systemowych, przechwytywania plików i kradzieży danych z przeglądarek internetowych i aplikacji. Użytkownicy, którzy podejrzewają, że ich komputery są zainfekowane Phemedrone, powinni natychmiast usunąć złośliwe oprogramowanie.

Więcej informacji o Phemedrone

Stealer Phemedrone został zaprojektowany do pracy zarówno na systemach x32, jak i x64. Kradzież wykorzystuje host HTTP do wysyłania wszystkich dzienników, umożliwiając atakującemu zdalne zbieranie skradzionych informacji. Złośliwe oprogramowanie jest wyposażone w konfigurowalne funkcje anty-analizy, anty-wirtualnej maszyny, anty-debuggera i muteksu, aby uniknąć wykrycia.

Ma możliwość przechwytywania różnych poufnych danych, w tym plików cookie, haseł, danych autouzupełniania i danych kart kredytowych z przeglądarek opartych na Chromium i Gecko. Może również przechwytywać sesje z popularnych platform, takich jak Telegram, Steam i Discord. Co więcej, może kraść pliki z zainfekowanych systemów.

Dodatkowo Phemedrone może zbierać poufne informacje z portfeli kryptowalut i dostarczać szczegółowych informacji o systemie, w tym o sprzęcie, geolokalizacji, systemie operacyjnym, a nawet przechwytywać zrzuty ekranu. Działa poprzez gromadzenie wszystkich danych bezpośrednio w pamięci bez polegania na zewnętrznych bibliotekach.

Ofiary Phemedrone mogą napotkać kilka problemów związanych z działalnością tego złodzieja informacji. Mogą one obejmować nieautoryzowany dostęp do ich poufnych danych, takich jak hasła, informacje o kartach kredytowych i portfele kryptowalut, co może prowadzić do kradzieży tożsamości, strat finansowych i potencjalnego niewłaściwego wykorzystania kont osobistych.

Zdolność złośliwego oprogramowania do gromadzenia informacji o systemie i przechwytywania zrzutów ekranu może zagrozić prywatności i narazić wrażliwe dane na nieautoryzowane strony. Dodatkowo, funkcje anty-detekcyjne Phemedrone utrudniają jego wykrycie i usunięcie, przedłużając potencjalny wpływ na system ofiary i zwiększając ryzyko dalszej kradzieży danych.

| Nazwa | Kradzież informacji przez Phemedrone |

| Typ zagrożenia | Kradzież informacji |

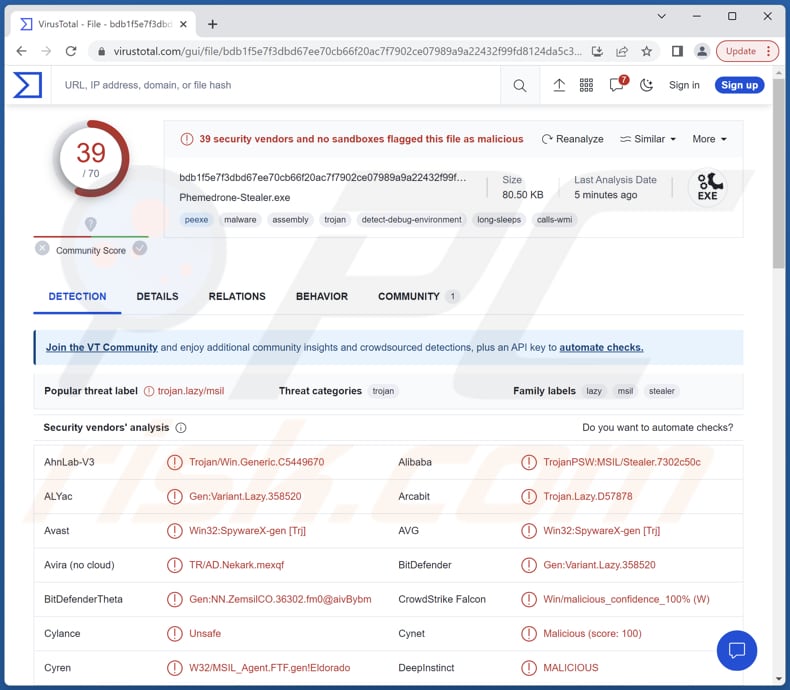

| Nazwy wykrywania | Avast (Win32:SpywareX-gen [Trj]), Combo Cleaner (Gen:Variant.Lazy.358520), ESET-NOD32 (Wariant MSIL/Spy.Agent.ENP), Kaspersky (HEUR:Trojan-PSW.MSIL.Stealer.gen), Microsoft (Trojan:MSIL/FormBook.CD!MTB), Pełna lista (VirusTotal) |

| Objawy | Kradzieże informacji są często zaprojektowane tak, aby potajemnie infiltrować komputer ofiary i pozostać cichym, a zatem żadne szczególne objawy nie są wyraźnie widoczne na zainfekowanym komputerze. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy online, inżynieria społeczna, "pęknięcia" oprogramowania. |

| Szkody | Skradzione hasła i informacje bankowe, kradzież tożsamości, utrata dostępu do kont internetowych, straty pieniężne i inne problemy. |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Kradzieże informacji w ogólności

Kradzieże informacji, w tym Phemedrone i podobne złośliwe oprogramowanie, mają kilka wspólnych cech. Są one zaprojektowane do zbierania poufnych informacji z zaatakowanych systemów, takich jak hasła, dane finansowe i dane osobowe. Często stosują techniki unikania wykrycia, takie jak funkcje antywirusowe lub funkcje maszyn wirtualnych.

Kradzieże informacji zazwyczaj mają możliwość eksfiltracji skradzionych danych na zdalne serwery kontrolowane przez podmioty stanowiące zagrożenie. Ponadto często atakują popularne aplikacje i przeglądarki, aby zmaksymalizować szanse na przechwycenie cennych informacji od ofiar. Przykładami różnych złodziei są Meduza Stealer, ThirdEye Stealer i RedEnergy Stealer.

Jak Phemedrone przeniknął do mojego komputera?

Użytkownicy mogą infekować swoje komputery na różne sposoby. Jedną z powszechnych metod jest pobieranie i wykonywanie złośliwych plików lub załączników, takich jak zainfekowane załączniki do wiadomości e-mail lub pliki pobrane z niezaufanych źródeł. Odwiedzanie zagrożonych lub złośliwych stron internetowych i klikanie zwodniczych linków lub reklam może również prowadzić do infekcji złośliwym oprogramowaniem.

Ponadto przestarzałe oprogramowanie lub systemy operacyjne z niezałatanymi lukami mogą zostać wykorzystane przez atakujących do uzyskania nieautoryzowanego dostępu i zainfekowania systemu.

Jak uniknąć instalacji złośliwego oprogramowania?

Aktualizuj system operacyjny i programy za pomocą najnowszych łatek bezpieczeństwa, ponieważ złośliwe oprogramowanie może wykorzystywać luki w zabezpieczeniach. Zachowaj ostrożność podczas otwierania załączników wiadomości e-mail lub klikania łączy, zwłaszcza z nieznanych lub podejrzanych źródeł. Korzystaj z renomowanego oprogramowania antywirusowego i aktualizuj je w celu skanowania i usuwania złośliwego oprogramowania.

Ponadto należy zwracać uwagę na odwiedzane strony i pobierać oprogramowanie wyłącznie z oficjalnych i zaufanych źródeł (np. oficjalnych witryn i zweryfikowanych sklepów). Nie ufaj reklamom pojawiającym się na podejrzanych stronach internetowych. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania za pomocą Combo Cleaner, aby automatycznie wyeliminować infiltrowane złośliwe oprogramowanie.

Obraz użyty do promowania Phemedrone:

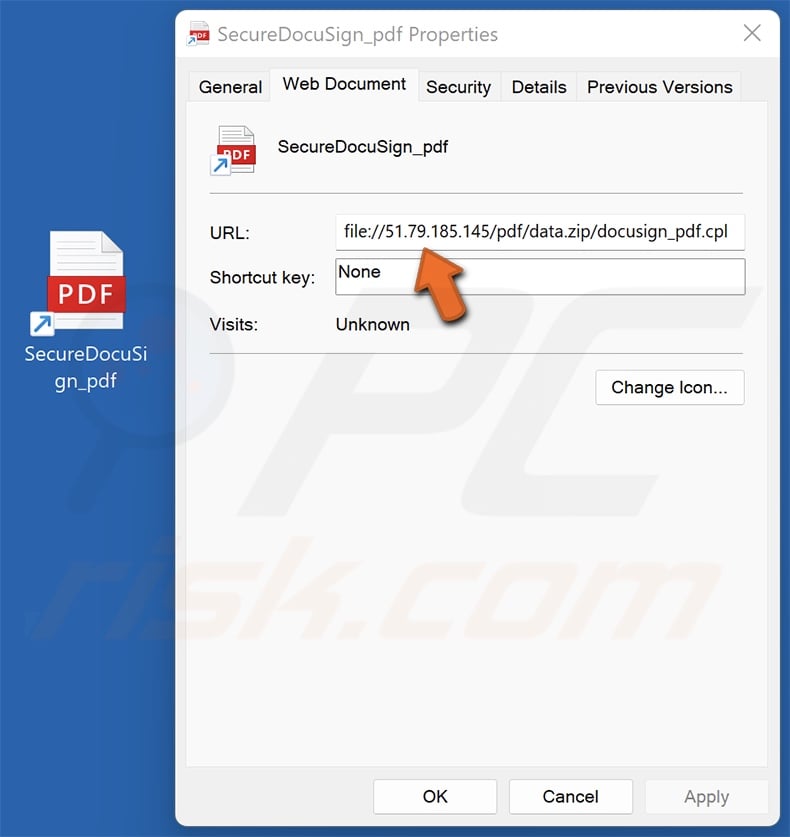

Aktualizacja z 16 stycznia 2024 r. - zaobserwowano nową technikę rozprzestrzeniania złodzieja Phemedrone. Polega ona na wykorzystaniu luki (śledzonej jako CVE-2023-36025), która wpływa na Microsoft SmartScreen. Luka pozwala specjalnie spreparowanym plikom skrótów internetowych (.URL) na infiltrację złośliwego oprogramowania, unikając jednocześnie wykrycia przez SmartScreen. Mimo że wydano już poprawki usuwające tę lukę, wiele komputerów nadal jest na nią podatnych.

Aby rozwinąć jeden ze znanych łańcuchów infekcji Phemedrone wykorzystujących CVE-2023-36025, złośliwe pliki .URL były hostowane na Discord, FileTransfer.io i innych usługach. Prawdopodobnie wykorzystywane jest skracanie adresów URL.

Po otwarciu nawiązywane jest połączenie z serwerem cyberprzestępców, z którego pobierany i wykonywany jest element Panelu sterowania Windows (.CPL). Powinien temu zapobiec Microsoft SmartScreen, ale proces ten jest celowo wykonywany w celu uniknięcia wykrycia.

Dodatkowo, pliki .DLL są pobierane i wykonywane; wykorzystują PowerShell do uzyskania (z GitHub) i uruchomienia kolejnego etapu ataku. Zawiera dobrze zaciemniony program ładujący PowerShell, który pobiera archiwum ZIP z GitHub.

Zawiera ono WerFaultSecure.exe - legalny plik binarny systemu Windows oraz dwa złośliwe pliki. Jeden z nich jest używany do techniki ładowania bocznego DLL, podczas gdy drugi jest programem ładującym dla innego etapu. Infekcja kończy się infiltracją Phemedrone do systemu.

Zrzut ekranu pliku skrótu rozprzestrzeniającego Phemedrone przy użyciu wcześniej opisanego exploita:

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Czym jest Phemedrone?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania Phemedrone.

- KROK 2. Sprawdź, czy komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem - zwykle najlepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Do usunięcia tego złośliwego oprogramowania zalecamy użycie Combo Cleaner.

Jeśli chcesz usunąć złośliwe oprogramowanie ręcznie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które próbujesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą menedżera zadań , i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś kontynuować te kroki:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

Użytkownicy systemów Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcji zaawansowanych systemu Windows, a następnie wybierz z listy Tryb awaryjny z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci - przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, w otwartym oknie "Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie i przejdzie do menu "Zaawansowane opcje uruchamiania". Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij "Ustawienia uruchamiania".

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie na ekranie ustawień startowych. Naciśnij klawisz F5, aby uruchomić system w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 8 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij "Uruchom ponownie", przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij "Rozwiązywanie problemów", a następnie wybierz "Opcje zaawansowane".

W menu opcji zaawansowanych wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie". W następnym oknie należy kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 10 w "Trybie awaryjnym z obsługą sieci":

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Powinieneś zapisać jego pełną ścieżkę i nazwę. Należy pamiętać, że niektóre złośliwe oprogramowanie ukrywa nazwy procesów pod legalnymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy nad jego nazwą i wybierz "Usuń".

Po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (gwarantuje to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Pamiętaj, aby włączyć ukryte pliki i foldery przed kontynuowaniem. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, usuń go.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych kroków powinno usunąć złośliwe oprogramowanie z komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Jeśli nie masz takich umiejętności, pozostaw usuwanie złośliwego oprogramowania programom antywirusowym i anty-malware.

Te kroki mogą nie zadziałać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze najlepiej jest zapobiegać infekcjom, niż później próbować usunąć złośliwe oprogramowanie. Aby zapewnić bezpieczeństwo komputera, należy instalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego. Aby upewnić się, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy przeskanowanie go za pomocą Combo Cleaner.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany złośliwym oprogramowaniem Phemedrone, czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Formatowanie powinno być traktowane jako ostateczność, jeśli inne metody, takie jak użycie oprogramowania antywirusowego, takiego jak Combo Cleaner, nie były skuteczne w usuwaniu złośliwego oprogramowania.

Jakie są największe problemy, które może powodować złośliwe oprogramowanie?

Złośliwe oprogramowanie może prowadzić do naruszenia bezpieczeństwa danych, narażając na szwank poufne i osobiste informacje, takie jak dane finansowe, hasła itp. Ponadto złośliwe oprogramowanie może zakłócać działanie systemu, powodując jego awarie, spowolnienie działania i utratę danych. Co więcej, może ułatwić nieautoryzowany dostęp do zainfekowanego systemu, umożliwiając cyberprzestępcom kontrolowanie zainfekowanego urządzenia i potencjalne przeprowadzanie dalszych ataków.

Jaki jest cel Phemedrone?

Phemedrone, złośliwe oprogramowanie wykradające informacje, ma na celu zbieranie poufnych danych z zainfekowanych systemów. Jego celem jest gromadzenie różnych rodzajów informacji, takich jak szczegóły systemu, pliki, dane z przeglądarek internetowych i aplikacji, pliki cookie, hasła, dane autouzupełniania, dane karty kredytowej, a nawet informacje o sesji z określonych platform, takich jak Telegram, Steam i Discord.

Jak złośliwe oprogramowanie przeniknęło do mojego komputera?

Typowe metody obejmują klikanie złośliwych linków lub pobieranie zainfekowanych plików z niezaufanych źródeł, otwieranie załączników wiadomości e-mail od nieznanych lub podejrzanych nadawców, odwiedzanie zainfekowanych lub złośliwych stron internetowych lub wykorzystywanie luk w przestarzałym oprogramowaniu lub systemach operacyjnych. Ponadto złośliwe oprogramowanie może rozprzestrzeniać się za pośrednictwem zainfekowanych urządzeń zewnętrznych, takich jak dyski USB, lub poprzez ataki sieciowe ukierunkowane na niezabezpieczone lub słabo zabezpieczone systemy.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Combo Cleaner skutecznie wykrywa i usuwa niemal wszystkie znane infekcje złośliwym oprogramowaniem. Zaawansowane złośliwe oprogramowanie często ukrywa się głęboko w systemie. Dlatego przeprowadzenie kompleksowego skanowania systemu jest niezbędne, aby zapewnić dokładne wykrycie i wyeliminowanie tak zaawansowanego złośliwego oprogramowania.

▼ Pokaż dyskusję