Jak usunąć Neptune RAT (trojan zdalnego dostępu)

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Jakim rodzajem złośliwego oprogramowania jest Neptune?

Neptune to trojan zdalnego dostępu (RAT) napisany w języku programowania Visual Basic (.NET). Trojany tego typu umożliwiają zdalny dostęp i kontrolę nad zaatakowanymi maszynami. Neptune jest wysoce wielofunkcyjnym złośliwym oprogramowaniem. Istniało kilka wariantów tego RAT.

W chwili pisania tego tekstu jego twórcy intensywnie promują Neptune i oferują bezpłatną wersję z sugerowaną zaawansowaną wersją na sprzedaż. Trojan ten ma pewne możliwości dostosowywania.

Przegląd złośliwego oprogramowania Neptune

Neptune to zaawansowane zagrożenie o szerokich możliwościach. Jest to RAT (trojan zdalnego dostępu), który umożliwia atakującym ustanowienie zdalnego dostępu i kontroli nad zainfekowanymi urządzeniami.

To złośliwe oprogramowanie wykorzystuje techniki zapobiegające analizie i wykrywaniu, w tym wysoce zaciemniony kod, wykrywanie podczas wykonywania na maszynie wirtualnej (VM), wyłączanie oprogramowania antywirusowego i usuwanie artefaktów infekcji / aktywności. Neptune wykorzystuje mechanizmy zapewniające trwałość, takie jak ustawianie się jako zaplanowane zadanie i modyfikowanie rejestru systemu Windows w celu automatycznego uruchamiania przy każdym ponownym uruchomieniu. Trojan ma na celu zapewnienie swojej długowieczności w systemach.

Ten złośliwy program rozpoczyna swoje działanie od zbierania obszernych danych o urządzeniu/systemie, np, nazwa urządzenia, informacje o systemie operacyjnym, szczegóły sprzętowe (CPU, GPU, RAM itp.), stan baterii, sterowniki, dane sieciowe, adres MAC, ostatnie ponowne uruchomienie systemu, język systemu, podłączone zewnętrzne urządzenia pamięci masowej (dyski flash USB itp.), zainstalowane aplikacje, domyślna przeglądarka, statusy antywirusa i zapory ogniowej, uruchomione procesy itp.

Neptune może ominąć UAC (Kontrola konta użytkownika), aby zmienić ustawienia systemowe i przyznać sobie uprawnienia administratora. Warto zauważyć, że to złośliwe oprogramowanie może wykonywać wiele złośliwych działań jednocześnie.

RAT może wykonywać różne polecenia PowerShell, w tym te do pobierania treści z określonego adresu URL i wykonywania ich jako skrypt. Oznacza to, że Neptune może powodować infekcje łańcuchowe. Teoretycznie ten rodzaj złośliwego oprogramowania może powodować prawie każdy rodzaj infekcji, ale w praktyce programy te mają tendencję do działania w ramach pewnych specyfikacji lub ograniczeń.

Trojan ten może przeszukiwać katalogi i pliki, a także eksfiltrować te, które go interesują. Posiada możliwości kradzieży i może wydobywać informacje - w szczególności hasła - z ponad 270 aplikacji, w tym przeglądarek, klientów poczty e-mail i menedżerów haseł.

Neptune stara się uzyskać internetowe pliki cookie i zapisane dane logowania (nazwy użytkownika/hasła) z przeglądarek opartych na Chromium, np. Google Chrome, 360 Secure Browser, Brave, Comodo Dragon, CoolNovo, Opera, Torch, Yandex itp. Ma również możliwości keyloggingu (tj. może rejestrować naciśnięcia klawiszy - wprowadzanie danych z klawiatury).

RAT ma funkcje szpiegowskie, takie jak nagrywanie dźwięku i obrazu za pomocą mikrofonów i kamer, a także strumieniowanie pulpitów na żywo. Neptune może działać jako kliper - tj. wykrywać, kiedy adres kryptowaluty jest kopiowany do schowka (bufor kopiuj-wklej) i zastępować go adresem należącym do portfela będącego w posiadaniu atakujących, przekierowując w ten sposób wszelkie wychodzące transakcje kryptowalutowe.

Działanie jako ransomware jest jedną z funkcji RAT. Ransomware szyfruje dane ofiar, żądając zapłaty za ich odszyfrowanie. Nazwy plików zaszyfrowanych przez Neptune są dołączane z rozszerzeniem ".ENC" (np. "1.jpg" - "1.jpg.ENC", "2.png" - "2.png.ENC" itp.).

Po zaszyfrowaniu program zmienia tapetę pulpitu i upuszcza notatki okupu w plikach HTML zatytułowanych "How to Decrypt My Files.html". Atakujący mogą dostosować informacje zawarte w tych wiadomościach, tj. kwotę okupu w kryptowalucie Bitcoin, adres portfela Bitcoin i kontaktowy adres e-mail.

Ponadto Neptune może zniszczyć systemy operacyjne zainfekowanych maszyn. Tworzy nieskończoną pętlę migających kolorów wywołujących drgawki, zmieniając ekran pulpitu na losowe wartości RGB i szybko je przełączając. W międzyczasie złośliwe oprogramowanie uszkadza MBR (Master Boot Record) - ostatecznie uniemożliwiając działanie systemu.

Podsumowując, obecność oprogramowania takiego jak Neptune na urządzeniach może prowadzić do wielu infekcji systemu, utraty danych, poważnych problemów z prywatnością, strat finansowych i kradzieży tożsamości.

| Nazwa | Trojan zdalnego dostępu Neptune |

| Typ zagrożenia | Trojan, trojan zdalnego dostępu, narzędzie zdalnej administracji, RAT. |

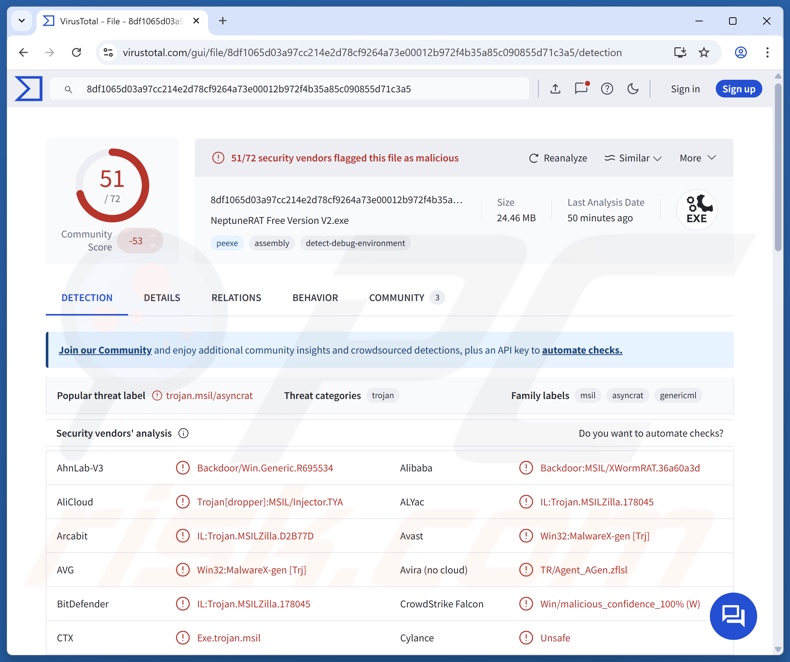

| Nazwy wykrywania | Avast (Win32:MalwareX-gen [Misc]), Combo Cleaner (IL:Trojan.MSILZilla.178045), ESET-NOD32 (A Variant Of MSIL/Agent_AGen.COG), Kaspersky (HEUR:Trojan-Spy.MSIL.Neptune.gen), Microsoft (Backdoor:MSIL/XWormRAT!pz), Pełna lista wykryć (VirusTotal) |

| Objawy | Trojany ukradkiem infiltrują komputery i pozostają ciche, więc żadne objawy nie są wyraźnie widoczne na zainfekowanym komputerze. Neptune może jednak działać jako oprogramowanie ransomware, w związku z czym mogą wystąpić następujące objawy - wcześniej działające pliki są niedostępne i mają inne rozszerzenie, tworzona jest notatka z żądaniem okupu, cyberprzestępcy żądają okupu za odszyfrowanie. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy online, inżynieria społeczna, "pęknięcia" oprogramowania. |

| Szkody | Skradzione hasła i informacje bankowe, kradzież tożsamości, komputer ofiary dodany do botnetu, wszystkie pliki są zaszyfrowane i nie można ich otworzyć bez zapłacenia okupu, system operacyjny przestaje działać. |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Przykłady trojanów zdalnego dostępu

Lilith, Triton, Bee, I2PRAT, StilachiRAT, NonEuclid i SwaetRAT to tylko niektóre z naszych najnowszych artykułów na temat trojanów zdalnego dostępu. RAT-y są zwykle niezwykle wielofunkcyjne - jednak nawet jeśli złośliwe oprogramowanie ma ograniczony zakres możliwości, stanowi poważne zagrożenie dla bezpieczeństwa urządzenia/użytkownika. Dlatego wszystkie zagrożenia muszą być eliminowane natychmiast po wykryciu.

Jak Neptune przeniknął do mojego komputera?

W momencie przeprowadzania badań twórcy Neptune RAT intensywnie promowali go za pośrednictwem GitHub, Telegram i YouTube. Deweloperzy oferują tego trojana za darmo, ale wydają się sugerować, że istnieje bardziej wyrafinowana wersja, którą można kupić. W związku z tym sposób dystrybucji tego złośliwego oprogramowania może zależeć od cyberprzestępców używających go w danym momencie (tj. metody mogą się różnić w zależności od ataku).

Złośliwe oprogramowanie rozprzestrzenia się głównie przy użyciu taktyk phishingowych i socjotechnicznych. Oprogramowanie to jest zazwyczaj ukryte lub dołączone do zwykłej zawartości. Wirusowe pliki występują w różnych formatach, np. pliki wykonywalne (.exe, .run itp.), archiwa (ZIP, RAR itp.), dokumenty (PDF, Microsoft Office, Microsoft OneNote itp.), JavaScript itp.

Najbardziej rozpowszechnione techniki rozprzestrzeniania się obejmują: trojany typu backdoor/loader, pobieranie drive-by (ukradkowe/zwodnicze), złośliwe reklamy, złośliwe załączniki/linki w spamie (np. wiadomości e-mail, DM/PM, posty w mediach społecznościowych itp.), oszustwa internetowe, podejrzane źródła pobierania (np. witryny z freeware i darmowym hostingiem plików, sieci udostępniania Peer-to-Peer itp.), nielegalne narzędzia do aktywacji programów ("cracks") i fałszywe aktualizacje.

Co więcej, niektóre złośliwe programy mogą samodzielnie rozprzestrzeniać się za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej (np. zewnętrznych dysków twardych, pamięci flash USB itp.).

Jak uniknąć instalacji złośliwego oprogramowania?

Zdecydowanie zalecamy pobieranie tylko z oficjalnych i godnych zaufania kanałów. Wszystkie programy muszą być aktywowane i aktualizowane przy użyciu funkcji/narzędzi dostarczanych przez legalnych deweloperów, ponieważ nielegalne narzędzia aktywacyjne ("cracki") i aktualizacje innych firm mogą zawierać złośliwe oprogramowanie.

Innym zaleceniem jest zachowanie czujności podczas przeglądania, ponieważ oszukańcze i niebezpieczne treści online zwykle wydają się autentyczne i nieszkodliwe. Do przychodzących e-maili i innych wiadomości należy podchodzić ostrożnie. Nie wolno otwierać załączników ani linków znajdujących się w podejrzanych/nieprawidłowych wiadomościach, ponieważ mogą one być złośliwe.

Musimy podkreślić znaczenie posiadania zainstalowanego i aktualizowanego renomowanego programu antywirusowego. Oprogramowanie zabezpieczające musi być używane do regularnego skanowania systemu i usuwania zagrożeń i problemów. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania za pomocą Combo Cleaner, aby automatycznie wyeliminować infiltrowane złośliwe oprogramowanie.

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Czym jest Neptun?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania Neptune.

- KROK 2. Sprawdź, czy komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem - zwykle najlepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Do usunięcia tego złośliwego oprogramowania zalecamy użycie Combo Cleaner.

Jeśli chcesz usunąć złośliwe oprogramowanie ręcznie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które próbujesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą menedżera zadań , i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś kontynuować te kroki:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

Użytkownicy systemów Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcji zaawansowanych systemu Windows, a następnie wybierz z listy Tryb awaryjny z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci - przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, w otwartym oknie "Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie i przejdzie do menu "Zaawansowane opcje uruchamiania". Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij "Ustawienia uruchamiania".

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie na ekranie ustawień startowych. Naciśnij klawisz F5, aby uruchomić system w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 8 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij "Uruchom ponownie", przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij "Rozwiązywanie problemów", a następnie wybierz "Opcje zaawansowane".

W menu opcji zaawansowanych wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie". W następnym oknie należy kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 10 w "Trybie awaryjnym z obsługą sieci":

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Powinieneś zapisać jego pełną ścieżkę i nazwę. Należy pamiętać, że niektóre złośliwe oprogramowanie ukrywa nazwy procesów pod legalnymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy nad jego nazwą i wybierz "Usuń".

Po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (gwarantuje to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Pamiętaj, aby włączyć ukryte pliki i foldery przed kontynuowaniem. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, usuń go.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych kroków powinno usunąć złośliwe oprogramowanie z komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Jeśli nie masz takich umiejętności, pozostaw usuwanie złośliwego oprogramowania programom antywirusowym i anty-malware.

Te kroki mogą nie zadziałać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze najlepiej jest zapobiegać infekcjom niż później próbować usunąć złośliwe oprogramowanie. Aby zapewnić bezpieczeństwo komputera, należy instalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego. Aby upewnić się, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy przeskanowanie go za pomocą Combo Cleaner.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany złośliwym oprogramowaniem Neptune, czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Usuwanie złośliwego oprogramowania rzadko wymaga formatowania.

Jakie są największe zagrożenia powodowane przez złośliwe oprogramowanie Neptune?

Zagrożenia związane z infekcją zależą od możliwości programu i sposobu działania cyberprzestępców. Neptune to trojan zdalnego dostępu o różnych możliwościach - umożliwiający zdalną kontrolę nad urządzeniami, wykradający hasła i inne poufne dane, działający jako ransomware, szpiegujący, niszczący systemy itp. To złośliwe oprogramowanie może powodować liczne infekcje systemu, utratę danych, poważne problemy z prywatnością, straty finansowe i kradzież tożsamości.

Jaki jest cel złośliwego oprogramowania Neptune?

Złośliwe oprogramowanie jest wykorzystywane głównie w celach zarobkowych. Cyberprzestępcy mogą również wykorzystywać złośliwe oprogramowanie do rozrywki, realizacji osobistych urazów, zakłócania procesów (np. witryn, usług, firm itp.), angażowania się w haktywizm i przeprowadzania ataków motywowanych politycznie/geopolitycznie.

W jaki sposób złośliwe oprogramowanie Neptune przeniknęło do mojego komputera?

Złośliwe oprogramowanie rozprzestrzenia się głównie poprzez pobieranie drive-by download, trojany, oszustwa internetowe, wiadomości e-mail/wiadomości spamowe, złośliwe reklamy, niezaufane kanały pobierania (np. witryny z bezpłatnym oprogramowaniem i darmowymi plikami, sieci udostępniania Peer-to-Peer itp.), nielegalne narzędzia do aktywacji oprogramowania ("cracks") i fałszywe aktualizacje. Ponadto niektóre złośliwe programy mogą rozprzestrzeniać się samodzielnie za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Combo Cleaner może skanować komputery i eliminować wszelkiego rodzaju zagrożenia. Jest w stanie wykryć i usunąć większość znanych infekcji złośliwym oprogramowaniem. Pamiętaj, że wykonanie pełnego skanowania systemu jest niezbędne, ponieważ zaawansowane złośliwe programy mają tendencję do ukrywania się głęboko w systemach.

▼ Pokaż dyskusję