Narzędzia usuwania wirusów i spyware. lnstrukcje deinstalacji

Instrukcje usuwania ransomware Purge

Czym jest Purge?

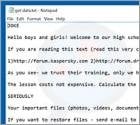

Purge to wirus typu ransomware, który szyfruje pliki przy użyciu algorytmu szyfrowania RSA. Podczas szyfrowania Purge dołącza do nazwy każdego zaszyfrowanego pliku rozszerzenie ".purge" (na przykład nazwa "przykład.jpg" została zmieniona na "przykład.jpg.purge"). Inne ransomware pochodzące z tej samej rodziny, używają rozszerzeń .nazarbayev, .lovewindows, .orgasm, .dcrptme, .gurdian-decrypt@india.com.ps4, .decryptallfiles@india.com, .SGood, .grapn206@india.com, .brute3389@india.com, .x3m, .MK, .exploit, .duhust, .ACRYPT, .zendrz, .UCRYPT, .bahij2@india.com.huyred, .orgasm@india.com, .decryptallfiles3@india.com, .zendr2, .siri-down@india.com, .GSupport3, .raid15, .blackblock, .kyra, .@@@, .cantread, .strike, .gsupport, .globe, .blt, .encrypted i .raid10. Po udanym szyfrowaniu Purge otwiera plik "How to restore files.hta" z wiadomością z żądaniem okupu.

Instrukcje usuwania przekierowania searchincognito.com

Czym jest searchincognito.com?

Searchincognito.com obiecuje umożliwić użytkownikom prywatne przeszukiwanie Internetu. Na pierwszy rzut oka funkcja ta może wydawać się uzasadniona i użyteczna, jednak deweloperzy promują searchincognito.com użyciu zwodniczych 'instalatorów' oprogramowania, używanych do modyfikacji ustawień przeglądarki bez zgody użytkownika. Ponadto, chociaż searchincognito.com obiecuje chronić prywatność, strona ta nieustannie monitoruje aktywność przeglądania Internetu przez użytkowników.

Instrukcje usuwania ransomware Nuke

Czym jest Nuke?

Nowo odkryte ransomware typu malware, Nuke jest zaprojektowane, aby szyfrować większość przechowywanych danych przy użyciu szyfrowania RSA. Podczas szyfrowania Nuke zmienia nazwy plików przy użyciu losowo wybranych znaków i dołącza do nich rozszerzenie ".0x5bm". Przykład zaszyfrowanego pliku: "bafd0lln90azb8g22.0x5bm". Gdy dane są zaszyfrowane, Nuke generuje dwa pliki z żądaniem okupu "!!_RECOVERY_instructions_!!.html" i "!!_RECOVERY_instructions_!!.txt" oraz zmienia tapetę pulpitu.

Jak wyeliminować przekierowania przeglądarki do footybase.com?

Czym jest footybase.com?

footybase.com to fałszywa wyszukiwarka internetowa, identyczna z climbon.top, searchqq.com, ttczmd.com i wieloma innymi nieuczciwymi stronami. Fałszywie obiecując generowanie lepszych wyników wyszukiwania, footybase.com próbuje sprawiać wrażenie uzasadnionej. W rzeczywistości strona ta jest promowana przy użyciu fałszywych programów do pobierania oprogramowania/instalatorów, które porywają przeglądarki internetowe i modyfikują różne opcje bez zgody użytkownika. Ponadto footybase.com zapisuje różne informacje związane z aktywnością przeglądania Internetu przez użytkowników.

Instrukcje usuwania ransomware help_dcfile

Czym jest help_dcfile?

Help_dcfile to ransomware przeznaczone do szyfrowania plików za pomocą szyfrowania asymetrycznego. Podczas szyfrowania help_dcfile modyfikuje nazwy zaszyfrowanych plików przy użyciu wzoru "10_losowych_znaków.xxx". Na przykład nazwa "sample.jpg" może zostać zmieniona na "Kf4lAyhpGm.xxx". Gdy pliki zostaną zaszyfrowane, help_dcfile otwiera okno i tworzy plik tekstowy ("help_dcfile.txt", umieszczony na pulpicie), oba zawierające wiadomość z żądaniem okupu.

Instrukcje usuwania ransomware Unblockupc

Czym jest Unblockupc?

Unblockupc to ransomware typu malware, które potajemnie infiltruje system i szyfruje pliki przy użyciu szyfrowania AES-128. W przeciwieństwie do innych ransomware, Unblockupc nie zmienia nazwy zaszyfrowanych plików ani nie dodaje żadnego rozszerzenia. Po udanym szyfrowaniu Unblockpc generuje wiadomość z żądaniem okupu, która zawierają plik tekstowy ("Pliki encrypted.txt"), który jest umieszczony w każdym folderze zawierającym zaszyfrowane pliki oraz zmienia tapetę pulpitu.

Instrukcje usuwania ransomware Princess

Czym jest Princess?

Princess to nowo odkryty wirus typu ransomware, które szyfruje większość danych przechowywanych w zainfekowanym komputerze. Podczas szyfrowania, Princess dołącza do nazwy zainfekowanych plików losowe rozszerzenia. To jest dość rzadkie, ponieważ większość ransomware dodaje określone rozszerzenie (na przykład ".locked"), czy też zmienia nazwy plików przy użyciu różnych wzorów (np. "[5_losowych_znaków]_[12_losowych_cyfr_]_[unikalne_id]".[konkretne_rozszerzenie]"). Po udanym szyfrowaniu, Princess tworzy dwa pliki ("!_HOW_TO_RESTORE_[rozszerzenie].TXT" i "!_HOW_TO_RESTORE_[rozszerzenie].html") informujące ofiary o szyfrowaniu i umieszcza je w każdym folderze zawierającym zaszyfrowane pliki.

Instrukcje usuwania ransomware Help_you@india.com

Czym jest help_you@india.com?

Help_you@india.com to regularne malware typu ransomware, pochodzące z rodziny wirusów Purge. Wyniki badań pokazują, że help_you@india.com jest przeznaczone do szyfrowania różnych plików przechowywanych na komputerze ofiary. Podczas szyfrowania Help_you@india.com zmienia nazwy zaszyfrowanych plików za pomocą wzoru "[7_losowych_znaków].[Help_you@india.com].[17_losowych znków_i_liczb].xtbl", np. bhaYgCM.help_you@india.com.CGzp76HGV832ajfbO.xtbl). Po udanym szyfrowaniu, help_you@india.com tworzy plik "Jak przywrócić pliki.hta" (okno pop-up, które informuje o ofiary o szyfrowaniu) i umieszcza go w każdym istniejącym folderze.

Instrukcje usuwania ransomware .LOL!

What is .LOL!?

LOL to zaktualizowana wersja ransomware PGPCoder. Po infiltracji, LOL szyfruje różne typy danych przy użyciu algorytmu szyfrowania asymetrycznego. LOL jest przeznaczony do dołączania rozszerzenia ".LOL!" do nazwy każdego zaszyfrowanego pliku. Na przykład, zaszyfrowana nazwa "przykład.jpg" zostanie zmieniona na "przykład.jpg.LOL!". Gdy pliki są zaszyfrowane, LOL generuje plik tekstowy ("get data.txt") i umieszcza go w każdym folderze zawierającym zaszyfrowane pliki wraz z wiadomością wymagającą okupu.

Instrukcje usuwania ransomware Odin

Czym jest Odin?

Odin to nowa wersja ransomware Locky Cyberprzestępcy dystrybuują Odin poprzez złośliwe skrypty dołączone do Spamu. Gdy ofiara uruchamia skrypt, pobrany zostaje złośliwy plik. Następnie zostanie on zaszyfrowany i uruchomiony przy użyciu programu Windows (Rundll32.exe). Następnie ransomware rozpocznie szyfrowanie i zmianę nazw różnych typów plików (na przykład .doc, .ppt, .php, .html etc.) zapisanych na komputerze ofiary. Odin zachowuje się dokładnie tak samo jak jego poprzednia wersja (Locky). Jednak zamiast dodawania rozszerzenia ".locky" lub ".zepto", ta wersja dołącza rozszerzenie ".odin". Pliki są zmieniane za pomocą wzoru "[Victims ID]-[4 znaki]-[12 znaków].odin" (np. zaszyfrowana nazwa "przykład.jpg" zostanie zmieniona na coś w stylu "D56F3331-E80D-9E17-8D2A-1A11D40A6BD3.odin"). Po udanym szyfrowaniu, Odin tworzy trzy pliki ("_5_HOWDO_text.html", "_HOWDO_text.bmp" (ustawione jako tapeta pulpitu ofiary) oraz "_HOWDO_text.html") i umieszcza je na pulpicie ofiary.

Więcej artykułów…

Strona 479 z 575

<< pierwsza < poprzednia 471 472 473 474 475 476 477 478 479 480 następna > ostatnia >>