Narzędzia usuwania wirusów i spyware. lnstrukcje deinstalacji

Instrukcje usuwania ransomware 8lock8

Czym jest 8lock8?

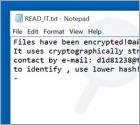

8lock8 to wirus typu ransomware, bazujący na HiddenTear (edukacyjnym ransomware open-source wydanym w sierpniu 2015). Po infiltracji systemu, 8lock8 wykorzystuje AES-256 (algorytm szyfrowania asymetrycznego) do szyfrowania różnych plików przechowywanych na komputerze ofiary. Podczas szyfrowania to ransomware zmienia nazwę każdego zaszyfrowanego pliku, dodając rozszerzenie .8lock8, co sprawia, że dość łatwo rozpoznać zainfekowane pliki. Po skutecznym szyfrowaniu, 8lock8 tworzy plik „READ_IT.txt" i umieszcza go w każdym folderze zawierającym zaszyfrowane pliki.

![Ads by [random letters]](/images/thumbnails/th-8356-ads-by-random-letters.jpg)

Instrukcje usuwania adware

Czym są ads by [random letters]?

Ads by [random letters], [random letters] Ads, Powered by [random letters] i inne podobnie oznaczone reklamy są generowane przez różne rodzaje PUP, takie jak Shopperz i Groover. Mówiąc o [random letters] tak naprawdę mówimy o tym, że słowa, którymi oznaczone są reklamy są jedynie przypadkowymi literami. Przykłady obejmują Ads by Suvpatoj,Powered by Negmirvaaiw, Powered by Triangulum, Ads by Albireo i wiele innych. Potencjalnie niechciane programy, które generują te reklamy obiecują poprawić jakość przeglądania stron internetowych przez użytkowników. Jednak prawda jest taka, że te aplikacje są sklasyfikowane jako adware. Nie tylko infiltrują system bez zgody użytkowników i generują uciążliwe reklamy, ale także zbierają różne informacje związane z aktywnością przeglądania stron internetowych przez użytkowników.

Instrukcje usuwania ransomware MISCHA

Czym jest MISCHA?

Stworzone przez twórców Petya, Mischa jest kolejnym ransomware, które infiltruje komputer ofiary, a później szyfruje pliki. Ten wirus jest rozpowszechniany za pomocą złośliwych załączników e-mail, które są często zamaskowane jako formularz o pracę. Pliki są szyfrowane za pomocą algorytmu asymetrycznego, a więc podczas szyfrowania generowane są dwa klucze (publiczny (używany do szyfrowania) i prywatny (używany do deszyfrowania). Mischa poszerza nazwy zaszyfrowanych plików o jedno z następujących rozszerzeń: .cRh8, .3P7m, .aRpt, .eQTz or.3RNu. To ransomware tworzy również pliki .txt i .html (oba o nazwie YOUR_FILES_ARE_ENCRYPTED) i umieszcza je w każdym folderze zawierającym zaszyfrowane pliki.

Instrukcje usuwania ransomware Crypren

Czym jest Crypren?

Crypren to wirus typu ransomware, które potajemnie infiltruje komputer ofiary i szyfruje przechowywane na nim pliki. Rozszerza również nazwę każdego zaszyfrowanego pliku o rozszerzenie .encrypted. Pliki te są szyfrowane za pomocą algorytmu szyfrowania asymetrycznego, co oznacza, że podczas szyfrowania generowany jest klucz publiczny (używany do szyfrowania) i prywatny (używany do deszyfrowania). Po zakończeniu szyfrowania, ransomware tworzy plik READ_THIS_TO_DECRYPT.html i umieszcza go w każdym folderze zawierającym zaszyfrowane pliki. Plik html zawiera komunikat informujący, które pliki ofiary zostały zaszyfrowane i że trzeba zapłacić okup, aby je odszyfrować.

Instrukcje usuwania ransomware CryptoHitman

Czym jest CryptoHitman?

CryptoHitman to wirus typu ransomware, które szyfruje pliki ofiary. Podczas szyfrowania CryptoHitman dodaje rozszerzenie .porno do nazwy każdego zaszyfrowanego pliku. Sprawia to, że dość łatwo określić, które pliki są zaszyfrowane. Następnie wyświetlany jest komunikat informujący, że ofiara może odzyskać te pliki wyłącznie po zapłaceniu okupu.

Instrukcje usuwania ransomware Yakes

Czym jest Yakes?

Yakes to ransomware typu malware, podobne do Salam!. Po infiltracji systemu, Yakes szyfruje różne typy plików (na przykład .doc, .ppt, .pdf itp.) przechowywanych na komputerach ofiar. Niektóre warianty tego ransomware poszerzają nazwy zaszyfrowanych plików o rozszerzenie .KEYH0LES, jednak inne nie dokonują żadnych zmian. W związku z tym często trudno jest określić, które pliki są zaszyfrowane. Po szyfrowaniu wyświetlony zostaje komunikat o żądaniu okupu.

Instrukcje usuwania ClearScreen Player

Czym jest ClearScreen Player?

ClearScreen Player to zwodnicza aplikacja, identyczna z NowUSeeIt Player i Playthru Player. Twórcy twierdzą, że ClearScreen Player pozwala użytkownikom odtwarzać filmy bezpośrednio z komputera bez użycia przeglądarki - "ClearScreen Player jest oparty na jednym prostym, ale genialnym pomyśle: przyjemnym oglądaniu filmów online - bez przeglądarki". Na pierwszy rzut oka funkcjonalność ta wydaje się całkowicie właściwa. Jednak prawdą jest, że ClearScreen Player jest właściwie sklasyfikowany jako potencjalnie niechciany program (PUP), jak również adware. PUP ten nie tylko infiltruje system bez pytania o pozwolenie użytkowników, ale także stale śledzi aktywność przeglądania Internetu i dostarcza natrętne reklamy w Internecie.

Instrukcje usuwania Stack Player

Czym jest Stack Player?

Stack Player to potencjalnie niechciany program, który rzekomo pozwala użytkownikom oglądać filmy online bezpośrednio z pulpitu - "Stack Player jest oparty na jednym prostym, ale genialnym pomyśle: przyjemnym oglądaniu filmów online - bez przeglądarki!". Wielu użytkowników uważa, że ta aplikacja jest właściwa i poręczna. Niemniej jednak, jest ona faktycznie uznana za potencjalnie niechciany program (PUP), jak również adware. Istnieją trzy główne powody tych negatywnych skojarzeń - podstępna instalacja bez zgody użytkowników, śledzenie aktywności przeglądania stron internetowych przez użytkowników i wyświetlanie natrętnych reklam internetowych.

Instrukcje usuwania ransomware TrueCrypt

Czym jest TrueCrypt?

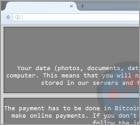

TrueCrypt to kolejna infekcja ransomware, która infiltruje systemy, a następnie szyfruje zapisane pliki. Typy plików obierane za cel to m.in. .rar, .7zip, .php, doc., .pdf i wiele innych. Podczas szyfrowania TrueCrypt dodaje rozszerzenie .enc do każdego zainfekowanego pliku. To ransomware wykorzystuje szyfrowanie AES-256, a tym samym w trakcie procesu szyfrowania generowany jest klucz publiczny (szyfrowania) i prywatny (deszyfrowania). Dlatego pliki mogą zostać przywrócone podobno tylko za pomocą klucza prywatnego, który jest przechowywany na serwerach kontroli i dowodzenia C&C (Command & Control) zarządzanych przez cyberprzestępców. Aby otrzymać ten klucz, ofiary muszą zapłacić okup.

Instrukcje usuwania ransomware Samsam

Czym jest Samsam?

Samsam to ransomware wysokiego ryzyka przeznaczone do infekowania niezabezpieczonych serwerów i szyfrowania plików przechowywanych na komputerach w sieci na zainfekowanym serwerze. To ransomware jest rozprowadzane ręcznie. Samsam dołącza do nazwy każdego zaszyfrowanego pliku jedno z następujących rozszerzeń: .encryptedAES, .encryptedRSA, .encedRSA, .justbtcwillhelpyou, .btcbtcbtc lub .btc-help-you - zależy ono od wersji ransomware. Samsam wykorzystuje algorytm szyfrowania asymetrycznego RSA-2048, a więc w czasie szyfrowania generowane są dwa klucze (publiczny i prywatny) – publiczny do zaszyfrowania, a prywatny do odszyfrowania. Cyberprzestępcy żądają zapłaty okupu w zamian za klucz prywatny. Przywrócenie plików bez tego klucza jest niemożliwe. Po zaszyfrowaniu plików, Samsam automatycznie odinstalowuje się z komputera ofiary.

Więcej artykułów…

Strona 485 z 575

<< pierwsza < poprzednia 481 482 483 484 485 486 487 488 489 490 następna > ostatnia >>