Wirus ransomware LockBit (.lockbit) Mac – opcje usuwania i odszyfrowania

![]() Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Czym jest ransomware LockBit?

LockBit to nazwa ransomware atakującego systemy operacyjne Mac (OS). Jest ono powiązane z gangiem ransomware LockBit – twórcami LockBit, LockBit 2.0, LockBit 3.0 i różnych innych wariantów. Wspomniane malware atakuje serwery Windows, Linux i VMware ESXi.

W chwili pisania tego tekstu LockBit (Mac) jest pierwszym znanym ransomware na system MacOS opracowanym przez duży gang cyberprzestępczy. Jednak próbka, którą zbadaliśmy, jest nadal w fazie rozwoju i została dopuszczona do testów.

Zwykle ransomware działa poprzez szyfrowanie plików ofiar w celu zażądania zapłaty za ich odszyfrowanie. Jest mało prawdopodobne, aby ta wersja LockBit spełniała swoje zadanie. Po pierwsze, jego nieprawidłowa sygnatura jest wykrywana jako niezaufana przez systemy operacyjne, a ransomware ma tendencję do zawieszania się po ręcznym uruchomieniu. Chociaż należy wspomnieć, że potencjalne przyszłe warianty mogą być zdolne do skutecznego szyfrowania urządzeń Mac.

Przegląd ransomware LockBit

Badany wariant LockBit jest przeznaczony dla urządzeń działających na Apple Silicon, ale można go również uruchomić na starszych wersjach. Zgodnie z analizą przeprowadzoną przez Objective-See, LockBit wykorzystuje kod wersji Linuksa skompilowany dla komputerów Mac. Zawiera również artefakty wersji Windows ransomware, które są całkowicie nieistotne dla systemów Mac OS.

Biorąc pod uwagę, że ten złośliwy program był pierwszym ransomware dla komputerów Mac z dużego gangu ransomware i jego wadliwym projektem – oczywiste jest, że ta wersja LockBit została udostępniona do celów testowych.

Nawet notatka z żądaniem okupu („!!!-Restore-My-Files-!!!.txt") utworzona przez pomyślne wykonanie tego malware – zawiera ogólny tekst, który byłby odpowiedni dla firm atakujących ransomware i zdolnych do eksfiltracji danych (np. celów podwójnego wymuszenia), czego ten wariant nie jest w stanie zrobić.

To ransomware obecnie stanowi niewielkie lub żadne zagrożenie dla użytkowników komputerów Mac. Systemy operacyjne Mac wykrywają nieprawidłową sygnaturę malware i wyświetlają ostrzeżenia lub po prostu nie są w stanie otworzyć zainfekowanego pliku.

Użytkownicy mogą ręcznie uruchomić plik, a tym samym uruchomić proces szyfrowania LockBit, co spowoduje zaszyfrowanie danych i dołączenie rozszerzenia „.lockbit" do nazw zainfekowanych plików (np. „1.jpg" pojawi się jako „1.jpg.lockbit", „3.png" jako „3.png.lockbit" itp.). Jednak podczas naszej analizy i działań badawczych podejmowanych przez innych analityków ransomware zwykle ulegało awarii z powodu wadliwego kodu.

Dlatego chociaż ransomware może skutecznie szyfrować dane – jest mało prawdopodobne, aby miało to miejsce w jego obecnej wersji. Chociaż poważne wady tego wariantu mogą zostać naprawione w przyszłych wersjach, co oznacza, że późniejsze wersje mogą być zdolne do szyfrowania urządzeń ofiar.

Dobrze zaprojektowane ransomware jest bardzo niebezpieczne. Pliki zaszyfrowane przez takie złośliwe oprogramowanie nie mogą zostać odszyfrowane bez ingerencji atakujących. Jednak zdecydowanie odradza się spełnianie żądań okupu, ponieważ odzyskanie danych nie jest gwarantowane (cyberprzestępcy często nie wysyłają kluczy/oprogramowania do odszyfrowania), a płacenie również wspiera tę nielegalną działalność.

Ogólna rada dotycząca zapewnienia bezpieczeństwa danych polega na przechowywaniu kopii zapasowych w wielu różnych lokalizacjach (np. zdalnych serwerach, odłączonych urządzeniach pamięci masowej itp.).

| Nazwa | Wirus LockBit |

| Typ zagrożenia | Złośliwe oprogramowanie Mac, wirus Mac, oprogramowanie ransomware, wirus kryptograficzny, narzędzie blokowania plików |

| Rozszerzenie zaszyfrowanych plików | .lockbit |

| Wiadomość z żądaniem okupu | !!!-Restore-My-Files-!!!.txt |

| Dostępne bezpłatne narzędzie do odszyfrowania? | Nie (sprawdź witrynę projektu No More Ransom) |

| Kontakt z cyberprzestępcami | Witryny sieci Tor |

| Nazwy wykrycia | Avast (Multi:Filecoder-X [Ransom]), Ikarus (Win32.Outbreak), Kaspersky (HEUR:Trojan-Ransom.OSX.Agent.gen), TrendMicro (Ransom.MacOS.LOCKBIT.YXDDPZ), ZoneAlarm by Check Point (HEUR:Trojan-Ransom.OSX.Agent.gen), Pełna lista wykrycia (VirusTotal) |

| Objawy | Nie można otworzyć plików przechowywanych na komputerze, wcześniej działające pliki mają teraz inne rozszerzenie (na przykład 1.jpg.locked). Na pulpicie wyświetlana jest wiadomość z żądaniem okupu. Cyberprzestępcy żądają zapłaty okupu (zwykle w bitcoinach) za odblokowanie plików. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, strony z torrentami, złośliwe reklamy. |

| Zniszczenie | Wszystkie pliki są zaszyfrowane i nie można ich otworzyć bez zapłacenia okupu. Wraz z infekcją ransomware mogą zostać zainstalowane dodatkowe trojany kradnące hasła i infekcje złośliwym oprogramowaniem. |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Przykłady malware Mac

Przeanalizowaliśmy niezliczone szkodliwe programy atakujące systemy Mac OS, a MacStealer, GIMMICK, DazzleSpy, SysJoker – to tylko kilka ich przykładów. EvilQuest to ransomware specyficzne dla komputerów Mac.

Złośliwe oprogramowanie może mieć wiele różnych celów, od szyfrowania plików po kradzież danych. Podczas gdy ransomware działa praktycznie tak samo przez cały czas (tj. szyfruje dane i żąda zapłaty), programy te mają między sobą dwie znaczące różnice. Mogą używać różnych algorytmów szyfrowania (symetrycznych lub asymetrycznych) i żądać okupów o różnej wysokości.

Jednak niezależnie od tego, jak działa złośliwe oprogramowanie – jego obecność w systemie zagraża integralności urządzenia i bezpieczeństwu użytkownika. Dlatego wszystkie zagrożenia muszą zostać usunięte natychmiast po wykryciu.

Jak ransomware zainfekowało mój komputer?

Złośliwe oprogramowanie jest dystrybuowane głównie przy użyciu taktyk phishingu i socjotechniki. Zwykle jest zamaskowane lub dołączane do zwykłych programów/mediów. Złośliwe pliki mogą mieć różne formaty, a po otwarciu infekować urządzenia.

Do najczęściej stosowanych metod dystrybucji należą: potajemne/zwodnicze pobrania, złośliwe załączniki lub łącza w e-mailach/wiadomościach spamowych, oszustwa internetowe, podejrzane źródła pobierania (np. witryny z freeware i bezpłatnym hostingiem plików, peer-to-peer) udostępniania sieci itp.), pirackiego oprogramowania i narzędzi do nielegalnej aktywacji programów („łamania" zabezpieczeń) oraz fałszywych aktualizacji.

Jak ochronić się przed infekcjami ransomware?

Zdecydowanie zalecamy zachowanie ostrożności podczas przeglądania sieci, ponieważ oszukańcze i złośliwe treści online zwykle wydają się uzasadnione i nieszkodliwe. Tę samą czujność należy rozszerzyć na przychodzące e-maile i inne wiadomości. Załączniki lub linki znalezione w podejrzanej/nieistotnej poczcie nie mogą być otwierane, ponieważ mogą być zaraźliwe.

Ponadto wszystkie pobrania muszą być wykonywane z oficjalnych i zweryfikowanych kanałów. Równie ważne jest aktywowanie i aktualizowanie oprogramowania przy użyciu oryginalnych funkcji/narzędzi, ponieważ te nabyte ze źródeł zewnętrznych mogą zawierać złośliwe oprogramowanie.

Musimy podkreślić, że posiadanie zainstalowanego i regularnie aktualizowanego renomowanego programu antywirusowego jest niezbędne dla bezpieczeństwa urządzenia/użytkownika. Programy bezpieczeństwa muszą być używane do regularnego skanowania systemu i usuwania wykrytych zagrożeń. Jeśli twój komputer jest już zainfekowany LockBit, zalecamy wykonanie skanowania za pomocą Combo Cleaner, aby automatycznie usunąć to ransomware.

Zrzut ekranu notatki z żądaniem okupu ransomware LockBit ("!!!-Restore-My-Files-!!!.txt"):

Tekst prezentowany w tej wiadomości:

~~~ LockBit 3.0 the world's fastest and most stable ransomware from 2019~~~

>>>>> Your data is stolen and encrypted.

If you don't pay the ransom, the data will be published on our TOR darknet sites. Keep in mind that once your data appears on our leak site, it could be bought by your competitors at any second, so don't hesitate for a long time. The sooner you pay the ransom, the sooner your company will be safe.

Tor Browser Links:

-

Links for normal browser:

-

...

>>>> Very important! For those who have cyber insurance against ransomware attacks.

Insurance companies require you to keep your insurance information secret, this is to never pay the maximum amount specified in the contract or to pay nothing at all, disrupting negotiations. The insurance company will try to derail negotiations in any way they can so that they can later argue that you will be denied coverage because your insurance does not cover the ransom amount. For example your company is insured for 10 million dollars, while negotiating with your insurance agent about the ransom he will offer us the lowest possible amount, for example 100 thousand dollars, we will refuse the paltry amount and ask for example the amount of 15 million dollars, the insurance agent will never offer us the top threshold of your insurance of 10 million dollars. He will do anything to derail negotiations and refuse to pay us out completely and leave you alone with your problem. If you told us anonymously that your company was insured for $10 million and other important details regarding insurance coverage, we

>>>>> If you do not pay the ransom, we will attack your company again in the future.

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Czym jest "LockBit"?

- KROK 1. Usuwanie plików i folderów powiązanych z PUA z OSX.

- KROK 2. Usuwanie zwodniczych rozszerzeń z Safari.

- KROK 3. Usuwanie zwodniczych dodatków z Google Chrome.

- KROK 4. Usuwanie potencjalnie niechcianych wtyczek z Mozilla Firefox.

Usuwanie potencjalnie niechcianych aplikacji:

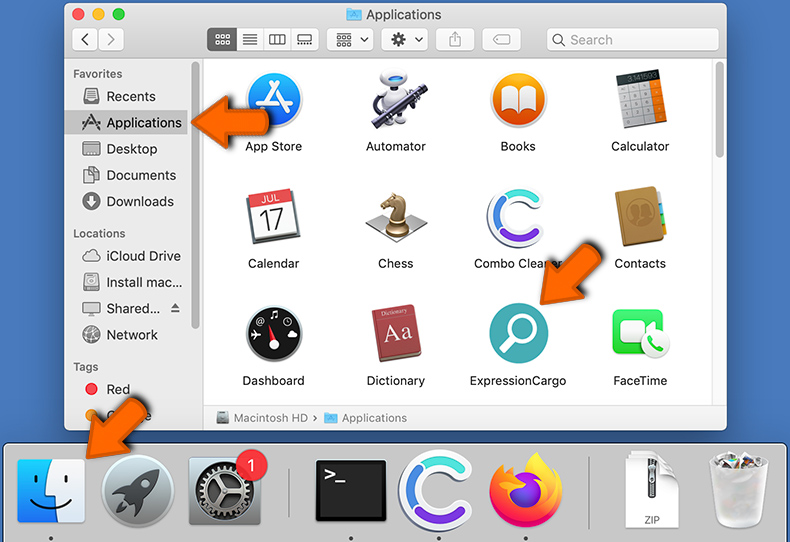

Usuwanie potencjalnie niechcianych aplikacji z twojego folderu „Aplikacje":

Kliknij ikonę Finder. W oknie Finder wybierz „Aplikacje". W folderze aplikacji poszukaj „MPlayerX", „NicePlayer" lub innych podejrzanych aplikacji i przeciągnij je do Kosza. Po usunięciu potencjalnie niechcianych aplikacji, które powodują reklamy online, przeskanuj komputer Mac pod kątem wszelkich pozostałych niepożądanych składników.

Usuwanie plików i folderów powiązanych z wirus lockbit:

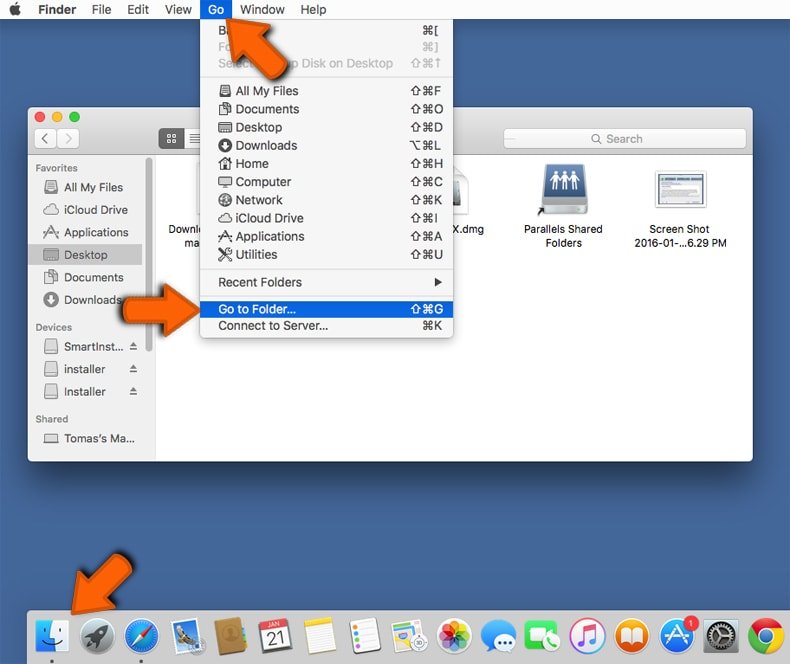

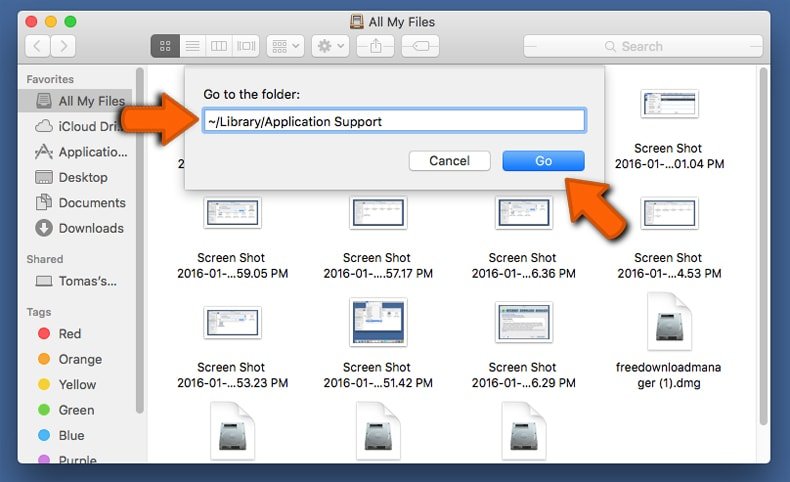

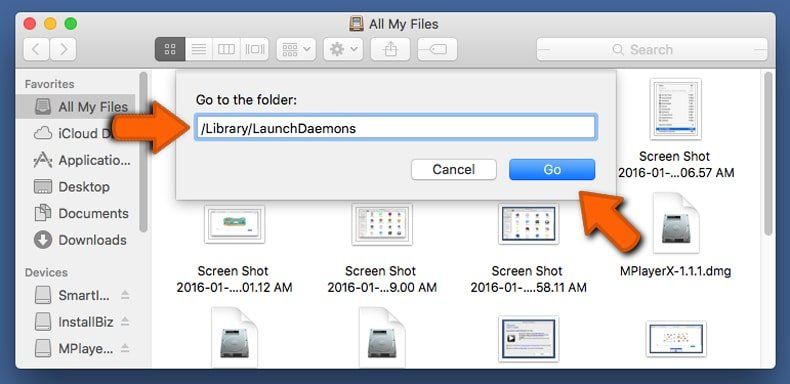

Kliknij ikonę Finder na pasku menu, wybierz Idź i kliknij Idź do Folderu...

Poszukaj plików wygenerowanych przez adware w folderze /Library/LaunchAgents:

Poszukaj plików wygenerowanych przez adware w folderze /Library/LaunchAgents:

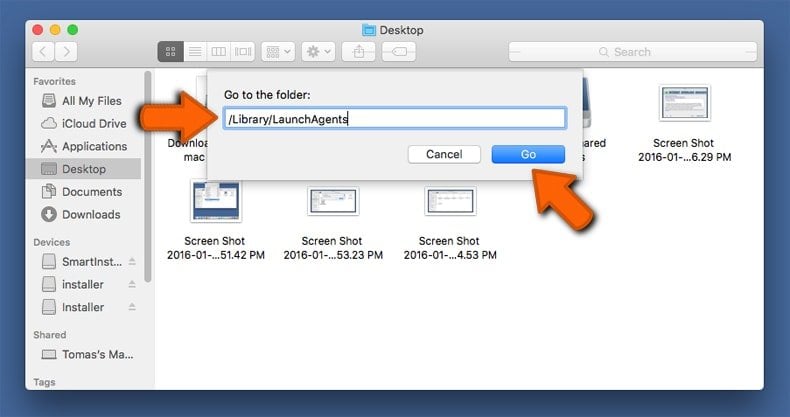

W pasku Przejdź do Folderu... wpisz: /Library/LaunchAgents

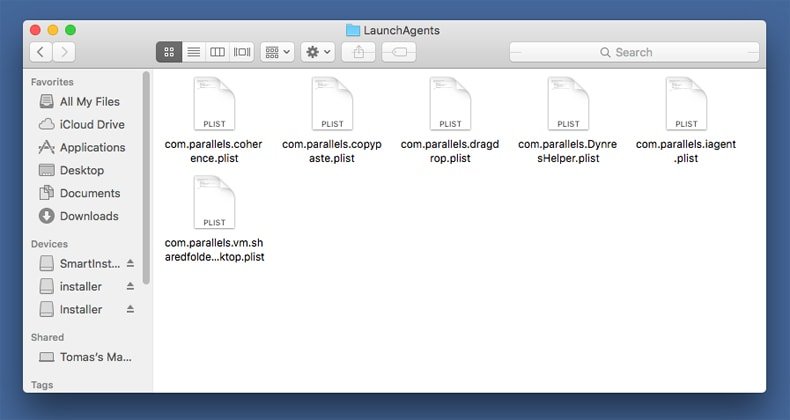

W folderze "LaunchAgents" poszukaj wszelkich ostatnio dodanych i podejrzanych plików oraz przenieś je do Kosza. Przykłady plików wygenerowanych przez adware - "installmac.AppRemoval.plist", "myppes.download.plist", "mykotlerino.ltvbit.plist", "kuklorest.update.plist" itd. Adware powszechnie instaluje wiele plików z tym samym rozszerzeniem.

W folderze "LaunchAgents" poszukaj wszelkich ostatnio dodanych i podejrzanych plików oraz przenieś je do Kosza. Przykłady plików wygenerowanych przez adware - "installmac.AppRemoval.plist", "myppes.download.plist", "mykotlerino.ltvbit.plist", "kuklorest.update.plist" itd. Adware powszechnie instaluje wiele plików z tym samym rozszerzeniem.

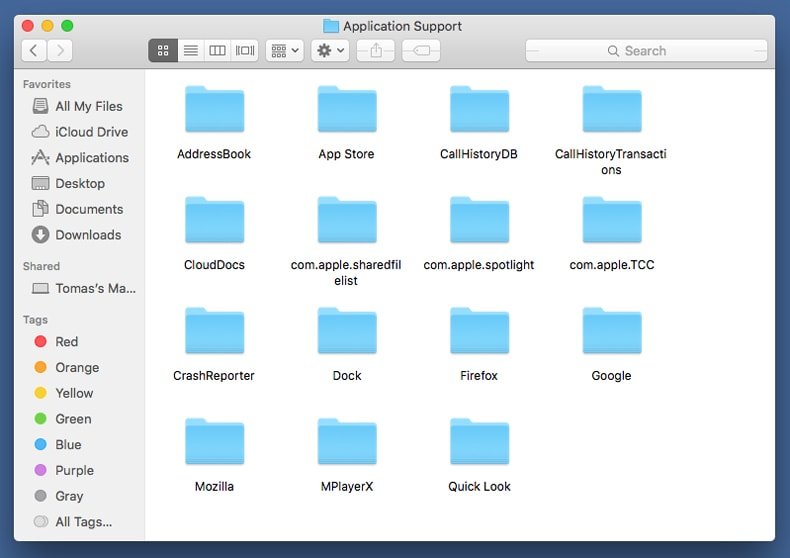

Poszukaj plików wygenerowanych przez adware w folderze /Library/Application Support:

Poszukaj plików wygenerowanych przez adware w folderze /Library/Application Support:

W pasku Przejdź do Folderu... wpisz: /Library/Application Support

W folderze "Application Support" sprawdź wszelkie ostatnio dodane i podejrzane foldery. Przykładowo "MplayerX" lub "NicePlayer" oraz przenieś te foldery do Kosza..

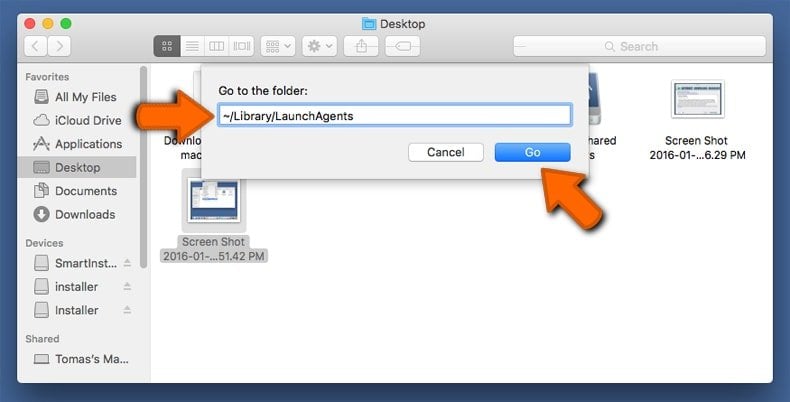

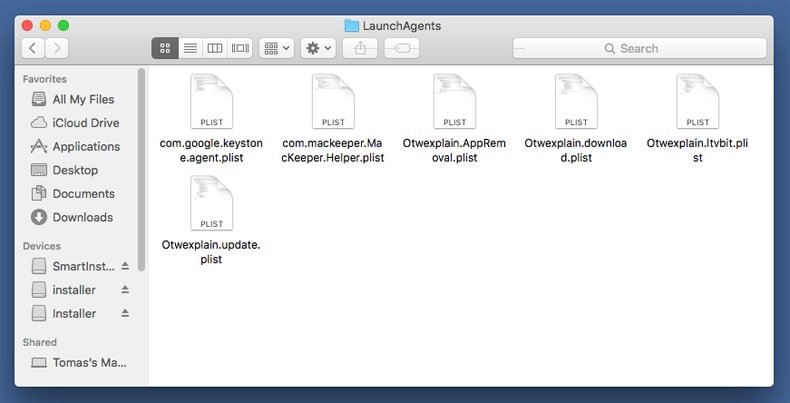

Poszukaj plików wygenerowanych przez adware w folderze ~/Library/LaunchAgents:

Poszukaj plików wygenerowanych przez adware w folderze ~/Library/LaunchAgents:

W pasku Przejdź do Folderu... i wpisz: ~/Library/LaunchAgents

W folderze "LaunchAgents" poszukaj wszelkich ostatnio dodanych i podejrzanych plików oraz przenieś je do Kosza. Przykłady plików wygenerowanych przez adware - "installmac.AppRemoval.plist", "myppes.download.plist", "mykotlerino.ltvbit.plist", "kuklorest.update.plist" itp. Adware powszechnie instaluje szereg plików z tym samym rozszerzeniem.

Poszukaj plików wygenerowanych przez adware w folderze /Library/LaunchDaemons:

Poszukaj plików wygenerowanych przez adware w folderze /Library/LaunchDaemons:

W pasku Przejdź do Folderu... wpisz: /Library/LaunchDaemons

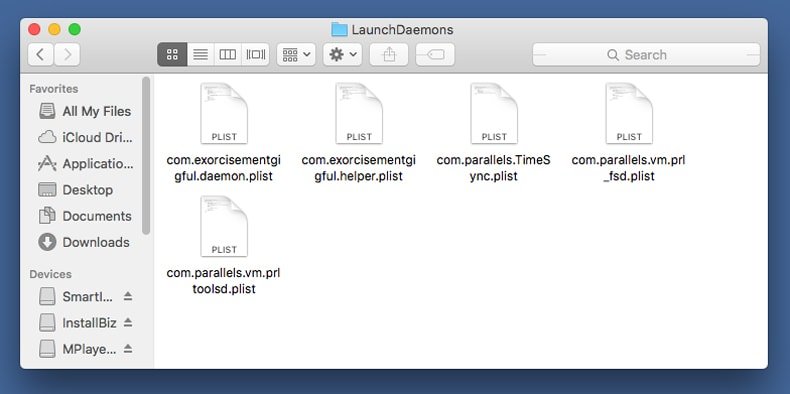

W folderze "LaunchDaemons" poszukaj wszelkich podejrzanych plików. Przykładowo: "com.aoudad.net-preferences.plist", "com.myppes.net-preferences.plist", "com.kuklorest.net-preferences.plist", "com.avickUpd.plist" itp. oraz przenieś je do Kosza.

W folderze "LaunchDaemons" poszukaj wszelkich podejrzanych plików. Przykładowo: "com.aoudad.net-preferences.plist", "com.myppes.net-preferences.plist", "com.kuklorest.net-preferences.plist", "com.avickUpd.plist" itp. oraz przenieś je do Kosza.

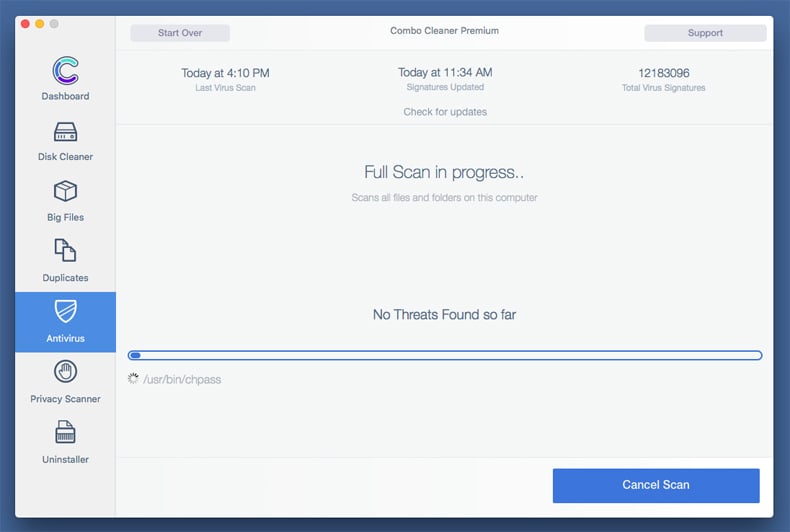

Przeskanuj swój Mac za pomocą Combo Cleaner:

Przeskanuj swój Mac za pomocą Combo Cleaner:

Jeśli wykonałeś wszystkie kroki we właściwej kolejności, twój Mac powinien być wolny od infekcji. Aby mieć pewność, że twój system nie jest zainfekowany, uruchom skanowanie przy użyciu programu Combo Cleaner Antivirus. Pobierz GO TUTAJ. Po pobraniu pliku kliknij dwukrotnie instalator combocleaner.dmg, w otwartym oknie przeciągnij i upuść ikonę Combo Cleaner na górze ikony aplikacji. Teraz otwórz starter i kliknij ikonę Combo Cleaner. Poczekaj, aż Combo Cleaner zaktualizuje bazę definicji wirusów i kliknij przycisk "Start Combo Scan" (Uruchom skanowanie Combo).

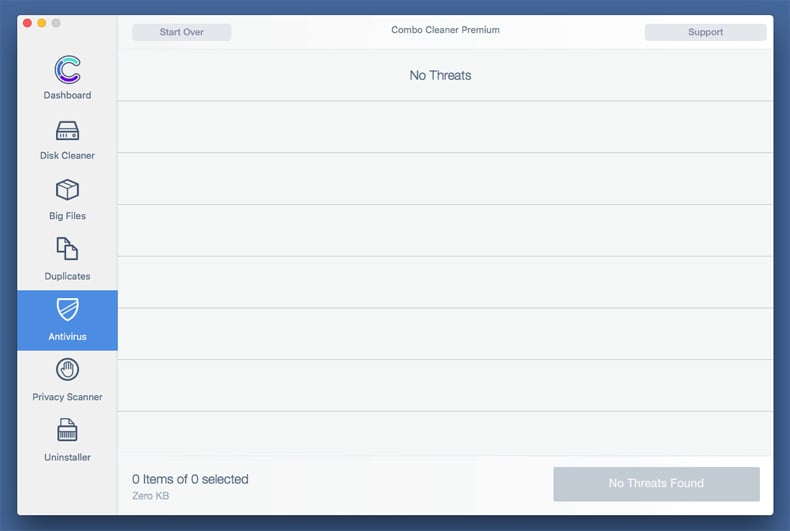

Combo Cleaner skanuje twój komputer Mac w poszukiwaniu infekcji malware. Jeśli skanowanie antywirusowe wyświetla "nie znaleziono żadnych zagrożeń" - oznacza to, że możesz kontynuować korzystanie z przewodnika usuwania. W przeciwnym razie, przed kontynuowaniem zaleca się usunięcie wszystkich wykrytych infekcji.

Po usunięciu plików i folderów wygenerowanych przez adware, kontynuuj w celu usunięcia złośliwych rozszerzeń ze swoich przeglądarek internetowych.

Usuwanie strony domowej i domyślnej wyszukiwarki wirus lockbit z przeglądarek internetowych:

Usuwanie złośliwych rozszerzeń z Safari:

Usuwanie złośliwych rozszerzeń z Safari:

Usuwanie rozszerzeń powiązanych z wirus lockbit z Safari:

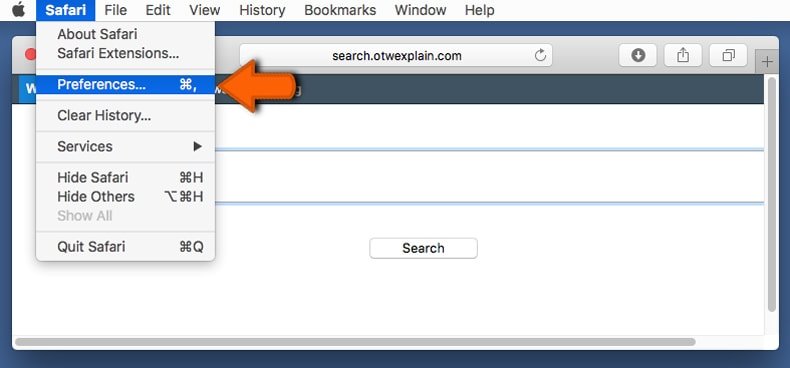

Otwórz przeglądarkę Safari. Z paska menu wybierz "Safari" i kliknij "Preferencje...".

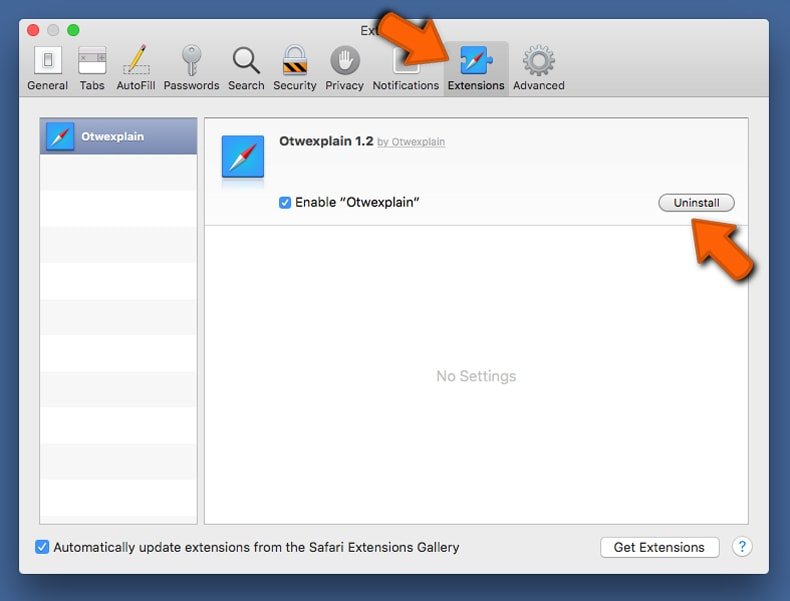

W oknie "Preferencje" wybierz zakładkę "Rozszerzenia" i poszukaj wszelkich ostatnio zainstalowanych oraz podejrzanych rozszerzeń. Po ich zlokalizowaniu kliknij znajdujących się obok każdego z nich przycisk „Odinstaluj". Pamiętaj, że możesz bezpiecznie odinstalować wszystkie rozszerzenia ze swojej przeglądarki Safari – żadne z nich nie ma zasadniczego znaczenia dla jej prawidłowego działania.

- Jeśli w dalszym ciągu masz problemy z niechcianymi przekierowaniami przeglądarki oraz niechcianymi reklamami - Przywróć Safari.

Usuwanie złośliwych wtyczek z Mozilla Firefox:

Usuwanie złośliwych wtyczek z Mozilla Firefox:

Usuwanie dodatków powiązanych z wirus lockbit z Mozilla Firefox:

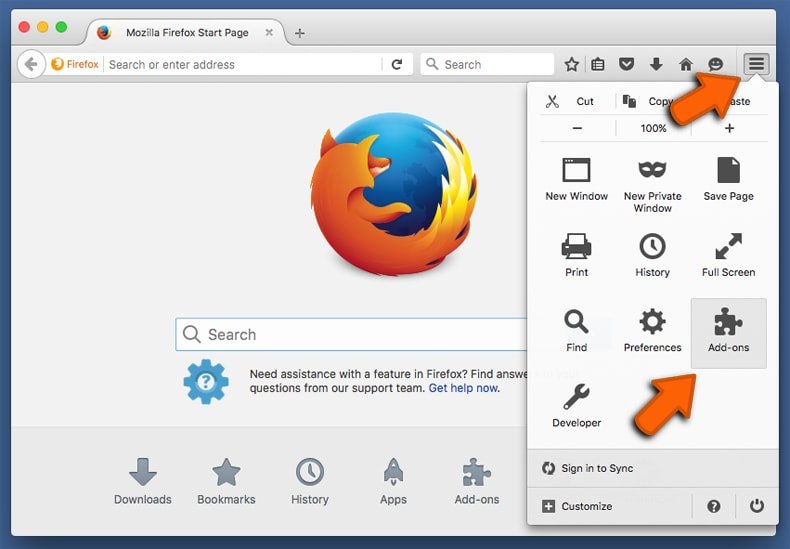

Otwórz przeglądarkę Mozilla Firefox. W prawym górnym rogu ekranu kliknij przycisk "Otwórz Menu" (trzy linie poziome). W otwartym menu wybierz "Dodatki".

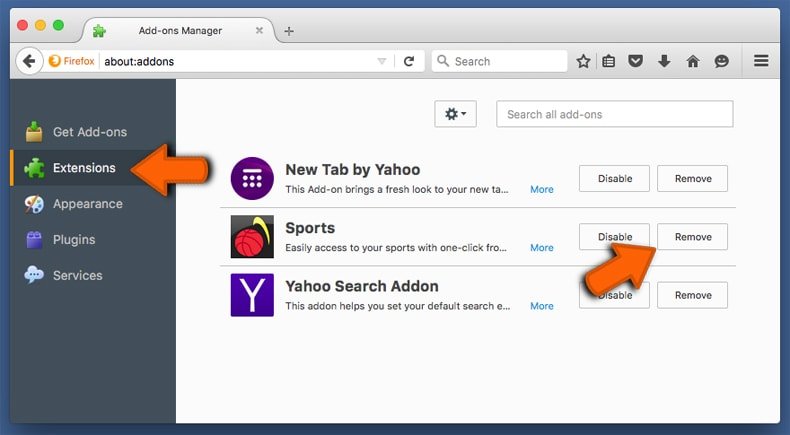

Wybierz zakładkę "Rozszerzenia" i poszukaj ostatnio zainstalowanych oraz podejrzanych dodatków. Po znalezieniu kliknij przycisk "Usuń" obok każdego z nich. Zauważ, że możesz bezpiecznie odinstalować wszystkie rozszerzenia z przeglądarki Mozilla Firefox – żadne z nich nie ma znaczącego wpływu na jej normalne działanie.

- Jeśli nadal doświadczasz problemów z przekierowaniami przeglądarki oraz niechcianymi reklamami - Przywróć Mozilla Firefox.

Usuwanie złośliwych rozszerzeń z Google Chrome:

Usuwanie złośliwych rozszerzeń z Google Chrome:

Usuwanie dodatków powiązanych z wirus lockbit z Google Chrome:

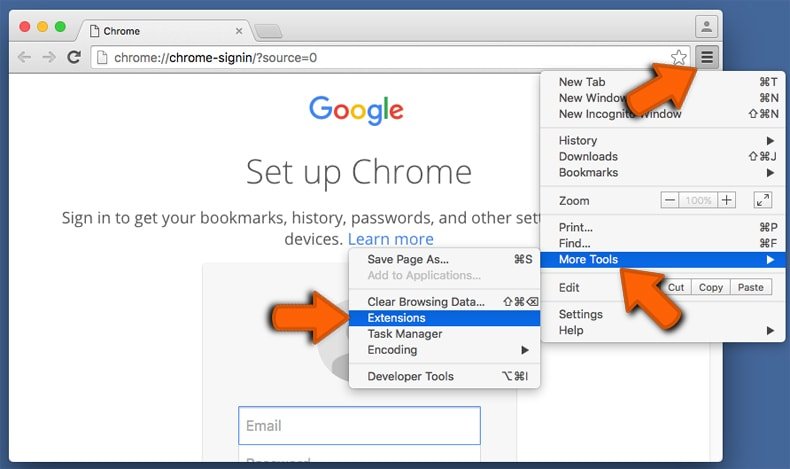

Otwórz Google Chrome i kliknij przycisk "Menu Chrome" (trzy linie poziome) zlokalizowany w prawym górnym rogu okna przeglądarki. Z rozwijanego menu wybierz "Więcej narzędzi" oraz wybierz "Rozszerzenia".

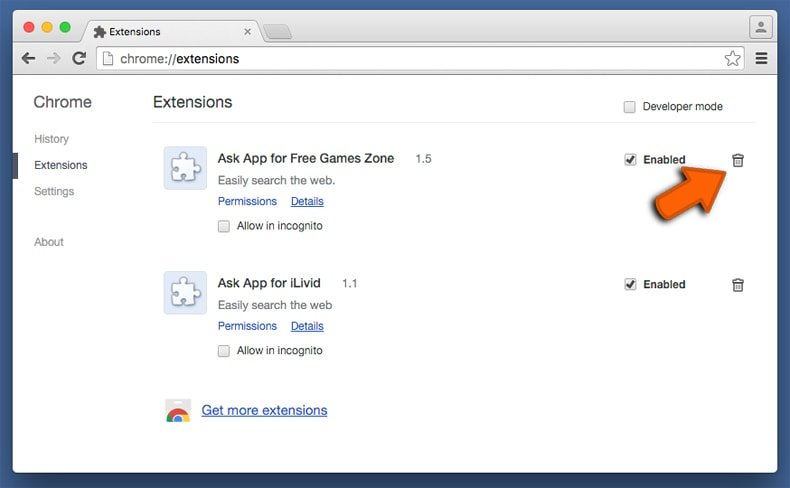

W oknie "Rozszerzenia" poszukaj wszelkich ostatnio zainstalowanych i podejrzanych dodatków. Po znalezieniu kliknij przycisk "Kosz" obok każdego z nich. Zauważ, że możesz bezpiecznie odinstalować wszystkie rozszerzenia z przeglądarki Google Chrome – żadne z nich nie ma znaczącego wpływu na jej normalne działanie.

- Jeśli nadal doświadczasz problemów z przekierowaniami przeglądarki oraz niechcianymi reklamami - PrzywróćGoogle Chrome.

Często zadawane pytania (FAQ)

Jak mój komputer został zhakowany i jak hakerzy zaszyfrowali moje pliki?

Ofiary same często uruchamiają (otwierają) pliki wykonywalne ransomware, ponieważ pliki te mogą być zamaskowane lub dołączone do zwykłych produktów. Programy typu ransomware są dystrybuowane głównie poprzez pobrania drive-by, e-maile/wiadomości spamowe, oszustwa internetowe, niewiarygodne kanały pobierania (np. witryny z freeware i stron trzecich, sieci udostępniania P2P itp.), narzędzia do nielegalnej aktywacji oprogramowania („łamania" zabezpieczeń) i fałszywe aktualizacje.

Jak otworzyć pliki „.lockbit"?

Jeśli twoje pliki zostały pomyślnie zaszyfrowane przez ransomware – można je otworzyć/używać dopiero po odszyfrowaniu.

Gdzie należy szukać bezpłatnych narzędzi odszyfrowujących dla ransomware LockBit?

W przypadku ataku ransomware radzimy sprawdzić witrynę projektu No More Ransom.

Mogę wam zapłacić dużo pieniędzy. Czy możecie odszyfrować dla mnie pliki?

Nie oferujemy takich usług. W rzeczywistości, poza przypadkami związanymi z głęboko wadliwym ransomware, odszyfrowanie jest niemożliwe bez ingerencji cyberprzestępców. Dlatego strony trzecie oferujące płatne odszyfrowanie są często oszustwami lub pośrednikami między ofiarami a przestępcami.

Czy Combo Cleaner pomoże mi usunąć ransomware LockBit?

Tak, Combo Cleaner przeskanuje twoje urządzenie i usunie wykryte infekcje ransomware. Należy podkreślić, że podczas gdy użycie programu antywirusowego jest pierwszym krokiem w odzyskiwaniu ransomware, oprogramowanie bezpieczeństwa nie jest w stanie odszyfrować danych.

▼ Pokaż dyskusję